Stiamo entrando in una nuova fase della corsa agli armamenti virtuali. Gli aggressori creano malware adattivi altamente evasivi per nascondersi dai software di rilevamento. I criminali informatici lavorano instancabilmente per sfruttare le vulnerabilità delle applicazioni e ottenere l'accesso non autorizzato a dati preziosi. Ecco perché le best practice per la sicurezza delle applicazioni (AppSec) sono essenziali da comprendere e seguire.

Abbiamo chiesto agli esperti di sicurezza del software Vincent Lin e YiYi Miao di consigliarci le migliori pratiche per implementare una sicurezza delle applicazioni comprovata. Con il loro aiuto, approfondiamo i modi più efficaci e pratici per proteggere le vostre applicazioni e proteggere la vostra organizzazione dalle minacce informatiche.

Suggerimenti per la sicurezza delle applicazioni:

1. Capire perché la sicurezza delle applicazioni è importante.

2. Creare un modello di minaccia.

3. Stabilire un ciclo di vita di sviluppo del software sicuro (SDLC).

4. Seguire le migliori pratiche di sicurezza delle applicazioni web stabilite da OWASP.

5. Creare una cultura incentrata sulla sicurezza.

6. Implementare un'autenticazione forte e controlli di accesso.

7. Aggiornate e patchate regolarmente le vostre applicazioni.

8. Monitorare e verificare regolarmente l'applicazione.

9. Implementare la crittografia e altre misure di protezione dei dati.

10. Utilizzare le tecnologie di prevenzione e rilevamento.

11. Seguire le best practice per la sicurezza delle applicazioni cloud.

12. Secure il perimetro della rete.

13. Eseguire regolarmente test di sicurezza per individuare i problemi di sicurezza.

1. Comprendere l'importanza della sicurezza delle applicazioni (AppSec)

Il crescente panorama delle minacce

Le minacce alla sicurezza informatica sono in continua evoluzione e gli aggressori utilizzano metodi sempre più sofisticati per compromettere i sistemi e rubare i dati. Si prevede che il costo globale della criminalità informatica raggiungerà i 10,5 trilioni di dollari all'anno entro il 2025, rendendo la sicurezza un problema cruciale.

Vincent Lin, esperto nella creazione di software sicuro per la protezione delle infrastrutture critiche (CIP), ha spiegato: "Il panorama delle minacce è cambiato drasticamente negli ultimi anni. Ci sono attori là fuori la cui unica intenzione è quella di introdursi nei sistemi e nelle reti informatiche per danneggiarli, sia per divertimento che per profitto. Le conseguenze sono molteplici, ma alla fine costano alle organizzazioni e creano rischi aziendali".

Conformità alle normative del settore

Diversi settori hanno normative e standard per la sicurezza delle applicazioni, come l'Health Insurance Portability and Accountability Act (HIPAA) per il settore sanitario e il Payment Card Industry Data Security Standard (PCI DSS) per il settore finanziario. L'implementazione di solide pratiche di sicurezza favorisce la conformità ed evita multe salate.

Secondo l'esperto di sicurezza del software Yiyi Miao, "far rispettare le norme di conformità tecnologica HIPAA a tutti i dipendenti e collaboratori può essere una sfida per qualsiasi organizzazione sanitaria. Se si considera l'aumento dell'uso del Bring Your Own Device (BYOD) nelle organizzazioni, la situazione diventa rapidamente ingestibile".

2. Creare un modello di minaccia

Un passo fondamentale per gestire queste sfide è la comprensione dei rischi che si corrono. La modellazione delle minacce è un passo necessario per la sicurezza delle applicazioni. Comporta l'individuazione da parte dei team di sicurezza di potenziali minacce e vulnerabilità nelle applicazioni, in modo da poter dare priorità ai requisiti di sicurezza e progettare le applicazioni tenendo conto della sicurezza. Seguite questi passaggi per creare un modello delle minacce per la sicurezza delle applicazioni:

- Identificare le risorse e il loro valore: Il primo passo nella modellazione delle minacce è individuare le risorse che l'applicazione è progettata per proteggere. Queste possono includere dati, hardware, software e altre risorse. Una volta individuati questi asset, è necessario stabilire il loro valore per l'organizzazione e stabilire le priorità di conseguenza.

- Identificare le potenziali minacce: Il passo successivo consiste nell'individuare le potenziali minacce alla vostra applicazione. Queste possono includere attacchi di hacker, minacce interne e rischi per la sicurezza fisica. Considerate l'impatto potenziale di ciascuna minaccia sull'applicazione e classificatele in base alla loro probabilità e gravità.

- Trovare le vulnerabilità: Una volta individuate le potenziali minacce, è necessario trovare le vulnerabilità dell'applicazione. Queste possono includere vulnerabilità nel codice del software, nell'infrastruttura di rete, nelle librerie di terze parti e nelle interfacce utente. Date priorità a queste vulnerabilità in base al loro potenziale impatto sulla sicurezza dell'applicazione.

- Valutare la probabilità di ogni minaccia: Dopo aver individuato le potenziali minacce e vulnerabilità, valutate la probabilità che ciascuna minaccia si verifichi. Questo può aiutare a stabilire le priorità dei requisiti di sicurezza e a garantire che l'applicazione sia progettata per proteggere dalle minacce più significative.

- Strategie di mitigazione: Infine, sviluppare strategie di mitigazione per affrontare le potenziali minacce e vulnerabilità dell'applicazione. Proteggetevi da eventuali attacchi implementando controlli di accesso, crittografia e altre misure di sicurezza.

Ricordate che la modellazione delle minacce è un processo continuo, quindi è essenziale valutare e migliorare continuamente le misure di sicurezza delle applicazioni in base ai risultati della modellazione delle minacce.

3. Stabilire un ciclo di vita per lo sviluppo Secure Software (SSDLC).

Una volta impostato un modello di minacce per l'organizzazione, i team di sviluppo possono implementare un ciclo di vita di sviluppo del software sicuro (SSDLC) per il processo di sviluppo delle applicazioni. Lin spiega: "Il SSDLC è un processo che consiste in una serie di attività pianificate per sviluppare prodotti software. Il SSDLC incorpora la sicurezza in ogni fase del ciclo di vita dello sviluppo del software, compresa la raccolta dei requisiti, la progettazione, lo sviluppo, il collaudo e il funzionamento/manutenzione".

Integrare la sicurezza in ogni fase

L'integrazione delle misure di sicurezza nell'intero processo di sviluppo è essenziale per garantire un programma efficace di sicurezza delle applicazioni. Questo include:

- Raccolta dei requisiti: Definire chiaramente i requisiti di sicurezza dell'applicazione, come la crittografia dei dati, l'autenticazione degli utenti e il controllo degli accessi.

- Progettazione: Sviluppare un'architettura di applicazione sicura che riduca la superficie di attacco e incorpori i controlli di sicurezza.

- Implementazione: Utilizzate pratiche di codifica sicure e seguite le linee guida standard del settore, come la Top Ten dell'Open Worldwide Application Security Project (OWASP), per ridurre al minimo le vulnerabilità del vostro codice.

- Test: Eseguire regolarmente test di sicurezza delle applicazioni, tra cui test di penetrazione, scansione delle vulnerabilità e revisione del codice, per individuare e correggere i difetti di sicurezza.

- Distribuzione: Implementare misure di sicurezza adeguate per l'ambiente di produzione dell'applicazione, come configurazioni di server sicure e protezioni di rete.

- Manutenzione: Aggiornare e applicare regolarmente le patch all'applicazione, monitorare gli incidenti di sicurezza e rispondere alle nuove minacce che emergono.

4. Migliori pratiche essenziali per la sicurezza delle applicazioni Web di OWASP

Le applicazioni Web sono tra le applicazioni più comuni utilizzate oggi. La sicurezza delle applicazioni Web è fondamentale per qualsiasi organizzazione che voglia proteggere i propri dati e la propria reputazione. L'Open Web Application Security Project (OWASP) fornisce indicazioni da parte di team e professionisti della sicurezza. Purtroppo, molte organizzazioni devono ancora implementare queste best practice.

OWASP offre risorse open-source per migliorare la sicurezza delle applicazioni web. Ecco alcune delle loro best practice:

- Assicurarsi che tutti gli input dell'utente siano convalidati prima dell'elaborazione. Questo include la verifica della correttezza dei tipi di dati, della lunghezza, del formato e dell'intervallo. Implementando la convalida degli input, è possibile prevenire una serie di vulnerabilità, come l'iniezione di SQL e il cross-site scripting (XSS).

- Utilizzate meccanismi di autenticazione e autorizzazione forti per controllare l'accesso alla vostra applicazione. Ciò include l'uso di meccanismi di memorizzazione sicura delle password, l'autenticazione a due fattori e altre misure di sicurezza per impedire l'accesso non autorizzato.

- Seguire pratiche di codifica sicure per ridurre al minimo il rischio di vulnerabilità. Ciò include l'uso di tecniche di codifica sicure, l'evitare funzioni non sicure e l'utilizzare framework e librerie che sono state sottoposte a revisione di sicurezza. Se ci si assicura di avere un codice sicuro, si possono prevenire gli overflow del buffer e le vulnerabilità delle stringhe di formato.

- Assicurarsi che i messaggi di errore non rivelino informazioni sensibili e registrare tutti gli eventi relativi alla sicurezza. Ciò include i tentativi di accesso falliti e altre attività sospette. Registrando gli eventi relativi alla sicurezza, è possibile individuare e rispondere rapidamente agli incidenti di sicurezza.

- Utilizzate tecniche di gestione sicura delle sessioni per prevenire il dirottamento delle sessioni e altri attacchi. Ciò include l'uso di ID di sessione sicuri, l'applicazione di timeout di sessione e l'invalidazione delle sessioni quando gli utenti si disconnettono o dopo un periodo di inattività. Implementando la gestione sicura delle sessioni, è possibile impedire agli aggressori di accedere a informazioni sensibili o di intraprendere azioni non autorizzate.

- Implementare tecniche di crittografia e decrittografia forti per proteggere i dati in transito e a riposo. Ciò include l'uso di algoritmi e lunghezze di chiave standard del settore e la protezione adeguata delle chiavi di crittografia. L'implementazione di una crittografia forte impedisce agli aggressori di accedere ai dati o di modificarli.

- Utilizzare i meccanismi di controllo degli accessi per limitare l'accesso alle risorse e alle funzionalità sensibili. Ciò significa garantire che gli utenti abbiano solo le autorizzazioni necessarie per svolgere i loro compiti e applicare i controlli di accesso a ogni livello di applicazione. È possibile impedire l'accesso non autorizzato ai dati o alle funzionalità implementando i controlli di accesso.

- Eseguire regolarmente test di sicurezza, tra cui test di penetrazione e scansione delle vulnerabilità, per identificare e risolvere i punti deboli della sicurezza. Utilizzate strumenti automatici e tecniche manuali per garantire la sicurezza dell'applicazione.

- Seguire pratiche di distribuzione sicure per evitare rischi di sicurezza durante l'installazione e la configurazione. Ciò include l'uso di protocolli sicuri, l'evitare le impostazioni predefinite e la configurazione delle impostazioni di sicurezza secondo le migliori pratiche.

- Disporre di un piano di risposta agli incidenti per rispondere in modo rapido ed efficace agli incidenti di sicurezza. Ciò include la garanzia che tutti i membri del personale siano a conoscenza del piano e del loro ruolo in esso e che lo pratichino regolarmente per garantirne l'efficacia.

Queste best practice possono contribuire a proteggere le applicazioni web e a proteggere i dati e la reputazione della tua organizzazione . Tuttavia, è necessario implementare una cultura aziendale incentrata sulla sicurezza che adotti le migliori pratiche.

5. Abbracciare una cultura di consapevolezza della sicurezza

Formazione sulla sicurezza per sviluppatori

Gli sviluppatori svolgono un ruolo cruciale nel DevSecOps (sviluppo, sicurezza e operazioni), poiché il codice che scrivono può creare o prevenire vulnerabilità. È importante fornire al team di sviluppo una formazione regolare sulla sicurezza, che includa pratiche di codifica sicure, consapevolezza dei vettori di attacco comuni e requisiti di conformità specifici del settore.

Condurre programmi di sensibilizzazione sulla sicurezza

Una forte cultura della sicurezza va oltre il team di sviluppo. Istruite tutti i dipendenti sull'importanza della sicurezza e sul loro ruolo nel mantenerla. Conducete regolarmente programmi di sensibilizzazione alla sicurezza che trattino argomenti quali il riconoscimento degli attacchi di phishing, l'uso di password forti e la segnalazione di attività sospette.

6. Implementare meccanismi robusti di autenticazione e controllo degli accessi.

Utilizzare l'autenticazione a più fattori (MFA)

L'MFA aggiunge un ulteriore livello di protezione richiedendo agli utenti di fornire più forme di identificazione prima di accedere a un'applicazione. Implementate l'MFA utilizzando una combinazione di fattori basati sulla conoscenza (password), sul possesso (token) e sull'ereditarietà (biometria).

Applicare il principio del minor privilegio

Il principio del minimo privilegio limita l'accesso degli utenti solo alle risorse e ai permessi minimi necessari. Implementare il controllo degli accessi basato sui ruoli (RBAC) per definire e applicare i livelli di accesso appropriati per gli utenti.

7. Mantenere l'applicazione aggiornata e patchata

Rimanete informati su vulnerabilità e patch

Monitorare regolarmente le fonti del settore, come i siti web dei fornitori e i blog sulla sicurezza, per ottenere informazioni sulle nuove vulnerabilità e sulle patch. Iscrivetevi alle mailing list sulla sicurezza e ai servizi di notifica delle vulnerabilità per rimanere aggiornati sulle ultime minacce.

Implementare un processo di Patch Management

Sviluppare una gestione delle patch che valuti, testi e distribuisca tempestivamente le patch. Questo processo deve includere un piano di rollback se una patch introduce nuovi problemi o conflitti.

Russ Miller, esperto di gestione delle patch, spiega: "Stare al passo con un flusso infinito di patch per le vulnerabilità è impegnativo, soprattutto per le grandi aziende. Tuttavia, il tempo è fondamentale e la maggior parte delle organizzazioni concede ai potenziali avversari tutto il tempo necessario per attaccare".

8. Monitorare e verificare regolarmente l'applicazione

Implementare il monitoraggio continuo

Monitorate costantemente le vostre applicazioni per individuare incidenti e anomalie di sicurezza, come tentativi di accesso non autorizzati, violazioni dei dati e attività sospette. Utilizzate strumenti di sicurezza come i sistemi di rilevamento delle intrusioni (IDS), le soluzioni di gestione delle informazioni e degli eventi di sicurezza (SIEM) e gli strumenti di monitoraggio delle prestazioni delle applicazioni (APM) per ottenere informazioni sullo stato di sicurezza delle vostre applicazioni.

Conduzione di regolari controlli di sicurezza

Eseguite controlli di sicurezza periodici per valutare l'efficacia delle vostre misure di sicurezza. Questi audit dovrebbero includere una combinazione di valutazioni interne ed esterne, come test di penetrazione, scansione delle vulnerabilità e verifiche di conformità.

9. Sfruttare la crittografia e l'archiviazione dei dati su Secure .

Crittografia dei dati

Utilizzare la crittografia per proteggere i dati, sia in transito che a riposo. Implementate protocolli come Secure Sockets Layer (SSL) o Transport Layer Security (TLS) per la trasmissione sicura dei dati e utilizzate algoritmi di crittografia come Advanced Encryption Standard (AES) per l'archiviazione dei dati.

Seguire le migliori pratiche di archiviazione dei dati

Adottare le migliori pratiche per l'archiviazione sicura dei dati, come la segregazione dei dati sensibili dagli altri, l'utilizzo di configurazioni di database sicure e il backup regolare dei dati per proteggerne la perdita.

10. Utilizzare le tecnologie di prevenzione e rilevamento

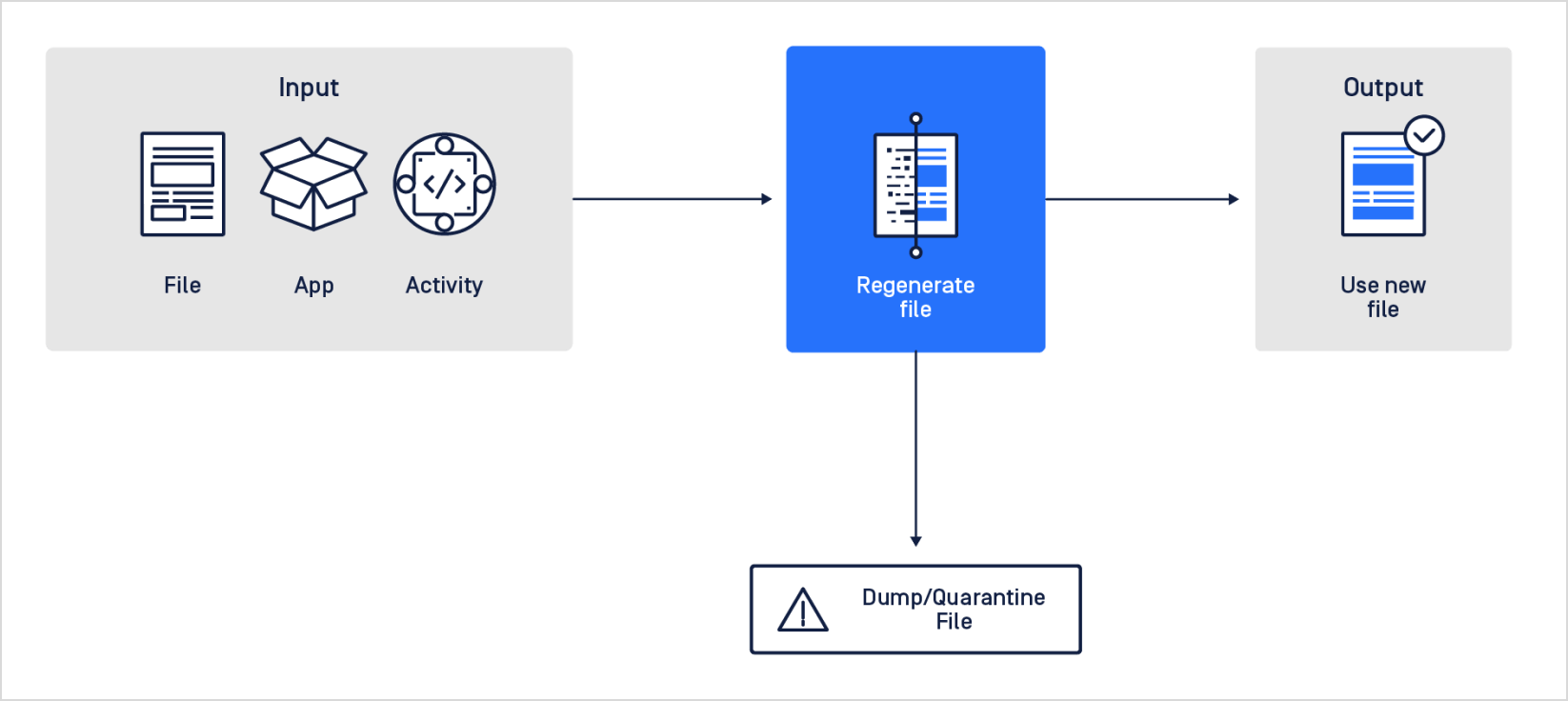

Le più recenti tecnologie proattive offrono un approccio più efficace ed efficiente alla protezione delle organizzazioni dalle minacce di caricamento dei file.

Scegliete tecnologie che sfruttano funzionalità di automazione avanzate come il disarmo e la ricostruzione dei contenuti, l'apprendimento automatico, il sandboxing e i motori di scansione multipla per fornire una difesa completa contro gli attacchi basati sui file. Con queste tecnologie, le organizzazioni possono automatizzare la scansione e l'analisi dei file caricati, compresi e-mail, allegati e archivi, per rilevare e prevenire malware, exploit zero-day e altre minacce.

Garantire che queste tecnologie includano l'intelligenza artificiale, l'analisi del comportamento e l'analisi del comportamento degli utenti può anche migliorare la sicurezza del caricamento dei file. Utilizzando queste tecnologie, le organizzazioni possono ottenere una maggiore visibilità della rete, rilevare comportamenti anomali e prevenire in modo proattivo le potenziali minacce prima che causino danni.

11. Migliori pratiche di sicurezza delle applicazioni Cloud

Man mano che un numero sempre maggiore di organizzazioni trasferisce le proprie applicazioni web nel cloud, la sicurezza delle applicazioni cloud è diventata un problema critico. Il settore si è affrettato a sviluppare le migliori pratiche per aiutarvi a proteggere le vostre applicazioni basate sul cloud. Ecco alcuni esempi:

- Assicuratevi che le vostre applicazioni cloud siano configurate in modo sicuro. Ciò include l'utilizzo di meccanismi di autenticazione e autorizzazione avanzati, la configurazione di controlli di sicurezza di rete e la garanzia che la crittografia protegga i dati in transito e a riposo .

- Utilizzate le soluzioni di gestione delle identità e degli accessi (IAM) per gestire le identità degli utenti e l'accesso alle vostre applicazioni cloud. Questo include l'uso dell'autenticazione a più fattori, il controllo degli accessi basato sui ruoli e il monitoraggio delle attività degli utenti.

- Implementare solide misure di sicurezza dei dati per proteggere i dati basati sul cloud. Ciò include la crittografia, i controlli di accesso e il monitoraggio dell'accesso e dell'utilizzo dei dati. Assicuratevi di comprendere il modello di responsabilità condivisa per proteggere le applicazioni web.

- Implementate le pratiche di gestione delle vulnerabilità per identificare e risolvere le vulnerabilità di sicurezza nelle vostre applicazioni cloud. Ciò include la scansione regolare delle vulnerabilità e l'applicazione di patch alle vulnerabilità note il prima possibile.

- Scegliete un fornitore di cloud con forti misure di sicurezza. Ciò include la garanzia che il provider offra una forte sicurezza fisica, di rete e di controllo degli accessi.

- Implementate il monitoraggio continuo delle vostre applicazioni cloud per rilevare e rispondere rapidamente agli incidenti di sicurezza. Ciò include il monitoraggio delle attività insolite degli utenti, del traffico di rete e delle attività di sistema.

Seguire queste best practice per la sicurezza del cloud può aiutare a garantire che le applicazioni basate sul cloud siano sicure e protette da potenziali minacce. È fondamentale tenersi aggiornati sulle ultime minacce e tendenze in materia di sicurezza e valutare e migliorare continuamente le misure di sicurezza del cloud.

12. Secure Contro le minacce informatiche a livello di rete

La protezione dei parametri di rete con ICAP (Internet Content Adaptation Protocol) è un metodo efficace per prevenire il caricamento di file dannosi. ICAP consente alle organizzazioni di scansionare e analizzare i contenuti in tempo reale, permettendo di identificare e bloccare qualsiasi file dannoso prima che raggiunga la destinazione prevista. Integrandosi ICAP con i dispositivi di rete esistenti, come i firewall per applicazioni Web, i reverse proxy e gli ispettori SSL, le organizzazioni possono aggiungere senza problemi un livello di protezione alla loro rete.

Inoltre, le funzionalità di adattamento e trasformazione dei contenuti di ICAP consentono alle organizzazioni di applicare le policy e modificare i contenuti in transito, offrendo un controllo granulare sul flusso di dati attraverso la rete. Utilizzando ICAP, le organizzazioni possono proteggere efficacemente i parametri di rete e prevenire il caricamento di file dannosi, migliorando la loro sicurezza informatica complessiva.

13. Test di sicurezza delle applicazioni

I test sono una parte fondamentale di qualsiasi programma di sicurezza. I test aiutano a individuare e risolvere i potenziali rischi per la sicurezza prima che gli aggressori possano sfruttarli. È possibile condurre diversi tipi di test sulla sicurezza delle applicazioni, come la scansione delle vulnerabilità, i test di penetrazione e le revisioni del codice. Questi test aiutano a identificare vulnerabilità come SQL injection, cross-site scripting e buffer overflow.

È importante condurre test di sicurezza delle applicazioni sia manuali che automatizzati per garantire che tutte le potenziali vulnerabilità siano identificate e affrontate. Gli strumenti di test automatizzati per la sicurezza delle applicazioni web aiutano a semplificare il processo di test e a identificare le vulnerabilità in modo più efficiente. Tuttavia, gli strumenti automatizzati non sono in grado di individuare tutte le potenziali vulnerabilità, per cui è necessario eseguire anche test manuali.

Anche i test di terze parti sono utili, in quanto forniscono una valutazione oggettiva della vostra posizione di sicurezza e identificano le vulnerabilità che potrebbero essere state tralasciate dai test interni. Effettuando test regolari, potete contribuire a garantire che le vostre applicazioni siano sicure e protette da potenziali minacce alla sicurezza.

Conclusione

Nell'attuale panorama digitale, la sicurezza è fondamentale per le aziende per salvaguardare i propri dati e mantenere la fiducia dei clienti. Adottando le migliori pratiche di sicurezza, è possibile ridurre in modo significativo il rischio di sicurezza, le minacce informatiche e proteggere i beni preziosi dell'organizzazione.

Domande frequenti sulla sicurezza delle applicazioni

D: Che cos'è l'app sec e perché è importante?

R: La sicurezza delle applicazioni si riferisce alle misure e alle pratiche impiegate per proteggere le applicazioni da minacce esterne, malware, violazioni dei dati e vulnerabilità. È fondamentale per salvaguardare le informazioni di identificazione personale (PII), mantenere la fiducia dei clienti e garantire la conformità alle normative del settore. È un'estensione delle migliori pratiche di sicurezza del software.

D: Che cos'è il ciclo di vita dello sviluppo Secure Software (SSDLC)?

R: Un ciclo di vita di sviluppoSoftware Secure (SSDLC) è un approccio che integra le misure di sicurezza in tutto il processo di sviluppo del software. Include attività incentrate sulla sicurezza durante le fasi di raccolta dei requisiti, progettazione, implementazione, test, distribuzione e manutenzione.

D: Come posso creare una cultura di consapevolezza della sicurezza all'interno della mia organizzazione?

R: Coltivare una cultura consapevole della sicurezza, fornendo una formazione regolare sulla sicurezza agli sviluppatori, conducendo programmi di sensibilizzazione sulla sicurezza per tutti i dipendenti e promuovendo una responsabilità condivisa per il mantenimento della sicurezza.

D: Cos'è l'autenticazione a più fattori (MFA) e perché è essenziale per la sicurezza?

R: L'autenticazione a più fattori (MFA) è un metodo di sicurezza che richiede agli utenti di fornire più forme di identificazione prima di accedere a un'applicazione. È essenziale per la sicurezza delle app perché aggiunge un ulteriore livello di protezione, rendendo più difficile per gli aggressori ottenere un accesso non autorizzato.

D: Quali sono le migliori pratiche per l'archiviazione sicura dei dati?

R: La sicurezza dell'archiviazione dei dati è essenziale per proteggere le informazioni sensibili dalle minacce informatiche. Per raggiungere questo obiettivo, le organizzazioni possono implementare best practice come la crittografia dei dati, la segregazione dei dati, l'utilizzo di configurazioni di database sicure e il backup regolare dei dati. Inoltre, l'intelligence sulle minacce in tempo reale e la scansione anti-malware rappresentano una soluzione efficace per prevenire attacchi latenti e garantire una protezione continua contro gli attacchi informatici.

D: Con quale frequenza devo condurre gli audit di sicurezza per la mia applicazione?

R: La frequenza degli audit di sicurezza dipende da fattori quali la complessità dell'applicazione, i requisiti normativi, il server Web, il team di sicurezza e il profilo di rischio dell'organizzazione. Tuttavia, si consiglia di eseguire controlli regolari e periodici.

D: Quali sono le migliori pratiche per le applicazioni web?

R: Seguire le best practice per la sicurezza delle applicazioni web di organizzazioni come OWASP limiterà i problemi di sicurezza. Per saperne di più su come OWASP aiuta a gestire il progetto di sicurezza delle applicazioni web e a evitare che gli aggressori scoprano i problemi di sicurezza prima del team di sicurezza.