- Che cos'è la gestione della sicurezza dei dati?

- Perché la gestione della sicurezza dei dati è importante?

- Principi Core : La triade della CIA

- Componenti e tecnologie chiave nella gestione della sicurezza dei dati

- Politiche di sicurezza, governance e formazione

- Come implementare la gestione della sicurezza dei dati: Approccio passo dopo passo

- La gestione della sicurezza dei dati nella pratica: Casi d'uso ed esempi di settore

- Per saperne di più

- Domande frequenti (FAQ)

Che cos'è la gestione della sicurezza dei dati?

La gestione della sicurezza dei dati è il processo di protezione delle informazioni digitali durante il loro ciclo di vita da accessi non autorizzati, corruzione o furto. Comporta l'implementazione di politiche, tecnologie e procedure per garantire la riservatezza, l'integrità e la disponibilità dei dati (nota anche come triade CIA).

Le organizzazioni si affidano alla gestione della sicurezza dei dati per garantire la conformità alle normative sulla privacy, ridurre il rischio di perdita o violazione dei dati e mantenere la fiducia degli stakeholder. Questa gestione incorpora strategie quali DLP (data loss prevention), crittografia e controllo degli accessi per gestire e mitigare i rischi in un ecosistema digitale.

Gestione della sicurezza dei dati vs. Gestione della sicurezza delle informazioni vs. Gestione della cybersecurity

Pur essendo strettamente correlate, la gestione della sicurezza dei dati, la gestione della sicurezza delle informazioni e la gestione della cybersecurity comprendono ambiti diversi:

- La gestione della sicurezza dei dati si concentra specificamente sulla protezione delle risorse di dati dalle minacce.

- La gestione della sicurezza delle informazioni è più ampia e comprende la protezione di tutte le forme di informazioni, sia digitali che fisiche.

- La gestione della cybersecurity riguarda la difesa di sistemi, reti e programmi dagli attacchi digitali.

In breve, la sicurezza dei dati è un sottoinsieme della sicurezza delle informazioni, che a sua volta rientra nell'ambito più ampio della cybersecurity.

Perché la gestione della sicurezza dei dati è importante?

Una cattiva gestione della sicurezza dei dati può causare violazioni dei dati, multe, interruzioni operative e danni alla reputazione. Con l'aumento dei volumi di dati e delle minacce informatiche, le organizzazioni devono gestire in modo proattivo le modalità di archiviazione, accesso e protezione dei dati.

Una gestione efficace della sicurezza dei dati svolge un ruolo fondamentale nella resilienza dei dati, consentendo alle aziende di riprendersi dagli incidenti e di mantenere la continuità. È inoltre fondamentale per soddisfare gli standard di conformità normativa come GDPR, HIPAA, CCPA e PCI DSS.

Conformità normativa e obblighi legali

La gestione della sicurezza dei dati supporta direttamente la conformità normativa stabilendo controlli in linea con le leggi sulla protezione dei dati. La mancata conformità può comportare multe e sanzioni salate, responsabilità legali e perdita di fiducia da parte dei clienti.

Implementando la DLP, la crittografia e i protocolli di archiviazione sicura, le organizzazioni possono dimostrare la dovuta diligenza nel salvaguardare le informazioni sensibili.

Principi Core : La triade della CIA

La triade CIA costituisce la base della gestione della sicurezza dei dati con tre principi fondamentali:

- La riservatezza garantisce che solo gli utenti autorizzati possano accedere ai dati sensibili.

- L'integrità garantisce che i dati siano accurati, affidabili e inalterati.

- La disponibilità assicura che i dati siano accessibili quando necessario.

Il bilanciamento di questi tre pilastri aiuta le organizzazioni a raggiungere gli obiettivi di sicurezza e a sostenere l'efficienza operativa.

Applicazione della triade CIA nella gestione della sicurezza dei dati

La triade CIA - Riservatezza, Integrità e Disponibilità - è fondamentale per la sicurezza dei dati. Ogni elemento svolge un ruolo critico nella protezione dei dati durante il loro ciclo di vita e gli scenari reali spesso richiedono di dare priorità a diversi aspetti a seconda del caso d'uso.

Riservatezza: Protezione dei dati sensibili

La riservatezza garantisce che solo le persone autorizzate accedano ai dati sensibili. Le principali implementazioni includono:

- RBAC (Role-Based Access Control): Assegna l'accesso in base ai ruoli degli utenti, limitando l'esposizione dei dati a chi ne ha bisogno.

- Crittografia: Protegge i dati sia a riposo che in transito, rendendoli illeggibili senza la corretta chiave di decrittazione.

Nel settore sanitario, ad esempio, le cartelle cliniche dei pazienti vengono crittografate per mantenere la riservatezza, garantendo la conformità a normative come la HIPAA.

Integrità: Garantire l'accuratezza dei dati

L'integrità garantisce che i dati rimangano accurati e inalterati. Le tecniche includono:

- Checksum: Verificare l'integrità dei dati confrontando le checksum per assicurarsi che non vi siano modifiche non autorizzate.

- Controllo delle versioni: Traccia e gestisce le modifiche ai dati, consentendo il recupero delle versioni precedenti, se necessario.

In ambito finanziario, il controllo delle versioni garantisce che i dati finanziari rimangano accurati e verificabili, evitando errori di rendicontazione.

Disponibilità: Garantire l'accesso quando necessario

La disponibilità garantisce che i dati siano accessibili agli utenti autorizzati. Le pratiche chiave includono:

- Sistemi ridondanti: Garantire l'accesso continuo disponendo di sistemi di backup che entrano in funzione in caso di guasto di uno di essi.

- Backup regolari: Assicurarsi che i dati possano essere ripristinati in caso di perdita accidentale, guasto hardware o cyberattacco.

Nel settore sanitario, i sistemi di backup sono essenziali per garantire l'accesso in tempo reale ai dati critici dei pazienti.

Componenti e tecnologie chiave nella gestione della sicurezza dei dati

La moderna gestione della sicurezza dei dati si basa su una combinazione di tecnologie e controlli strategici per proteggere le informazioni sensibili durante il loro ciclo di vita. Ogni elemento svolge un ruolo critico nel formare un sistema di difesa completo e stratificato:

Controllo degli accessi e autenticazione

Questi meccanismi garantiscono che solo gli utenti autorizzati possano accedere a dati specifici. Tecniche come RBAC, MFA (autenticazione a più fattori) e sistemi IAM (identity and access management) centralizzati limitano l'accesso e riducono il rischio di esposizione dei dati a causa di credenziali compromesse.

Crittografia e mascheramento dei dati

La crittografia protegge i dati sia a riposo che in transito, convertendoli in formati illeggibili senza la chiave di decrittazione appropriata. Il mascheramento dei dati, invece, protegge le informazioni sensibili oscurandole, soprattutto in ambienti non di produzione come quelli di test o di formazione, per evitare fughe accidentali.

Prevenzione della perdita di dati

Gli strumenti DLP monitorano l'utilizzo e il movimento dei dati per rilevare e prevenire la condivisione, le fughe o i trasferimenti non autorizzati di informazioni sensibili. Le soluzioni DLP possono bloccare automaticamente i comportamenti a rischio o avvisare gli amministratori di potenziali violazioni dei criteri.

Backup e ripristino

I backup sono essenziali per la resilienza dei dati. Creando e conservando regolarmente copie dei dati, le organizzazioni possono ripristinare rapidamente le informazioni dopo cancellazioni accidentali, guasti hardware, attacchi ransomware o disastri naturali. I piani di disaster recovery definiscono come questo processo di ripristino debba avvenire in modo efficiente.

Rilevamento delle minacce e risposta agli incidenti

Gli strumenti di monitoraggio proattivo rilevano le attività insolite o dannose in tempo reale. Quando le minacce vengono identificate, un piano strutturato di risposta agli incidenti aiuta a contenere la violazione, a indagare sulle cause e ad applicare le lezioni apprese per rafforzare le difese in futuro.

Insieme, queste tecnologie e pratiche creano un'architettura di difesa in profondità che riduce al minimo le vulnerabilità e massimizza la capacità di rispondere efficacemente alle minacce.

Controllo degli accessi e autenticazione

Una gestione efficace degli accessi è fondamentale per garantire che solo le persone autorizzate possano accedere ai dati sensibili.

- RBAC limita l'accesso in base al ruolo dell'utente, garantendo che i dipendenti vedano solo i dati rilevanti per le loro responsabilità.

- L'MFA (autenticazione a più fattori) aggiunge un ulteriore livello di protezione, richiedendo agli utenti di verificare la propria identità attraverso più metodi.

- L'IAM (identity and access management) centralizza e semplifica la supervisione di chi ha accesso a cosa, migliorando la visibilità e il controllo dell'accesso ai dati in tutta l'organizzazione.

Prevenzione della perdita di dati (DLP) e mascheramento dei dati

Gli strumenti di prevenzione della perdita di dati (DLP) monitorano e tracciano il movimento dei dati sensibili attraverso i sistemi, impedendo la condivisione o le fughe non autorizzate. Identificando i modelli di comportamento a rischio, la DLP può bloccare o avvisare gli amministratori di potenziali minacce.

Il mascheramento dei dati, invece, offusca le informazioni sensibili, garantendone la sicurezza anche in ambienti non di produzione come quelli di test o di sviluppo. Questa tecnica consente ai team di lavorare con dati realistici senza esporli a rischi inutili.

Crittografia e archiviazione Secure

La crittografia garantisce che i dati rimangano illeggibili per gli utenti non autorizzati, sia che vengano archiviati su un server (crittografia a riposo) sia che vengano trasmessi attraverso le reti (crittografia in transito). Utilizzando la crittografia, le aziende possono proteggere i dati sensibili dal furto, anche se i dati vengono intercettati.

Le soluzioni di archiviazione Secure migliorano ulteriormente questa protezione proteggendo gli archivi di dati dagli attacchi, assicurando che i file sensibili siano salvaguardati da accessi non autorizzati e violazioni.

Rilevamento delle minacce e risposta agli incidenti

I sistemi di rilevamento proattivo delle minacce consentono alle organizzazioni di identificare e rispondere alle potenziali minacce alla sicurezza nel momento stesso in cui si verificano.

- Il monitoraggio in tempo reale avvisa i team di sicurezza di attività insolite, aiutandoli ad agire rapidamente.

- La pianificazione della risposta agli incidenti assicura che le organizzazioni siano pronte ad agire in modo rapido ed efficiente quando si verifica una violazione della sicurezza.

- Le analisi forensi post-incidente consentono ai team di indagare su ciò che è andato storto, di trarre insegnamenti dall'evento e di rafforzare le difese per evitare incidenti futuri.

Backup e ripristino dei dati

L'implementazione di una solida strategia di backup, come la regola del 3-2-1 (tre copie dei dati, due supporti diversi, una fuori sede), garantisce che i dati critici siano sempre recuperabili, anche in caso di guasti al sistema o di cyberattacchi.

La pianificazione del disaster recovery delinea le misure da adottare in caso di perdita di dati, garantendo la continuità aziendale e tempi di inattività minimi. Queste misure assicurano che un'organizzazione possa riprendersi rapidamente da interruzioni impreviste e riprendere le attività.

Procedure di gestione del ciclo di vita e di trattamento dei dati

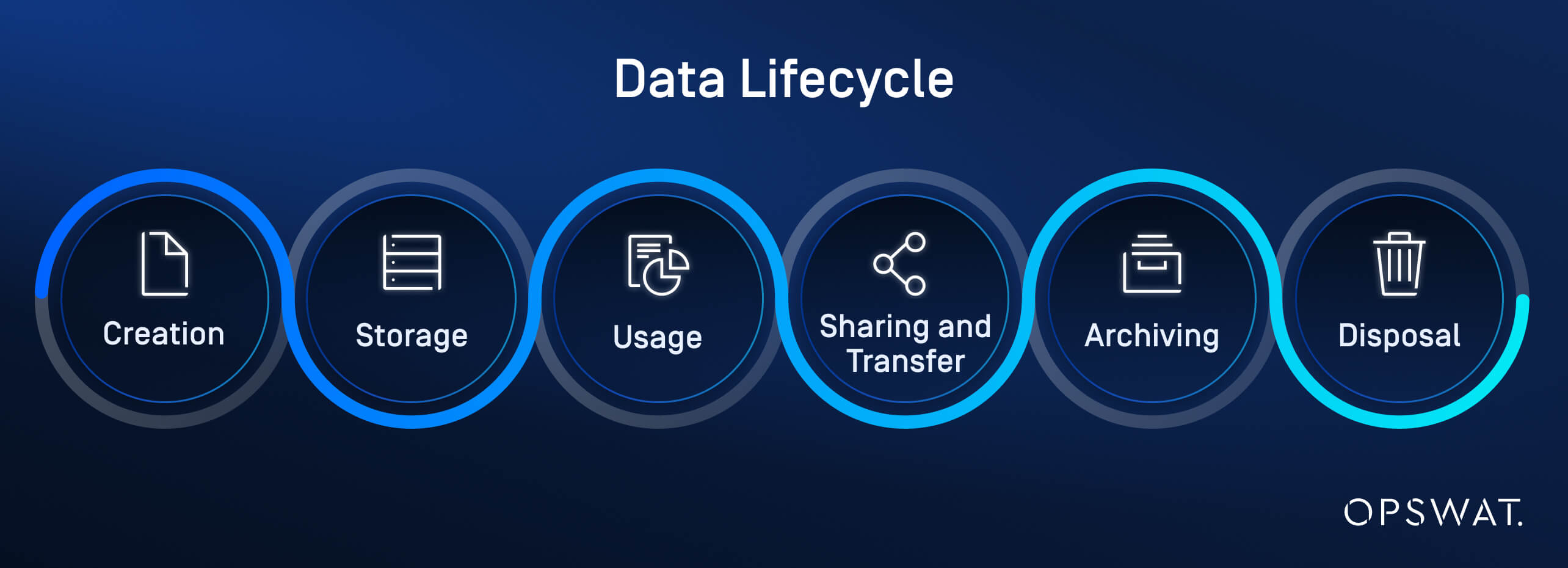

Un'efficace sicurezza dei dati va oltre la protezione durante l'archiviazione e la trasmissione: è essenziale gestire i dati durante il loro intero ciclo di vita, dalla creazione alla cancellazione. Ciò include la protezione dei dati durante la creazione, l'archiviazione e l'utilizzo, oltre a garantire una condivisione e un trasferimento sicuri tra le parti.

L'archiviazione dei dati più vecchi e il corretto smaltimento di quelli obsoleti o non necessari riducono ulteriormente il rischio di violazioni della sicurezza, garantendo che le informazioni sensibili non vengano mai esposte una volta che non sono più necessarie.

Migliori pratiche per la gestione dei dati

- Minimizzazione dei dati: Raccogliere e conservare solo lo stretto necessario.

- Classificazione dei dati: Etichettare i dati in base alla sensibilità.

- MigrazioneSecure : Utilizzare canali criptati e controlli di accesso per i trasferimenti di dati.

L'adozione delle migliori pratiche per la gestione dei dati è fondamentale per proteggere le informazioni sensibili. La minimizzazione dei dati comporta la raccolta solo dei dati assolutamente necessari e la loro conservazione per un periodo non superiore a quello necessario. La classificazione dei dati assicura che tutti i dati siano etichettati in base alla loro sensibilità, in modo da applicare il livello di sicurezza appropriato.

Le pratiche di migrazione Secure , come l'utilizzo di canali crittografati e di controlli di accesso per i trasferimenti di dati, riducono ulteriormente il rischio di perdita o di esposizione dei dati durante il passaggio da un sistema all'altro.

Leggete come proteggere i dati sanitari digitali.

Politiche di sicurezza, governance e formazione

La sicurezza dei dati non è solo una questione di tecnologia, ma anche di politiche, governance e formazione efficaci. Politiche ben definite stabiliscono le aspettative per la protezione dei dati, mentre i quadri di governance assicurano che tali politiche siano attuate in modo efficace. La formazione continua tiene informati i dipendenti sulle ultime minacce alla sicurezza e sulle best practice.

Sviluppo e applicazione delle politiche

Le politiche di sicurezza devono essere in linea con gli obiettivi organizzativi e definire i controlli di accesso e le procedure di gestione dei dati. Gli strumenti di applicazione, come il controllo degli accessi basato su policy, garantiscono la conformità, mentre le verifiche periodiche valutano l'efficacia di queste policy.

Consapevolezza della sicurezza e gestione delle minacce interne

Una formazione regolare aiuta i dipendenti a riconoscere minacce come il phishing e a seguire pratiche sicure. Il monitoraggio del comportamento degli utenti alla ricerca di attività sospette aiuta anche a rilevare le minacce interne, assicurando che i rischi vengano identificati e mitigati tempestivamente.

Come implementare la gestione della sicurezza dei dati: Approccio passo dopo passo

1. Valutare la vostra attuale posizione di sicurezza.

2. Identificare le risorse di dati, le minacce e le vulnerabilità.

3. Selezionare le tecnologie e i controlli.

4. Distribuire e integrare gli strumenti.

5. Monitoraggio continuo.

6. Migliorare con revisioni e audit regolari.

Quadri e standard di gestione della sicurezza dei dati

Questi famosi framework forniscono indicazioni dettagliate che possono aiutare le organizzazioni a evitare le multe previste dalla normativa:

- ISO/IEC 27001: standard internazionale di gestione della sicurezza delle informazioni.

- NIST Cybersecurity Framework: Standard statunitense per la gestione del rischio di cybersicurezza

- Controlli CIS: Migliori pratiche attuabili per la difesa informatica

La gestione della sicurezza dei dati nella pratica: Casi d'uso ed esempi di settore

La gestione della sicurezza dei dati è fondamentale in diversi settori, ognuno con esigenze e sfide uniche. Ecco alcuni casi d'uso che dimostrano come le organizzazioni implementano concretamente la sicurezza dei dati:

Questi casi d'uso illustrano come diversi settori implementino una serie di tecnologie e best practice per garantire la sicurezza dei dati e la conformità alle normative specifiche del settore.

Per saperne di più

Scoprite come OPSWATMetaDefender Storage Security aiuta le organizzazioni a scansionare, proteggere e gestire i file sensibili negli archivi di dati.

Domande frequenti (FAQ)

Che cos'è la gestione della sicurezza dei dati?

La gestione della sicurezza dei dati è il processo di protezione delle informazioni digitali durante il loro ciclo di vita da accessi non autorizzati, corruzione o furto. Comporta l'implementazione di politiche, tecnologie e procedure per garantire la riservatezza, l'integrità e la disponibilità dei dati (nota anche come triade CIA).

Perché è importante la gestione della sicurezza dei dati?

Una gestione inadeguata della sicurezza dei dati può comportare violazioni dei dati, sanzioni normative, interruzioni operative e danni alla reputazione.

Come funziona la sicurezza della gestione dei dati?

La sicurezza della gestione dei dati si basa sull'implementazione di controlli stratificati, come il controllo degli accessi, la crittografia, il DLP e il monitoraggio, per proteggere i dati durante il loro ciclo di vita da minacce e accessi non autorizzati.

Come si implementa la gestione della sicurezza dei dati?

- Valutate la vostra attuale posizione di sicurezza.

- Identificare le risorse, le minacce e le vulnerabilità dei dati.

- Selezionare le tecnologie e i controlli.

- Distribuire e integrare gli strumenti.

- Monitoraggio continuo.

- Migliorare con revisioni e audit regolari.

Che cos'è la gestione della sicurezza dei dati rispetto alla gestione della sicurezza delle informazioni e alla gestione della cybersecurity?

- La gestione della sicurezza dei dati si concentra specificamente sulla protezione delle risorse di dati dalle minacce.

- La gestione della sicurezza delle informazioni è più ampia e comprende la protezione di tutte le forme di informazioni, sia digitali che fisiche.

- La gestione della cybersecurity riguarda la difesa di sistemi, reti e programmi dagli attacchi digitali.

In breve, la sicurezza dei dati è un sottoinsieme della sicurezza delle informazioni, che a sua volta rientra nell'ambito più ampio della cybersecurity.

Quali sono le migliori pratiche per la gestione dei dati?

- Minimizzazione dei dati: Raccogliere e conservare solo lo stretto necessario.

- Classificazione dei dati: Etichettare i dati in base alla sensibilità.

- MigrazioneSecure : Utilizzare canali criptati e controlli di accesso per i trasferimenti di dati.

Come si applica la triade della CIA alla gestione della sicurezza dei dati?

La triade CIA - riservatezza, integrità e disponibilità - è alla base della gestione della sicurezza dei dati. Garantisce che i dati siano accessibili solo agli utenti autorizzati, che rimangano accurati e inalterati e che siano disponibili quando necessario.

Che cos'è la gestione del ciclo di vita dei dati?

La gestione del ciclo di vita dei dati comprende la protezione dei dati durante la creazione, l'archiviazione e l'utilizzo, oltre a garantire una condivisione e un trasferimento sicuri tra le parti.

Quali sono i componenti chiave della gestione della sicurezza dei dati?

I componenti chiave della gestione della sicurezza dei dati includono il controllo degli accessi e l'autenticazione, la crittografia e il mascheramento dei dati, la prevenzione della perdita di dati (DLP), il backup e il ripristino, il rilevamento delle minacce e la risposta agli incidenti e la gestione del ciclo di vita dei dati.

Quali sono i tre pilastri della sicurezza e della gestione dei dati?

I tre pilastri sono la riservatezza, l'integrità e la disponibilità, noti collettivamente come la triade CIA. Questi principi guidano tutte le strategie di sicurezza dei dati.

Qual è il rischio maggiore per la sicurezza dei dati?

I rischi maggiori sono rappresentati da minacce interne, sistemi non configurati correttamentee sofisticati attacchi informatici come il ransomware.

Chi è responsabile della sicurezza dei dati?

La responsabilità è condivisa tra i team IT, i proprietari dei dati, i responsabili della conformità e i dipendenti. Una cultura della sicurezza e ruoli chiaramente definiti aiutano a garantire la responsabilità.