I moderni criminali informatici hanno cambiato le regole della protezione dei dati. I backup, un tempo considerati una semplice rete di sicurezza, sono ora obiettivi primari di ransomware e attacchi informatici avanzati.

Gli aggressori sanno che la compromissione dei sistemi di ripristino può dare un colpo di grazia alle organizzazioni. Avere dei backup non è più sufficiente: per ottenere una vera resilienza informatica è necessario proteggere in modo proattivo il ciclo di vita dei dati di backup.

Perché i controlli di backup tradizionali sono insufficienti?

I controlli di backup tradizionali spesso forniscono un falso senso di sicurezza, non riuscendo a rilevare le minacce in evoluzione che mettono a rischio le organizzazioni. Mentre i metodi convenzionali si concentrano sull'integrità e la disponibilità di base, trascurano vulnerabilità critiche come:

- Minacce di tipo file-borne come vulnerabilità basate su file, exploit zero-day o malware sofisticato nascosto nei file di backup, in particolare negli archivi, nei database e nelle immagini delle macchine

- Ransomware polimorfo che elude il rilevamento basato sulle firme

- Modifiche sottili ma dannose dei file causate da deriva dei file o deriva dei metadati

- Il ripristino dei dati infetti provoca una reinfezione immediata, un ripristino non riuscito e tempi di inattività prolungati.

- Requisiti normativi rigorosi (ad es. GDPR, PCI DSS, SOX e Sheltered Harbor)

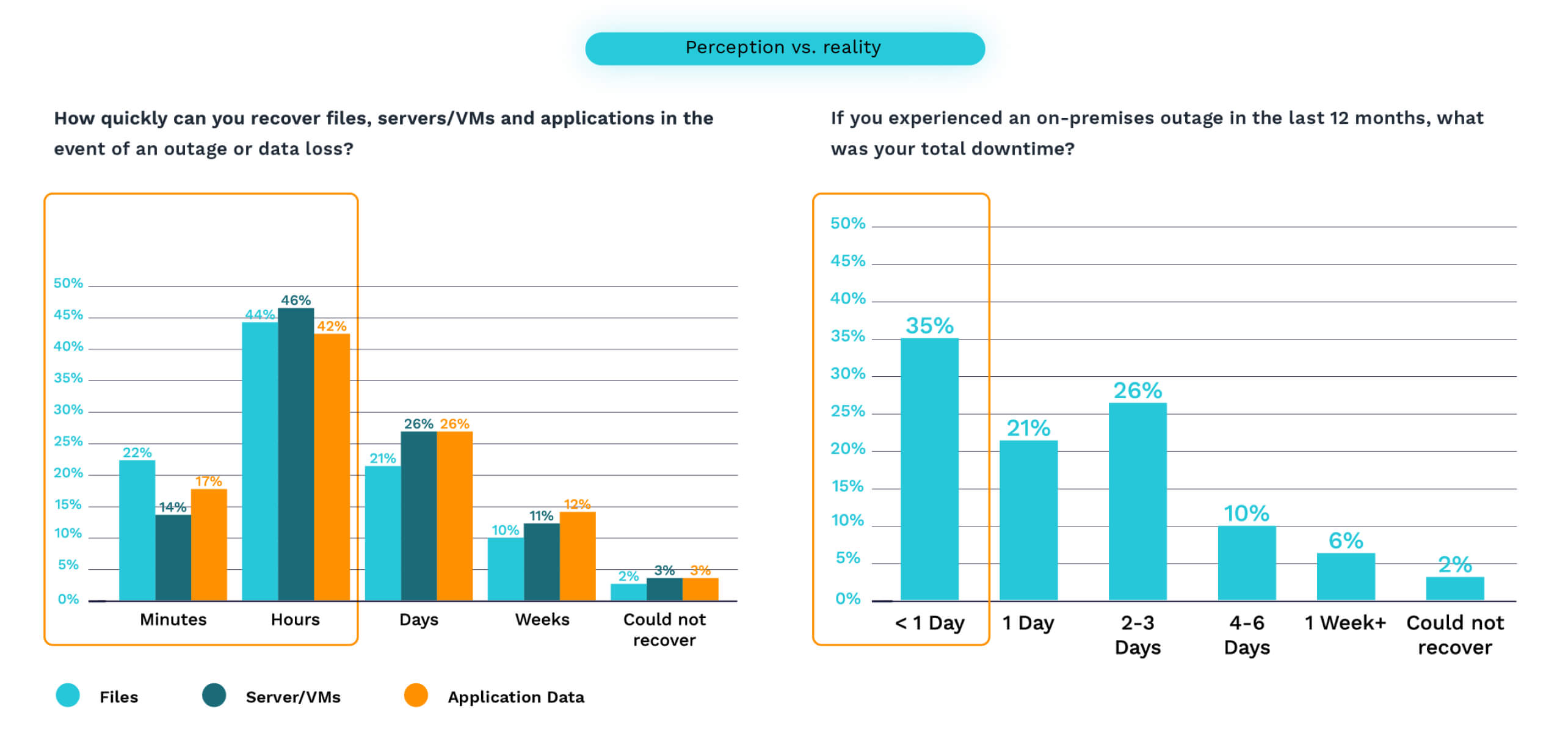

La realtà del ripristino è inferiore alle aspettative, rivelando un divario significativo tra ciò che le organizzazioni credono di poter ottenere e le loro prestazioni effettive durante i tempi di inattività. Una recente indagine mostra che mentre oltre il 60% degli intervistati credeva di poter ripristinare i dati in meno di un giorno, solo il 35% è riuscito a farlo quando si è trovato di fronte a un evento reale.

Per ovviare a queste carenze è necessario un cambiamento fondamentale nel modo in cui le organizzazioni affrontano la sicurezza dei backup, passando da una semplice verifica a un rilevamento e a una prevenzione completi delle minacce. Senza questa evoluzione, i sistemi di backup rimangono pericolosamente esposti ad attacchi sofisticati che possono rendere vani gli sforzi di ripristino proprio quando sono più necessari.

Le organizzazioni devono implementare pratiche di sicurezza a più livelli che mirino specificamente a questi punti ciechi, combinando tecnologie avanzate e processi strategici per garantire che i backup rimangano disponibili e non compromessi. La crescente disparità tra le aspettative di ripristino e la realtà è un monito chiaro: gli approcci tradizionali non forniscono più una protezione adeguata.

8 pratiche critiche per Secure i vostri backup

Le seguenti strategie complete costituiscono la base di un ecosistema di backup veramente sicuro, in grado non solo di preservare i dati, ma anche di garantirne l'integrità e la disponibilità quando si rende necessario il ripristino. Implementando queste otto pratiche critiche, le organizzazioni possono trasformare gli archivi di backup vulnerabili in risorse resilienti che mantengono la continuità aziendale anche di fronte ad avversari determinati.

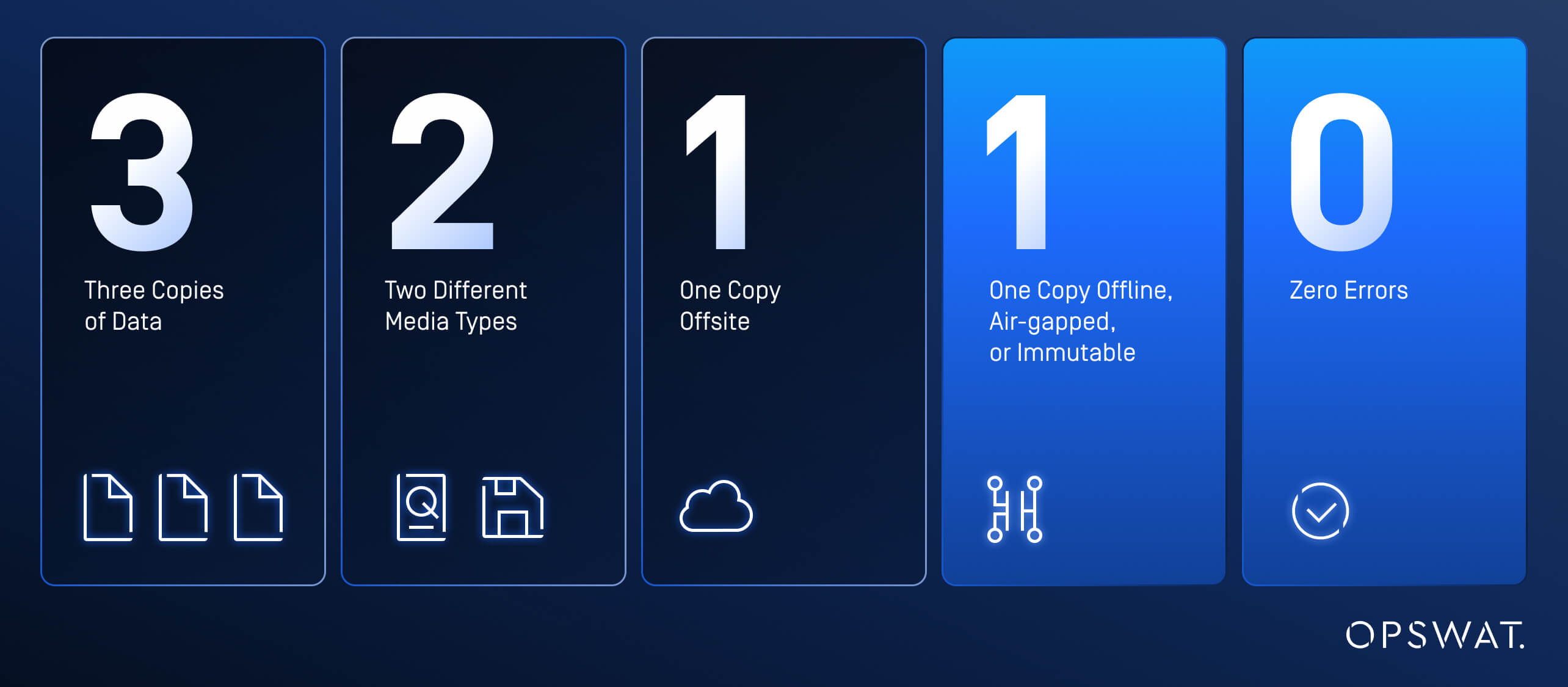

1. La regola del 3-2-1-1-0

La regola di backup 3-2-1-1-0 rappresenta un'evoluzione modernizzata del tradizionale approccio 3-2-1, progettata specificamente per migliorare la resilienza e la sicurezza informatica all'interno della strategia di disaster recovery:

- Tre copie dei dati: Mantenere tre copie totali dei dati (una primaria e due di backup).

- Due tipi di Media diversi: Archiviare i backup su due tipi di supporto distinti. Se tradizionalmente questo tipo di supporto poteva includere dischi e nastri, gli approcci moderni spesso includono lo storage su cloud o le unità SSD.

- Una copia fuori sede: Conservare almeno una copia in un luogo separato, facilmente raggiungibile con le soluzioni di backup in-the-cloud (in un'altra regione o con un altro fornitore di cloud).

- Una copia offline, in air-gapped o immutabile: Mantenere una copia completamente scollegata dalle reti (offline/air-gapped) o non modificabile una volta scritta (immutabile). Questo aspetto è fondamentale per la protezione da ransomware, in quanto fornisce un'opzione di ripristino pulita che gli aggressori non possono compromettere.

- Zero errori: Verificate regolarmente i vostri backup per assicurarvi che siano privi di errori e che siano effettivamente utilizzabili quando necessario.

Disporre di più backup è solo metà dell'equazione. Le organizzazioni devono concentrarsi anche sui Recovery Time Objectives (RTO), che definiscono la velocità e la sicurezza con cui è possibile ripristinare i servizi critici. In uno scenario di disastro, che si tratti di ransomware, minacce sofisticate o attacchi informatici mirati, la capacità di ripristinare in pochi minuti senza reintrodurre malware o violare la conformità è ciò che separa un'organizzazione cyber-resistente da una vulnerabile.

La fase di pianificazione successiva consiste nel garantire sicurezza, affidabilità e prontezza. È qui che una soluzione di sicurezza per lo storage a più livelli svolge un ruolo fondamentale.

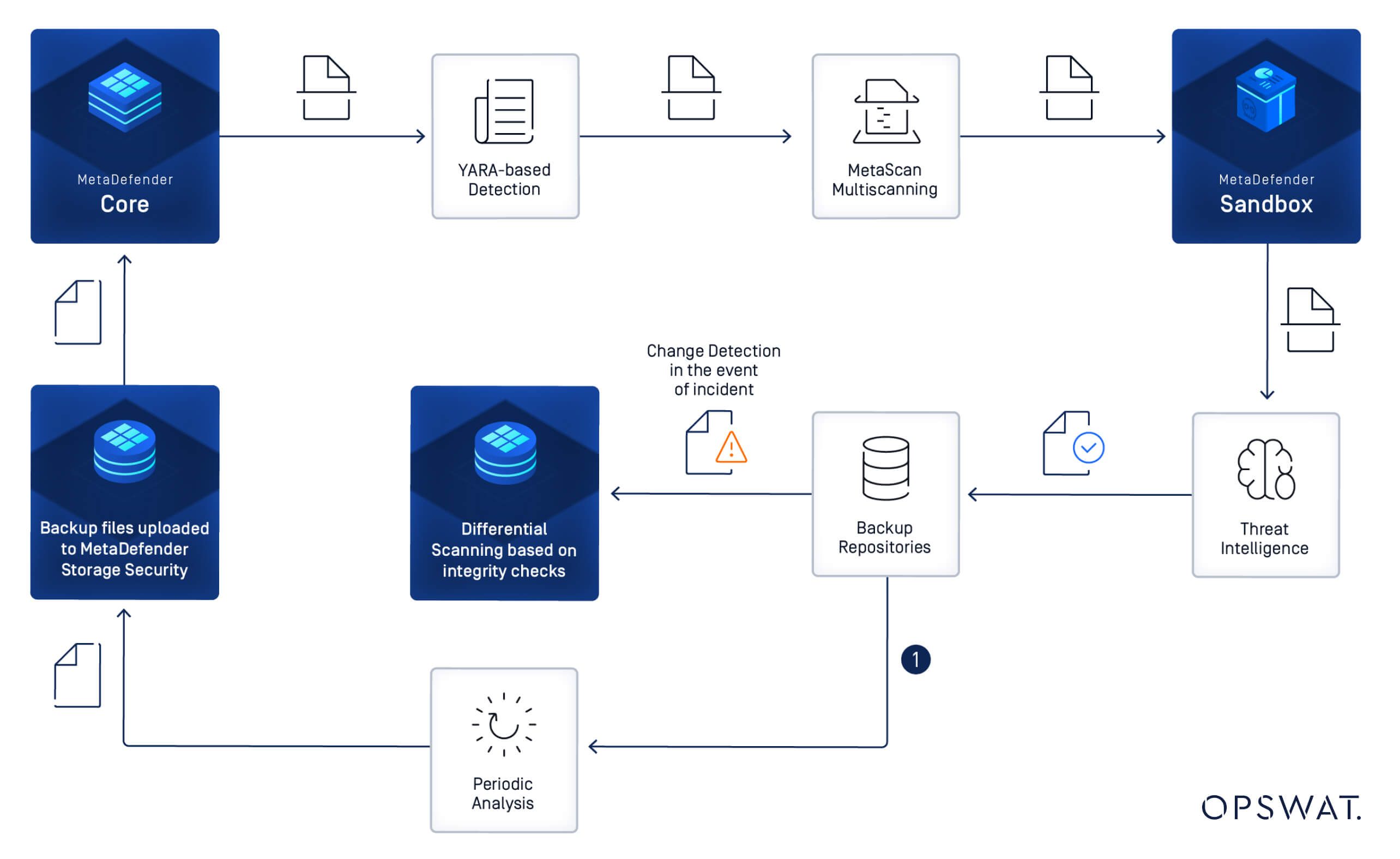

2. Scansione periodica

L'implementazione di scansioni periodiche rappresenta un livello di difesa critico che va oltre la verifica iniziale dei backup. Mentre le scansioni puntuali forniscono un'istantanea dell'integrità dei backup, le scansioni periodiche programmate assicurano una protezione continua contro le minacce emergenti che potrebbero non essere state rilevate al momento della creazione dei backup.

Il rilevamento delle minacce informatiche è una parte non trascurabile dei test di ripristino periodici. Senza una solida scansione delle minacce informatiche integrata nel processo di verifica dei backup, anche la strategia di backup più meticolosa può fallire durante gli scenari di ripristino reali, reintroducendo le stesse minacce da cui le organizzazioni stanno cercando di riprendersi.

3. Approccio Multiscanning

Tutti i file devono essere scansionati alla ricerca di malware prima di essere ammessi nella rete o nello storage di backup. Per ottenere i più alti tassi di rilevamento e la più breve finestra di esposizione ai focolai di malware, scansionate i file con più motori anti-malware (utilizzando una combinazione di firme, euristica e metodi di rilevamento di apprendimento automatico) con una soluzione di multiscansione.

4. Rilevamento basato su Yara

Le regole YARA consentono ai team di sicurezza di identificare le minacce informatiche sofisticate all'interno degli archivi di backup utilizzando regole personalizzate basate su caratteristiche specifiche dei file. Grazie all'implementazione di stringhe e logiche condizionali definite con precisione, le organizzazioni possono rilevare minacce che le soluzioni basate sulle firme potrebbero ignorare, compresi gli attacchi mirati ed emergenti.

Il framework adattabile di YARA consente un continuo affinamento delle capacità di rilevamento, creando un livello di difesa dinamico che migliora significativamente la precisione dei processi di verifica dei backup.

5. Analisi Adaptive delle minacce

La tecnologiaSandbox consente alle organizzazioni di rilevare e analizzare le minacce informatiche zero-day in ambienti isolati e controllati prima che possano compromettere le operazioni di ripristino. Sfruttando questa tecnologia con profonde capacità di analisi statica, integrazione avanzata delle informazioni sulle minacce e tecniche di emulazione ad alta velocità, i team di sicurezza possono identificare efficacemente sofisticate varianti di malware o IOC (indicatori di compromissione) che la tradizionale scansione basata sulle firme potrebbe ignorare.

6. Contenuto Disarmo e ricostruzione

File come Microsoft Office, PDF e file di immagine possono contenere minacce incorporate in script e macro nascoste che non sempre vengono rilevate dai motori anti-malware. Per eliminare i rischi e garantire che i file di backup non contengano minacce nascoste, è consigliabile rimuovere ogni possibile oggetto incorporato utilizzando il CDR (content disarm and reconstruction).

7. Scansione differenziale

8. Prevenzione della perdita di dati

Tutti i dati sensibili, come i numeri di previdenza sociale, i dettagli dei conti bancari o le PII (informazioni di identificazione personale), devono essere cancellati, mascherati o bloccati utilizzando la tecnologia DLP(data loss prevention).

Elevare la sicurezza del backup dalla difesa alla resilienza

Le organizzazioni che proteggono con successo la propria infrastruttura di backup ottengono molto di più della semplice sicurezza dei dati; ottengono una vera e propria resilienza aziendale, la conformità alle normative e la certezza che le operazioni di ripristino avranno successo nei momenti di maggiore necessità. L'investimento in backup adeguatamente protetti offre ritorni di gran lunga superiori alle risorse necessarie per implementarli, soprattutto se confrontati con i costi devastanti degli attacchi ransomware, delle violazioni dei dati o dei tentativi di ripristino falliti.

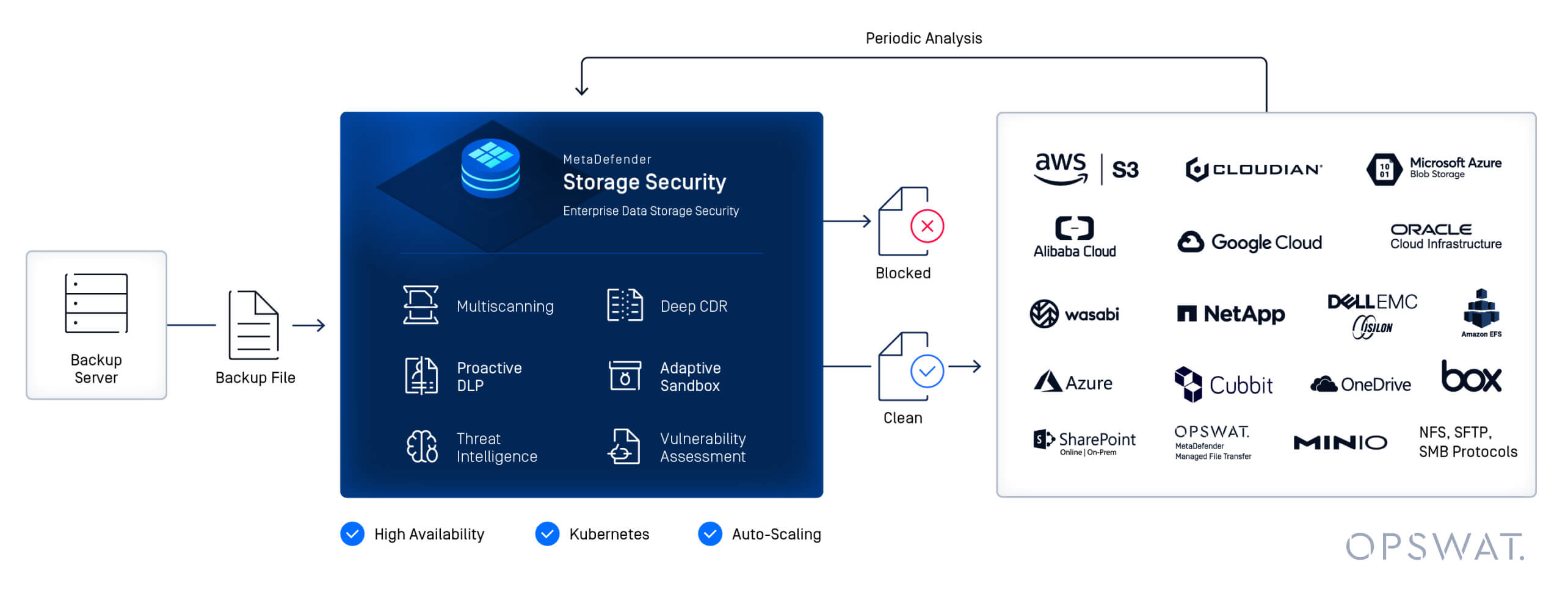

Il vantaggio di OPSWAT

MetaDefender Storage Security™ unifica le pratiche critiche in un'unica soluzione. Grazie alle tecnologie leader di OPSWATcome Metascan™ Multiscanning, Deep CDR™, Proactive DLP™ e Adaptive Sandbox, i dati di backup rimangono puliti e facilmente accessibili quando ogni secondo è importante.

Una delle nostre capacità principali è il rilevamento rapido delle modifiche. MetaDefender Storage Security monitora continuamente i repository di backup attraverso analisi periodiche. Quando si verifica un incidente di sicurezza o un attacco ransomware, l'amministratore può attivare la scansione differenziale basata sui controlli di integrità dei file noti. Questa capacità di rilevamento rapido delle modifiche riduce drasticamente l'RTO (recovery time objectives) identificando rapidamente quali set di backup rimangono non compromessi, consentendo alle organizzazioni di ripristinare le operazioni dal punto di backup pulito più recente.

Conclusione

Non aspettate che un incidente di sicurezza metta in luce le vulnerabilità della vostra strategia di backup. Adottate subito misure proattive per valutare la vostra attuale posizione di sicurezza del backup e identificare le opportunità di miglioramento. I nostri esperti di sicurezza possono aiutarvi a valutare l'infrastruttura esistente, a consigliare soluzioni personalizzate in linea con queste best practice e a guidare l'implementazione di un framework di sicurezza di backup completo.

Contattate oggi stesso i nostri esperti per discutere di come potete rafforzare la vostra postura di sicurezza di backup e raggiungere una vera resilienza informatica in un ambiente digitale sempre più ostile.

Domande frequenti (FAQ)

Cosa sono il backup e il ripristino dei dati?

Il backup e il ripristino dei dati è il processo di creazione di copie dei dati per proteggerli dalla perdita o dal danneggiamento e per ripristinarli quando necessario, sia a causa di un'eliminazione accidentale, di un guasto hardware o di un cyberattacco come il ransomware.

Perché il backup e il ripristino dei dati sono importanti?

Assicura la continuità aziendale consentendo alle organizzazioni di ripristinare i sistemi e i dati critici dopo un incidente, riducendo al minimo i tempi di inattività, le perdite finanziarie e i danni alla reputazione. Nel panorama odierno delle minacce, supporta anche la conformità normativa e il disaster recovery.

Che cos'è la sicurezza del backup dei dati?

La sicurezza del backup dei dati si riferisce alle pratiche e alle tecnologie utilizzate per proteggere i dati di backup da accessi non autorizzati, corruzione o minacce informatiche, garantendo che i backup rimangano utilizzabili, non infetti e ripristinabili durante una crisi.

Qual è il modo migliore per proteggere un backup?

Esistono molte best practice per proteggere i backup; un approccio a più livelli è tra i più raccomandati dagli esperti di cybersecurity. Implementate la regola di backup 3-2-1-1-0, eseguite regolarmente la scansione dei backup con più motori anti-malware, utilizzate le tecnologie CDR, sandboxing e DLP per eliminare le minacce incorporate e proteggere i dati sensibili.

Quali sono i tre tipi di backup dei dati?

1. Backup completo: Una copia completa di tutti i dati.

2. Backup incrementale: Esegue il backup solo dei dati modificati dall'ultimo backup.

3. Backup differenziale: Esegue il backup di tutti i dati modificati dall'ultimo backup completo.

Che cos'è la regola di backup 3-2-1?

Mantenete tre copie dei vostri dati, archiviate su due tipi diversi di supporti, con una copia conservata fuori sede. In questo modo si ottiene una ridondanza e una salvaguardia contro i guasti localizzati.

Che cos'è la regola di backup 3-2-1-1-0?

Un'evoluzione avanzata del modello tradizionale:

- 3 copie totali dei vostri dati

- 2 diversi tipi di supporto

- 1 copia fuori sede

- 1 copia offline, air-gapped o immutabile

- 0 errori nella verifica dei backup, assicurando che i backup siano utilizzabili quando necessario