- Che cos'è il Penetration Testing?

- Perché i test di penetrazione sono importanti?

- Conformità normativa e gestione del rischio

- Chi esegue i test di penetrazione?

- Pro e contro dei test di penetrazione

- Test di penetrazione per le carriere nella sicurezza informatica

- Il team di Pen Testing dell'OPSWAT: Unità 515

- Domande frequenti

Che cos'è il Penetration Testing?

I test di penetrazione, comunemente noti come pen test o hacking etico, sono una misura di sicurezza proattiva che prevede la simulazione di attacchi informatici reali ai sistemi e alle reti aziendali. A differenza degli hacker malintenzionati, i penetration tester lavorano all'interno di confini autorizzati per identificare i punti deboli della sicurezza prima che possano essere sfruttati dagli attori delle minacce reali.

Questa valutazione critica della sicurezza è la pietra miliare di qualsiasi strategia completa di cybersecurity. Conducendo attacchi simulati controllati, le organizzazioni possono valutare la propria posizione di sicurezza e convalidare l'efficacia dei controlli di sicurezza esistenti. Il processo aiuta a scoprire vulnerabilità che altrimenti potrebbero rimanere nascoste fino a quando non si verifica una vera e propria violazione della sicurezza.

I test di penetrazione si inseriscono nel contesto più ampio delle valutazioni e degli audit di sicurezza, affiancandosi ad altre best practice di sicurezza per creare una solida difesa contro le minacce informatiche. Fornisce alle organizzazioni informazioni utili sulle loro strategie di rilevamento delle minacce e aiuta a identificare potenziali lacune nella sicurezza delle infrastrutture critiche.

Test di penetrazione e valutazione delle vulnerabilità

Sebbene entrambe siano pratiche di sicurezza fondamentali, i test di penetrazione e le valutazioni di vulnerabilità hanno scopi diversi:

- Le valutazioni di vulnerabilità analizzano le vulnerabilità note e forniscono un elenco prioritario di problemi.

- I test di penetrazione sfruttano attivamente le vulnerabilità per valutare l'impatto di una violazione e l'efficacia delle difese attuali.

Le organizzazioni utilizzano tipicamente le valutazioni di vulnerabilità per il monitoraggio regolare della sicurezza e i test di penetrazione per una convalida più approfondita dei loro sforzi di rafforzamento della sicurezza.

Perché i test di penetrazione sono importanti?

I test di penetrazione scoprono le vulnerabilità prima che gli aggressori possano sfruttarle. Convalidano l'efficacia dei controlli di sicurezza attraverso la simulazione di attacchi informatici e supportano la conformità alle normative, riducendo il rischio di violazione dei dati. Questo approccio proattivo aiuta le organizzazioni a mantenere la fiducia di clienti e partner.

Le minacce informatiche moderne stanno diventando sempre più sofisticate, rendendo essenziale per le organizzazioni l'adozione di misure di sicurezza proattive. I test di penetrazione aiutano a scoprire le vulnerabilità sull'intera superficie di attacco, dalle applicazioni web all'infrastruttura di rete.

Vantaggi principali del Pen Testing

La scoperta precoce delle vulnerabilità rappresenta uno dei vantaggi più significativi dei regolari test di penetrazione. Identificando le lacune di sicurezza prima che vengano sfruttate, le organizzazioni possono implementare strategie di correzione delle vulnerabilità che prevengono costose violazioni della sicurezza.

Il miglioramento della sicurezza è un altro vantaggio cruciale che va oltre i miglioramenti tecnici. Quando le organizzazioni conducono regolarmente test di penetrazione, sviluppano una comprensione più approfondita della propria posizione di sicurezza e possono prendere decisioni più informate sugli investimenti e le priorità in materia di sicurezza.

Una maggiore preparazione alla risposta agli incidenti garantisce che, quando si verificano incidenti di sicurezza, i team siano meglio attrezzati per rispondere in modo rapido ed efficace. I test di penetrazione rivelano i potenziali percorsi di attacco e aiutano i team di sicurezza a capire come le minacce potrebbero propagarsi attraverso i loro sistemi, portando a piani di risposta più completi.

Come funzionano i test di penetrazione: Approcci e metodologie

I test di penetrazione seguono metodologie strutturate che garantiscono una copertura completa dei potenziali vettori di attacco. I tre approcci principali che seguono offrono ciascuno prospettive diverse sulla vostra posizione di sicurezza e forniscono approfondimenti unici sulle potenziali vulnerabilità:

- Scatola nera: Nessuna conoscenza preliminare del sistema.

- Scatola bianca: Accesso completo al codice sorgente e alla documentazione.

- Scatola grigia: Conoscenza parziale, che simula una minaccia insider.

Ogni fase si basa sulla precedente, creando un'analisi completa delle lacune di sicurezza che rivela sia le singole vulnerabilità che le potenziali catene di attacco.

Attacchi simulati e test dei controlli di sicurezza

Gli attacchi simulati costituiscono il nucleo di un efficace test di penetrazione, in quanto forniscono scenari realistici che mettono alla prova i controlli di sicurezza in condizioni che rispecchiano le minacce reali. Questi attacchi controllati aiutano a verificare se le misure di sicurezza sono in grado di resistere alle tecniche di attacco del mondo reale.

I test sui controlli di sicurezza vanno oltre la semplice scansione delle vulnerabilità per valutare l'efficacia delle misure difensive. Questo processo esamina la capacità della vostra infrastruttura di sicurezza di rispondere a vari scenari di attacco, compresi i tentativi di bypassare l'autenticazione, di aumentare i privilegi e di muoversi lateralmente attraverso la rete. Per saperne di più sulle Best Practice per la sicurezza delle applicazioni.

Conformità normativa e gestione del rischio

I test di penetrazione svolgono un ruolo fondamentale nel dimostrare la conformità agli standard di protezione dei dati e di cybersecurity, come ad esempio:

- PCI DSS (Standard di sicurezza dei dati dell'industria delle carte di pagamento)

- ISO/IEC 27001

- Linee guida NIST

La valutazione e la mitigazione del rischio rappresentano funzioni fondamentali dei test di penetrazione all'interno di strutture più ampie di gestione del rischio. Identificando le vulnerabilità e dimostrando il loro potenziale impatto, i test di penetrazione forniscono i dati necessari per prendere decisioni informate sulla gestione del rischio. Il contributo alla prevenzione delle violazioni dei dati non può essere sopravvalutato. Le organizzazioni che conducono regolarmente test di penetrazione riducono significativamente il rischio di incorrere in costosi incidenti di sicurezza.

Soddisfare i requisiti di conformità

I test di penetrazione sono un requisito per vari standard di conformità, tra cui PCI DSS, HIPAA e SOX. Ogni standard prevede requisiti specifici per la frequenza, l'ambito e la metodologia dei test, rendendo essenziale per le organizzazioni la comprensione dei propri obblighi di conformità.

Dimostrare la dovuta diligenza alle autorità di regolamentazione e alle parti interessate richiede più della semplice esecuzione di test. Le organizzazioni devono mantenere una documentazione adeguata, implementare le misure correttive raccomandate e dimostrare un miglioramento continuo della loro posizione di sicurezza.

Chi esegue i test di penetrazione?

Le organizzazioni hanno diverse opzioni per condurre i test di penetrazione, ognuna con vantaggi e considerazioni distinte. I team di sicurezza interni hanno una conoscenza approfondita dei sistemi e dei processi organizzativi, mentre i fornitori di terze parti offrono competenze specialistiche e prospettive obiettive.

Indipendentemente dalla loro origine, i penetration tester altamente qualificati combinano conoscenza, esperienza e certificazioni riconosciute. Queste credenziali dimostrano la loro competenza in materia di hacking etico, valutazione delle vulnerabilità e reporting.

Scelta di un fornitore di Pen Testing

Nel valutare i potenziali partner per i pen-test, considerate quanto segue:

- Esperienza e competenza: Cercate un fornitore con una comprovata esperienza nel vostro settore e con tecnologie simili alle vostre (ad esempio, applicazioni web, reti, cloud, IoT, OT). Il loro team deve dimostrare una profonda conoscenza delle minacce e delle metodologie di attacco attuali.

- Metodologia e approccio: Un fornitore affidabile segue metodologie consolidate e trasparenti (come PTES o OWASP Testing Guide) e combina strumenti automatizzati con test manuali approfonditi. Evitate le aziende che si affidano esclusivamente a scansioni automatiche, perché spesso non colgono vulnerabilità complesse e falle nella logica aziendale.

- Supporto per la stesura dei rapporti e la bonifica: Il rapporto finale deve essere chiaro, conciso e attuabile, con informazioni dettagliate sui risultati, sui livelli di rischio e sui passi pratici per la correzione. Cercate fornitori che offrano un supporto post-test, compreso un nuovo test per verificare le correzioni.

- Referenze e reputazione: Chiedete le referenze dei clienti e controllate le recensioni online o gli accreditamenti del settore (ad esempio, CREST, se applicabile nella vostra regione). Una solida reputazione indica una qualità costante e una condotta etica.

- Comunicazione e professionalità: Il fornitore deve comunicare in modo efficace per tutta la durata dell'incarico, dallo studio alla stesura del rapporto, e mantenere la massima riservatezza sui vostri dati sensibili.

La metodologia e le pratiche di reporting del fornitore sono considerazioni altrettanto importanti. Cercate fornitori che seguano framework consolidati, come la OWASP Testing Guide o le linee guida del NIST, e che forniscano rapporti completi con chiare raccomandazioni di rimedio.

Pro e contro dei test di penetrazione

La comprensione dei vantaggi e dei limiti dei test di penetrazione aiuta le organizzazioni a prendere decisioni informate sui loro programmi di test di sicurezza e a stabilire aspettative adeguate sui risultati.

| Vantaggi | Limitazioni |

|---|---|

| Mitigazione proattiva del rischio | Costi e tempi |

| Convalida dei controlli di sicurezza | Ambito limitato |

| Supporta la conformità | Possibile interruzione delle normali operazioni |

I Pen Test come parte di una strategia di sicurezza olistica

Dati i suoi vantaggi unici e le sue limitazioni intrinseche, i test di penetrazione non devono essere considerati come una soluzione a sé stante, ma piuttosto come una componente vitale di una strategia di cybersecurity più ampia e olistica. Per massimizzare il valore, integrate i test di penetrazione con:

- Valutazioni periodiche della vulnerabilità

- Formazione sulla sicurezza

- Pianificazione della risposta agli incidenti

Le organizzazioni possono utilizzare la OWASP Top Ten Web Application Security Risks e le 10 Best Practices for File Upload Protection di OPSWAT per valutare la propria posizione di sicurezza e implementare i livelli di difesa più appropriati nell'ambiente delle applicazioni Web.

Test di penetrazione per le carriere nella sicurezza informatica

Che siate analisti della sicurezza, amministratori di rete o manager della sicurezza, la conoscenza dei principi e delle pratiche dei test di penetrazione migliora la vostra capacità di proteggere le risorse organizzative. Molte organizzazioni apprezzano i professionisti che comprendono le pratiche di sicurezza sia offensive che difensive, rendendo l'esperienza nei test di penetrazione preziosa per l'avanzamento di carriera.

Competenze e certificazioni per i tester di penetrazione

Per avere successo nel settore, i professionisti devono svilupparsi:

- Fondamenti di rete: Una solida conoscenza del TCP/IP, dei protocolli di rete, del routing e dei servizi di rete comuni (DNS, HTTP, ecc.) è fondamentale.

- Programmazione/Scripting: Conoscenza di almeno un linguaggio di scripting (ad esempio, Python, PowerShell, Ruby, Bash) per automatizzare attività, sfruttare vulnerabilità e sviluppare strumenti personalizzati.

- Valutazione delle vulnerabilità: La capacità di identificare, analizzare e comprendere l'impatto dei punti deboli della sicurezza nei sistemi e nelle applicazioni.

Per gli aspiranti e attuali penetration tester, le certificazioni convalidano le competenze e dimostrano l'impegno nella professione. Alcune delle più riconosciute e apprezzate sono:

- OSCP (Offensive Security Certified Professional): Certificazione pratica e rispettata per le competenze di penetration test offensivo.

- CEH (Certified Ethical Hacker): Copre un'ampia gamma di concetti e strumenti di hacking etico.

- CompTIA PenTest+: Si concentra sulle più recenti competenze in materia di penetration testing, valutazione delle vulnerabilità e gestione.

- eWPT (eLearnSecurity Web Application Penetration Tester): Specializzato in test di sicurezza delle applicazioni web.

- GPEN (GIAC Penetration Tester): Certificazione completa che copre varie metodologie.

Il team di Pen Testing dell'OPSWAT: Unità 515

L'Unità 515 è la squadra rossa d'élite dell'OPSWAT, specializzata in cybersicurezza proattiva attraverso la simulazione di avversari, test avanzati e scoperte approfondite. Il nostro team combina una profonda competenza tecnica con una comprensione pratica del business per sviluppare un programma di test completo che soddisfi le vostre esigenze specifiche e i requisiti normativi.

Siete pronti a rafforzare la vostra sicurezza? Contattate oggi stesso la Unit 515 per scoprire come i nostri servizi di penetration testing possono aiutarvi a identificare le vulnerabilità nei vostri sistemi e a migliorare la vostra strategia complessiva di cybersecurity.

Domande frequenti (FAQ)

Che cos'è un test di penetrazione (pen test)?

Un test di penetrazione è un cyberattacco simulato condotto per identificare le vulnerabilità di sistemi, reti o applicazioni prima che gli aggressori reali possano sfruttarle.

Perché i test di penetrazione sono importanti?

I test di penetrazione scoprono le vulnerabilità prima che gli aggressori possano sfruttarle. Convalidano i controlli di sicurezza, supportano la conformità normativa, riducono il rischio di violazione dei dati e rafforzano la fiducia degli stakeholder.

Quali sono i pro e i contro dei pen-test?

I vantaggi includono la riduzione proattiva del rischio, la convalida dei controlli di sicurezza e il supporto alla conformità. Tra i contro, i costi potenziali, la portata limitata e le interruzioni temporanee.

Perché abbiamo bisogno di test di penetrazione?

Per essere al passo con le minacce informatiche, soddisfare gli obblighi di conformità e garantire che le difese siano solide ed efficaci.

Chi esegue i pen-test?

I pen-test possono essere eseguiti da professionisti della sicurezza interni o da fornitori di terze parti con certificazioni ed esperienza specifiche.

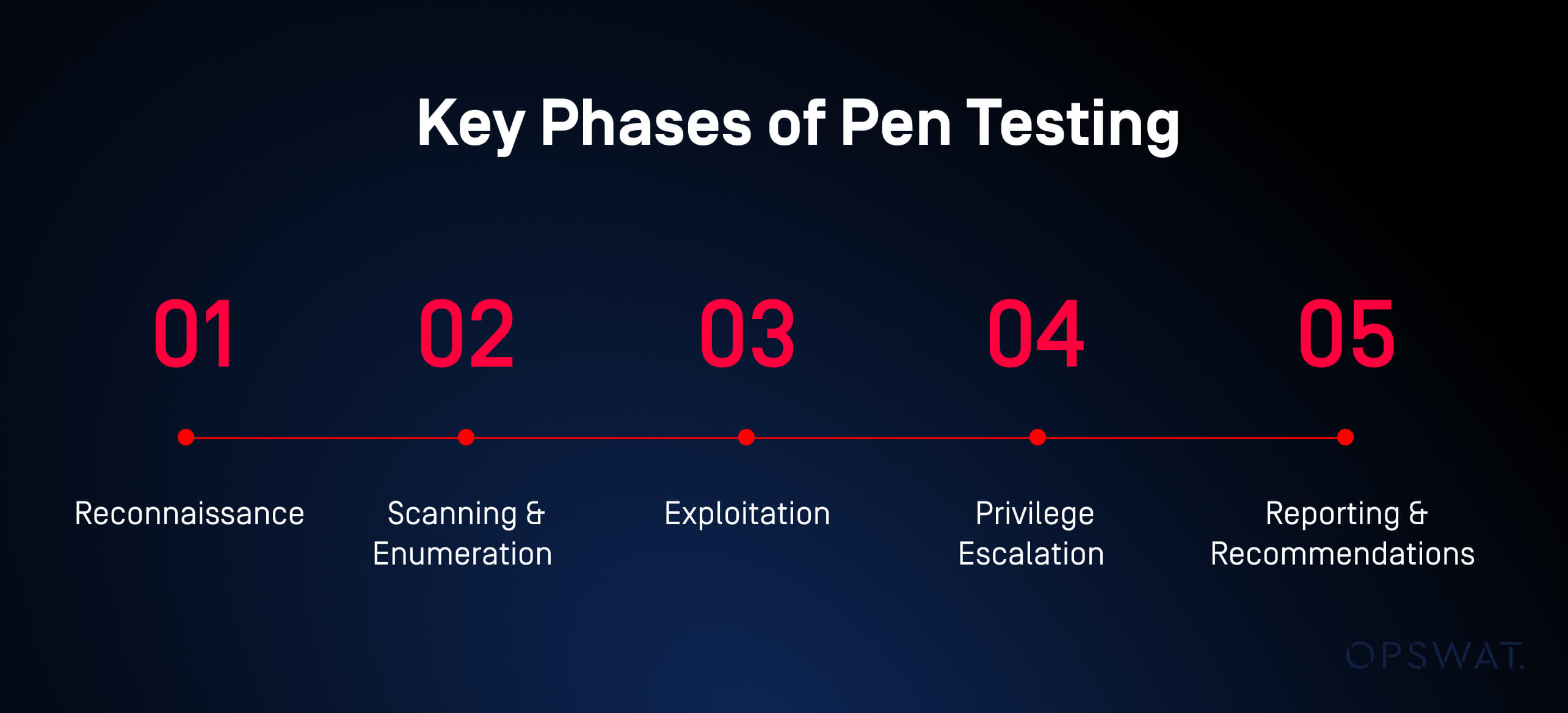

Quali sono le 5 fasi chiave del pen testing?

- Ricognizione

- Scansione ed enumerazione

- Sfruttamento

- Escalation dei privilegi

- Rapporti e raccomandazioni