La sicurezza dei file è una sfida complessa per la cybersecurity che interessa le organizzazioni di tutti i settori. Man mano che le aziende di tutto il mondo passano all'infrastruttura digitale e dipendono da un numero sempre maggiore di strumenti e servizi di terze parti per ospitare e gestire le loro risorse digitali, la superficie di attacco per le minacce informatiche sempre più sofisticate continua ad espandersi.

La comprensione della protezione dei file inizia con una comprensione fondamentale di cosa sia la sicurezza dei file. Prima di esplorare le best practice per la sicurezza dei file, è necessario capire non solo cosa si intende per sicurezza dei file, ma anche perché è una parte indispensabile della strategia di cybersecurity di qualsiasi organizzazione.

Che cos'è la sicurezza dei file?

La sicurezza dei file è definita dall'accesso, dalla distribuzione e dall'archiviazione sicuri dei file digitali. Questi includono documenti, segreti aziendali e informazioni critiche per l'azienda, file di log e codice sorgente. Le misure di sicurezza dei file impediscono l'eliminazione, la manomissione o l'accesso a queste risorse da parte di soggetti non autorizzati.

I file devono spesso essere trasferiti all'interno e all'esterno delle organizzazioni, condivisi con più parti interessate e distribuiti ai partner che lavorano a numerosi progetti. I file in transito da un punto sicuro all'altro sono inevitabilmente esposti e quindi vulnerabili agli attacchi. I malintenzionati possono sfruttare questi punti critici di vulnerabilità per penetrare le difese organizzative e introdurre malware nascosto che può facilmente passare inosservato.

Solo nel 2024 si sono verificate numerose violazioni di dati di alto profilo che hanno colpito grandi organizzazioni, da aziende tecnologiche come Microsoft a istituzioni finanziarie come JP Morgan. Nessuna azienda, piccola o grande che sia, è esente da potenziali rischi per la sicurezza dei file.

Capire la sicurezza dei file

Definire il concetto di sicurezza dei file e comprenderlo appieno sono due esercizi diversi; oltre alla definizione, la sicurezza dei file può essere suddivisa in cinque pilastri distinti:

Per impedire il caricamento di file dannosi o sensibili sulle reti protette, è necessario impedire che le minacce vengano caricate sul perimetro. I file devono essere analizzati alla ricerca di malware, vulnerabilità e dati sensibili prima di essere caricati nelle applicazioni web su piattaforme come AWS e Microsoft Azure, o mentre passano attraverso bilanciatori di carico e WAF.

Proteggere le reti dalle minacce basate sul Web filtrando il traffico Internet è fondamentale, soprattutto quando si tratta di proteggere i gateway Web e i browser aziendali dai file scaricati da siti Web sconosciuti.

Durante l'intero processo di trasferimento dei file, i file devono essere trasferiti in modo sicuro, internamente o esternamente, attraverso soluzioni MFT (Managed File Transfer) . Questo impedisce l'intercettazione, l'alterazione o il furto di dati proprietari per i file in transito.

Servizi come Google Drive, Microsoft 365 o Box consentono alle organizzazioni di condividere e sincronizzare i file senza problemi. Proteggete l'integrità e la riservatezza di questi file collaborativi per ridurre il rischio di fughe di dati e rimanere conformi alle leggi sulla protezione dei dati.

Prevenite le violazioni dei dati, i tempi di inattività e le violazioni della conformità proteggendo le soluzioni di archiviazione dei dati in ambienti di archiviazione cloud e on-premise come AWS S3, NetApp, Wasabi e/o Dell EMC.

Le principali minacce alla sicurezza dei file

Per comprendere meglio le misure preventive e mantenere i vostri file al sicuro, è importante comprendere le minacce emergenti che potrebbero compromettere le risorse digitali della vostra organizzazione:

I file dannosi, che possono essere comuni file di produttività come documenti Office e PDF, possono infiltrarsi nel file system tramite e-mail, siti web e qualsiasi piattaforma che consenta la condivisione di file e link. Il ransomware è un tipo di malware sempre più comune e dirompente, che richiede alle organizzazioni il pagamento di somme ingenti in cambio di dati sensibili tenuti sotto riscatto.

Le vulnerabilità dei vostri partner sono le vostre vulnerabilità, soprattutto se interagiscono con i vostri dati o sistemi. Anche se il vostro sistema è in ordine, i punti deboli nelle librerie o nelle API di terze parti potrebbero consentire agli aggressori di violare il vostro file system e accedere a informazioni sensibili.

Gli aggressori possono sfruttare i punti deboli della rete di un'organizzazione quando questa si connette con applicazioni basate sul cloud, spesso attraverso API o semplici configurazioni errate. Anche se fornitori come Salesforce possono applicare le proprie politiche di sicurezza, la sicurezza informatica è una responsabilità condivisa tra fornitori e utenti.

Gli aggressori spesso manipolano i membri di un'organizzazione per ottenere l'accesso a informazioni sensibili. Il phishing è il tipo più comune di attacco di social engineering, che utilizza messaggi apparentemente autentici per ingannare i dipendenti e indurli a rivelare i dati di accesso o a installare inconsapevolmente un software dannoso.

Migliori pratiche di sicurezza dei file

Per proteggere i file, le organizzazioni devono adottare un approccio a più livelli che comprenda misure fisiche, software e procedurali:

Il principio dei minimi privilegi (POLP) impone di concedere solo le autorizzazioni minime necessarie per svolgere un'attività. In questo modo, in caso di violazione della sicurezza, gli account dei dipendenti saranno limitati solo alle risorse assolutamente necessarie, anziché dare agli aggressori la possibilità di accedere alle risorse dell'intera organizzazione.

Si consiglia di stabilire le ACL per i file e le cartelle in base ai ruoli degli utenti e alle loro esigenze specifiche. Non tutti hanno bisogno di accedere a tutti i file. Questo aiuta a centralizzare e mantenere i privilegi e gli accessi in tutta l'organizzazione.

Analizzate e gestite regolarmente i vostri archivi di file. Essere consapevoli di dove sono archiviati i file critici all'interno dell'organizzazione. Esaminate e rimuovete continuamente i file obsoleti o inutilizzati per evitare l'uso improprio dei permessi. Revocate l'accesso ai file di proprietà di ex dipendenti.

L'utilizzo di strumenti come Deep CDR (Content Disarm and Reconstruction) consente di sanificare i file prima che entrino nel file system, impedendo a qualsiasi codice potenzialmente dannoso di penetrare nelle difese dell'organizzazione. Questo previene gli attacchi zero-day rimuovendo qualsiasi codice non essenziale o fuori dalle politiche da oltre 150 tipi di file supportati.

L'utilizzo di più motori antivirus per la scansione dei file nelle organizzazioni può aiutare a eliminare fino al 99% delle minacce conosciute. Con strumenti come Multiscanningè possibile elaborare in modo rapido ed efficiente i file con oltre 30 motori AV per garantire il massimo rilevamento.

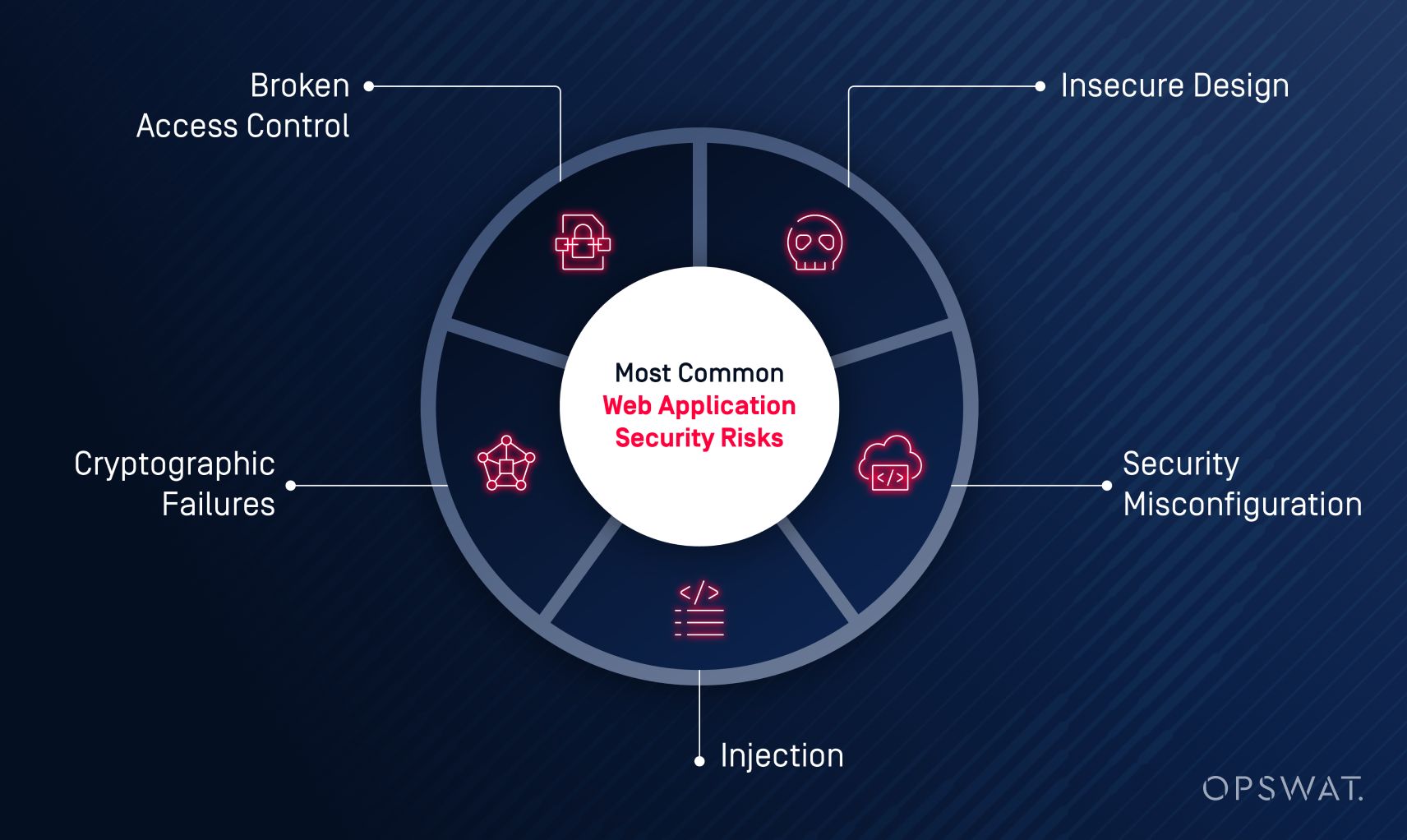

Top 10 di OWASP

La Top 10 dell'Open Web Application Security Project (OWASP) è un elenco dei rischi più comuni per la sicurezza delle applicazioni web basato su ricerche e sondaggi approfonditi. Questo elenco viene aggiornato regolarmente ed è ampiamente considerato come uno standard di settore per lo sviluppo di applicazioni web sicure. Alcuni di questi rischi includono:

L'implementazione non corretta dell'autenticazione e delle restrizioni di accesso consente agli aggressori di accedere facilmente alle risorse desiderate. Gli utenti non autorizzati possono essere in grado di accedere a file sensibili, sistemi e persino alle impostazioni dei privilegi dell'utente.

Gli attacchi a iniezione sfruttano le vulnerabilità delle applicazioni Web che accettano dati facilmente compromessi, che possono assumere la forma di SQL injection, OS command injection e Cross Site Scripting (XSS). Inserendo codice dannoso nei campi di input, gli aggressori possono eseguire comandi non autorizzati, accedere a database sensibili e persino controllare i sistemi.

I server applicativi, i framework e le infrastrutture cloud altamente configurabili possono presentare errori di configurazione della sicurezza, come permessi troppo ampi, valori predefiniti non sicuri invariati o messaggi di errore troppo espliciti, fornendo agli aggressori modi semplici per compromettere le applicazioni.

L'impatto della conformità

Le severe normative sulla protezione dei dati, come il GDPR e l'HIPAA, rendono la conformità un componente fondamentale nella definizione delle strategie di sicurezza dei file. La mancata conformità non solo espone le organizzazioni a responsabilità legali, ma ne offusca anche la reputazione ed erode la fiducia dei clienti.

È particolarmente importante adottare misure di sicurezza per evitare l'esposizione di informazioni sensibili e ridurre la responsabilità dell'organizzazione in caso di violazione dei dati. Strumenti come Proactive DLP (Data Loss Prevention) sono in grado di scansionare, rilevare e riformulare segreti e altre informazioni sensibili nei file per aiutare l'organizzazione a soddisfare gli standard di conformità.

Ulteriori letture: Cos'è la prevenzione della perdita di dati (DLP)?

Conclusione: Secure Archiviare e prevenire le violazioni dei dati

La sicurezza dei file è un elemento indispensabile per salvaguardare le risorse organizzative e preservare l'integrità dei dati. Adottando solide misure di sicurezza, le organizzazioni possono ridurre il rischio di esposizione a malware o attacchi ransomware, favorire la fiducia e navigare con fiducia nel panorama delle minacce in continua evoluzione. L'implementazione di una strategia di sicurezza a più livelli e la priorità di misure proattive per ridurre i rischi e salvaguardare le informazioni sensibili oggi possono prevenire costose violazioni dei dati domani.