Panoramica del prodotto

OPSWAT MetaDefender ICAP Server fornisce una protezione avanzata dalle minacce per il traffico di rete. Grazie alla perfetta integrazione con qualsiasi dispositivo di sicurezza di rete abilitato a ICAP, MetaDefender ICAP Server analizza e ispeziona tutti i contenuti dei file in entrata prima che raggiungano la rete dell'azienda. Grazie alle tecnologie proprietarie di OPSWAT: Deep CDR (Content Disarm and Reconstruction), Multiscanninge Proactive DLP (Data Loss Prevention), MetaDefender ICAP Server protegge le reti aziendali dal caricamento di file dannosi, dagli attacchi zero-day e dall'esposizione di dati sensibili.

Rilascio dei dati salienti

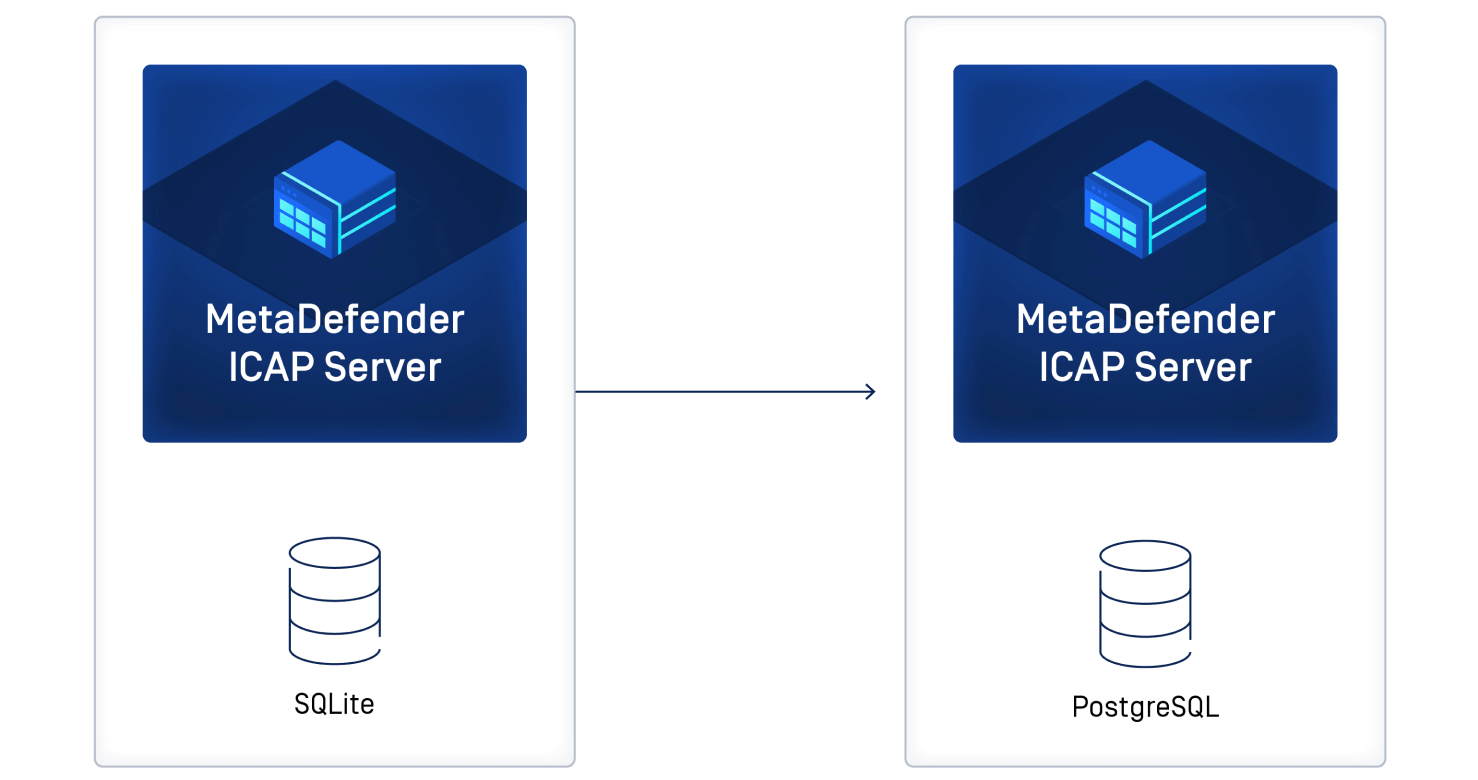

Questa versione introduce il nuovo database PostgreSQL centralizzato per una gestione e una distribuzione efficienti dei dati, oltre ad altre funzionalità nuove e migliorate.

Nuovo sistema di gestione dei database: Database centralizzato e distribuzione su scala automatica

La gestione efficace di più database può rappresentare una sfida. Per semplificare questo processo e rendere più efficiente la distribuzione, in questa versione abbiamo introdotto il database centralizzato, che consente ai clienti di utilizzare un unico database per più istanze di MetaDefender ICAP Server .

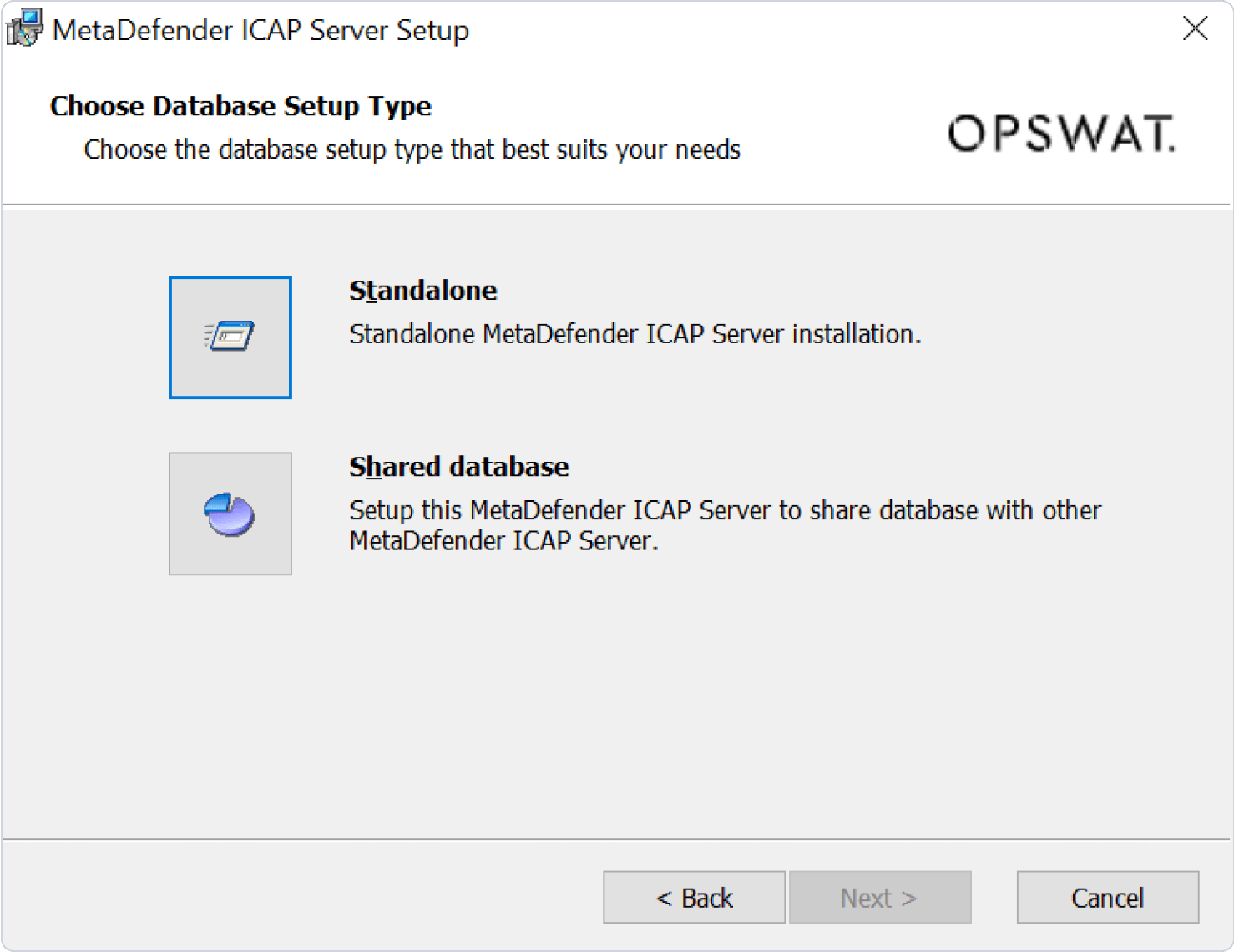

Con la migrazione da SQLite a PostgreSQL come nuovo sistema di gestione dei database, MetaDefender ICAP Server guadagna una maggiore scalabilità, il supporto di database basati sulla rete, prestazioni migliorate e alta disponibilità nativa. I clienti possono scegliere un database standalone o condiviso, creare un server PostgreSQL locale o utilizzare un server PostgreSQL remoto preinstallato. Ulteriori informazioni sulle opzioni di installazione e distribuzione del database

Vantaggi:

- Prestazioni più veloci

- Supporto della concorrenza, che consente un utilizzo più efficiente delle risorse.

- Facile accessibilità ai dati

- Capacità di autoscaling

- Alta disponibilità

La migrazione dei dati avviene automaticamente in background durante gli aggiornamenti del prodotto. Per le migrazioni di database su larga scala, che possono richiedere tempi di inattività, MetaDefender ICAP Server fornisce istruzioni di migrazione basate sul web per facilitare la transizione da SQLite a PostgreSQL. Aggiornamento alla guida MetaDefender ICAP Server 5.2.0

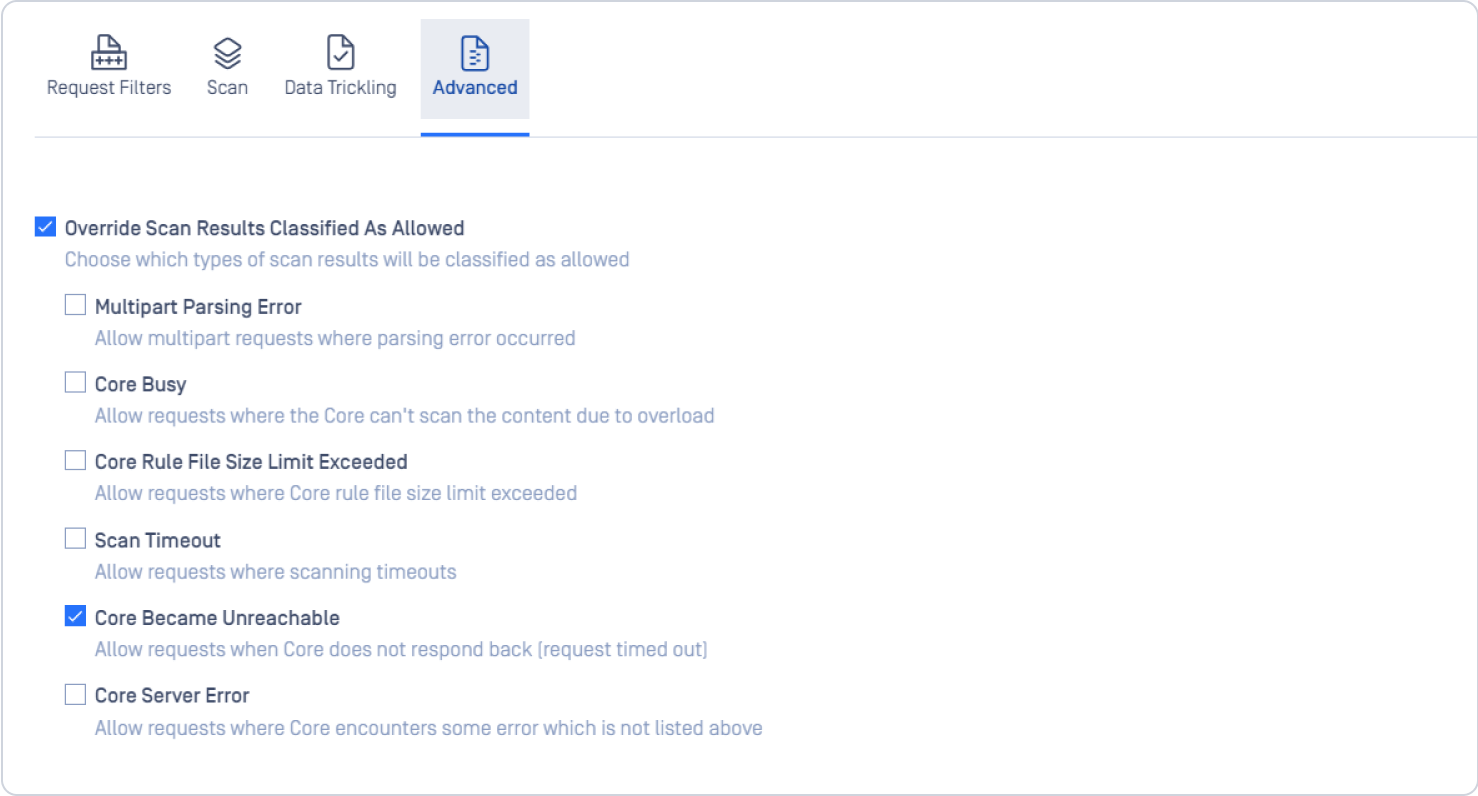

Consentire il traffico se MetaDefender Core non è disponibile

Nel caso in cui MetaDefender Core non sia raggiungibile, questa versione offre un'opzione per contrassegnare le richieste di ICAP come "CONSENTITE". Gli utenti possono configurare questa opzione in Gestione flusso di lavoro > Avanzate > Core è diventato irraggiungibile.

Opzioni-TTL per il metodo OPTIONS

È stata implementata una nuova opzione per abilitare o disabilitare l'intestazione Options-TTL nella risposta del comando OPTIONS. Questa funzione supporta l'integrazione con Oracle ZFS.

Altri aggiornamenti

- Supporto per la gestione dei file elaborati da Proactive DLP: Oltre ai file sanificati, ora MetaDefender ICAP Server può gestire i file elaborati da Proactive DLP restituiti da MetaDefender Core .

- Connessione ottimizzata con MetaDefender Core : il numero di socket rimane costante mentre si lavora con MetaDefender Core , consentendo un utilizzo efficiente senza esaurire le risorse del sistema.

- Single Sign-On - Miglioramento di Azure ODIC: Le informazioni sull'utente contenute nel token ID (in formato JWT) ottenuto dall'endpoint di autorizzazione vengono ora utilizzate al posto dell'endpoint UserInfo.

- Miglioramenti alla sicurezza: Aggiornate le dipendenze di terze parti, tra cui Curl 8.1.2 (precedentemente 8.0.1) e la versione 1.3 di TLS predefinita.

- Correzioni di bug minori

Dettagli di rilascio

- Prodotto: MetaDefender ICAP Server

- Data di uscita: 12 luglio 2023

- Note di rilascio: 5.2.0

- Scarica dal portale OPSWAT

Per ulteriori informazioni, rivolgetevi ai nostri esperti di cybersecurity.