Un semplice documento dannoso può innescare una catena di attacchi che ha un impatto significativo sui servizi necessari per la nostra vita quotidiana. Le tecnologie impiegate per combattere le minacce informatiche basate su file e proteggere le infrastrutture critiche sono spesso sconosciute a chi non si occupa di protezione delle infrastrutture critiche (CIP). Per comprendere le difese necessarie per bloccare questo metodo di attacco, esploreremo come i criminali sfruttano i file per colpire le reti e approfondiremo le tecnologie utilizzate dalle organizzazioni a livello globale per proteggere le applicazioni critiche.

Le minacce basate su file eludono le scansioni antivirus a motore singolo

Le minacce possono essere nascoste nel caricamento di file, nei trasferimenti di file, nei supporti rimovibili o negli allegati di posta elettronica. Ognuno di questi metodi di trasmissione può avere un impatto significativo sull'azienda e sull'ambiente, se non vengono effettuati i controlli adeguati per adottare azioni preventive.

Le aziende che dipendono da un solo motore antivirus o che non utilizzano una soluzione antivirus (AV) corrono un rischio significativo. Le ricerche dimostrano che le soluzioni antivirus con un solo motore offrono tassi di rilevamento compresi tra il 40% e l'80%, mentre la presenza di soli quattro motori AV può aumentare il tasso di rilevamento a oltre l'80% e 30 motori possono produrre un rilevamento delle minacce pari al 99%.

Contenuto attivo dannoso nascosto nei file

I contenuti attivi nei file aumentano l'efficienza e creano una migliore esperienza utente. Ad esempio, una macro di Excel consente di automatizzare le attività ripetitive, con conseguente risparmio di tempo. Altre forme di contenuto attivo presenti nei file sono i componenti aggiuntivi, le connessioni ai dati, i file di temi a colori, i collegamenti a immagini esterne, JavaScript e gli oggetti incorporati.

Pur essendo utile, il contenuto attivo può essere manipolato dai criminali informatici per lanciare un'ampia gamma di attacchi. Alterando il codice, possono eseguire malware senza che l'utente interagisca, ad esempio aprendo un documento o visitando un sito web.

Come proteggersi dalle minacce avanzate basate sui file

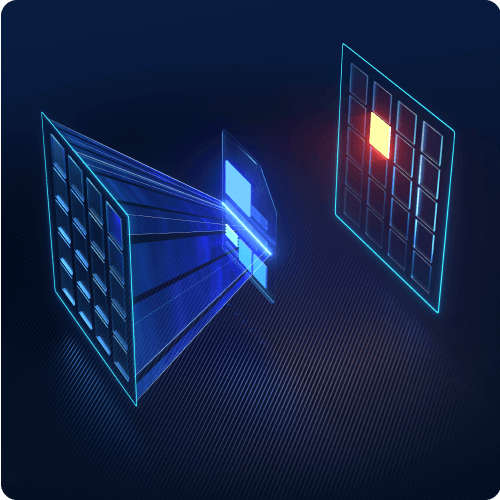

Aumentate i tassi di rilevamento delle minacce con Multiscanning

La scansione simultanea dei file con più motori antivirus, o multiscansione, fornisce l'83% - 99% di rilevamento di tutto il malware conosciuto. Il livello più avanzato di protezione contro le minacce sofisticate basate sui file può essere raggiunto integrando più motori antivirus.

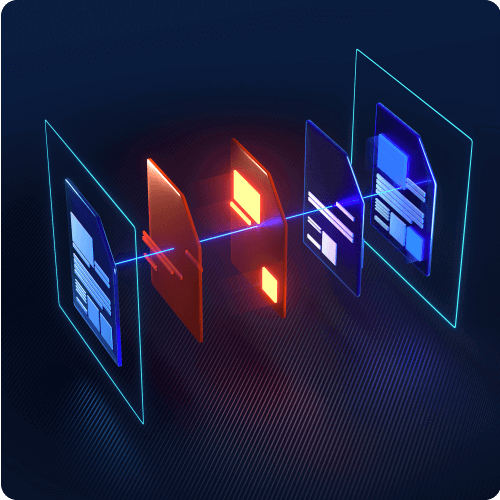

Disarmare tutti i contenuti attivi dannosi con Content Disarm e Reconstruction

Man mano che il malware diventa più complesso, è sempre più facile eludere le soluzioni AV tradizionali. Il malware zero-day può eludere i tradizionali sistemi AV basati sulle firme, che rilevano solo il malware noto. Content Disarm and Reconstruction (CDR) è una tecnologia di prevenzione dinamica delle minacce che rimuove sia il malware noto che quello sconosciuto. Il CDR attenua efficacemente i contenuti incorporati potenzialmente dannosi, compreso il malware che sfrutta le vulnerabilità zero-day.

Prevenire la perdita di dati sensibili

I documenti, le e-mail e i supporti rimovibili caricati e trasferiti possono contenere informazioni sensibili e riservate. Questi tipi di dati sono anche obiettivi lucrosi per i criminali informatici che li attaccano e ne chiedono il riscatto. La prevenzione della perdita di dati (DLP) è una tecnologia fondamentale per proteggere i dati sensibili e prevenire le violazioni dei dati e della conformità.

Implementare l'ispezione dei contenuti di sicurezza informatica per il traffico di rete

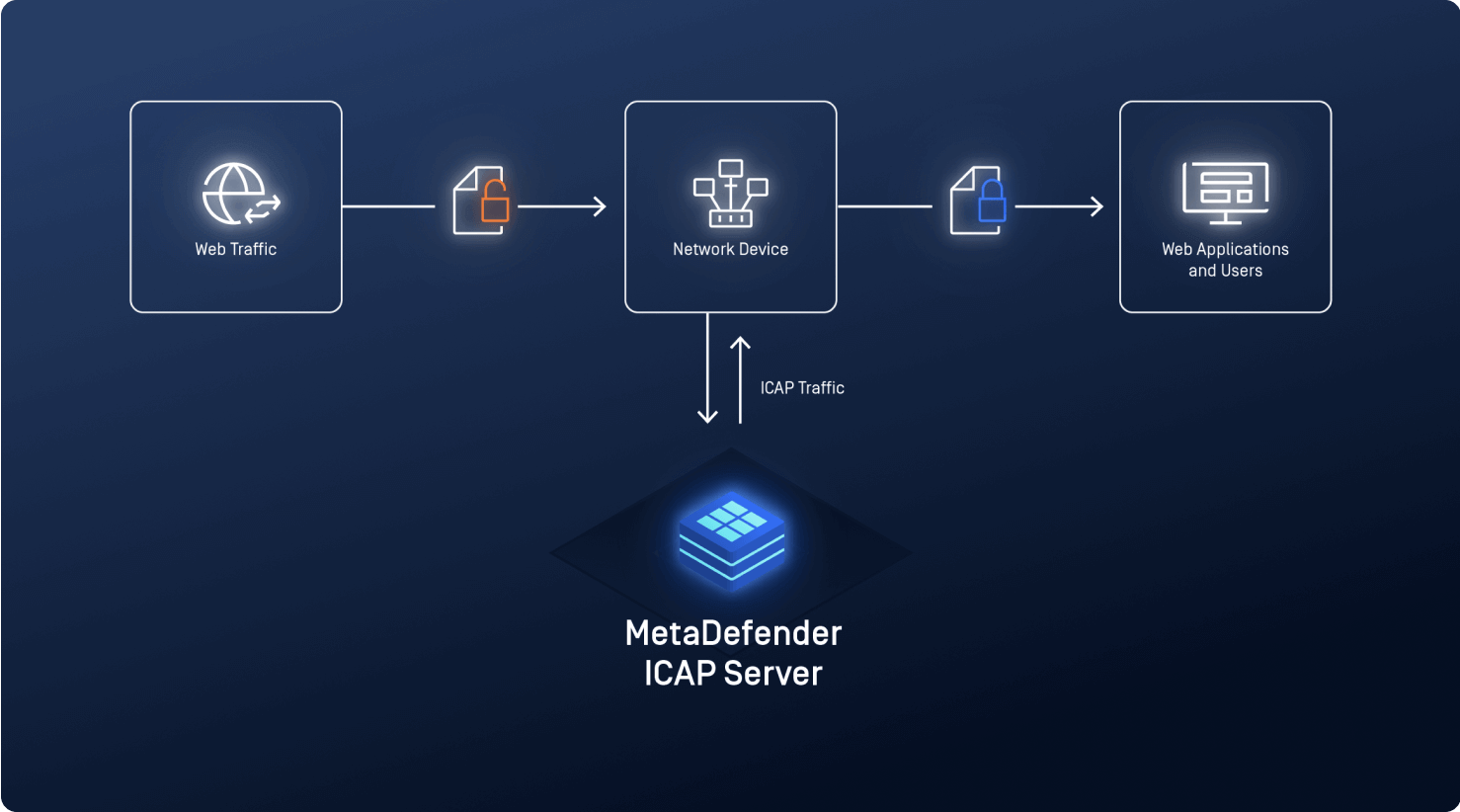

I criminali informatici possono caricare file dannosi attraverso il traffico di rete per penetrare negli ambienti delle organizzazioni o spostarsi lateralmente attraverso le reti. Un modo per proteggersi dal movimento laterale è l'ispezione dei contenuti, una soluzione anti-malware e di prevenzione della perdita di dati basata sulla rete che identifica il codice dannoso e i dati sensibili analizzando i dati in transito. Integrando una soluzione di ispezione dei contenuti con un bilanciatore di carico o un firewall per applicazioni web, le organizzazioni dispongono di un'opzione plug-and-play per una sicurezza più completa.

Domande chiave per prevenire le minacce basate sui file

Per prevenire le minacce più avanzate basate sui file, ponetevi queste domande per esaminare le pratiche di sicurezza adottate:

- Avete una sicurezza preventiva per le minacce basate sui file?

- Quanti antivirus utilizzate per scansionare le minacce nei contenuti?

- Avete una strategia per le minacce informatiche sconosciute?

- Avete una strategia per proteggere i dati sensibili e riservati?

- Ispezionate i contenuti che transitano sulla vostra rete?