La piattaforma di accesso Zero-Trust di MetaDefender Access è in continua espansione. Nella versione più recente, alla già potente piattaforma Zero-Trust sono state aggiunte diverse importanti funzionalità, tra cui la segnalazione delle vulnerabilità sfruttate note (KEV) catalogate dalla CISA, l'aggiunta di un dashboard per la conformità NERC e la gestione automatizzata delle patch per le applicazioni di terze parti.

Queste nuove funzionalità si inseriscono perfettamente nei nuovi moduli di MetaDefender Access, lanciati all'inizio del 2023: Il modulo di base Deep Compliance e altri come Vulnerability Management, Patch Management, Advanced Endpoint Security e Secure Access.

MetaDefender Caratteristiche di accesso in linea con gli ambienti normativi emergenti

Le nuove funzionalità di MetaDefender Access non arrivano nel vuoto. I regolamenti per la conformità stanno diventando sempre più forti e prevalenti in tutti i settori. All'inizio dello scorso anno, la Casa Bianca ha emesso un memorandum per i capi dei dipartimenti esecutivi e delle agenzie del governo federale, che definisce una strategia di architettura federale a fiducia zero. Nell'ottobre del 2022, la CISA - l'agenzia americana per la sicurezza informatica e delle infrastrutture - ha emanato una direttiva operativa vincolante (BOD 23-01) per migliorare la visibilità degli asset e vulnerability detection sulle reti federali.

In breve, entro il 3 aprile 2023, tutte le agenzie federali dovranno conformarsi all'obbligo di eseguire la scoperta automatica degli asset ogni 7 giorni e di avviare l'enumerazione delle vulnerabilità su tutti gli asset scoperti (compresi gli endpoint come i laptop) ogni 14 giorni. Per quanto riguarda in particolare le organizzazioni che si occupano di infrastrutture critiche, l'amministrazione Biden si appresta a presentare una strategia nazionale che per la prima volta mette in atto una serie di norme complete sulla cybersecurity per le infrastrutture critiche.

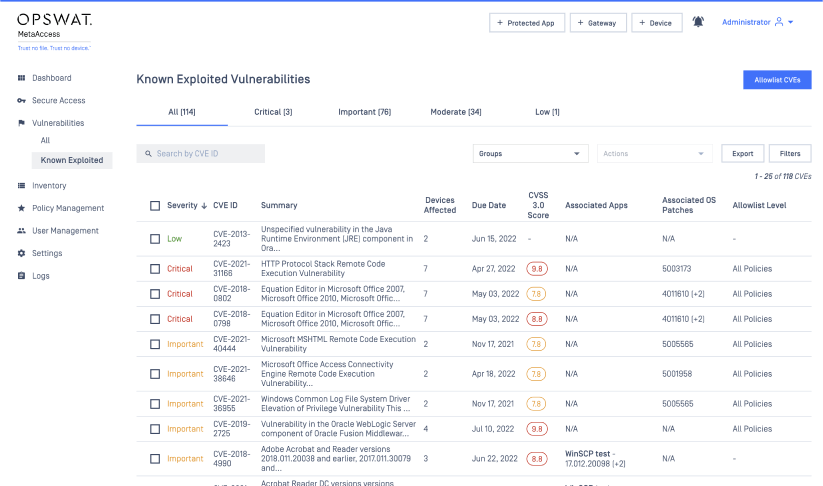

Rilevamento e rimedio delle vulnerabilità sfruttate note della CISA

La bonifica delle vulnerabilità sfruttate note (KEV) catalogate da CISA consente agli utenti di visualizzare facilmente i dispositivi che presentano KEV. Dal punto di vista della conformità, il sistema rileva se l'endpoint presenta una KEV e, in conformità con la politica dell'amministrazione, viene automaticamente rimediato o contrassegnato come critico. Verrà quindi inviato un avviso all'utente e, se necessario, verrà bloccato il suo accesso alla rete.

La piattaforma ora mostrerà le KEV insieme alle CVE (Common Vulnerabilities and Exposures) nel report, come mostrato di seguito.

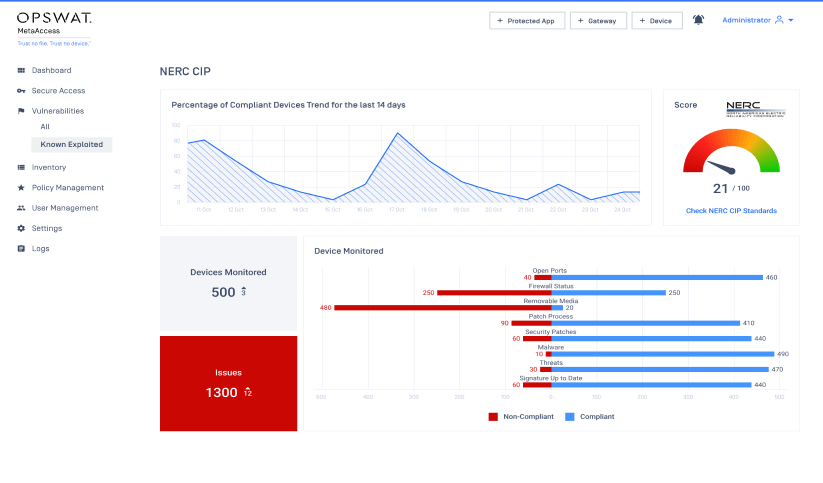

Assicurarsi di essere pronti per la conformità al NERC CIP

Grazie all'esperienza di lunga data di OPSWATnella fornitura di soluzioni di cybersecurity alle organizzazioni di infrastrutture critiche, molti clienti di OPSWATtroveranno molto utile il dashboard di conformità NERC. La piattaforma di accesso MetaDefender mostra ora chiaramente i dispositivi conformi o non conformi alle categorie di conformità regolamentate dal NERC, come lo stato del firewall, il controllo delle porte, le lacune delle patch di sicurezza, la prevenzione del codice maligno, gli aggiornamenti delle firme e l'applicazione dell'autenticazione degli utenti interattivi.

Patching automatico delle vulnerabilità di terze parti

Passando alla componente Patch Management della piattaforma, MetaDefender Access offre ora la gestione automatizzata delle patch per le applicazioni di terze parti. L'amministratore può lasciare che gli utenti eseguano gli aggiornamenti manualmente con un solo clic o abilitare l'aggiornamento automatico sull'endpoint.

Il quadro generale

Con il governo degli Stati Uniti in testa, le normative che richiedono la conformità in diverse aree, tra cui vulnerabilità, gestione delle patch e sicurezza zero-trust, stanno rapidamente diventando lo standard del settore. OPSWATLa piattaforma di accesso zero-trust MetaDefender Access è ben posizionata per affrontare le sfide informatiche del mercato, lavorando con organizzazioni di infrastrutture critiche e altri, in questa nuova realtà.

Per saperne di più su MetaDefender Access, consultate la nostra recente scheda tecnicaMetaDefender Access.