IT e OT - Le isole isolate delle infrastrutture critiche

Per la maggior parte dei team IT (Information Technology) e OT (Operational Technology) è comune la sensazione di abitare due mondi separati. I professionisti dell'IT, tipicamente considerati i "colletti bianchi", si concentrano sulla gestione dei dati e dei sistemi digitali, mentre gli specialisti dell'OT, i "colletti blu", si occupano della manutenzione dei macchinari e delle attrezzature che fanno funzionare le operazioni fisiche senza intoppi.

Questo divario può portare a lacune nella comunicazione e nella sicurezza, con ciascuna parte che fatica a integrare i processi dell'altra in modo efficiente e sicuro.

I lavoratori del settore OT spesso percepiscono i professionisti IT come scollegati dal lavoro "reale", ritenendo che si limitino a stare dietro ai computer, senza mai sporcarsi le mani. D'altra parte, quando gli esperti IT si avventurano in ambienti OT fisici, si trovano spesso spaesati e si imbattono in protocolli e processi sconosciuti.

In futuro, i sistemi IT-OT completamente integrati diventeranno lo standard e gli ambienti OT sicuri saranno una realtà. Attualmente, tuttavia, questi due ambiti operano spesso come isole isolate, avvicinandosi gradualmente ma faticando ancora ad allinearsi nella pratica.

A prescindere dalla complessità delle sfide, la necessità di un approccio unificato alla produttività e alla sicurezza IT e OT è inevitabile e gli strumenti per realizzarlo sono già disponibili.

| Tecnologia dell'informazione (IT) | Tecnologia operativa (OT) | |

| Componenti | Server, workstation, database, cloud, dispositivi di sicurezza, dispositivi mobile , applicazioni web, dispositivi di rete | PLC/DCS, SCADA, raccoglitori di dati, sensori, motori e altri dispositivi di campo, convertitori di protocollo, controllori di produzione |

| Operazione | Applicazioni, sistemi e reti collaborativi e interconnessi | Sistemi isolati simili a isole, funzionamento indipendente |

| Concetto di sicurezza | Approccio incentrato sui dati | Approccio incentrato sul processo |

| Personale | Lavoratori "colletti bianchi": amministratori di sistema, ingegneri informatici e di sicurezza, utenti. | "Operai e operai: operatori, manutentori, ingegneri di campo e di automazione |

| Gestione | Il funzionamento e la manutenzione dei sistemi IT sono gestiti da un team interno o esternalizzati. | I sistemi OT sono solitamente gestiti e mantenuti dai fornitori, dagli integratori o dai produttori. |

| Posizione | Sistemi centralizzati in sale server e data center | Operazioni decentralizzate, spesso isolate, ambienti remoti |

Operazioni OT decentralizzate

I sistemi IT sono in genere gestiti da un unico team centralizzato. Al contrario, gli ambienti OT sono spesso gestiti da più team, poiché è prassi comune che i produttori di apparecchiature, macchinari e linee di produzione OT si occupino anche della manutenzione.

A seconda della diversità dell'ambiente tecnologico e produttivo, possono essere coinvolti fino a 8-10 produttori diversi nella fornitura di servizi di manutenzione. Ciò significa che la gestione OT, compresa la sicurezza OT, è spesso decentralizzata.

In molti casi, gli ambienti OT operano con una gestione decentralizzata, il che può rappresentare una sfida per il mantenimento di pratiche di sicurezza coerenti nell'intero sistema.

Colmare il divario tra ambienti IT e OT

In un panorama tecnologico e operativo così diversificato, i criteri unificati di valutazione della cybersecurity possono valutare efficacemente l'IT e l'OT, soprattutto nell'ambito della direttiva NIS2?

Fortunatamente, esiste un ponte tra questi due ambienti e un quadro di valutazione unificato.

Stabilisce i controlli fondamentali per la sicurezza e la privacy dei sistemi IT, concentrandosi su riservatezza, integrità e disponibilità. Classifica i sistemi in base all'impatto del rischio (basso, moderato, alto) e definisce i controlli per mitigare efficacemente questi rischi, garantendo la conformità in tutti gli ambienti IT.

Estende questi principi agli ambienti OT, come SCADA e sistemi di controllo Industrial (ICS). Gli adattamenti principali includono l'obbligo di controlli manuali laddove l'automazione non è fattibile e la riclassificazione dei controlli di sicurezza per affrontare i rischi specifici dell'OT.

Questi framework, pur essendo stati sviluppati negli Stati Uniti, sono stati riconosciuti a livello internazionale per il loro approccio globale alla cybersecurity. Si allineano strettamente ai moderni requisiti normativi, come la direttiva NIS2, offrendo una strategia unificata per la protezione dei sistemi IT e OT e affrontando la conformità con gli standard globali in evoluzione.

Il ruolo di Managed File Transfer nella convergenza IT-OT

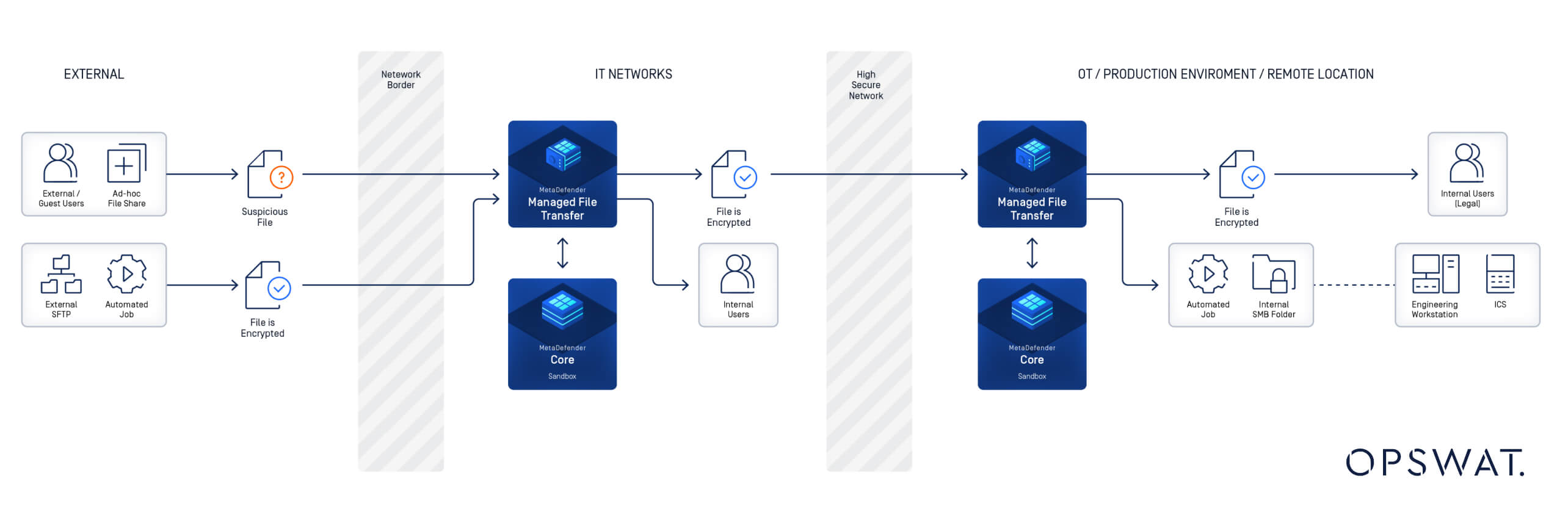

Nel contesto della convergenza IT-OT, è essenziale garantire il trasferimento sicuro dei dati tra questi ambienti tradizionalmente isolati. Le soluzioni MFT (Managed File Transfer) offrono un approccio strutturato, sicuro e automatizzato alla trasmissione dei dati che risponde sia alle esigenze operative dei sistemi OT sia alle aspettative di cybersecurity degli ambienti IT.

MFT integra meccanismi di sicurezza avanzati, tra cui:

- Crittografia end-to-end per salvaguardare la riservatezza dei dati

- Controlli di accesso basati sui ruoli per garantire che solo il personale autorizzato possa accedere ai dati sensibili.

- Tracce di controllo complete che forniscono visibilità e tracciabilità dei trasferimenti di dati.

Insieme, queste caratteristiche affrontano le sfide operative e di sicurezza uniche della convergenza IT-OT:

- Riduzione della complessità nel rispetto degli standard normativi grazie a controlli di sicurezza automatizzati.

- Fornendo registrazioni e monitoraggio in tempo reale, che aiutano a soddisfare i requisiti di segnalazione degli incidenti e di gestione del rischio.

- Ridurre al minimo gli sforzi manuali per il monitoraggio della conformità, consentendo alle organizzazioni di concentrarsi sul rafforzamento della sicurezza generale.

Allineamento dei quadri NIST alla direttiva NIS2

I principi delineati nei documenti NIST 800-53 e NIST 800-82 sono in linea con gli obiettivi della direttiva europea NIS2, che mira a migliorare la sicurezza informatica nei settori delle infrastrutture critiche. Questi framework supportano una solida gestione del rischio, la segnalazione degli incidenti e le misure di sicurezza della catena di fornitura, garantendo una protezione completa in tutti gli ambienti IT e OT.

Uno degli obiettivi principali della NIS2 è stabilire un approccio coerente per le organizzazioni con infrastrutture critiche, concentrandosi su misure di sicurezza come il controllo degli accessi, la crittografia e la segnalazione degli incidenti. Questa direttiva impone alle organizzazioni di implementare sistemi in grado di garantire la riservatezza, l'integrità e la disponibilità dei dati, consentendo al contempo il rilevamento e la mitigazione delle minacce informatiche.

Questi requisiti sono particolarmente critici negli ambienti OT, dove le interruzioni operative possono avere conseguenze di vasta portata. Per soddisfare queste esigenze normative, le soluzioni Managed File Transfer sono indispensabili in quanto incorporano misure di sicurezza essenziali che rispondono direttamente ai requisiti NIS2.

Il futuro: Convergenza totale

La convergenza dei sistemi IT e OT non è più una visione lontana, ma una necessità immediata. Man mano che le organizzazioni adottano architetture integrate, il potenziale per proteggere gli ambienti OT è oggi realizzabile con soluzioni avanzate e personalizzate per le loro sfide specifiche.

- Crittografia: I componenti OT sono sempre più dotati di funzionalità di crittografia e soluzioni come Managed File Transfer supportano scambi di dati sicuri tra i sistemi, consentendo lo scambio di dati anche in ambienti a tecnologia mista.

- Registri di audit: Le funzionalità di registrazione potenziate garantiscono che i sistemi OT possano generare registri dettagliati e utilizzabili, consentendo una visibilità e una conformità complete.

Oggi, per ottenere sistemi OT sicuri, è necessario che i professionisti IT acquisiscano competenze specifiche per adattarsi alle esigenze di sicurezza informatica specifiche dell'OT e che gli specialisti OT adottino approcci basati sull'IT. Soluzioni come MetaDefender Managed File Transfer MFT) colmano questa lacuna fornendo trasferimenti di dati senza soluzione di continuità, sicuri e tracciabili, garantendo la conformità alle normative in continua evoluzione come NIS2.

La soluzione di trasferimento file gestito leader del settore OPSWAT,MetaDefender Managed File Transfer MFT), è all'avanguardia nella convergenza IT-OT e fornisce misure di sicurezza avanzate progettate specificamente per gli ambienti di infrastrutture critiche:

- Crittografia end-to-end: TLS 1.3 e la crittografia AES-256 proteggono i dati sia in transito che a riposo.

- Verifica dell'integrità dei file: l'algoritmo di checksum di OPSWAT garantisce l'integrità dei file, mantenendo la fiducia e la sicurezza durante i trasferimenti di dati.

- Controllo granulare degli accessi: le autorizzazioni granulari e basate sui ruoli garantiscono un accesso sicuro e controllato ai file e ai flussi di lavoro, prevenendo al contempo le violazioni dei dati non autorizzate e i tempi di inattività del sistema.

- Sicurezza avanzata: I motori di cybersecurity MetaDefender Core -Multiscanning, Outbreak Prevention, Sandbox e File-Based Vulnerability Assessment- contrastano gli attacchi sofisticati basati su file e facilitano la conformità.

- Implementazioni specializzate per ambienti regolamentati: MFT Le implementazioni da - aMFT e da MFT a MFT multiple rispondono alle esigenze di conformità dei settori altamente regolamentati.

Le organizzazioni non devono più aspettare il futuro per ottenere l'integrazione IT-OT e la sicurezza delle operazioni; gli strumenti per salvaguardare i sistemi critici sono già disponibili.

Per ulteriori informazioni su come MetaDefender Managed File Transfer MFT) può supportare la convergenza IT-OT e garantire la conformità normativa, visitate la nostra pagina dedicata al prodotto.