Adaptive Sandbox per MetaDefender Core 2.4.0 segna un importante passo avanti nel rilevamento delle minacce e nell'integrazione aziendale. Questa release consente ai team di sicurezza di analizzare le minacce più velocemente e con maggiore precisione. Scoprite le novità e come le vostre difese contro le minacce sono diventate più intelligenti.

Motore incorporato: Rilevamento delle minacce di livello superiore

Cosa c'è di nuovo

Ampliate le capacità di rilevamento grazie a decompattamento, deobfuscazione e riconoscimento delle varianti più intelligenti.

- Aggiornamento di YARA e della logica di estrazione della configurazione del malware

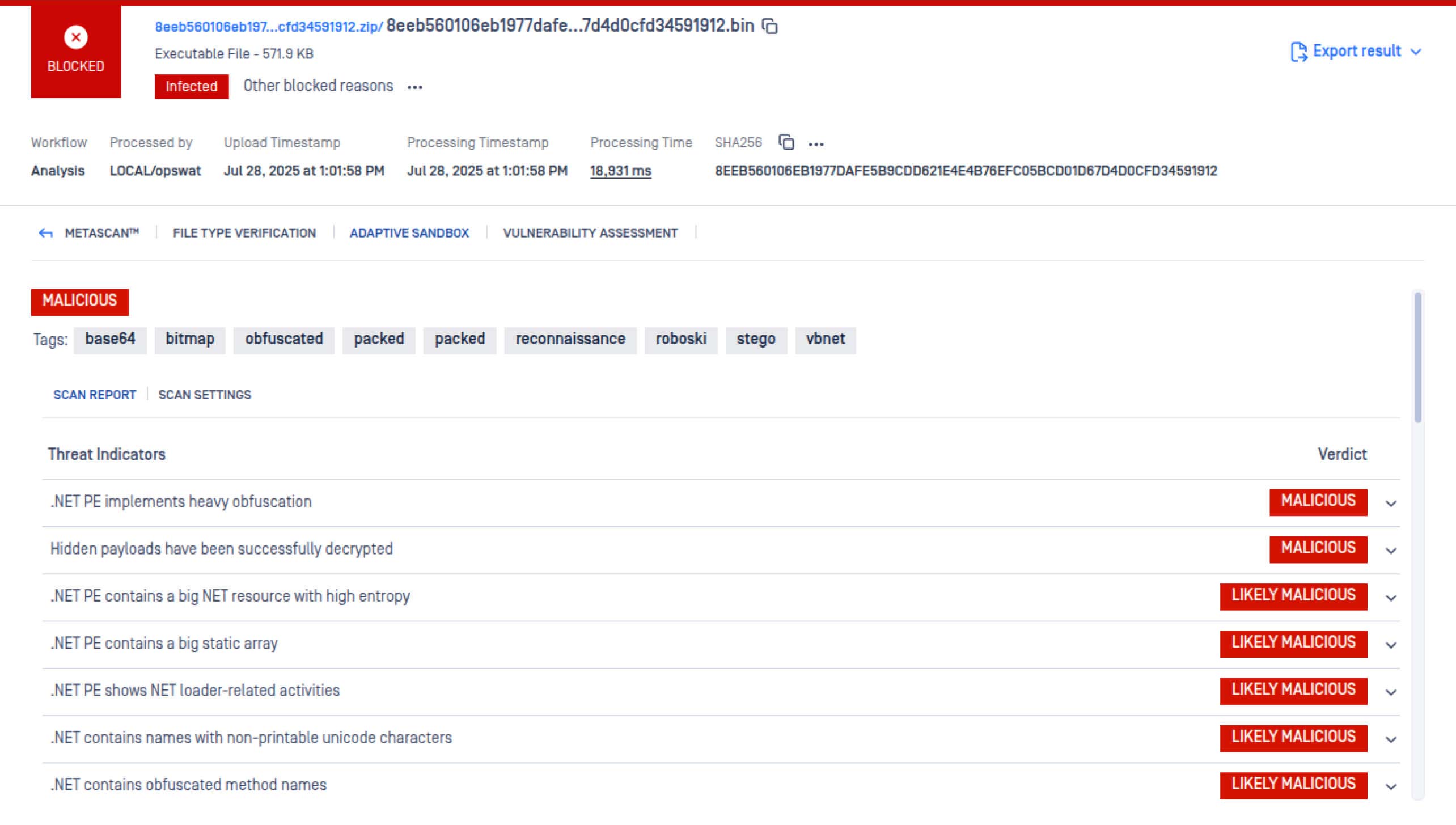

Le regole di rilevamento e la logica di estrazione della configurazione sono state aggiornate per identificare meglio le varianti Lumma Stealer (ChaCha), MetaStealer e Snake Keylogger. - Miglioramenti allo spacchettamento dei caricatori .NET

È stato aggiunto il supporto per lo spacchettamento dei caricatori Roboski e ReZer0, insieme alla deobfuscazione del flusso di controllo nei file .NET per migliorare l'estrazione del payload.

- Deobfuscazione del flusso di controllo nei file .NET

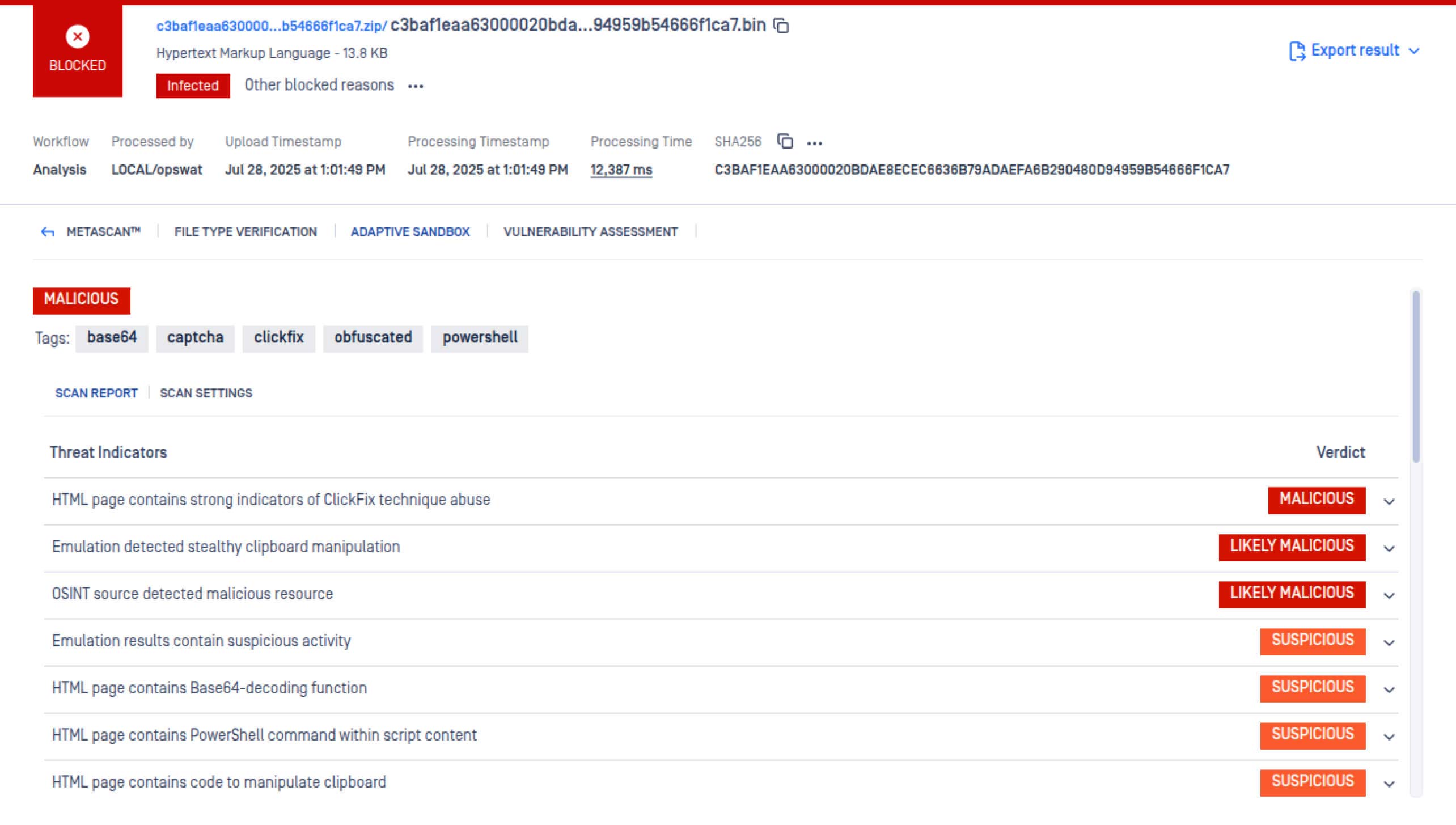

Migliora l'efficienza della decompressione ed espone i payload nascosti nei campioni .NET offuscati. - Rilevamento precoce delle varianti di ClickFix

Il rilevamento precoce abilitato di ClickFix e delle varianti correlate risponde a una tendenza in aumento delle minacce di social engineering.

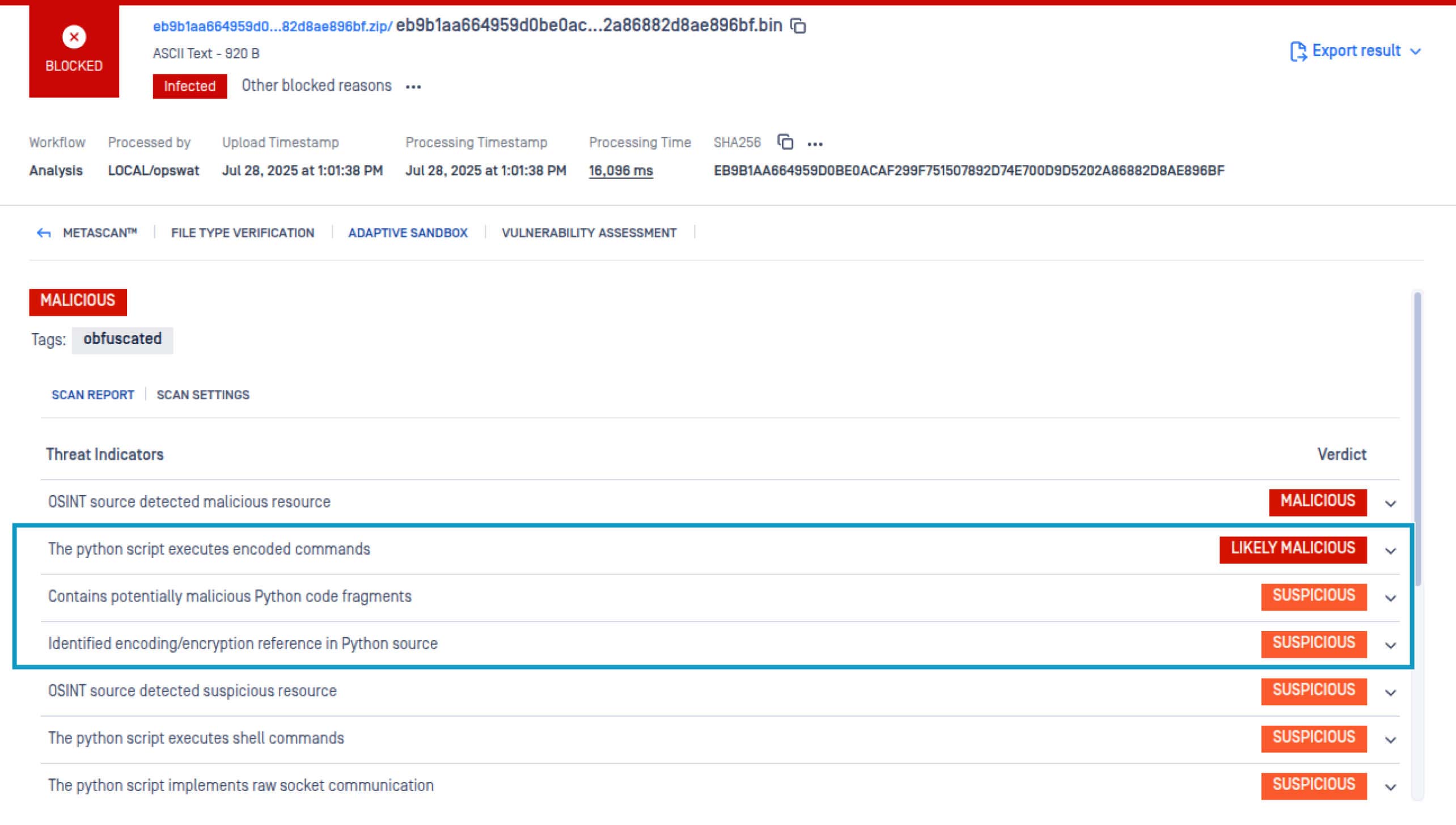

- Decodifica automatica dei comandi Base64

Abilitata la decodifica automatica dei comandi codificati in base64 negli script Python e Bash, che rivela livelli di offuscamento più profondi e migliora la precisione del rilevamento.

- Supporto per l'analisi dei file ACCDE

È stato aggiunto il supporto per l'analisi dei file ACCDE, estendendo la copertura alle applicazioni Microsoft Access e migliorando la visibilità delle minacce incorporate.

Queste aggiunte ampliano la profondità degli approfondimenti comportamentali e fanno emergere con maggiore precisione le minacce nascoste.

Motore remoto: distribuzione del traffico e alta disponibilità

Cosa c'è di nuovo

- Bilanciamento del carico / Failover: Implementazione del bilanciamento del carico Round Robin e del failover per garantire una distribuzione uniforme del traffico e un'elevata disponibilità in caso di guasti ai nodi.

Potete trovare qui la nota di rilascio standalone per il vostro motore remoto: Note di rilascio per v2.3.0 - MetaDefender Sandbox

Per saperne di più, richiedere una demo o parlare con un esperto OPSWAT , visitare il sito:https:metadefender.

Anticipare la curva delle minacce.