- Definizione delle reti con intercapedine d'aria

- Come funzionano le reti con intercapedine d'aria?

- Vantaggi per la sicurezza delle reti con intercapedine d'aria

- Creazione e manutenzione di reti con intercapedine d'aria

- Attacchi e limitazioni del vuoto d'aria

- Reti con intercapedine d'aria e altri approcci alla sicurezza

- Fare il passo successivo

- Domande frequenti (FAQ)

Definizione delle reti con intercapedine d'aria

Una rete air-gapped è un'architettura di sicurezza in cui i computer o le reti sono fisicamente o logicamente isolati da sistemi non protetti, compresa la rete Internet pubblica. Questa separazione, comunemente nota come "air gap", impedisce l'accesso non autorizzato, garantendo che i dati e i sistemi sensibili rimangano protetti dalle minacce informatiche esterne.

Spesso utilizzati in ambienti che richiedono la massima protezione, come le reti classificate o i sistemi OT (tecnologia operativa) nelle infrastrutture critiche, i sistemi air-gapped offrono uno dei design di rete più sicuri disponibili.

Gap d'aria e isolamento di rete: Differenze chiave

Mentre l'isolamento della rete può comportare la segmentazione delle reti attraverso confini definiti dal software, come VLAN o firewall, le reti air-gapped eliminano completamente la connettività. Questa disconnessione fisica elimina i percorsi del traffico in entrata o in uscita, rendendo i sistemi air-gapped più resistenti alle compromissioni esterne.

Terminologia del settore spiegata

Le reti con protezione dall'aria sono comuni in ambienti ad alta sicurezza come i sistemi governativi classificati, gli ambienti OT e gli ICS (sistemi di controllo industriale). Queste reti spesso supportano infrastrutture in cui i tempi di inattività o le violazioni dei dati potrebbero avere conseguenze catastrofiche.

Termini come "high side/low side" (lato alto/lato basso) si riferiscono alla separazione tra ambienti fidati e non fidati, con l'air gapping che garantisce l'assenza di un ponte diretto tra i due.

Come funzionano le reti con intercapedine d'aria?

Le reti air-gapped funzionano applicando una separazione fisica o logica dai sistemi non protetti. Queste misure assicurano che non vi sia alcuna comunicazione diretta - via cavo o wireless - tra il sistema isolato e le reti esterne.

Un'architettura comune prevede l'uso di gateway unidirezionali forzati dall'hardware, come i diodi di dati, per consentire alle informazioni di uscire dall'ambiente protetto dall'aria senza consentire alcun flusso di dati in entrata.

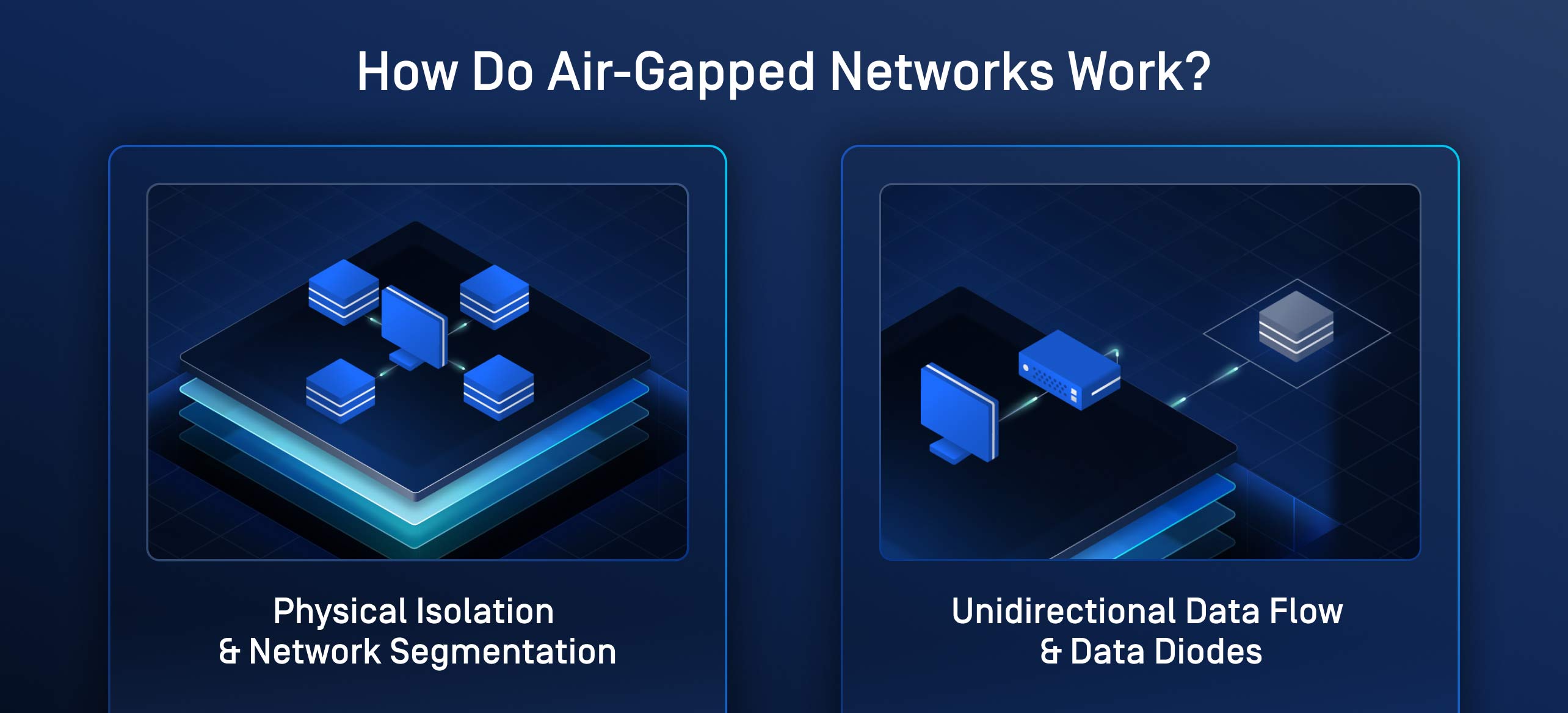

Isolamento fisico e segmentazione della rete

L'isolamento fisico si riferisce alla completa disconnessione dei sistemi da qualsiasi rete che possa introdurre rischi. Ciò può comportare la collocazione dei sistemi in stanze schermate o l'eliminazione totale delle interfacce wireless o Ethernet.

La segmentazione di rete può integrare l'isolamento fisico creando confini interni rigorosi tra i sistemi in base alla sensibilità e alla funzione.

Flusso di dati unidirezionale e diodi dati

Il flusso di dati unidirezionale, spesso imposto dai diodi di dati, consente il trasferimento unidirezionale di informazioni da un ambiente ad alta sensibilità a una zona a bassa sicurezza senza un percorso di ritorno. I diodi di dati, in particolare, utilizzano l'applicazione a livello hardware per impedire il traffico di ritorno, eliminando il rischio di comunicazione backchannel.

Questi dispositivi sono essenziali in ambienti come le reti elettriche, dove gli operatori hanno bisogno di accedere alla telemetria in tempo reale senza introdurre minacce esterne.

Per ulteriori informazioni sul confronto tra i diodi di dati e altri strumenti di sicurezza, vedere Diodi di dati e firewall.

Vantaggi per la sicurezza delle reti con intercapedine d'aria

Le reti air-gapped da sole non sono perfette, ma in genere offrono protezione contro le minacce informatiche esterne. Essendo scollegate dai sistemi esterni, riducono il rischio di minacce che dipendono dall'accesso a Internet, tra cui molti tipi di malware, ransomware e strumenti di sfruttamento remoto.

I sistemi con protezione dall'aria sono spesso l'ultima linea di difesa per le operazioni più critiche, dai centri di comando militari ai controlli degli impianti nucleari.

Infrastrutture critiche e OT Security

Le reti con copertura aerea svolgono un ruolo fondamentale nella protezione di ambienti OT come impianti energetici, impianti di trattamento delle acque e sistemi di trasporto. In effetti, molti dei sistemi di infrastrutture critiche su cui facciamo affidamento sono stati costruiti prima dell'avvento di Internet.

I sistemi che un tempo si basavano su camion che andavano da una sottostazione all'altra per raccogliere i dati ci servono ancora oggi, anche se Internet ha continuato a evolversi e a digitalizzare i flussi di lavoro.

Questi settori dipendono da prestazioni prevedibili e ininterrotte. Isolando i sistemi chiave, gli operatori garantiscono sicurezza e affidabilità, anche quando le minacce prendono attivamente di mira i componenti connessi all'IT.

Per approfondire l'argomento, leggete " Mettere in sicurezza gli ambienti con intercapedine d'aria da attacchi mirati".

Creazione e manutenzione di reti con intercapedine d'aria

L'implementazione e la gestione di una rete air-gapped richiede un'attenta pianificazione e una rigorosa disciplina operativa. Le organizzazioni devono decidere se utilizzare air gap fisici o logici e come gestire l'importazione/esportazione dei dati in modo sicuro.

Anche le strategie di backup, note come air gap backup, sono fondamentali. Questi backup vengono archiviati offline o in ambienti isolati per evitare che il ransomware li cripti o li cancelli.

Trafori fisici e logici

Un air gap fisico significa che non esistono cavi di rete, connessioni Wi-Fi o altri ponti digitali tra il sistema protetto e le reti esterne. Un air gap logico utilizza controlli software come regole di firewall o restrizioni di routing, che possono offrire convenienza ma sono meno sicuri e vulnerabili a configurazioni errate o sfruttamento.

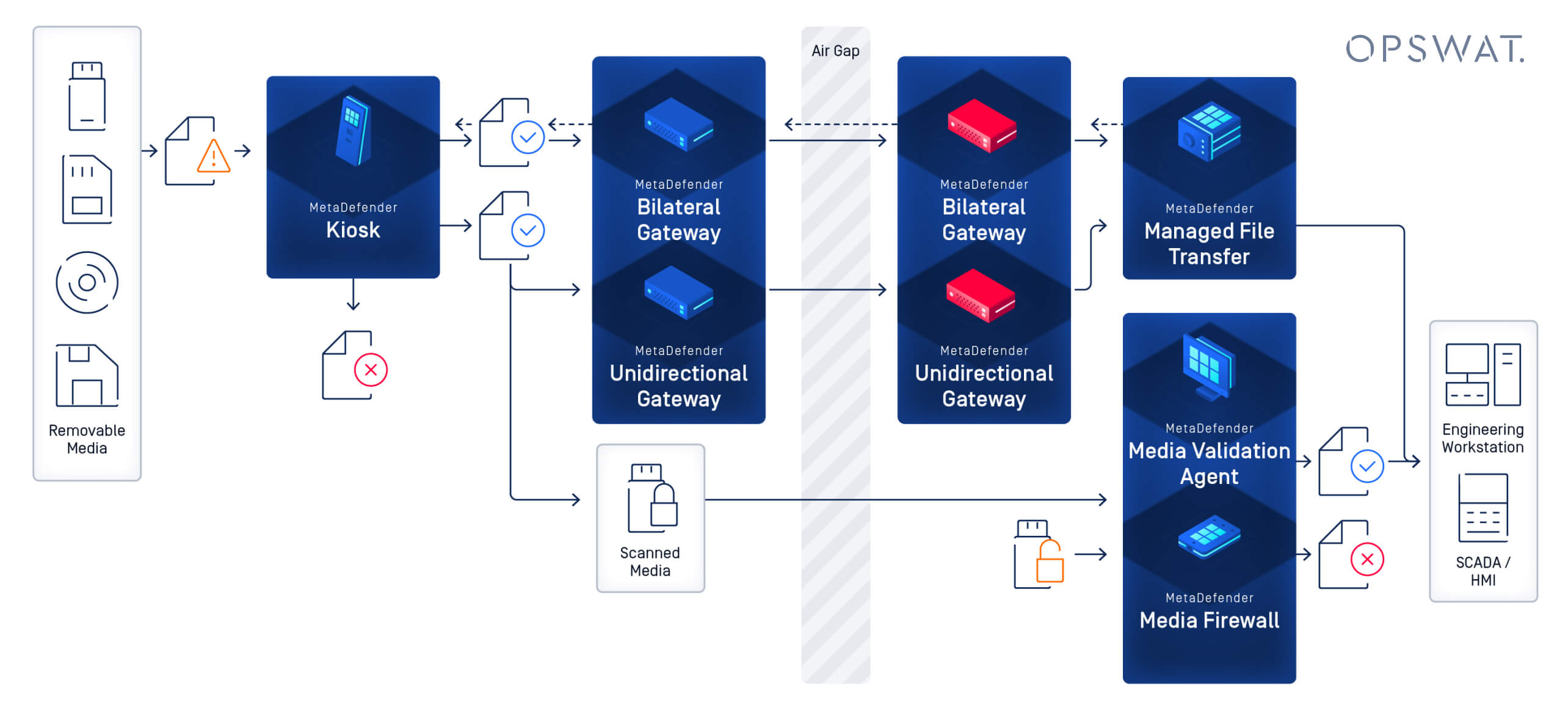

Media rimovibili e trasferimento Secure dei dati

Le reti con protezione aerea spesso si affidano a unità USB , CD o altri supporti rimovibili per spostare i dati in entrata e in uscita. Questo processo comporta dei rischi. Per gestirlo in modo sicuro, le organizzazioni devono:

- Eseguite la scansione di tutti i supporti e dei dispositivi transitori per verificare la presenza di malware prima dell'uso.

- Utilizzare hardware affidabile come MetaDefender Kiosk e MetaDefender Drive

- Applicare controlli di accesso e audit trail per tracciare i trasferimenti

I supporti periferici e rimovibili rimangono uno dei pochi modi pratici per aggiornare o recuperare i dati da un sistema protetto dall'aria, ma devono essere gestiti in modo rigoroso per ridurre i rischi.

Attacchi e limitazioni del vuoto d'aria

Nonostante la loro forza, le reti con protezione aerea da sole non sono pratiche. È necessario un modo per accedere ai dati in tempo reale; ciò significa che è necessario implementare la comunicazione tra le reti ad alta sicurezza e quelle a bassa sicurezza, idealmentesotto forma di diodi di dati unidirezionali e forzati dall'hardware.

Inoltre, le reti con protezione aerea non sono invincibili. Attacchi specializzati hanno violato con successo i sistemi protetti dall'aria utilizzando vettori non convenzionali come dispositivi USB compromessi, segnali elettromagnetici o minacce interne.

Anche la manutenzione di questi sistemi può richiedere molte risorse ed essere complessa dal punto di vista operativo.

Esempi notevoli di attacco al vuoto aereo

L'attacco air gap più famoso è Stuxnet, un sofisticato worm progettato per colpire gli impianti di arricchimento dell'uranio in Iran. Si è propagato attraverso dispositivi USB infetti ed è stato specificamente progettato per alterare le operazioni dei PLC (controllori logici programmabili) senza accesso alla rete.

Altre ricerche hanno dimostrato come sia possibile esfiltrare i dati utilizzando LED lampeggianti, segnali ultrasonici o fluttuazioni di potenza, evidenziando che anche i sistemi isolati possono essere sondati nelle giuste condizioni.

Limitazioni e sfide di manutenzione

Le reti con gateway aereo introducono una certa complessità. Aggiornamenti, patch e monitoraggio del sistema richiedono processi manuali. L'errore umano, la scarsa igiene dei media o la mancanza di protocolli di sicurezza chiari possono creare vulnerabilità inaspettate.

Le organizzazioni devono bilanciare i vantaggi dell'isolamento con le esigenze operative della manutenzione e dell'esperienza degli utenti.

Reti con intercapedine d'aria e altri approcci alla sicurezza

Le reti air-gapped sono spesso paragonate agli ambienti firewalled, alle strategie di segmentazione della rete e alle distribuzioni di diodi di dati. Ognuno di essi ha il suo posto in una solida postura di sicurezza, ma differiscono significativamente in termini di costi, complessità ed efficacia.

Air Gap vs. Segmentazione di rete vs. Diodo dati

Caratteristica | Rete con intercapedine d'aria | Segmentazione della rete | Sicurezza basata sui diodi dati |

|---|---|---|---|

Connettività | Nessuna connettività | Accesso interno controllato | Flusso esterno unidirezionale |

Livello di isolamento | Alto (fisico/logico) | Medio (solo logico) | Alto (hardware obbligatorio) |

Caso d'uso | Classificato, OT, critico | IT aziendale, dipartimentale | Monitoraggio OT, forensics |

Costo | Alto | Medio | Medio-Alto |

Complessità della manutenzione | Alto | Da basso a medio | Medio |

Resilienza contro i cyberattacchi | Molto alto | Medio | Alto |

Per approfondimenti, esplorate Bridging the Gap e Firewalls Are Not Enough.

Fare il passo successivo

Che si tratti di proteggere un sistema di controllo nucleare o semplicemente di garantire la sicurezza dei trasferimenti di file in un ambiente di laboratorio isolato, OPSWAT offre tecnologie collaudate per ambienti protetti dall'aria. Il nostro MetaDefender Optical Diode e MetaDefender Kiosk lavorano insieme a MetaDefender Drive e altri livelli della MetaDefender Platform per garantire un flusso di dati unidirezionale e un'importazione/esportazione sicura dei media attraverso le reti critiche.

OPSWAT è affidabile a livello globale per proteggere ciò che è critico: scoprite come possiamo aiutarvi a mantenere sicuro il vostro air gap.

Domande frequenti (FAQ)

D: Che cos'è un traferro?

L'air gap è un concetto di sicurezza in cui i sistemi sono isolati da reti non affidabili per evitare accessi non autorizzati o fughe di dati.

D: Come funzionano i traferri?

Gli air gap funzionano scollegando fisicamente o logicamente i sistemi dalle reti esterne, spesso utilizzando controlli hardware come i diodi di dati.

D: Quali sono i vantaggi per la sicurezza delle reti con copertura aerea?

Le reti air-gapped offrono una protezione superiore dalle minacce informatiche esterne, riducono il rischio di infiltrazione di malware e sono ideali per le infrastrutture critiche.

D: Le reti con protezione aerea sono migliori di altri approcci alla sicurezza?

Sono più sicuri negli ambienti ad alto rischio, ma comportano costi di manutenzione più elevati e una flessibilità limitata rispetto alla segmentazione o ai firewall.

D: Che cos'è una connessione a traferro?

Tecnicamente, non esiste una "connessione a traferro", in quanto i sistemi a traferro sono scollegati per design. Tuttavia, i trasferimenti controllati possono utilizzare supporti rimovibili o gateway unidirezionali.

D: Qual è la tecnica di air gapping?

L'air gapping è un metodo per isolare un sistema rimuovendo tutte le connessioni di rete, utilizzato in ambienti sensibili alla sicurezza.

D: Perché è importante l'air-gapping?

L'air-gapping è essenziale per i sistemi in cui l'integrità e la riservatezza dei dati sono fondamentali, ad esempio nei settori della difesa, dell'energia e della produzione.

D: Che cos'è una rete con copertura aerea?

Una rete air-gapped è una rete sicura isolata fisicamente o logicamente da sistemi non affidabili per impedire lo scambio di dati non autorizzato.