Nella corsa alla collaborazione digitale, le organizzazioni gestiscono un volume sempre crescente di dati su più ambienti cloud, che spesso raggiungono dimensioni di petabyte.

Se la velocità e la flessibilità sono fondamentali, una cosa viene spesso trascurata: i file sono davvero sicuri?

Senza le giuste difese, anche i migliori flussi di lavoro nel cloud possono lasciare i dati esposti alle minacce.

Questo articolo analizza i rischi spesso sottovalutati della sicurezza dei file nel cloud e scopre soluzioni pratiche per mitigarli.

Scoprite come proteggere i vostri dati senza compromettere il ritmo o l'efficienza che la vostra azienda richiede.

Sfide comuni nella protezione dei file Cloud

Gestione della distribuzione dei file in ambienti Cloud

Le organizzazioni, soprattutto quelle di livello aziendale, hanno difficoltà a gestire i file su diverse piattaforme cloud.

L'archiviazione non è limitata a un'unica sede, ma è distribuita su più strumenti, fasi e sistemi, il che rende difficile avere una visione completa di tutti i rischi associati.

In effetti, un singolo file può attivare avvisi diversi o essere contrassegnato con livelli di rischio diversi a seconda dello strumento utilizzato, rendendo difficile mantenere un approccio coerente alla sicurezza.

Per aggiungere un ulteriore livello di difficoltà, le leggi sulla conformità globale richiedono alle aziende di aggiornare il loro approccio alla gestione dei file in base alla regione o al paese.

Questo può creare confusione e incoerenze quando si tratta di soddisfare gli standard locali di protezione dei dati.

Senza un approccio chiaro alla distribuzione dei file che garantisca la visibilità, le aziende rischiano di compromettere sia la sicurezza che la conformità.

Gestire i rischi dei dati non strutturati

Normalmente, ogni organizzazione ospita due tipi di dati: strutturati e non strutturati.

I dati strutturati sono prevedibili in quanto si presentano in formati puliti e organizzati come moduli online, registri di rete o sistemi di transazioni.

È facile classificare, analizzare e valutare i rischi potenziali.

Grazie a questi dati, i team SOC possono valutare in modo efficiente le minacce trasmesse dai file e applicare misure di protezione standardizzate.

I dati non strutturati sono una storia diversa.

I dati provengono da diverse fonti: piattaforme di messaggistica, documenti, social media, e-mail e persino file multimediali come immagini e audio.

Spesso è disperso in diversi formati (PDF, JPEG, MP3, ecc.), rendendo più difficile l'elaborazione e la gestione.

Molti di questi file non arrivano mai alle workstation o agli endpoint, creando punti ciechi nella vostra strategia di sicurezza.

La protezione dei dati non strutturati richiede un approccio in grado di gestirne la complessità, la diversità e il fatto che spesso si trovano al di fuori dei confini tradizionali della sicurezza.

Gestire la varietà di formati di file nel Cloud

Ogni formato di file (PDF, immagine, video, file audio, ecc.) aggiunge un proprio livello di rischio e più sono i tipi di file gestiti, più sono le potenziali vulnerabilità.

Iniziamo con il software antivirus (AV).

È uno strumento comune e affidabile per la scansione dei file, ma non copre tutti i rischi potenziali.

Il software AV è in grado di segnalare le minacce note, ma non esamina alcuni elementi come gli URL o gli script incorporati nei file. Se questi elementi conducono a un'azione dannosa, il vostro AV potrebbe ignorarli del tutto.

Poi c'è il sandboxing, in cui i file vengono eseguiti in un ambiente isolato per vedere se si comportano in modo dannoso.

Questo metodo funziona, ma il compromesso è il tempo.

Il sandboxing può richiedere un paio di minuti per ogni file.

Quando si elaborano migliaia di file ogni giorno, quei minuti si accumulano, creando un collo di bottiglia che può rallentare le operazioni.

La produttività ne risente e le minacce possono rimanere in agguato più a lungo del dovuto.

La situazione è aggravata dai rischi legati ai contenuti.

Un file può sembrare perfettamente sicuro, ma alcuni tipi di file, come i PDF o le immagini, possono essere modificati per nascondere contenuti dannosi.

Prendiamo ad esempio il testo invisibile nei PDF (testo in bianco su sfondo bianco).

Questa tattica può ingannare i sistemi che si basano sulla scansione dei contenuti, come i revisori di curriculum guidati dall'intelligenza artificiale o i sistemi di rilevamento delle frodi, e può passare sotto il radar dei software AV e delle sandbox.

Protezione della collaborazione nelle piattaforme SaaS

La migrazione alle piattaforme SaaS è una mossa standard per le aziende, e per una buona ragione.

Questi strumenti sono più facili da gestire, più veloci da implementare ed eliminano la necessità di una manutenzione interna.

Tuttavia, man mano che i dati vengono spostati dagli ambienti on-premise a quelli cloud, la sfida diventa quella di gestire la grande dispersione dei dati.

Con le aziende che utilizzano strumenti come Zoom, Teams e Salesforce, i dati sono distribuiti su più piattaforme, spesso al di fuori della piena supervisione dell'organizzazione.

Ciascuna di queste piattaforme adotta un approccio unico alla prevenzione delle minacce, concentrandosi su aree diverse come il traffico web, le e-mail o le comunicazioni interne.

Ciò rende difficile garantire che tutte le piattaforme SaaS forniscano una sicurezza coerente e completa per i file che archiviano e condividono.

Protezione dei file nel ciclo di vita dello sviluppo Software (SDLC)

Le organizzazioni sono desiderose di implementare le nuove tecnologie AI il più rapidamente possibile.

Nella fretta di rimanere competitivi, la velocità diventa spesso la priorità e i passaggi cruciali possono essere trascurati. Le persone sono frustrate dalla lentezza dei processi di adozione, che le porta a saltare i necessari controlli di approvazione e a rivolgersi a soluzioni più rapide.

Questa fretta può introdurre rischi significativi.

Le librerie dannose provenienti da repository di terze parti, ad esempio, possono entrare inavvertitamente negli ambienti di sviluppo, aprendo la porta alle vulnerabilità.

Più grande è l'organizzazione, più complesso è l'ecosistema e più difficile diventa mantenere il controllo sulle fonti e garantire che tutti i componenti siano sicuri.

Strategie chiave per la protezione dei file Cloud

Guardate l'intera pipeline di analisi dei file

Come abbiamo stabilito, per i file basati sul cloud, un approccio unico alla sicurezza raramente è sufficiente.

Per proteggerli efficacemente, le organizzazioni devono considerare ogni fase del processo di analisi dei file, assicurandosi che vengano intraprese le azioni giuste a seconda del tipo di file.

Iniziate applicando un metodo di analisi file per file, che consideri i rischi specifici di ciascun file.

Ad esempio, un aggiornamento software, come Zoom, potrebbe richiedere diversi controlli, come scansioni di malware, scansioni antivirus multiple, valutazioni di vulnerabilità dei file e sandboxing per testare il file in un ambiente isolato.

Allo stesso tempo, i tipi di file come i PDF richiedono una serie di misure di sicurezza diverse: (CDR) Content Disarm and Reconstruction per rimuovere qualsiasi contenuto dannoso senza modificare il file stesso, o misure proattive (DLP) di Data Loss Protection per garantire che nessun dato sensibile venga divulgato attraverso questi file.

L'idea principale è quella di identificare l'azione giusta per ogni file, in base alle sue caratteristiche e ai suoi rischi, in modo che le potenziali minacce vengano trattate in modo conforme al comportamento del file specifico.

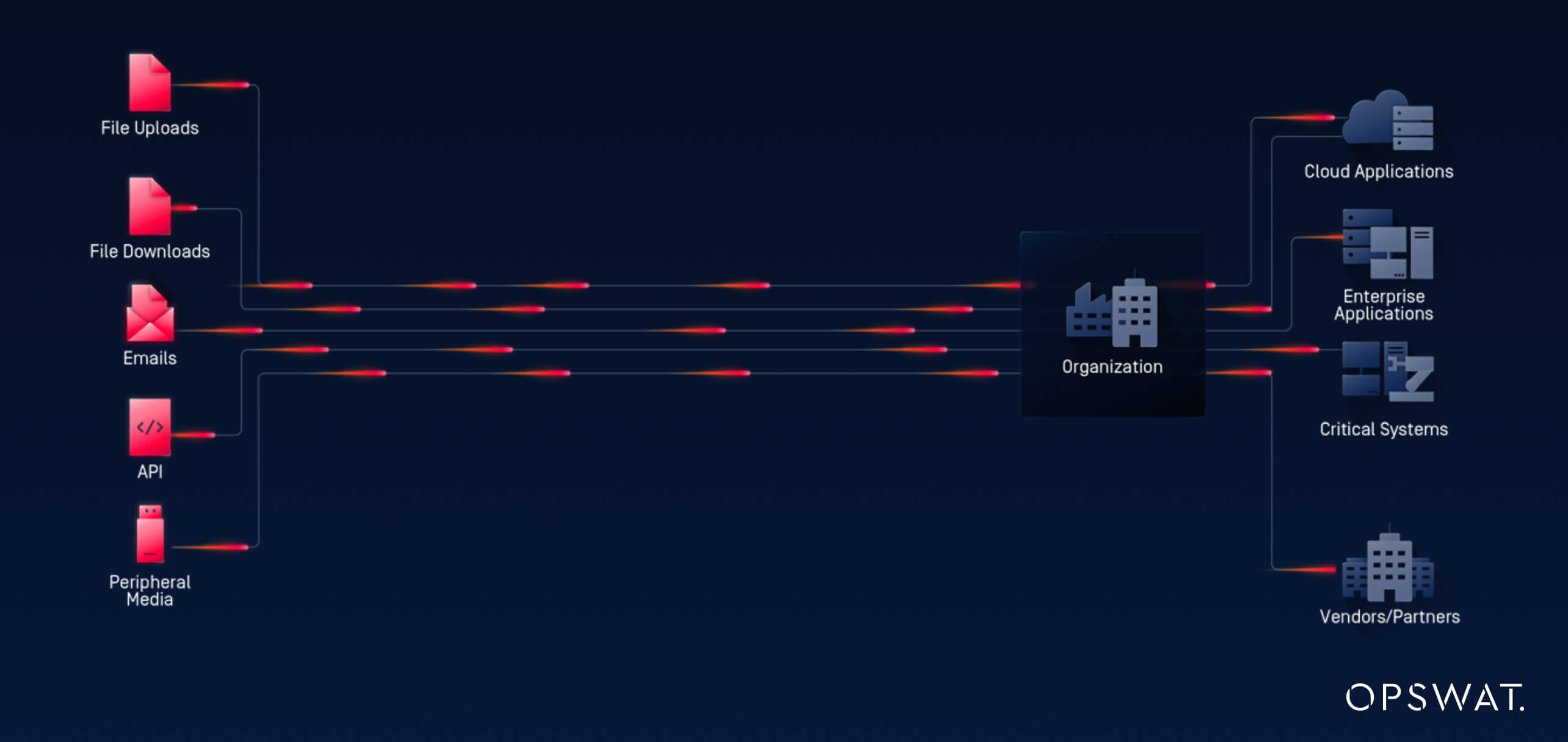

Protezione di tutti i punti di ingresso dei dati

È altrettanto importante proteggere ogni punto di ingresso dei dati nell'ambiente cloud.

I file possono entrare nel sistema in molti modi: allegati di posta elettronica, API, upload di file, download o archiviazione nel cloud, e ognuno di questi canali può aprire la porta alle minacce.

Assicuratevi che ogni punto di ingresso sia sicuro e monitorato.

Ad esempio, i filtri per le e-mail dovrebbero analizzare gli allegati prima che vengano aperti o scaricati e le API utilizzate per il trasferimento di file dovrebbero disporre di solidi protocolli di sicurezza, tra cui la crittografia e un'autenticazione adeguata.

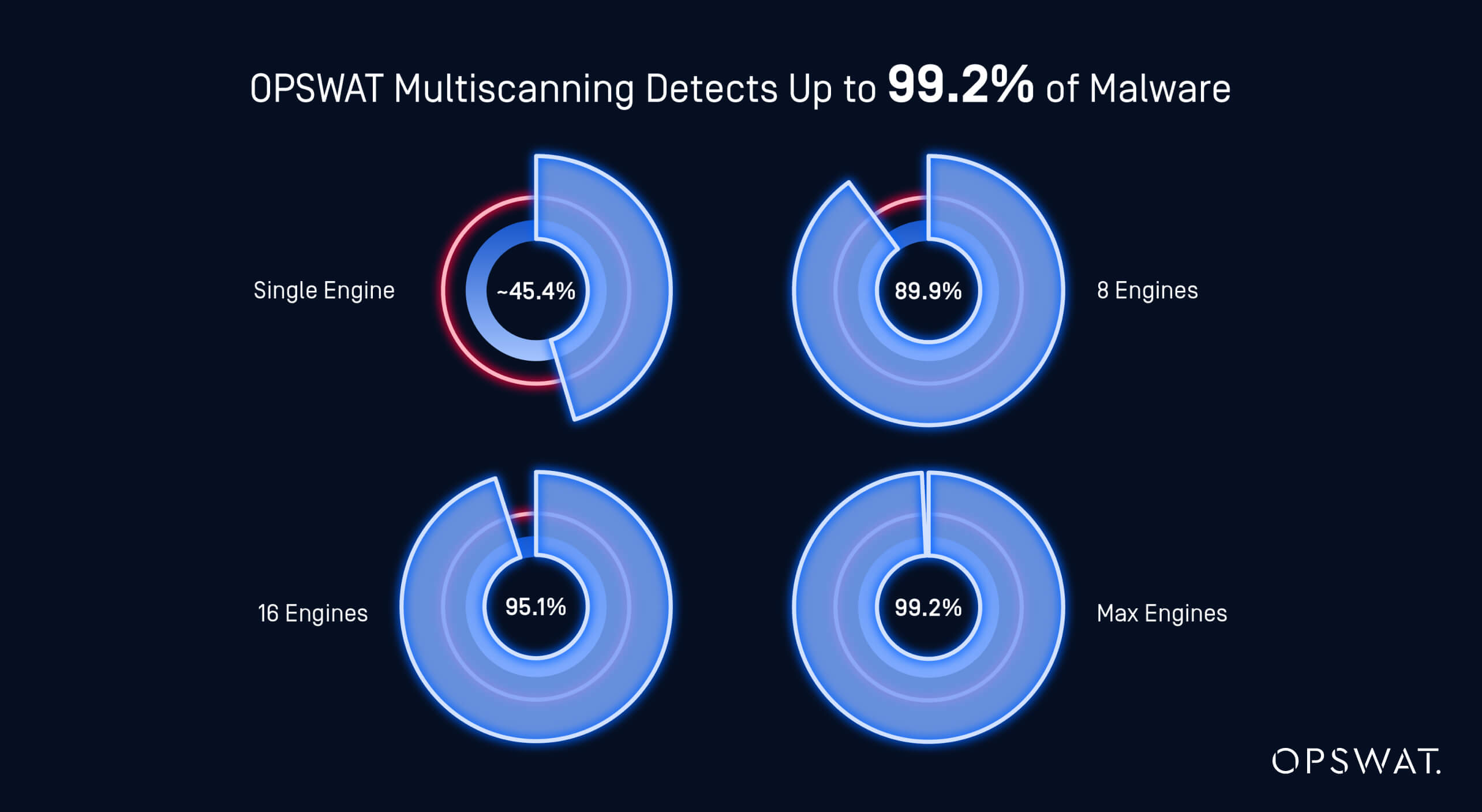

Utilizzare la Multiscanning per una protezione complessa

Per migliorare le possibilità di rilevare le minacce, le organizzazioni dovrebbero utilizzare la scansione multipla, che prevede la scansione dei file con più motori antivirus (AV).

Maggiore è il numero di AV in uso, migliore è il tasso di rilevamento.

Questo approccio consente di coprire una gamma più ampia di minacce e riduce il rischio di perdere malware o altri contenuti dannosi.

I sistemi AV devono eseguire scansioni all'interno del proprio ambiente o in un ambiente cloud sicuro, assicurando che nessun dato sensibile esca dal sistema.

Quando le scansioni vengono effettuate nel cloud, i dati vengono elaborati e poi eliminati, quindi non vi è alcun trasferimento di informazioni private a database AV esterni.

MetaDefender Cloud Platform di OPSWATutilizza oltre 20 motori anti-malware leader del settore, come McAfee o Bitdefender, utilizzando firme, euristica e machine learning e gli AV vengono aggiornati quotidianamente.

Questo mix di metodi di scansione aumenta le possibilità di rilevare anche le nuove minacce più sofisticate.

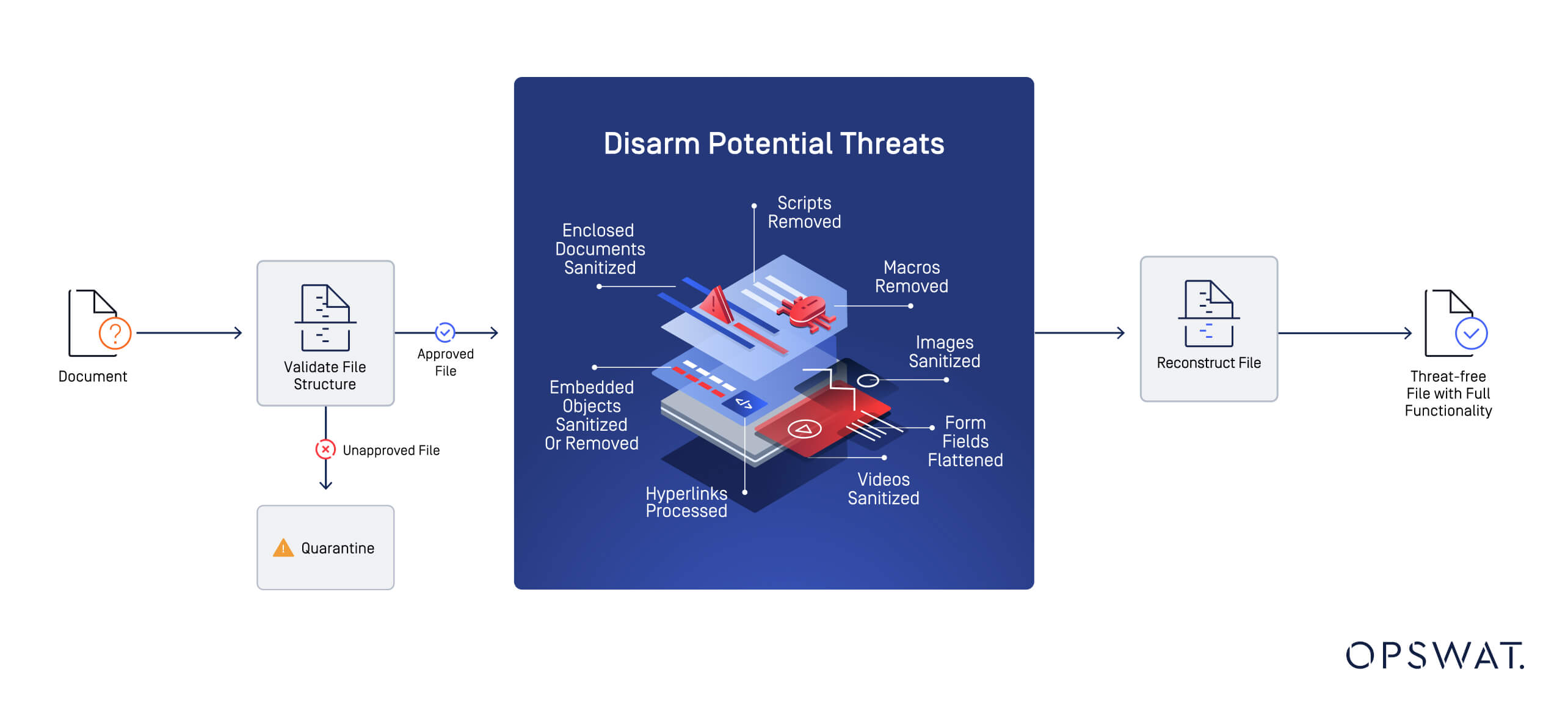

Implementare il CDR

Il CDR è una tecnologia necessaria per proteggere dalle minacce nascoste (script, link e codice maligno) nei file.

Il CDR agisce scomponendo i file nei loro componenti di base e rimuovendo qualsiasi contenuto dannoso, come link nascosti, URL o codici QR.

Dopo aver disarmato il file, il CDR lo ricostruisce, assicurando che il file rimanga funzionale senza trasportare alcun elemento dannoso.

Ad esempio, nel contesto delle domande di lavoro, i candidati possono inviare curriculum in formato PDF che possono essere modificati con codice dannoso progettato per sfruttare i vostri sistemi. Il CDR elimina la minaccia e fornisce un file pulito e sicuro che mantiene il suo scopo originale.

Questo rende i file sicuri per l'uso e preserva l'integrità dei dati, impedendo al contempo l'esecuzione di codice dannoso.

Abilitazione del sandboxing Adaptive per l'analisi delle minacce

LAdaptive Sandboxing aggiunge un livello importante alla sicurezza dei file, testando in modo sicuro i file potenzialmente dannosi in un ambiente controllato.

Questa tecnologia esegue i file in un sistema simulato, consentendo ai team SOC di osservare il comportamento senza rischiare di danneggiare il sistema reale. Una volta analizzato il file, il sistema fornisce un verdetto basato sul suo comportamento nella sandbox.

Per i file contenenti script o contenuti sospetti, l'adaptive sandboxing può isolarli in un ambiente air-gapped, garantendo il contenimento di qualsiasi attività dannosa.

Una sandbox adattiva offre il pieno controllo sulle modalità di detonazione e analisi dei file, consentendo alle organizzazioni di regolare l'ambiente e gli strumenti di monitoraggio in base alle caratteristiche del file.

Questa flessibilità consente una valutazione più approfondita e precisa delle minacce che potrebbero eludere i metodi di rilevamento tradizionali.

Sebbene il sandboxing rappresenti una misura di sicurezza efficace, l'analisi di ogni file può richiedere alcuni minuti.

Considerato questo lasso di tempo, è importante utilizzare il sandboxing con cautela per evitare di interrompere i flussi di lavoro, soprattutto negli ambienti in cui il throughput dei file è elevato.

Adottate misure preventive con la DLP

La Proactive DLP va oltre l'identificazione dei contenuti sensibili e si concentra sulla prevenzione delle fughe di dati prima che si verifichino.

Il DLP rileva informazioni sensibili come (PII) Personally Identifiable Information, numeri di carte di credito, contenuti NSFW e qualsiasi altro tipo di dati aziendali riservati, assicurando che siano protetti da accessi o esposizioni non autorizzati.

Lo fa redigendo automaticamente i dati sensibili, rimuovendoli o sostituendoli prima che vengano condivisi all'esterno.

Se necessario, può applicare filigrane ai file per tracciare le modalità di utilizzo dei dati o l'identità di chi vi accede.

La più recente applicazione DLP prevede l'uso di strumenti basati sull'intelligenza artificiale che consentono alle organizzazioni di adottare e addestrare modelli di intelligenza artificiale mantenendo al contempo solidi controlli sulla privacy.

Tracciare i componenti Software con una distinta base del Software (SBOM)

Per gestire efficacemente i rischi della catena di fornitura del software, le organizzazioni devono avere una visibilità completa sui componenti delle loro applicazioni, e una SBOM offre questa possibilità.

Un SBOM fornisce un elenco completo di tutti i componenti software, comprese le librerie di terze parti, gli strumenti open-source e le dipendenze, garantendo che nessuna parte dell'applicazione venga trascurata.

Questo inventario diventa fondamentale quando gli sviluppatori inviano nuove applicazioni, container Docker o codice, in quanto rivela ogni componente coinvolto.

Un caso d'uso SBOM non si limita al vulnerability detection, poiché fornisce anche dati essenziali sul ciclo di vita dei componenti, come i dettagli sulla fine del ciclo di vita e le informazioni sulle licenze.

Grazie a questa visibilità, le organizzazioni possono essere in grado di prevenire i rischi durante l'intero processo di sviluppo e di prevenire i problemi prima che si presentino.

Analizzare gli archivi alla ricerca di minacce nascoste

I file compressi o archiviati possono eludere le misure di sicurezza tradizionali.

Ad esempio, se un file è protetto da password, il software antivirus non può analizzarne il contenuto, lasciandolo così esposto a potenziali rischi.

Per evitare che ciò accada, le soluzioni di sicurezza devono essere in grado di aprire e analizzare tutti i file all'interno dei contenitori archiviati, compresi i formati più comuni come ZIP, RAR e TAR, nonché gli archivi crittografati.

Implementazione della filosofia di sicurezza Zero-Trust

Nessuna organizzazione è immune dalle minacce informatiche, sia che provengano da fonti interne che esterne, quindi ogni file deve essere trattato come un potenziale rischio.

Gli hacker prendono di mira organizzazioni di tutte le dimensioni e più grandi sono le vostre dimensioni, più diventate interessanti per i lucrosi attacchi ransomware.

Il modello Zero Trust è essenziale in questo ambiente.

Si presume che ogni file, indipendentemente dalla sua origine o dal livello di fiducia, sia compromesso.

Questa filosofia garantisce che le minacce non possano aggirare le vostre misure di sicurezza, proteggendo ogni aspetto della vostra infrastruttura, sia interna che esterna.

Implementare la fiducia zero significa applicare questa mentalità a tutti i flussi di lavoro, alle sedi e ai sistemi: API, cloud storage, gateway web, ecc.

Tutto deve essere segmentato con una chiara proprietà ad ogni livello.

Questo modello garantisce l'uniformità delle misure di sicurezza, indipendentemente dal luogo in cui opera l'organizzazione.

Prendiamo ad esempio le organizzazioni globali.

In alcune regioni, la DLP può essere obbligatoria, ma nell'ambito di Zero Trust, perché limitarla a una sola sede?

Le stesse pratiche di sicurezza dovrebbero essere applicate a livello globale, mantenendo una protezione coerente ovunque.

Una piattaforma di sicurezza basata sul cloud è l'ideale per questo scopo.

Consente una facile scalabilità, garantendo l'applicazione uniforme delle misure di sicurezza in tutte le sedi e in tutti i flussi di lavoro.

Con una piattaforma di questo tipo, le organizzazioni possono mantenere efficacemente tutti i sistemi al sicuro, indipendentemente dal luogo in cui operano.

Scoprite come MetaDefender Cloud™ protegge i vostri carichi di lavoro Cloud

Avete fatto il primo passo per comprendere le best practice necessarie per proteggere i file cloud in tutti i flussi di lavoro e siete ora consapevoli che gli approcci tradizionali potrebbero non essere più sufficienti per mantenere protetta la vostra organizzazione.

MetaDefender Cloud è stato progettato per affrontare direttamente le sfide della cybersecurity, offrendo una soluzione chiara che si integra perfettamente nella vostra infrastruttura cloud.

Grazie alla scansione multipla, al sandboxing dinamico e alla proactive DLP, potete garantire il massimo livello di sicurezza in tutti i vostri flussi di lavoro, senza compromettere la velocità o l'efficienza.