Per la maggior parte delle organizzazioni, la sicurezza delle applicazioni Web inizia con soluzioni progettate per affrontare i dieci principali rischi per la sicurezza delle applicazioni Web dell'Open Web Application Security Project (OWASP)[1]. Questi rischi includono i più comuni vettori di attacco alle applicazioni web, come l'iniezione di SQL e il cross-site scripting (XSS). Tuttavia, OWASP cataloga anche decine di vulnerabilità aggiuntive, come il caricamento di file senza restrizioni[2], che "rappresentano un grave rischio per le applicazioni".

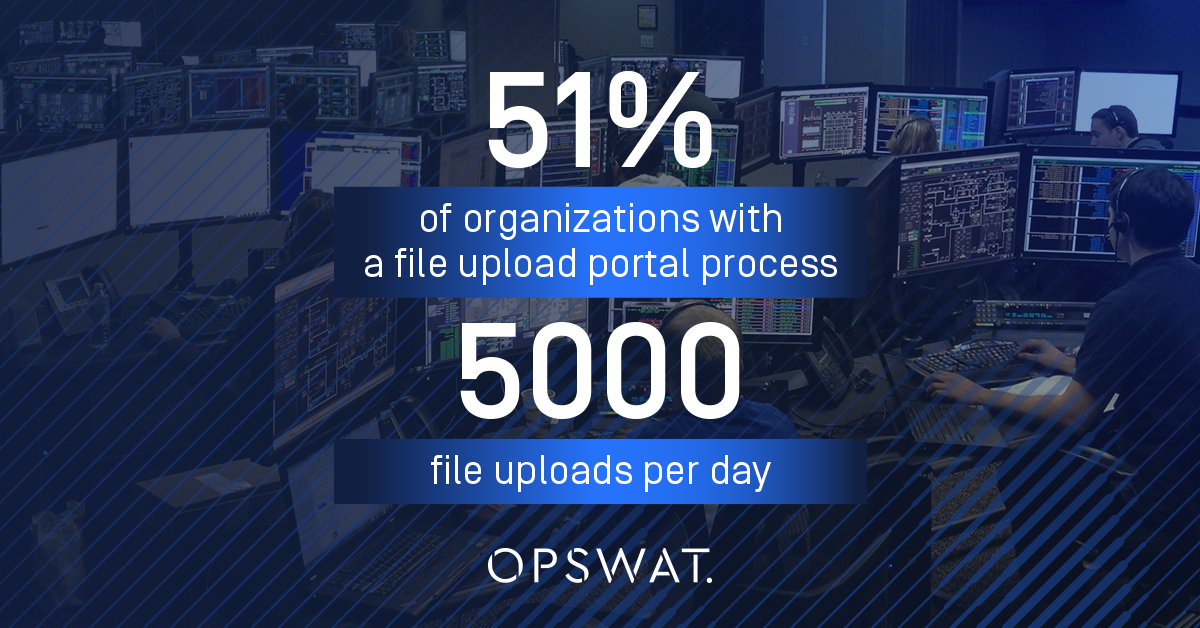

OPSWAT ha recentemente pubblicato il Web Application Security Report 2021, che rivela che la quasi totalità (99%) delle aziende intervistate si preoccupa, in varia misura, di proteggersi da malware e cyberattacchi provenienti dal caricamento di file. Le organizzazioni utilizzano i portali di upload di file per una serie di motivi, come l'invio di moduli e applicazioni o la condivisione e la collaborazione sui contenuti. Più della metà (51%) delle organizzazioni con un portale di upload di file elabora più di 5.000 upload di file al giorno. Questo volume (compresi gli invii da fonti terze) offre agli hacker un'ampia superficie di attacco da sfruttare.

OPSWAT raccomanda 10 best practice per la sicurezza del caricamento dei file, ma solo l'8% delle organizzazioni con portali di caricamento dei file le ha implementate tutte e dieci. Più della metà delle organizzazioni con portali di upload di file ha implementato meno della metà di queste best practice. Si tratta di una grave lacuna nella strategia di sicurezza delle applicazioni web, soprattutto se si considera il rapido aumento degli attacchi mirati.

Una sfida importante è rappresentata dalla natura in continua evoluzione e sempre più sofisticata dei cyberattacchi. Le organizzazioni non possono affidarsi alle tradizionali difese "check-the-box". Affidarsi a misure a metà strada fornisce un falso senso di sicurezza e non è in linea con l'approccio zero-trust vitale per la protezione delle infrastrutture critiche. Tenendo conto di ciò, esaminiamo alcuni miti comuni sulla sicurezza delle applicazioni web che devono essere sfatati.

Mito n. 1: My applicazioni web sono Secure perché ho un Firewall per applicazioni web (WAF)

FATTO: per la maggior parte delle organizzazioni, la sicurezza delle applicazioni Web inizia con un WAF; purtroppo, per molte organizzazioni finisce anche lì. I WAF monitorano e controllano il traffico HTTP verso i servizi web, il che li rende ideali per affrontare la OWASP Top Ten, motivo per cui sono una soluzione di sicurezza delle applicazioni web molto diffusa. Tuttavia, la funzionalità di un WAF di gestire il traffico HTTP è anche il suo limite, in quanto non è in grado di fornire un'ispezione più approfondita di altri tipi di traffico, come i file caricati attraverso un'applicazione web. Questo lascia aperta la porta a qualsiasi attacco o payload dannoso ospitato all'interno di tali applicazioni per passare inosservato.

Mito n. 2: My File Uploads are Secure Because I Limit the Specific Types of Files That Can Be Uploaded

È vero che la limitazione di specifici tipi di file è una best practice, perché molti tipi di file possono contenere eseguibili dannosi. Ad esempio, un'organizzazione può offrire ai propri clienti la possibilità di caricare file per semplificare il processo di condivisione dei documenti: in questo caso avrebbe senso bloccare i file .exe. Tuttavia, sarebbe controproducente bloccare i file di documenti comuni, come .doc e .pdf. Tuttavia, anche questi tipi di file di documenti più comuni sono vulnerabili agli exploit; le macro possono facilmente offuscare il codice dannoso che può scaricare payload dannosi. Le organizzazioni farebbero molto meglio a utilizzare una tecnologia basata sulla prevenzione come il CDR (Content Disarm and Reconstruction), che elimina tutto ciò che è dannoso dai singoli componenti di un documento per fornire un file "sicuro da consumare".

Mito n. 3: Le applicazioni Web My sono Secure perché scansionano i caricamenti di file con un motore antivirus

FATTO: anche la scansione per le minacce informatiche conosciute è una best practice per la sicurezza del file upload e, anche in questo caso, quasi due terzi delle organizzazioni con portali di file upload lo fanno già. Tuttavia, le minacce informatiche possono facilmente eludere un singolo motore AV. Ma l'integrazione di più motori AV e antimalware è impegnativa e richiede molte risorse. Una ricerca di OPSWAT ha dimostrato che sono necessari più di 20 motori AV per raggiungere tassi di rilevamento superiori al 99%, ma il 95% delle organizzazioni ha meno di 20 motori AV. Inoltre, i diversi motori AV hanno tempi di risposta variabili alle nuove minacce informatiche. Una protezione fondamentale contro le minacce informatiche note e sconosciute, il Content Disarm and Reconstruction (CDR), decostruisce i file nei loro singoli elementi, li sanifica per eliminare i contenuti dannosi e li ripristina in un file funzionale. Tuttavia, solo un terzo delle organizzazioni ha implementato completamente il CDR, una percentuale addirittura inferiore a quella dell'AV.

Secure Caricamento dei file per l'applicazione webSicurezza

Quando si tratta di sicurezza delle applicazioni web, le organizzazioni devono pensare al di là della OWASP Top Ten e dell'implementazione di firewall per applicazioni web. Per quanto riguarda il caricamento dei file, le organizzazioni devono trovare un equilibrio tra sicurezza e produttività: bloccare gli eseguibili può ridurre il rischio, ma bloccare i tipi di documenti più comuni non è fattibile. Allo stesso modo, nella scansione delle minacce informatiche, un singolo motore AV può ridurre il rischio di attacchi noti, ma è comunque suscettibile agli attacchi zero-day e alle minacce costanti evolutive.

OPSWATLa piattaforma MetaDefender offre soluzioni complete per la sicurezza del caricamento dei file e aiuta le organizzazioni a colmare le lacune della sicurezza delle applicazioni Web integrando scansioni simultanee con più AV e altre tecnologie chiave come Deep CDR. MetaDefender Multiscanning integra più di 30 motori AV per rilevare oltre il 99% del malware conosciuto. MetaDefender Deep CDR previene gli attacchi zero-day e le minacce costanti evolutive (APT) grazie alla sanificazione di oltre 100 tipi di file comuni. MetaDefender è inoltre in grado di rilevare le vulnerabilità basate sui file e di verificare oltre 4.500 tipi di file comuni, altre best practice fondamentali per la sicurezza del caricamento dei file.

Leggete il OPSWAT Web Application Security Report 2021 per saperne di più sulle tendenze attuali della sicurezza delle applicazioni web.

Contattate OPSWAT se volete saperne di più sulla protezione dei file caricati dalle applicazioni web.

[1] https://owasp.org/www-project-top-ten/

[2] https://owasp.org/www-community/vulnerabilities/Unrestricted_File_Upload