Esploreremo i tipi di minacce che gli aggressori possono nascondere nei file multimediali o video, come i file WMV, per lanciare attacchi e scaricare malware. Inoltre, vedremo come ridurre il rischio di questi attacchi con le tecnologie di OPSWAT , rilevando, prevenendo e analizzando le minacce basate sui file.

Indice dei contenuti:

- Tecniche di attacco ai file video

- Come l'apertura di un file video può innescare il download di malware

- Come rimuovere gli oggetti dannosi con la tecnologia Deep Content Disarm and Reconstruction

- Come rilevare e scoprire le minacce informatiche evasive con l'analisi Adaptive delle minacce

- OPSWAT Advanced Threat Detection e prevenzione

Tecniche di attacco ai file video

Qualche anno fa, abbiamo pubblicato un post sul blog che evidenziava i rischi dei file video e il modo in cui gli aggressori li utilizzano per diffondere malware. Abbiamo discusso due tattiche: lo sfruttamento delle vulnerabilità e l'abuso di funzioni legittime.

Sfruttare una vulnerabilità

La verifica del tipo di file convalida il tipo di file. Non ci si può fidare dell'intestazione Content-Type o del nome dell'estensione che definisce il tipo di file, perché possono essere falsificati. Purtroppo, molti lettori multimediali non verificano rigorosamente la struttura dei file video, il che porta a diverse vulnerabilità sfruttabili.

Ad esempio, VLC Media Player 3.0.11 presentava la CVE-2021-25801 che consentiva agli aggressori di causare una lettura fuori dai limiti attraverso un file AVI di tipo artigianale, che leggeva i dati da un buffer al di fuori dei confini previsti, causando crash, comportamento non corretto del programma o divulgazione di informazioni sensibili. La CVE-2019-14553 nel lettore multimediale VideoLAN VLC 3.0.7.1 può causare una vulnerabilità use-after-free, un tipo di corruzione della memoria in cui un'applicazione tenta di utilizzare la memoria liberata, causando crash, risultati inattesi o l'esecuzione di payload dannosi.

Abuso di una funzione legittima

Un'altra tecnica di attacco sfrutta una funzione legittima del lettore multimediale per diffondere malware attraverso i video. Ad esempio, gli aggressori possono sfruttare la funzione Script Command di Windows Media Player incorporando il malware in un collegamento ipertestuale del video.

Come l'apertura di un file video può innescare il download di malware

La demo qui sotto mostra come una vittima possa scaricare involontariamente un malware sul proprio dispositivo aprendo un file video.

Questa tecnica dimostra come gli aggressori abusino di una funzione legittima come vettore di attacco. Script Command è una funzione essenziale di Windows Media Player: consente al lettore multimediale di interagire con un browser durante la riproduzione di un file per scaricare codec video o tracking. Nonostante il suo potenziale di sfruttamento, Script Command è una funzionalità essenziale di Window Media Player. Un file video WMV è basato sul formato contenitoreMicrosoft Advanced Systems Format (ASF)e compresso con la compressione Windows Media . L'ASF può contenere un oggetto comando script utilizzato per trasmettere testo e fornire comandi che possono controllare elementi all'interno dell'ambiente client.

ASF consente semplici comandi di script come URLANDEXIT, che quando viene eseguito lancia automaticamente un URL incorporato nel file video in un browser predefinito. Gli attori delle minacce sfruttano questa funzione per indurre la vittima a scaricare un file dannoso mascherato da plugin, aggiornamento o codec necessario per riprodurre il media e compromettere il sistema dell'utente.

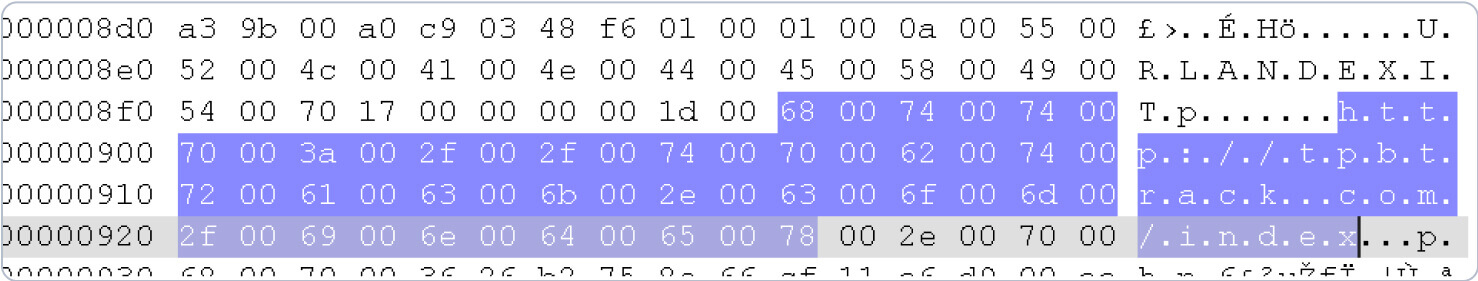

In questo esempio, l'aggressore ha inserito un URL dannoso in un file multimediale legittimo.

Possiamo visualizzare l'URL con un'applicazione di lettura esadecimale:

Come rimuovere gli oggetti dannosi con la tecnologia Deep Content Disarm and Reconstruction

Deep CDR (Content Disarm and Reconstruction) tratta ogni file come una potenziale minaccia. Elabora e analizza i file per rimuovere gli oggetti non approvati e garantire che tutti i file che arrivano nell'organizzazione siano sicuri da consumare. Allo stesso tempo, Deep CDR ricostruisce il contenuto del file per garantire la piena funzionalità, in modo che gli utenti possano visualizzare il video senza scaricare malware.

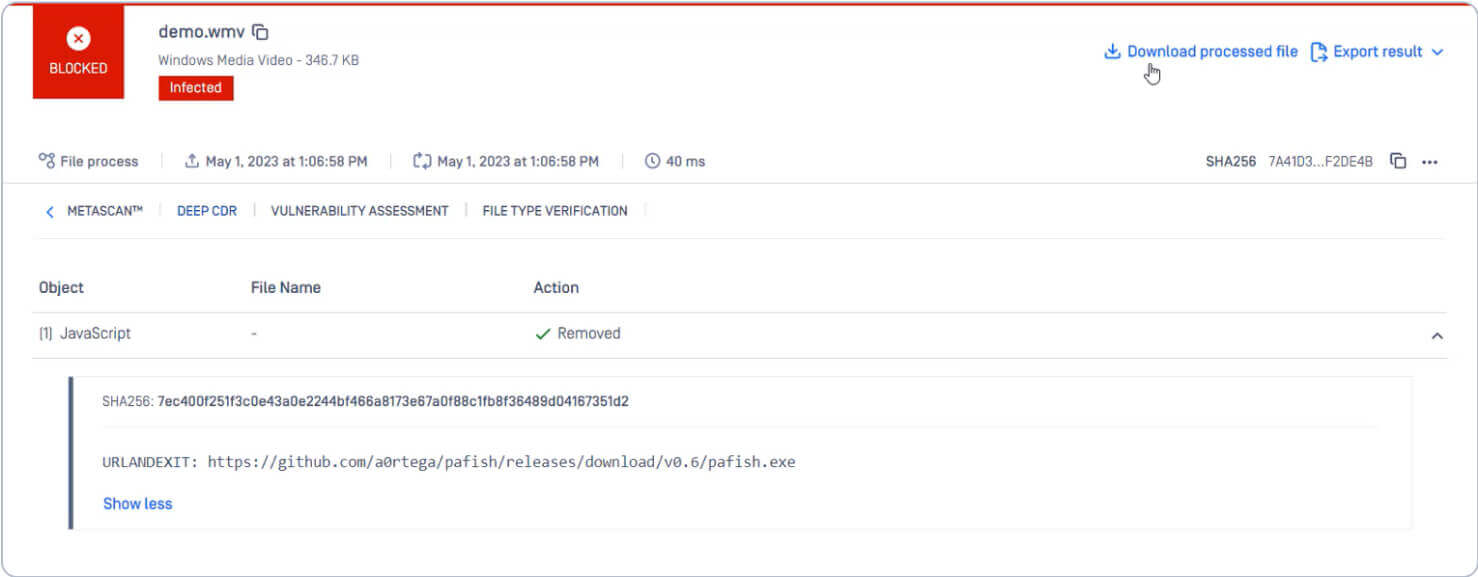

L'elaborazione del file infetto con MetaDefender Core rileva il comando URLANDEXIT nel file.

Deep CDR rimuove l'oggetto URLANDEXIT e l'oggetto Comando script. Il nuovo file ricostruito rimane completamente utilizzabile. Gli aggressori non sono in grado di scaricare il malware.

Come rilevare e scoprire le minacce informatiche evasive con l'analisi Adaptive delle minacce

Possiamo scansionare il file con il motore di analisi adattiva delle minacce di MetaDefender Sandbox sandbox per approfondire i comportamenti e le capacità del malware.

MetaDefender Sandbox è una sandbox di nuova generazione che utilizza l'analisi adattiva delle minacce, consentendo il rilevamento di malware zero-day, l'estrazione di un maggior numero di Indicatori di Compromissione (IOC) e l'elaborazione di informazioni sulle minacce.

Otteniamo approfondimenti sulla minaccia elaborando il file WMV con Deep CDR e Filescan. Filescan scarica il file da URLANDEXIT ed esegue un'analisi statica per fornire maggiori dettagli sul comportamento, la tattica, la tecnica e i CIO del malware.

OPSWAT Advanced Threat Detection e prevenzione

OPSWAT Le tecnologie avanzate proteggono applicazioni, reti e dispositivi da attacchi zero-day, malware evasivo e attacchi mirati avanzati. Oltre ai file multimediali, Deep CDR analizza e sanifica in modo ricorsivo oltre 130 tipi di file, compresi quelli complessi come archivi annidati, allegati di e-mail, documenti incorporati e collegamenti ipertestuali. Il file ricostruito rimane completamente utilizzabile e funzionante.

Contattate uno dei nostri esperti tecnici per saperne di più su Deep CDR, Filescan e altre tecnologie di prevenzione delle minacce.