L'8 settembre 2025, diversi pacchetti npm ampiamente utilizzati, tra cui chalk, debug e color, sono stati trovati compromessi in quello che sta rapidamente diventando uno dei più grandi incidenti della catena di approvvigionamento open-source fino ad oggi. Insieme, questi pacchetti rappresentano oltre 2 miliardi di download settimanali, rendendo questa compromissione ad alto rischio e di vasta portata.

Ecco cosa è successo, come ha funzionato l'attacco e come le tecnologie OPSWAT possono aiutare a difendersi da minacce simili in futuro.

Riepilogo dell'attacco

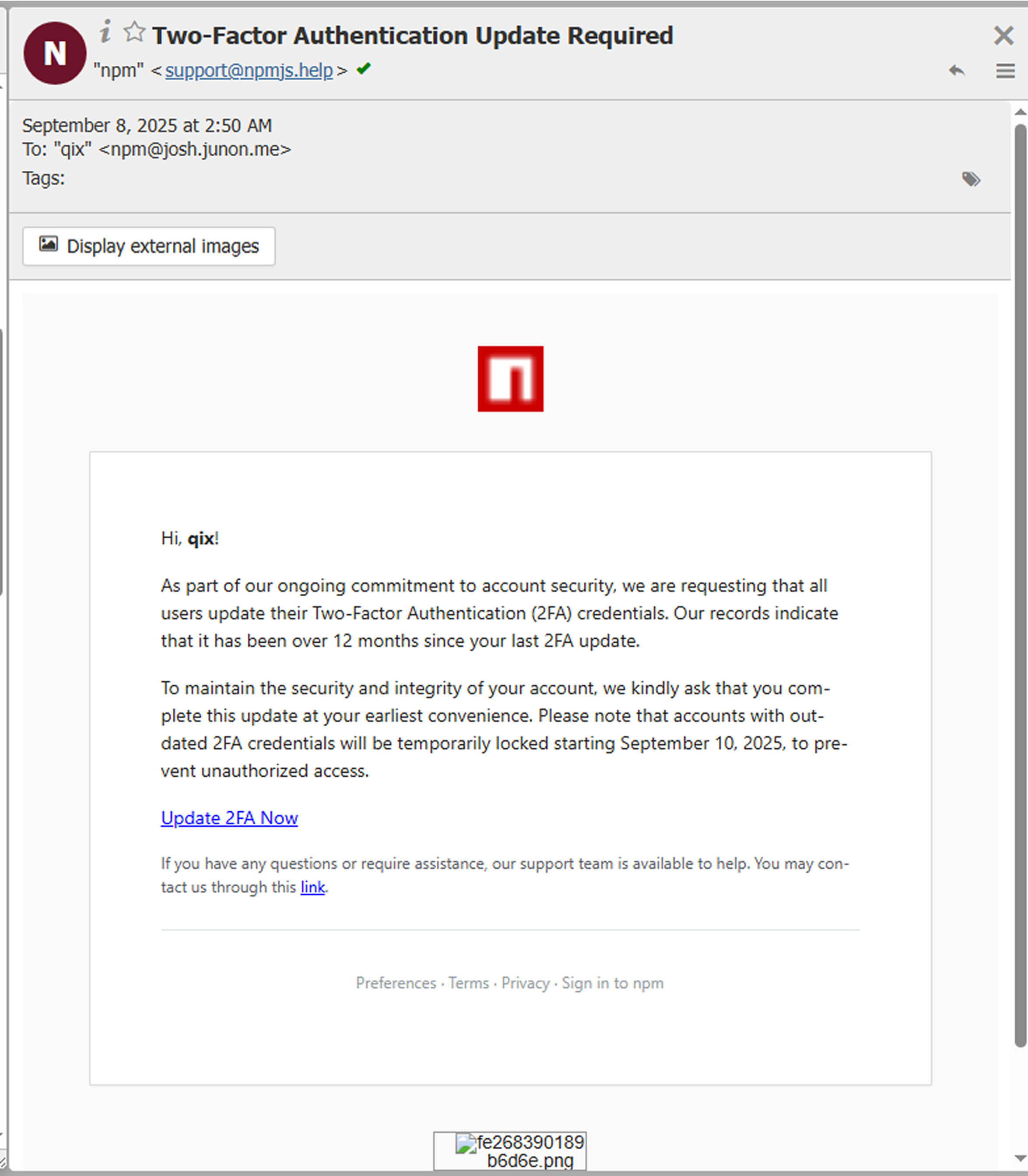

L'attacco è iniziato con una campagna di phishing rivolta a un manutentore di uno dei pacchetti npm. Un'e-mail contraffatta proveniente da support@npmjs.help (un dominio falso registrato pochi giorni prima dell'attacco) ha indotto la vittima a fornire le proprie credenziali. Avendo accesso all'account npm del manutentore, gli aggressori hanno pubblicato versioni dannose dei pacchetti.

Il codice iniettato era un malware cryptostealer appositamente progettato per dirottare le transazioni di criptovaluta dagli utenti finali che interagiscono con i portafogli e le app decentralizzate (dApp).

Questo incidente evidenzia ancora una volta che la fiducia nell'open-source può essere usata come arma in qualsiasi momento, proprio come l'hack della catena di fornitura di ESLint nel luglio 2025.

Tecniche di attacco utilizzate

1. Esecuzione specifica per il browser

Il malware esegue un controllo dell'ambiente per assicurarsi di funzionare solo all'interno dei browser. Sui server o sulle pipeline CI/CD rimaneva inattivo, rendendo più difficile il rilevamento.

2. Intercettazione API

Il payload dannoso si è agganciato alle API web principali, tra cui:

window.fetch

Richiesta XMLHttp

finestra.ethereum(fornitori di portafogli)

Ciò ha permesso al malware di spiare, intercettare e modificare silenziosamente le richieste di rete.

3. Dirottamento delle transazioni

Una volta incorporato, il codice maligno è andato oltre l'osservazione passiva e ha interferito attivamente con l'attività delle criptovalute. In particolare, ha scansionato gli indirizzi dei portafogli e i payload delle transazioni su più blockchain, tra cui Ethereum, Solana, Bitcoin, Tron, Litecoin e Bitcoin Cash.

Da lì, il payload ha eseguito una tecnica di sostituzione:

- Sostituisce gli indirizzi legittimi dei portafogli con quelli controllati dagli aggressori, utilizzando indirizzi simili generati con controlli di somiglianza (ad esempio, la distanza Levenshtein).

- Questo ha comportato il trasferimento a

0xAbc123...potrebbe diventare tranquillamente0xAbc129...senza destare sospetti.

- In particolare, lo scambio è avvenuto prima che l'utente firmasse la transazione, quindi anche se l'interfaccia utente mostrava l'indirizzo corretto, la richiesta firmata era già alterata sotto il cofano.

4. Evasione furtiva

Gli aggressori hanno anche adottato misure per garantire che il malware rimanesse nascosto il più a lungo possibile. Invece di apportare modifiche visibili che potrebbero allertare la vittima, il payload opera silenziosamente in background:

- Si è evitato di cambiare l'interfaccia utente in modo evidente, per cui le interfacce dei portafogli sono rimaste invariate.

- Persiste in modo silenzioso, mantenendo i suoi ganci attivi per tutta la sessione di navigazione.

- Ha mirato sia alle approvazioni che ai trasferimenti, consentendo non solo il furto di fondi, ma anche la manipolazione delle autorizzazioni dei portafogli per un futuro sfruttamento.

Perché questo attacco è così pericoloso

- Scala enorme: Miliardi di download settimanali nei pacchetti interessati.

- Targeting cross-catena: Non limitato a Ethereum. Sono state colpite più blockchain importanti.

- Invisibile agli utenti: Le vittime credevano di approvare transazioni sicure.

- Sfruttamento della fiducia dell'ecosistema: L'account di un manutentore compromesso si è diffuso in tutto l'ecosistema npm.

Risposta di OPSWAT

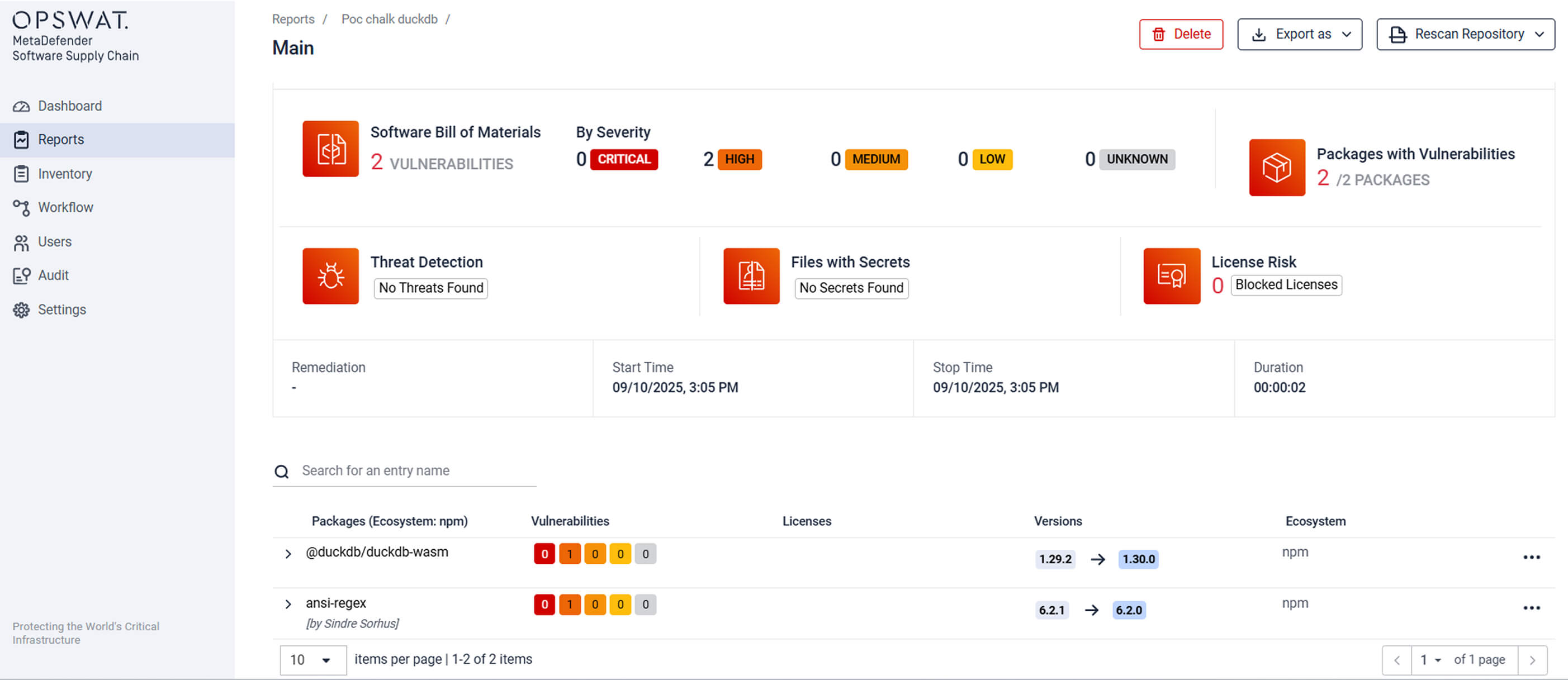

La tecnologia OPSWAT SBOM con l'ultima versione del database è già in grado di rilevare e segnalare questi pacchetti dannosi.

La tecnologia OPSWAT SBOM è una delle numerose soluzioni e tecnologie di sicurezza leader del settore disponibili in MetaDefender Core e MetaDefender Software Supply Chain:

- Analisi delle vulnerabilità: Esegue la scansione automatica delle dipendenze alla ricerca di vulnerabilità note e versioni dannose.

- Monitoraggio continuo: Controlla i repository come npm, PyPI e Maven alla ricerca di modifiche sospette.

- Multi-AV e euristica: Rileva il malware offuscato che si nasconde nei pacchetti.

- Integrazione CI/CD: Blocca le dipendenze compromesse prima che vengano inserite nelle build.

- Generazione di SBOM: Esporta i report SBOM in formati standardizzati come CycloneDX, SPDX, JSON e PDF per supportare le verifiche e la conformità.

- Rilevamento dei segreti: OPSWAT Proactive DLP individua i segreti hardcoded (password, chiavi API , token, ecc.) incorporati nel codice sorgente per impedire l'accesso non autorizzato.

Cosa fare ora

- Verificare le dipendenze: Controllare i progetti per i pacchetti npm interessati.

- Migliorare la consapevolezza del phishing: Formare gli sviluppatori e i manutentori a riconoscere le e-mail contraffatte.

- Automatizzare la sicurezza con OPSWAT MetaDefender Software Supply Chain: Ottenere visibilità sui rischi della catena di fornitura del software con un monitoraggio continuo delle minacce e delle vulnerabilità.

- Applicare una forte sicurezza degli account: Mantenete la 2FA su tutti gli account del registro dei pacchetti.

Punti di forza

- Gli account dei manutentori sono bersagli privilegiati. La loro sicurezza è la vostra sicurezza.

- Gli attacchi alla catena di approvvigionamento sono in scala: miliardi di download possono essere armati all'istante.

- Il monitoraggio proattivo e gli strumenti zero-trust come MetaDefender Software Supply Chain non sono più opzionali, ma essenziali.

Pensiero conclusivo

Questo incidente sottolinea quanto possa essere fragile l'ecosistema open-source quando viene compromesso anche un solo account di un manutentore fidato. Con miliardi di download in gioco, le organizzazioni devono riconoscere che la sicurezza della catena di approvvigionamento è fondamentale quanto la sicurezza degli endpoint o delle reti. La visibilità proattiva, il monitoraggio continuo e le solide pratiche di sicurezza sono la migliore difesa contro la prossima compromissione dell'open-source.

Per saperne di più su come OPSWAT SBOM e MetaDefender Software Supply Chain contribuiscono a rendere sicure le vostre pipeline di sviluppo e a proteggere dagli attacchi alla supply chain open-source.