OPSWAT migliora continuamente le funzionalità e le configurazioni dei criteri di Proactive DLP (Data Loss Prevention) per soddisfare le diverse esigenze di protezione dei dati dei nostri clienti.

Siamo lieti di annunciare che abbiamo implementato una nuova potente funzione che protegge automaticamente le organizzazioni dalle fughe di notizie.

Al motore Proactive DLP (versione 2.13.0) di MetaDefender Core è stata aggiunta una funzione integrata di rilevamento dei segreti. Questa funzione avvisa l'utente quando viene trovato un segreto nel codice sorgente, che si tratti di chiavi API o password lasciate accidentalmente nel codice sorgente. Il rilevamento integrato dei segreti identifica i segreti di Amazon Web Services, Microsoft Azure e Google Cloud Platform.

Questa funzione completa il criterio di rilevamento avanzato annunciato di recente, che consente ai clienti di scrivere regole complesse per impedire che i file contenenti segreti come AWS Key ID o Microsoft Azure access key siano visibili agli aggressori.

Di seguito viene illustrato come è possibile prevenire la fuga di segreti nel codice sorgente utilizzando il nuovo motore di rilevamento dei segreti incorporato in Proactive DLP con il plugin MetaDefender Jenkins.

Il rilevamento dei segreti avviene con due metodi.

1. Configurazione di MetaDefender Core per rilevare i segreti utilizzando il DLP

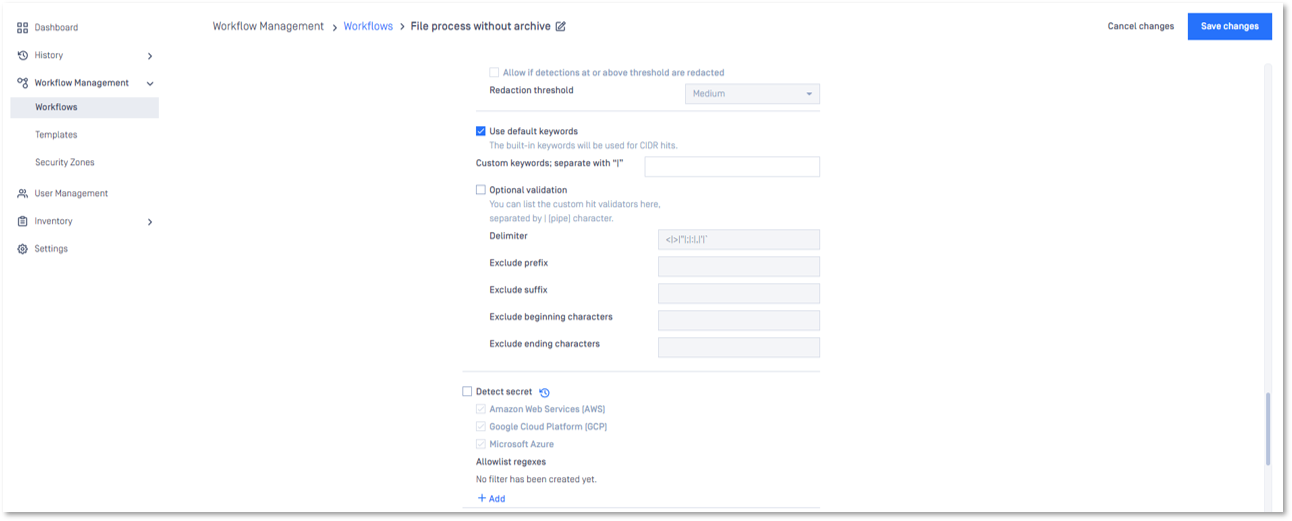

Dall'interfaccia utente di MetaDefender Core è possibile attivare la funzione di rilevamento del segreto dirigendosi verso Gestione flusso di lavoro -> Flussi di lavoro -> "nome del flusso di lavoro" -> Proactive DLP -> Rileva segreto.

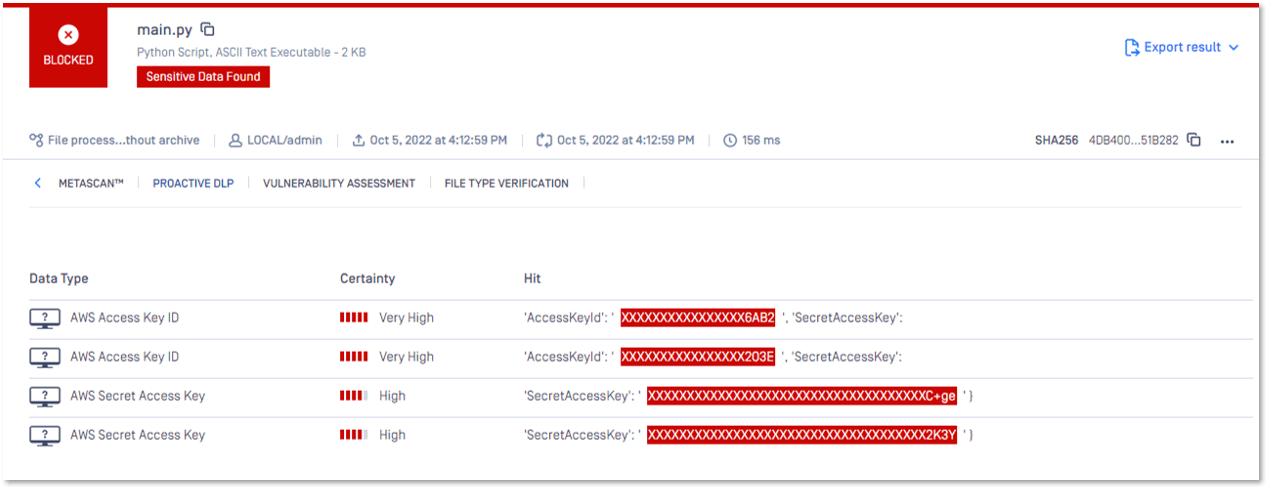

Ecco uno scenario in cui nel file demo sono presenti quattro segreti codificati in modo rigido. Abbiamo utilizzato l'interfaccia utente MetaDefender Core per caricare e analizzare il file demo.

Proactive DLP ha identificato con successo i segreti nel codice sorgente e ha bloccato il file per impedire la fuga dei segreti.

2. Utilizzare il plugin TeamCity o Jenkins per analizzare un repository.

MetaDefender per TeamCity e Jenkins protegge la vostra pipeline CI/CD proteggendo il codice sorgente e gli artefatti da diversi tipi di minacce, tra cui la fuga di segreti. L'utente viene avvisato in caso di potenziali problemi grazie a dispositivi di sicurezza integrati e automatizzati che impediscono la fuga di informazioni sensibili.

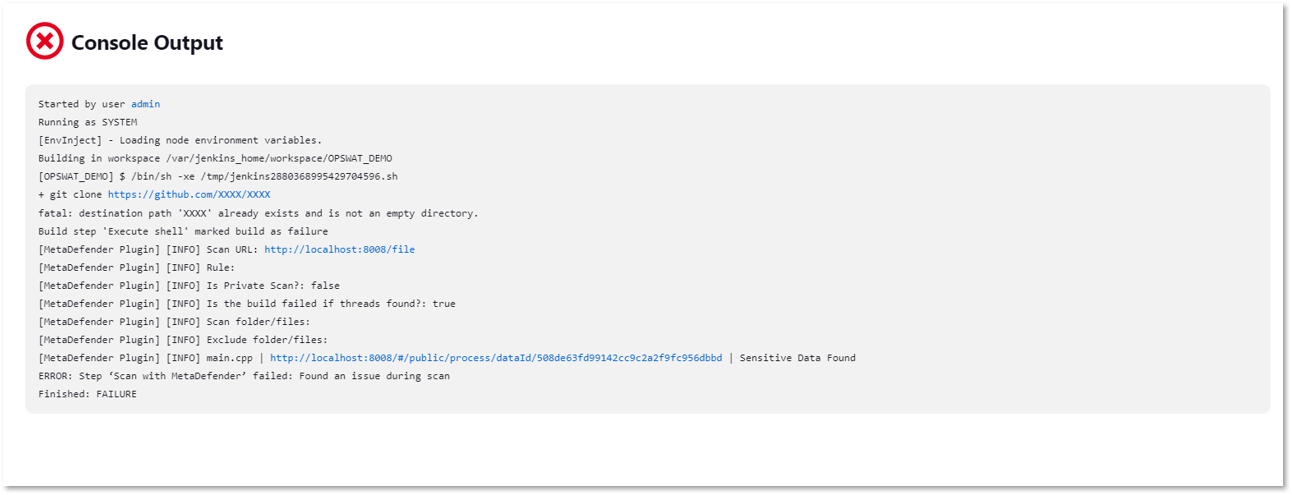

Vedremo come il plugin MetaDefender Jenkins utilizza il motore di rilevamento dei segreti per analizzare una build alla ricerca di eventuali segreti presenti.

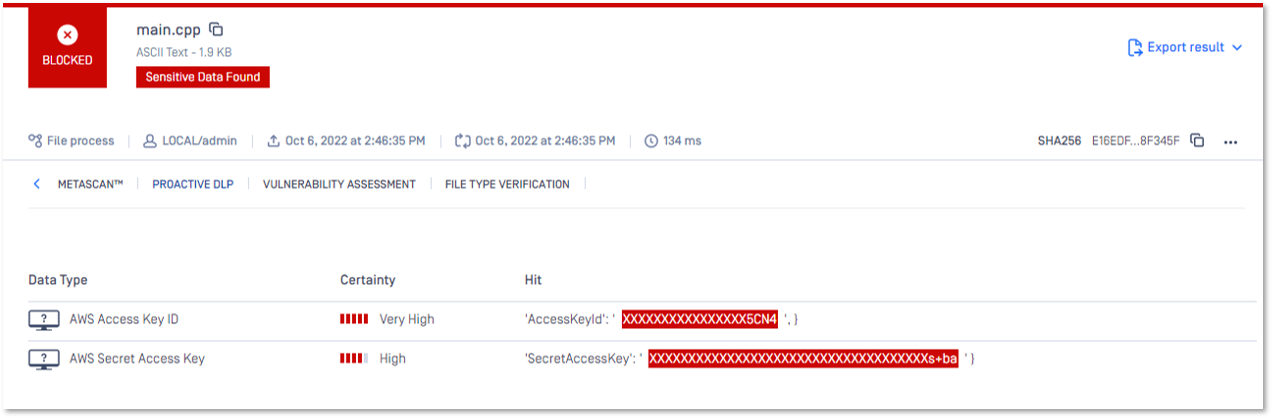

Per dimostrare l'efficacia del nostro rilevamento dei segreti, i nostri sviluppatori hanno lasciato un segreto in un file di prova. Il processo di compilazione con Jenkins è fallito quando ha rilevato un segreto nel file di esempio. Nel messaggio di errore, si leggeva "Dati sensibili trovati".

Proactive DLP è stato in grado di identificare con successo i segreti contenuti nel codice sorgente e di assicurarsi che la fuga di tali segreti fosse impedita, notificando lo sviluppatore prima che si verificasse la fuga.

Per saperne di più su come OPSWAT Proactive DLP impedisce ai dati sensibili e regolamentati di uscire o entrare nei sistemi della vostra organizzazione.

Contattate uno dei nostri esperti di cybersicurezza delle infrastrutture critiche per maggiori informazioni e assistenza.