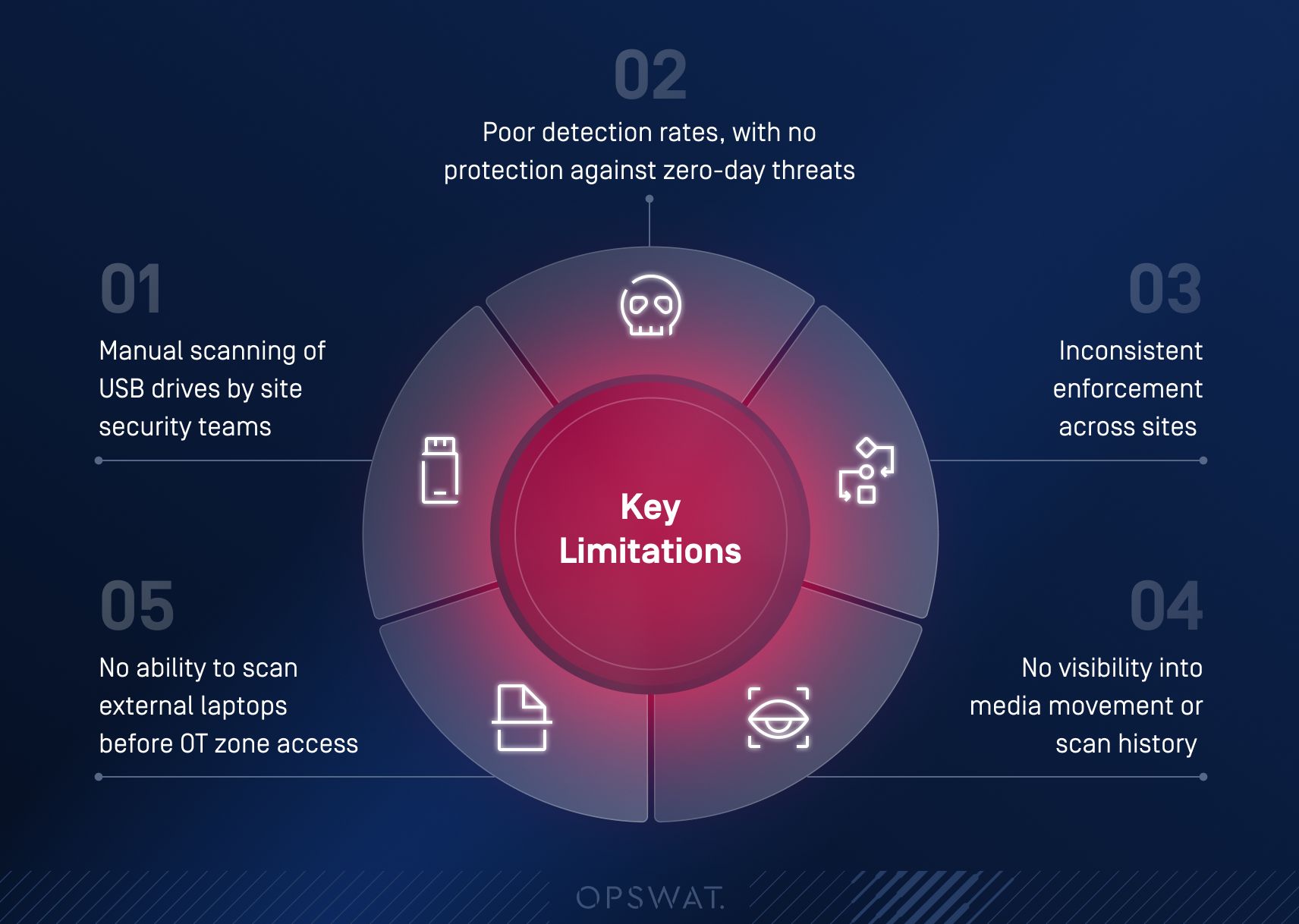

Perché gli strumenti legacy hanno fallito

Le difese interne dell'azienda non erano più sufficienti. Il sistema di scansione interno era inefficiente e non riusciva a tenere il passo con le minacce moderne. I tassi di rilevamento erano scarsi. Le scansioni richiedevano una supervisione manuale, che spesso ritardava il lavoro o introduceva incoerenze tra gli impianti.

Ma soprattutto, il sistema non era in grado di affrontare i crescenti rischi associati alle risorse informatiche transitorie, come i computer portatili degli appaltatori e i supporti rimovibili portati in loco per la manutenzione e la diagnostica, che comportavano nuovi rischi. Senza un processo di scansione adeguato, non esisteva un modo affidabile per identificare le minacce informatiche che si nascondono a livello di firmware, settore di avvio o kernel.

Questa debolezza non era solo operativa. Rischiava di incorrere in pesanti sanzioni normative. Secondo il NERC CIP 003-7, le violazioni possono comportare multe fino a 1,5 milioni di dollari al giorno, per ogni violazione. La multa più alta emessa finora ha raggiunto i 10 milioni di dollari. Per evitare tali conseguenze, l'azienda aveva bisogno di un approccio conforme alla gestione dei dispositivi transitori e dei supporti rimovibili, in quanto gli strumenti esistenti mancavano di un controllo centralizzato, di un'applicazione coerente e di funzionalità di reporting.

Nel frattempo, gli attori delle minacce si sono evoluti. Secondo il rapporto IBM X-Force Threat Intelligence, nel 2024 quasi un'intrusione su tre sfrutterà credenziali valide o vulnerabilità pubbliche, molte delle quali non rilevate per settimane. La raccolta di credenziali è aumentata, il malware infostealer è cresciuto dell'84% rispetto all'anno precedente e gli operatori di infrastrutture critiche hanno dovuto affrontare un'ondata crescente di attacchi a livello di campagna che hanno preso di mira le catene di approvvigionamento e le reti con copertura aerea.

Per una utility che gestisce beni fisici, partner di fornitura complessi e zone operative non progettate per la moderna sicurezza informatica, i rischi erano reali e crescevano di giorno in giorno.

Un approccio mirato alla sicurezza dei Media rimovibili e dei laptop di terzi

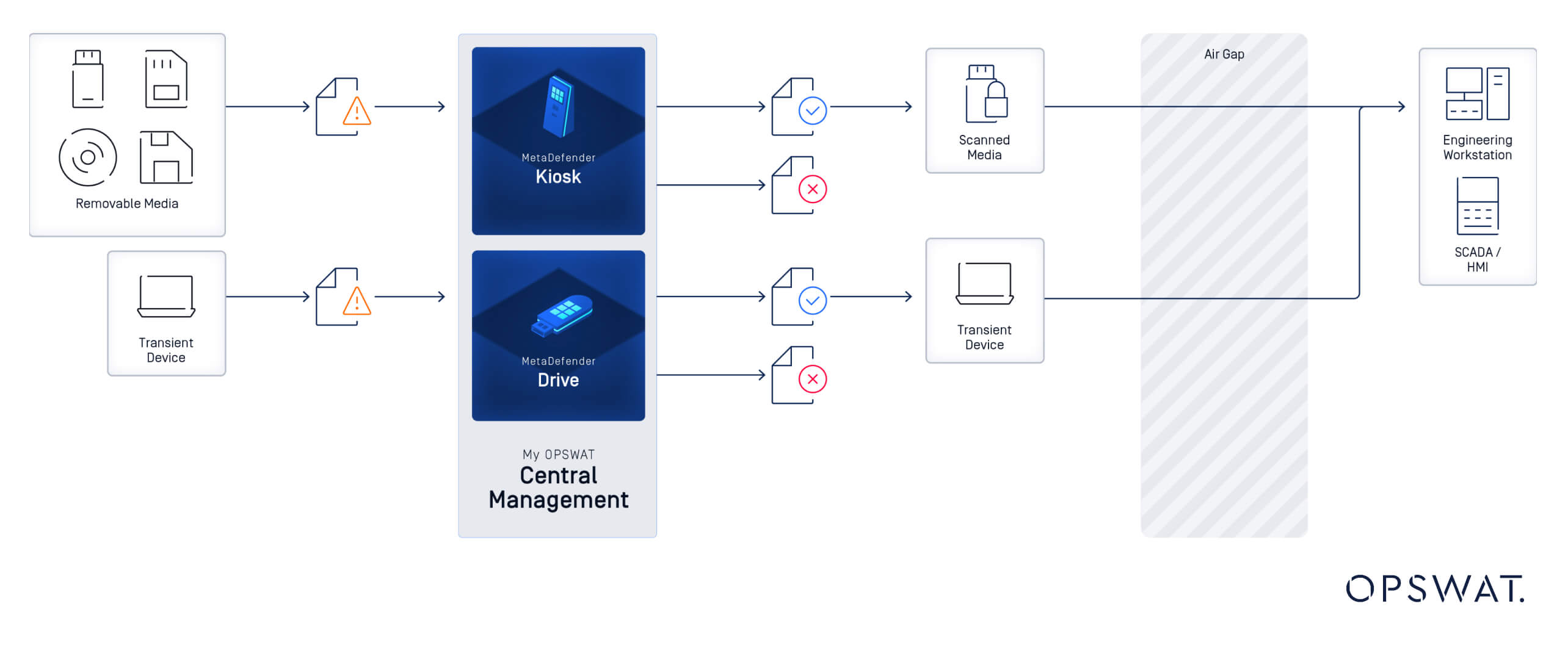

L'azienda ha iniziato con un programma pilota in un sito, testando MetaDefender Kiosk e MetaDefender Drive in ambienti operativi reali. I team sul campo hanno trovato gli strumenti immediatamente validi e facili da usare. Il successo iniziale ha portato a un'implementazione più ampia nei principali stabilimenti, fino a raggiungere decine di Kiosk e centinaia di Drive. Insieme, questi strumenti hanno costituito una soluzione robusta e pronta per l'OT che ha riportato la fiducia nella gestione dei dispositivi e dei supporti all'interno di ambienti sensibili.

3 soluzioni chiave per la difesa integrata

1.Kiosk MetaDefender

MetaDefender Kiosk funge da punto di controllo della sicurezza per tutti i dispositivi multimediali rimovibili, agendo come prima linea di difesa al punto di ingresso della rete. USB, dischi rigidi esterni, MicroSD, schede SD e CD/DVD vengono scansionati rigorosamente alla ricerca di malware, vulnerabilità e dati sensibili, bloccando le minacce prima che raggiungano le reti critiche. Inoltre, Kiosk sfrutta queste tecnologie di base:

Metascan Multiscanning

Esegue scansioni con più di 30 motori anti-malware per un ampio rilevamento delle minacce.

Deep CDR

Sanifica i file ricostruendoli in versioni sicure e utilizzabili.

Proactive DLP

Impedisce ai dati sensibili di entrare o uscire dalla rete.

File-Based Vulnerability Assessment

Identifica i punti deboli noti di file e applicazioni.

Adaptive Sandbox

Eseguire in modo sicuro i file sospetti in un ambiente isolato per l'analisi.

Paese di origine

Identifica l'origine geografica dei file caricati.

Queste tecnologie lavorano insieme per fornire una difesa robusta e a più livelli contro le minacce portate dai supporti rimovibili. Grazie alle sue robuste funzionalità, MetaDefender Kiosk garantisce la conformità OT applicando controlli di sicurezza conformi agli standard NERC CIP 003-7, NIST 800-53 e ISA/IEC 62443, NEI 08-09.

2. MetaDefender Drive

MetaDefender Drive svolge un ruolo diverso ma complementare. Prima che un laptop di terze parti venga acceso all'interno di un'area protetta, viene scansionato offline utilizzando il sistema operativo sicuro e contenuto di MetaDefender Drive. Lo strumento ispeziona tutto, dai file utente al firmware e ai settori di avvio, senza bisogno di installare software. Ciò significa che i contraenti possono essere eliminati in modo rapido e sicuro senza toccare la rete interna.

Analizzando i laptop di fornitori e appaltatori offline prima che si connettano ai sistemi operativi, l'azienda ora applica una politica di protezione della catena di fornitura coerente, senza interrompere i flussi di lavoro o richiedere l'installazione di software. Questo processo supporta direttamente la conformità alla norma NERC CIP-003-7 per le risorse informatiche transitorie e alle linee guida NIST SP 800-53 e 800-82 per la protezione degli ambienti OT dai dispositivi esterni.

3. My Central ManagementOPSWAT

Per gestire l'implementazione su scala, l'azienda ha riunito tutti i dispositivi sotto laCentral Management My OPSWAT . In questo modo i team di sicurezza hanno ottenuto un controllo unificato, un reporting automatizzato e un'applicazione coerente dei criteri in tutto il parco macchine, con un miglioramento fondamentale rispetto alla supervisione manuale.

La piattaforma offre un unico pannello di vetro per gestire l'applicazione delle policy, monitorare la salute del sistema e coordinare gli aggiornamenti su tutti i dispositivi MetaDefender . Inoltre, consente una visibilità in tempo reale sull'attività globale delle minacce e sullo stato di implementazione, riducendo l'impegno manuale e migliorando la preparazione agli incidenti.

Un'operazione più sicura, più veloce e più conforme alle norme

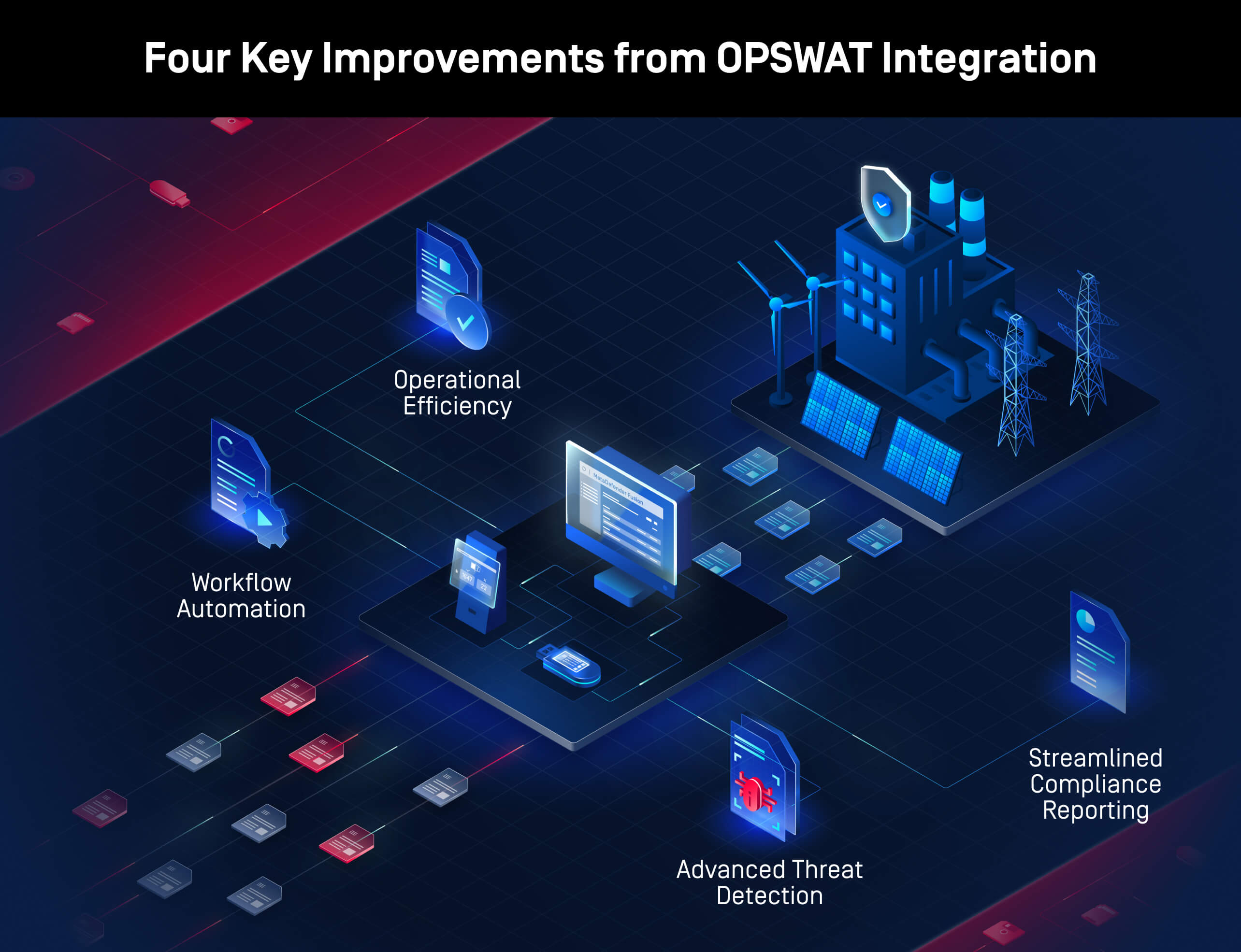

L'implementazione integrata di MetaDefender Kiosk, MetaDefender Drive e My OPSWAT Central Management ha aiutato l'azienda a correggere in modo proattivo i problemi rilevati, impedendo alle potenziali minacce di diffondersi nella rete. Di conseguenza, l'azienda ha riscontrato quattro aree principali di miglioramento:

Automazione del flusso di lavoro

Oggi, ogni file viene scansionato all'arrivo, senza eccezioni o passaggi manuali. MetaDefender Kiosk lo impone automaticamente, togliendo l'onere ai responsabili della sicurezza del sito e garantendo un processo coerente e verificabile. MetaDefender Drive viene ora utilizzato per la scansione offline di computer portatili di terzi prima che entrino in zone OT sensibili, eliminando la necessità di installazioni temporanee o di approvazioni basate sulla fiducia.

Advanced Threat Detection

Il rilevamento delle minacce è migliorato in modo significativo. Con la tecnologia Multiscanning di OPSWAT, che può raggiungere il 99,2% di rilevamento del malware quando combina più di 30 motori, l'azienda è in grado di colmare le lacune lasciate dagli strumenti a motore singolo. Questo approccio di scansione multilivello include anche la protezione contro le minacce zero-day e le minacce informatiche profondamente nascoste, che spesso sfuggono ai metodi tradizionali.

Reporting di conformità semplificato

Le attività di conformità sono diventate più snelle. My OPSWAT Central Management fornisce una supervisione centralizzata e una reportistica automatizzata, consentendo ai team di conformità di generare report con il minimo sforzo.

Efficienza operativa

Ciò che prima richiedeva giorni ora richiede ore. L'organizzazione può ora operare più rapidamente e con maggiore sicurezza, sapendo che ogni dispositivo e file che entra nell'ambiente è stato accuratamente controllato. Il team di sicurezza dell'azienda continua ad adattare la propria strategia, dando priorità alla sicurezza, alla continuità e alla conformità in tutte le operazioni.

Negli ambienti OT non ci si può permettere di fare supposizioni. Ogni file, ogni dispositivo deve essere verificato prima che si avvicini ai nostri sistemi. Con MetaDefender Drive e MetaDefender Kiosk, non solo blocchiamo le minacce prima che raggiungano le risorse critiche, ma abbiamo anche la prova della conformità in tutta sicurezza.

Responsabile della sicurezza del sito

Difesa comprovata in ogni punto di accesso

Questi miglioramenti hanno rafforzato la capacità dell'azienda di rilevare e contenere le minacce sofisticate prima che raggiungano i sistemi critici. Proteggendo ogni file e dispositivo al punto di ingresso, l'organizzazione è meglio attrezzata per difendersi dagli attacchi mirati alla sua infrastruttura.

Con l'avanzare dei cyberattacchi e con l'aumento delle normative specifiche, le organizzazioni non possono più affidarsi a strumenti ad hoc o a controlli manuali. La piattaforma di OPSWAToffre una protezione costruita ad hoc che si adatta alla realtà degli ambienti delle infrastrutture critiche: vuoti d'aria, controlli di conformità e tolleranza zero per i tempi di inattività.

Per vedere come le soluzioni OPSWAT possono aiutare a proteggere le vostre infrastrutture critiche, parlate con un esperto oggi stesso.