Emotet, Qakbot, Remote Access Trojan (RAT): cos'hanno in comune? Sono stati tutti trasmessi attraverso i file OneNote di Microsoft Office.

Quando Microsoft ha disabilitato le macro per impostazione predefinita nel 2022, gli aggressori si sono spostati verso l'utilizzo di meccanismi di trasmissione non basati sulle macro e il file OneNote, senza pretese, era il sostituto perfetto.

I file di OneNote sono Secure?

OneNote è una popolare applicazione di produttività della suite Microsoft Office utilizzata da milioni di persone in tutto il mondo. Grazie alla sua versatilità, OneNote è diventato un comodo strumento per prendere appunti, gestire le informazioni e, purtroppo, distribuire malware.

OneNote utilizza un tipo di file proprietario, indicato con l'estensione .one, che consente agli utenti di formattare note con testo ricco, scrittura digitale e oggetti, tra cui immagini e multimedia. Sebbene i file OneNote non siano dannosi, gli hacker sfruttano la loro complessità per fornire malware incorporando comandi dannosi nel file. Questi comandi possono scaricare malware sul dispositivo dell'utente, portando a conseguenze devastanti come perdita di dati, dispositivi compromessi, furto di identità o frode finanziaria.

OneNote sta diventando sempre più popolare e accessibile, ma purtroppo le persone non sono consapevoli dei rischi per la sicurezza. Questa mancanza di consapevolezza rende facile per gli aggressori incorporare comandi dannosi nei file di OneNote e indurre gli utenti a installare malware.

Tecniche di attacco: Campagne di distribuzione del malware OneNote

Gli attori delle minacce utilizzano varie tecniche di social engineering per diffondere malware utilizzando i file OneNote. I loro stratagemmi di solito prevedono il phishing via e-mail e il camuffamento di un payload dannoso sotto un componente legittimo di OneNote.

Immagini

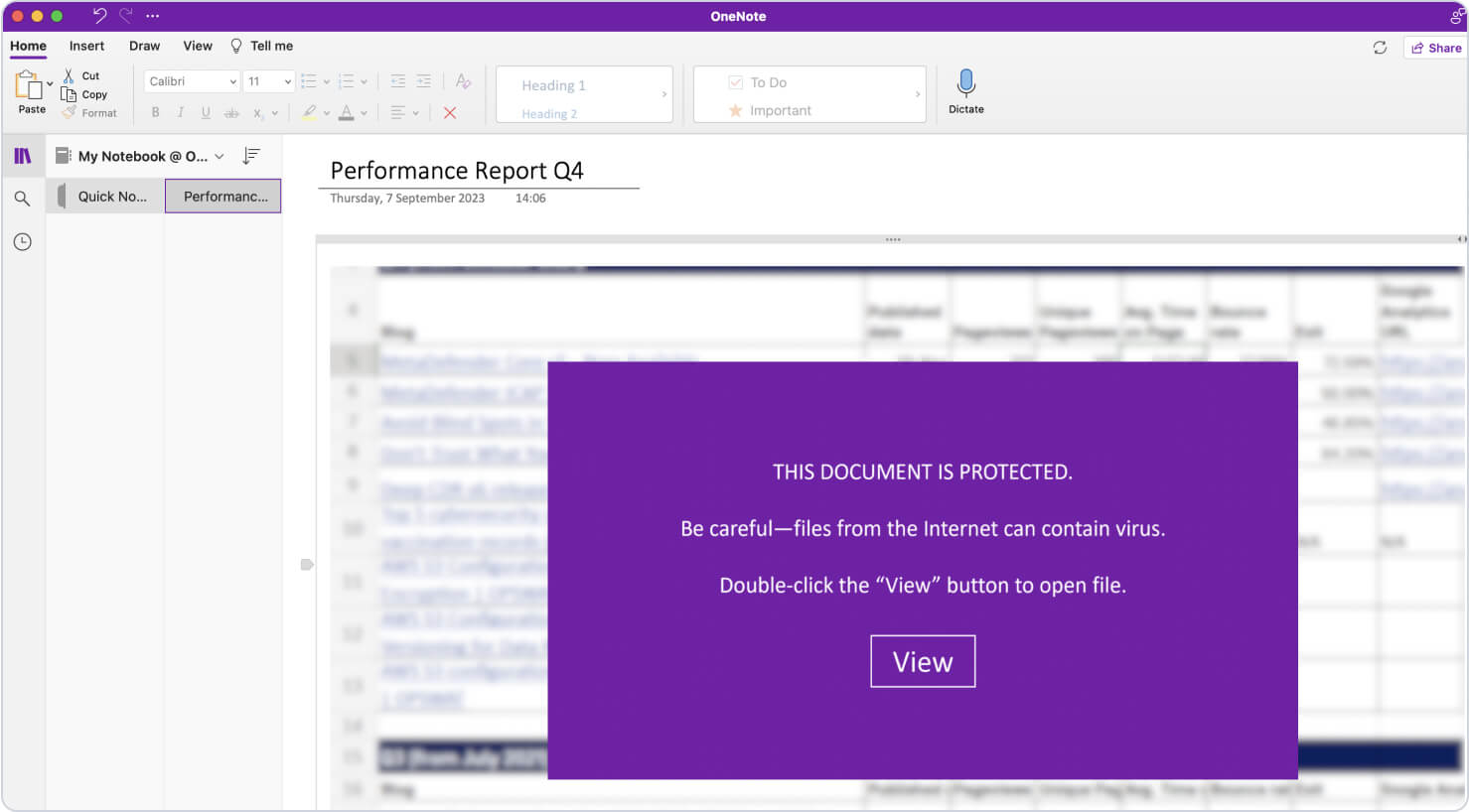

I ricercatori di sicurezza hanno identificato una campagna nel febbraio 2023 che utilizza un'immagine dannosa per distribuire il malware Qakbot (noto anche come QBot). Gli aggressori hanno indotto gli utenti a fare doppio clic su un elemento di design nel documento OneNote. Quando un obiettivo faceva doppio clic sull'elemento, un file incorporato eseguiva una serie di comandi che scaricavano e installavano il malware sul dispositivo di destinazione. Questa campagna è un esempio di come gli aggressori abbiano indotto gli utenti ignari a scaricare malware sui loro sistemi attraverso i file OneNote.

Immagine di esempio di come gli aggressori possono nascondere uno script dannoso sotto un messaggio in OneNote

File allegati e campagna di phishing via e-mail

In un'altra campagna, gli aggressori hanno inviato e-mail con catene di risposta contenenti allegati OneNote dannosi camuffati da documenti legittimi (ad esempio, guide, fatture e altri documenti). Utilizzando una tecnica simile a quella descritta sopra, l'aggressore ha nascosto un VBScript pesantemente offuscato in questi allegati e, una volta eseguito, ha scaricato e installato il malware Emotet sul dispositivo della vittima come libreria di collegamento dinamico (DLL). Il malware Emotet è molto pericoloso perché viene eseguito silenziosamente sul dispositivo compromesso, rubando informazioni riservate (e-mail, contatti) o attendendo comandi dal server di controllo, come il download di payload aggiuntivi.

In risposta agli attacchi di OneNote, Microsoft ha bloccato gli utenti dall'apertura di un file incorporato con un'estensione pericolosa a partire dalla versione 2304 dell'aprile 2023. OneNote visualizza una finestra di dialogo che limita la possibilità di aprire il file, ma l'utente può comunque aprirlo facendo clic su "OK".

Collegamenti ipertestuali incorporati

Oltre a sfruttare i file allegati, gli aggressori possono utilizzare URL, collegamenti ipertestuali o immagini nei file OneNote per trasmettere malware. Le tattiche di social engineering variano, ma l'obiettivo finale è far eseguire alla vittima un payload dannoso.

Prevenire la distribuzione di malware in OneNote con il disarmo e la ricostruzione dei contenuti

OPSWAT Deep Content Disarm and Reconstruction (Deep CDR ) tratta tutti i file e i loro componenti come potenziali minacce. Quando si ha a che fare con file complessi come OneNote, è importante assicurarsi che non vi siano componenti dannosi nascosti alla vista, che si tratti di uno script nascosto dietro un'immagine, di un collegamento ipertestuale mascherato o di un malware sepolto in una delle schede del blocco note. Scoprite tutti i tipi di file supportati da Deep CDR .

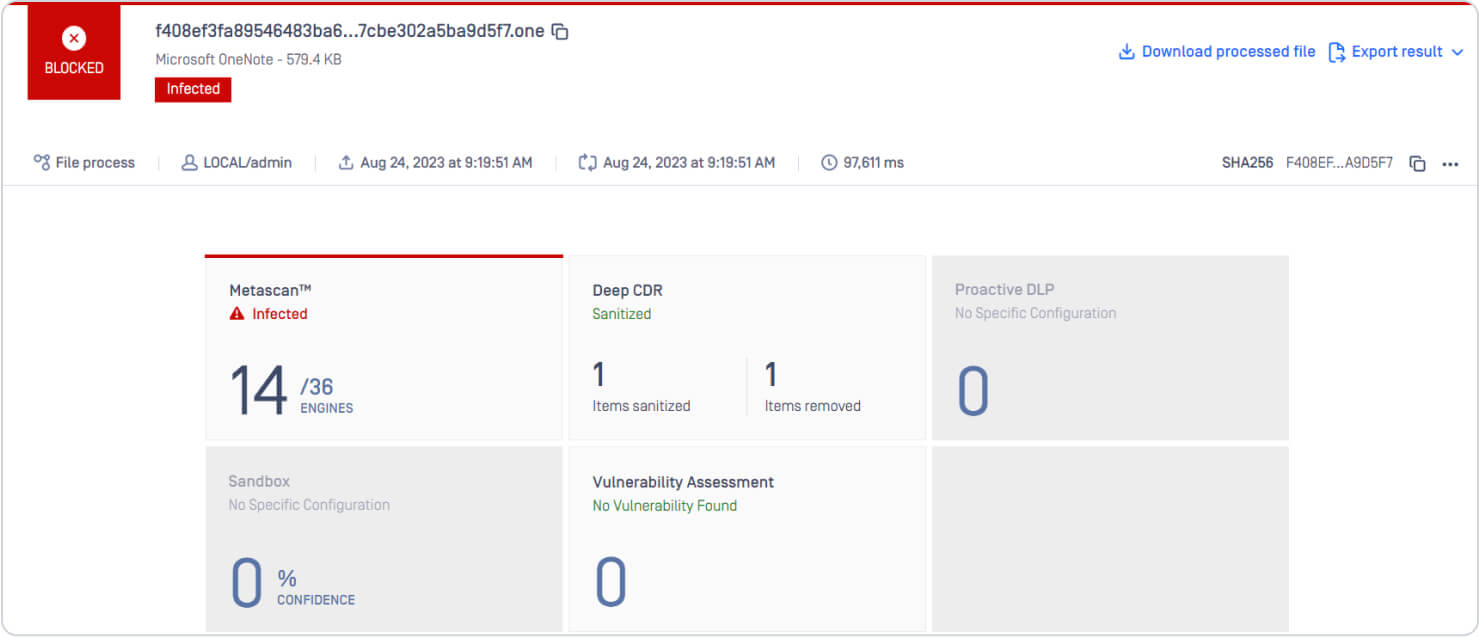

Deep CDR ispeziona il file OneNote ed eventuali allegati, immagini o altri componenti. Quindi li sanifica ricorsivamente e rimuove qualsiasi contenuto potenzialmente dannoso. Nella stessa scansione, la tecnologia OPSWAT Metascan sfrutta più motori antivirus per rilevare il malware all'interno del file.

Deep CDR rileva un oggetto dannoso nel file OneNote

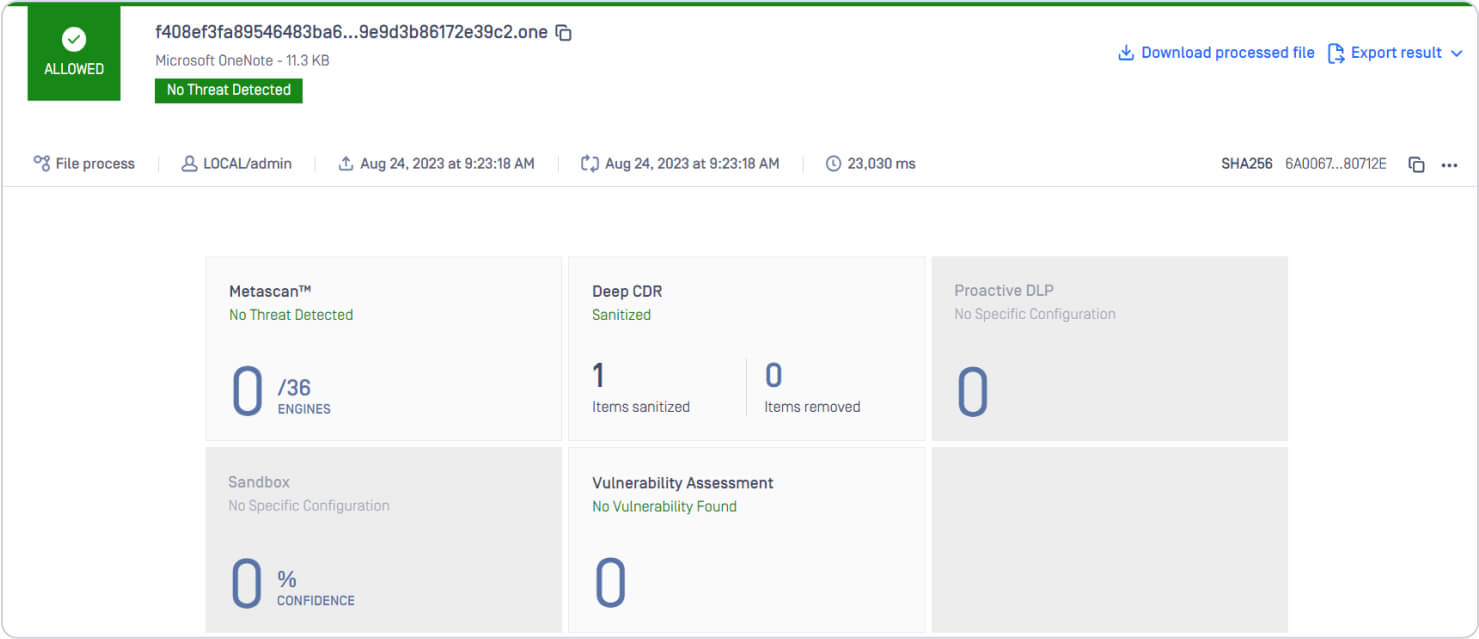

Infine, Deep CDR rigenera un file OneNote sicuro, privo di oggetti dannosi, mantenendo le funzionalità originali del file. Deep CDR rimuove tutte le minacce note e sconosciute, lasciando il file sicuro da usare.

Di seguito sono riportati i risultati della scansione di MetaDefender Core :

Il file rigenerato da Deep CDR può essere utilizzato in modo sicuro.

Una nota finale: le migliori pratiche per la salvaguardia dei file

Per evitare che i cyberattacchi abusino dei file di OneNote, considerate l'implementazione delle seguenti misure di sicurezza:

- Prestare attenzione alle e-mail e agli allegati: Prestare attenzione quando si ricevono e-mail con allegati di OneNote, soprattutto se provenienti da mittenti sconosciuti o sospetti. Se la fonte non è verificata o appare sospetta, evitare di aprire l'allegato.

- Tenere aggiornato il software: Gli hacker spesso sfruttano le vulnerabilità delle applicazioni software per installare malware sui dispositivi. Anche se Microsoft ha costantemente migliorato la protezione contro gli exploit delle vulnerabilità, i cyber-attaccanti possono ancora colpire le organizzazioni che utilizzano versioni di software più vecchie e prive di patch. Per combattere questo problema, è necessario mantenere aggiornati il sistema operativo, il software antivirus e tutte le applicazioni pertinenti. L'applicazione regolare degli aggiornamenti software garantisce la protezione del sistema dalle vulnerabilità note.

- Fate attenzione ai collegamenti all'interno dei file di OneNote: Come per gli allegati di posta elettronica, fate attenzione quando aprite i collegamenti all'interno dei file di OneNote. Questi collegamenti possono portare a siti Web dannosi che possono infettare il dispositivo con malware. Aprite solo i link provenienti da fonti affidabili e assicuratevi che il sito web che state visitando sia legittimo e sicuro.

- Protezione antivirus: Utilizzare un software antivirus affidabile per scansionare ogni file in arrivo alla ricerca di malware noti e sconosciuti. Per migliorare l'efficienza, l'uso di più motori antivirus aumenterà i tassi di rilevamento del malware rispetto all'uso di un unico motore. Scoprite la tecnologia di OPSWAT Multiscanning .

- Rimuovere tutti gli oggetti potenzialmente dannosi: Misure di sicurezza come Deep CDR aiutano le organizzazioni a proteggersi da tecnologie malware avanzate ed evasive, tra cui minacce note e sconosciute, minacce zero-day e malware non rilevabile e offuscato. Trattare ogni file come una potenziale minaccia riduce il rischio di eseguire inavvertitamente codice dannoso.

Per saperne di più sulle tecnologie dirilevamento e prevenzionedelle minacce di OPSWAT , contattate uno dei nostri esperti tecnici.