Viviamo in un mondo digitale, che cambia rapidamente le esigenze in termini di strumenti operativi e canali di comunicazione. C'è una crescente necessità di lavorare da remoto, che probabilmente aumenterà in futuro, anche dopo che il COVID-19 sarà sotto controllo. Le persone sono alla ricerca di modi per semplificare il proprio lavoro, al fine di mantenere un sano equilibrio tra tempo professionale e personale. Questa nuova realtà costringe le organizzazioni ad adattarsi e a trovare nuovi modi per rispondere ai rischi correlati:

- Le persone che lavorano da casa per la prima volta sono quelle che hanno meno conoscenze informatiche su come fare attenzione agli incidenti di sicurezza,

- È più probabile che il software per uso personale contenga codice che gli hacker possono utilizzare per dirottare l'endpoint,

- SpikeL'aumento dell'utilizzo delle VPN aumenta notevolmente il rischio di diffusione di ransomware e malware.

- Gli account privilegiati o con elevato potere sono bersagli attraenti per gli aggressori, che possono violarli per PII sul mercato nero; attacchi ransomware; creazione di violazioniche possono portare ad attacchi zero-day; chiusura del sistema; perdita di affari;reputazione danni.

I professionisti IT e gli specialisti della sicurezza sono più che mai alle prese con una sfida. Che concedano o meno i diritti di privilegio, senza una strategia di sicurezza e una soluzione di gestione degli accessi privilegiati (PAM), la situazione porterà a perdite di tempo e denaro, tensione e frustrazione. È necessaria una soluzione complessa che renda il lavoro di tutti più efficiente e sicuro, consentendo alle persone di installare e utilizzare il software migliore per le loro esigenze senza compromettere la sicurezza del sistema. Ecco perché MetaDefender di OPSWAT MetaDefender Cloud di OPSWAT è stato integrato con FastTrack Software Admin by Request. Il risultato: una soluzione PAM in cloud conforme al GDPR, progettata per la tranquillità degli amministratori, che possono cosìconcentrarsi sulle loro attività principali.

Amministrazione rapida su richiesta

Esperienza utente

Le persone utilizzano il software per vari motivi, ad esempio come strumento di comunicazione. Non sono interessate a padroneggiare il software, né a essere esperte nell'installazione su diversi sistemi operativi. Vogliono solo usarlo per svolgere le loro attività o per scopi personali. La situazione ideale è quella in cui gli utenti possono installare il software quando ne hanno bisogno, con il minor numero possibile di responsabilità, soprattutto in termini di gestione delle installazioni o dei rischi di sicurezza che ne possono derivare. La rimozione dei diritti di amministrazione locale dagli endpoint gestiti attenua le vulnerabilità critiche, ma non consente agli utenti di eseguire attività affidabili che richiedono l'elevazione dei privilegi. È qui che Admin by Requests fa la differenza: la soluzione toglie i diritti di amministratore, ma l'esperienza dell'utente è la stessa di prima. I diritti di amministratore degli utenti vengono revocati, ma l'utente può comunque installare software, anche quelli che richiedono diritti di amministratore, come WebEx, Adobe Reader o TeamViewer. L'unica cosa che gli utenti devono fare è cercare e scaricare il file di installazione. Da qui in poi subentra la funzione Admin by Request. Il video mostra l'esperienza dell'utente con l'approvazione IT abilitata.

La soluzione identifica gli utenti che richiedono l'installazione di software in base ai gruppi Active Directory / unità organizzative / gruppi Azure AD dell'organizzazione con single sign-on. Monitora e verifica il comportamento per rivelare gli utenti e le risorse a rischio attraverso il thread e l'analisi comportamentale per combattere gli attacchi malware.

Flusso di approvazione delle installazioni e dei diritti di amministratore

L'amministratore deve mantenere costantemente l'equilibrio tra la soddisfazione degli utenti e la protezione dei sistemi. Senza una soluzione PAM, ci sono due possibili scenari che gli amministratori devono affrontare in qualsiasi organizzazione, che portano entrambi a situazioni di stress e a rischi per la sicurezza:

- Se l'azienda consente agli utenti di mantenereagli utenti di mantenere i diritti di amministratore locale, è possibile che venga installato software non attendibile, con conseguente aumento degli incidenti di sicurezza (malware, violazioni, attacchi zero-day/ransomware) e dei rischi aziendali (dati sensibili/PII, cattiva reputazione, perdita dell'attività, ecc,)

- Se l'azienda non consente agli utenti di mantenere i diritti di amministratore locale, sarà necessario eseguire innumerevoli installazioni remote, il che significa meno tempo e meno attenzione per le attività più importanti. Inoltre, dovranno implementare soluzioni di whitelisting. È impossibile prevedere tutte le soluzioni di cui gli utenti potrebbero avere bisogno, quindi gli utenti potrebbero non avere a disposizione ilsoftware richiesto quando ne hanno bisogno. Inoltre, la whitelist dei file non significa che i file siano sicuri, il che comporta ulteriori rischi per la sicurezza.

Admin by Request supporta entrambi gli scenari, consentendo agli utenti di installare il software e togliendo loro i diritti diamministratore. Controlla le azioni e le intenzioni degli utenti, fornendo agli amministratori un semplice processo di approvazione: quando l'utente richiede l'approvazione per un'installazione, questa viene registrata nel menu Auditlog del portale. Quando l'installazione inizia, il processo viene intercettato e messo in sandbox senza che l'utente sia l'amministratore e con un audit completo nell'applicazione e nel portale per la documentazione futura. L'utente deve fornire un motivo per cui è necessario questo software e le credenziali (e-mail e numero di telefono) per poter continuare.

L'amministratore decide se ogni intercettazione deve essere rivista o se utilizzare l'approvazione automatica. Guardate questo video per il flusso di approvazione completo. I file non risiedono e non passano mai dal servizio cloud Admin by Request in nessuna forma. Vengono indirizzati a MetaDefender, dove non vengono archiviati, ma solo scansionati: esistono solo se vengono scansionati. Il modo più semplice e veloce per approvare una richiesta di "Esecuzione come amministratore" o "Sessione amministratore" è utilizzare l'appmobile o un Apple Watch. Si tratta di una pressione in tempo reale e la reazione sarà rapida. Quando l'amministratore preme il pulsante Approva o Rifiuta, l'utente riceve un'e-mail con le istruzioni. Gli amministratori possono anche utilizzare il portale per approvare le richieste. Per risparmiare tempo, si consiglia di inviare una notifica via e-mail a tutti gli utenti che possono approvare le richieste. L'intero flusso di approvazione è descritto qui.

Admin by Request è pensato anche per i ruoli che necessitano di diritti di privilegio più ampi, come ad esempio gli sviluppatori, che devono fare di più che installare software o eseguire applicazioni come amministratori. Guardate questo video per capire l'esperienza dell'utente in una sessione di amministrazione con l'approvazione IT abilitata.

Rilevamento di malware con MetaDefender Cloud

In che modo gli amministratori possono garantire una sicurezza rigorosa in un'organizzazione in cui gli utenti necessitano di diritti privilegiati e la dinamica delle installazioni di software è in aumento? Il caricamento di file, soprattutto utilizzando endpoint personali, connessi a reti Internet personali da ogni tipo di risorsa, può portare a molti scenari di incidenti di sicurezza.

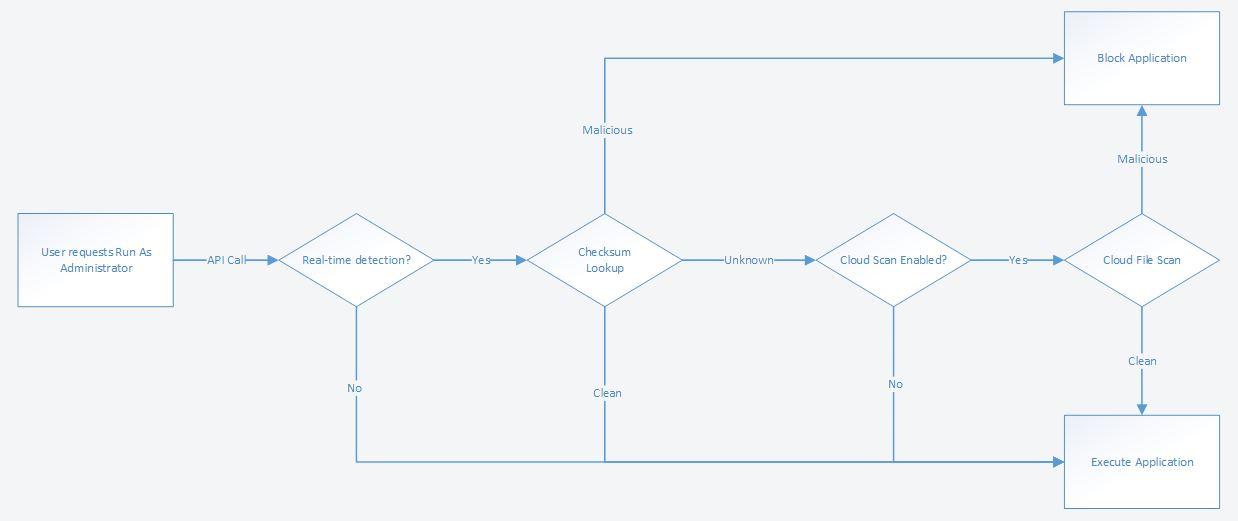

Admin by Request ha integrato MetaDefender Cloud per fornire il rilevamento delle rilevamento del malware di cui gli amministratori hanno bisogno prima di consentire l'accesso al sistema a qualsiasi nuovo file. Quando un utente richiede di eseguire un file con privilegi amministrativi, il file viene analizzato in tempo reale dai nostri motori antivirus. Il rilevamento del malware avviene senza alcuna penalizzazione in termini di prestazioni o di attesa e non entra in conflitto con il software di sicurezza eventualmente presente sugli endpoint dei clienti, in quanto avviene nel cloud.

Quando un utente tenta di eseguire un file con privilegi amministrativi utilizzando la funzione Esegui come amministratore, il file viene analizzato da MetaDefender Cloud e se viene contrassegnato come dannoso, l'endpoint blocca il file e interrompe il processo, come in questo video. Nel registro di controllo viene aggiunta una voce che indica che il file è stato bloccato e quale motore lo ha segnalato.

Se si deselezionaCloud ScansioneCloud dei file sconosciuti" ma si lascia attivo "Rilevamento in tempo reale", viene eseguita solo la ricerca del checksum per il 75% noto e il resto deve essere gestito dal prodotto antivirus dell'endpoint locale. Se un file viene segnalato come dannoso, gli amministratori decidono cosa fare in seguito, nell'impostazione "Azione". Ci sono due opzioni:

- Inviare i file in quarantena, consentendo al personale IT di esaminare i dati riportati e di valutare se il file in questione debba essere consentito o meno,

- Bloccare il file scegliendo "Blocca permanentemente". In questo caso, il file non può essere approvato per l'esecuzione.

Conclusione

Amministrazionesu richiesta e MetaDefender Cloud hanno unito le forze per offrire un percorso semplice, rapido e sicuro, con un unico scopo: fornire tutte le informazioni necessarie agli amministratori per decidere se il software deve entrare o meno nel sistema: le credenziali dell'utente, il motivo dell'utilizzo e l'analisi del malware.

Per ulteriori approfondimenti visitate il sito Amministrazione su richiesta pagina dedicatao MetaDefender Cloudpagina. Contattate il team se volete esplorare l'esperienza degli utenti e degli amministratori o se siete interessati a ulteriori dettagli.