- Che cos'è l'automazione dell Threat Intelligence Sandbox?

- Che cos'è una Sandbox di analisi del malware?

- Cosa sono gli ambienti Sandbox ?

- Sandboxing nei centri operativi di sicurezza (SOC)

- Come funziona l'automazione dell Threat Intelligence Sandbox

- Approcci di implementazione per l'Threat Intelligence automatizzata Threat Intelligence

- Vantaggi e sfide dell'Threat Intelligence Sandbox

- Sandboxing automatico del malware e concetti paralleli

- Caratteristiche principali da ricercare nelle soluzioni di sandboxing Threat Intelligence

- Conclusione: Dall'isolamento all'azione

- Domande frequenti (FAQ)

Atto I: Difesa statica e dinamica

La sicurezza informatica si è evoluta. I sistemi di rilevamento tradizionali basati sulle firme sono stati utili per identificare le minacce note. Ma quando gli autori di malware hanno iniziato a utilizzare tecniche di offuscamento avanzate e a modificare rapidamente il codice, questi sistemi sono diventati meno efficaci. La sola analisi statica non è in grado di rilevare adeguatamente le nuove varianti o le minacce zero-day. Era necessario un approccio dinamico, un sistema automatizzato in grado di analizzare i file e i comportamenti sospetti in tempo reale.

Questo cambiamento di approccio è parallelo al passaggio dallo studio dei microbi nelle piastre di Petri all'analisi della diffusione delle infezioni nelle popolazioni reali. Una cosa è vedere l'aspetto del malware sulla carta, un'altra è osservarne il comportamento in un ambiente reale. L'automazione dell'intelligence sulle minacce basata su sandbox di OPSWATfornisce quell'ambiente reale, isolando in modo sicuro le minacce e osservandone il comportamento prima che possano raggiungere la rete.

Che cos'è l'automazione dell Threat Intelligence Sandbox?

L'automazione delle informazioni sulle minacce Sandbox utilizza sandbox di malware automatizzate per analizzare file o URL sospetti in ambienti isolati. Combina l'automazione della sicurezza sandboxing con piattaforme di threat intelligence per rilevare, analizzare e rispondere alle minacce in tempo reale. Questo approccio consente l'analisi dinamica, l'analisi comportamentale e l'estrazione di indicatori di compromissione (IOC) per il rilevamento avanzato delle minacce.

Che cos'è una Sandbox di analisi del malware?

Una sandbox per l'analisi del malware è un ambiente virtuale controllato e isolato in cui è possibile eseguire file o URL sospetti in modo sicuro per osservarne il comportamento. Consentendo al malware di essere eseguito in questo spazio in quarantena, i sistemi di sicurezza possono rilevare attività dannose che l'analisi statica non noterebbe, tra cui il comportamento in fase di esecuzione, i tentativi di elusione e le comunicazioni di comando e controllo.

Cosa sono gli ambienti Sandbox ?

Gli ambienti Sandbox nella cybersecurity servono a simulare gli ambienti operativi reali. Sono fondamentali per l'analisi dinamica, in quanto consentono al sistema di monitorare e registrare in modo sicuro le azioni eseguite da file o eseguibili sospetti. Tali ambienti sono fondamentali nelle operazioni di intelligence sulle minacce, in quanto consentono agli analisti di osservare il comportamento delle minacce informatiche senza rischi per i sistemi di produzione.

Sandboxing nei centri operativi di sicurezza (SOC)

Nei centri operativi di sicurezza (SOC), il sandboxing è fondamentale per semplificare i flussi di lavoro. Riduce i falsi positivi, supporta la definizione delle priorità e consente agli analisti di dedicare meno tempo all'esame di avvisi irrilevanti. Integrando l'automazione basata su sandbox, i SOC possono automatizzare la detonazione e l'analisi comportamentale dei file potenzialmente dannosi ed estrarre informazioni utili in tempo quasi reale.

Atto II: L'evoluzione dell'Threat Intelligence

Le informazioni sulle minacce non sono statiche: si evolvono con il panorama delle minacce. Inizialmente, i team di sicurezza si affidavano a semplici feed di minacce e a informazioni reattive. Ma quando le minacce sono diventate più adattive ed evasive, è nata l'esigenza di piattaforme di threat intelligence (TIP) in grado di ingerire, correlare e arricchire grandi volumi di dati.

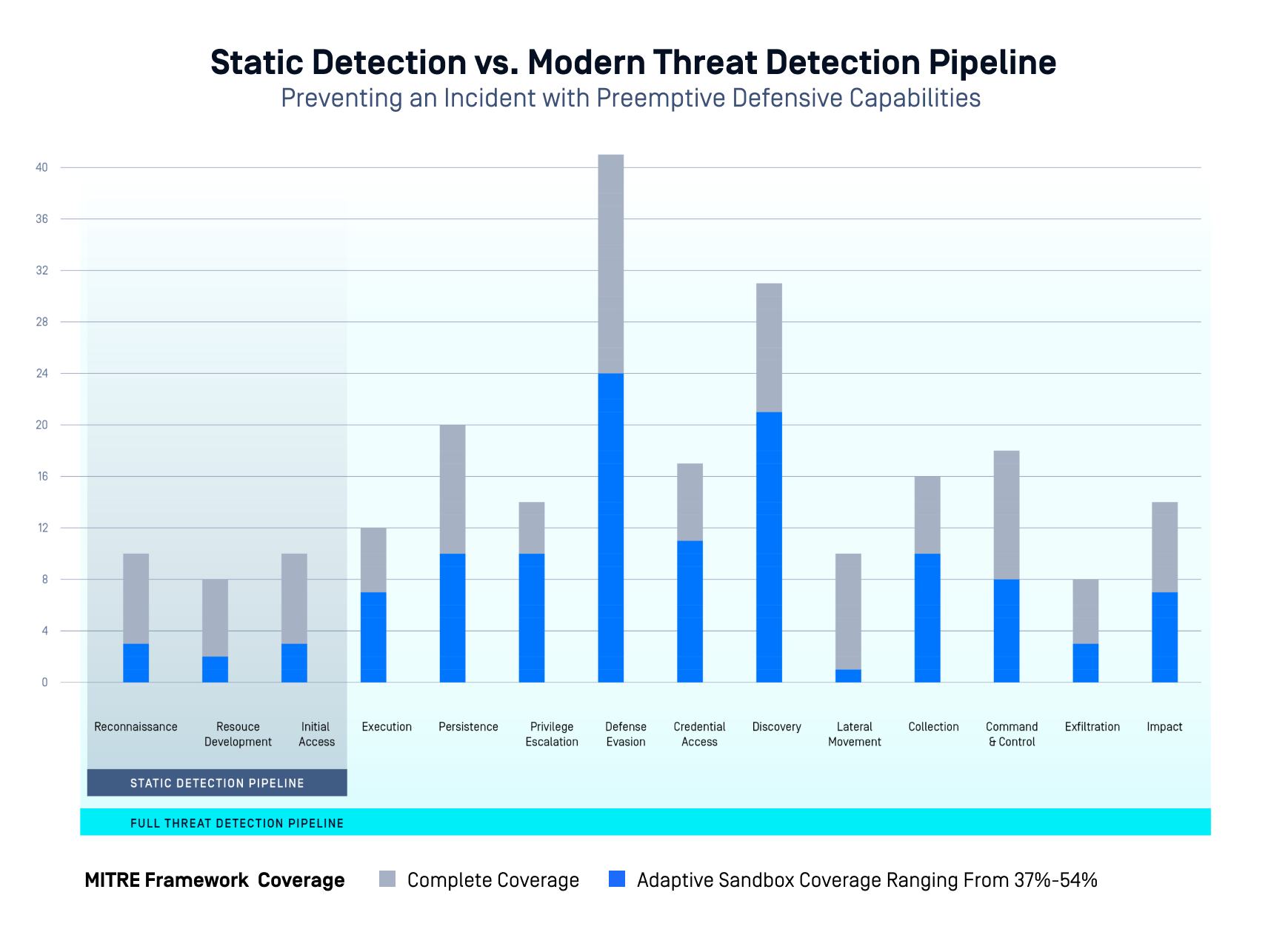

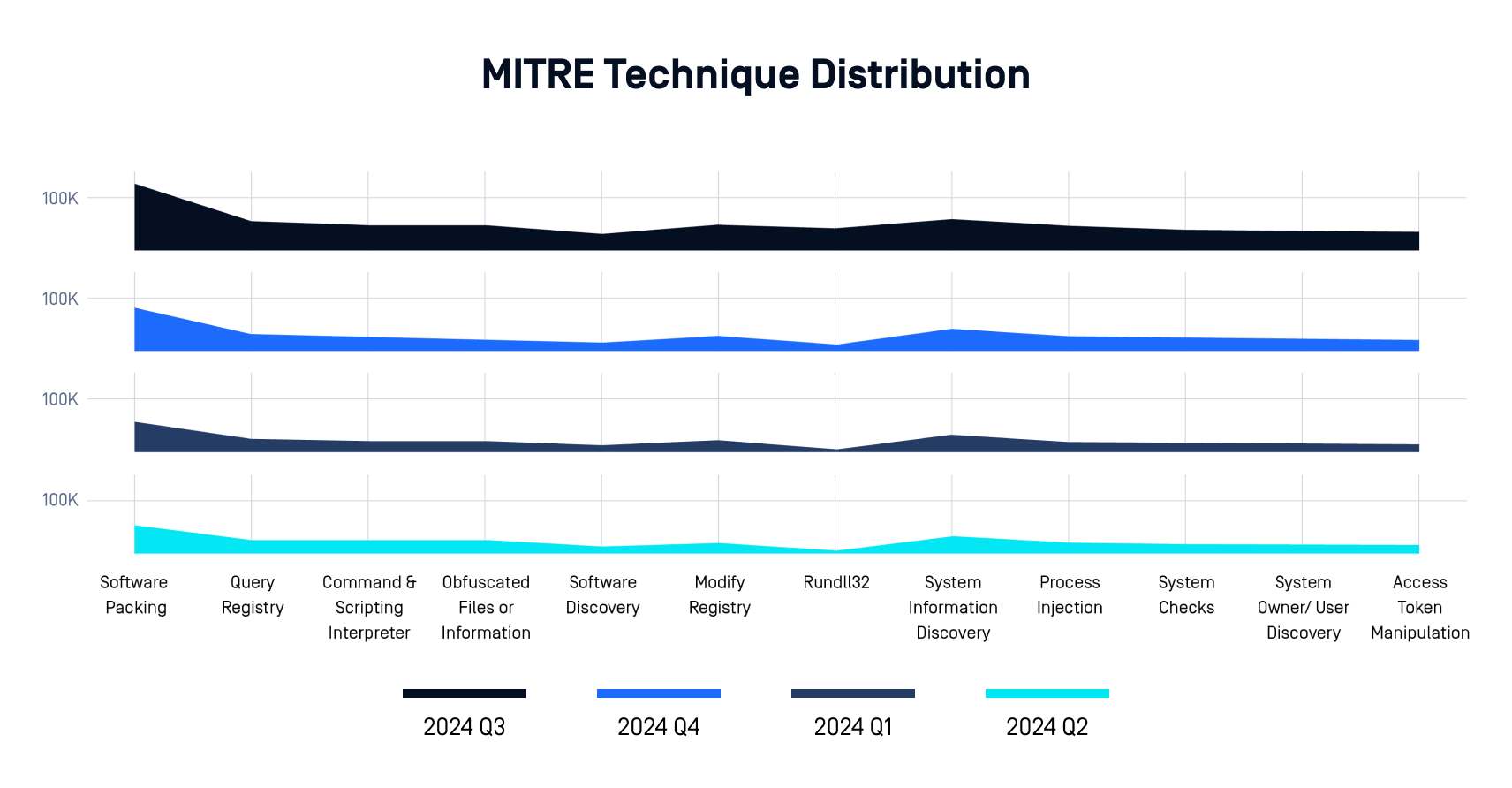

Il rilevamento Sandbox svolge un ruolo fondamentale in questa evoluzione. Va oltre i feed delle minacce, fornendo prove comportamentali e un contesto reale. Ad esempio, la sandbox di OPSWAT non solo fa esplodere i file, ma mappa anche i comportamenti alle tecniche ATT&CK, consentendo una classificazione più accurata delle minacce e l'attribuzione degli avversari.

Come funziona l'automazione dell Threat Intelligence Sandbox

Il processo inizia quando un file o un URL sospetto viene inviato all'ambiente sandbox. La sandbox fa esplodere il file in un ambiente sicuro e isolato, monitorando tutte le attività a livello di sistema: modifiche ai file, creazione di processi, traffico di rete, modifiche al registro e altro ancora. Si tratta della cosiddetta analisi dinamica.

Una volta eseguito il malware, il sistema esegue un'analisi comportamentale per identificare modelli coerenti con le azioni dannose note. Gli indicatori di compromissione (IOC), come indirizzi IP, domini e hash dei file, vengono estratti automaticamente. Questi vengono poi arricchiti e correlati con i feed di intelligence sulle minacce esistenti, fornendo aggiornamenti in tempo reale ai sistemi di sicurezza.

Analisi dinamica e detonazione del malware

L'analisi dinamica è il cuore dell'automazione basata su sandbox. Eseguendo i file in tempo reale, gli analisti e i sistemi automatizzati possono vedere come un file si comporta in condizioni diverse. L'Adaptive Sandbox di OPSWATcattura ogni sfumatura, dai tentativi di escalation dei privilegi ai comportamenti evasivi innescati da determinati ambienti.

Analisi comportamentale ed estrazione di CIO

L'analisi comportamentale osserva le azioni del malware:

Arricchimento e feed Threat Intelligence

Gli IOC estratti non hanno valore da soli se non vengono contestualizzati. OPSWAT integra i risultati delle sandbox in piattaforme di intelligence sulle minacce più ampie (TIP), dove i comportamenti sono mappati a tattiche, tecniche e procedure (TTP) note. Ciò consente alle organizzazioni di identificare le campagne avversarie e di difendersi in modo proattivo dalle minacce future.

Insieme, l'analisi dinamica, l'osservazione comportamentale, l'estrazione di IOC e l'arricchimento formano un ciclo coesivo che trasforma i dati di esecuzione grezzi in informazioni utili. L'analisi dinamica fornisce le basi eseguendo contenuti potenzialmente dannosi in un ambiente emulato e sicuro, scoprendo i comportamenti di runtime che le tecniche statiche potrebbero ignorare.

L'analisi comportamentale traduce quindi queste azioni in modelli significativi: tentativi di escalation dei privilegi, tecniche di evasione, comportamenti di movimento laterale e altro ancora. Infine, gli indicatori estratti - indirizzi IP, hash dei file, domini, chiavi di registro - sono arricchiti dalla correlazione con feed esterni, tattiche avversarie (tramite MITRE ATT&CK) e telemetria interna.

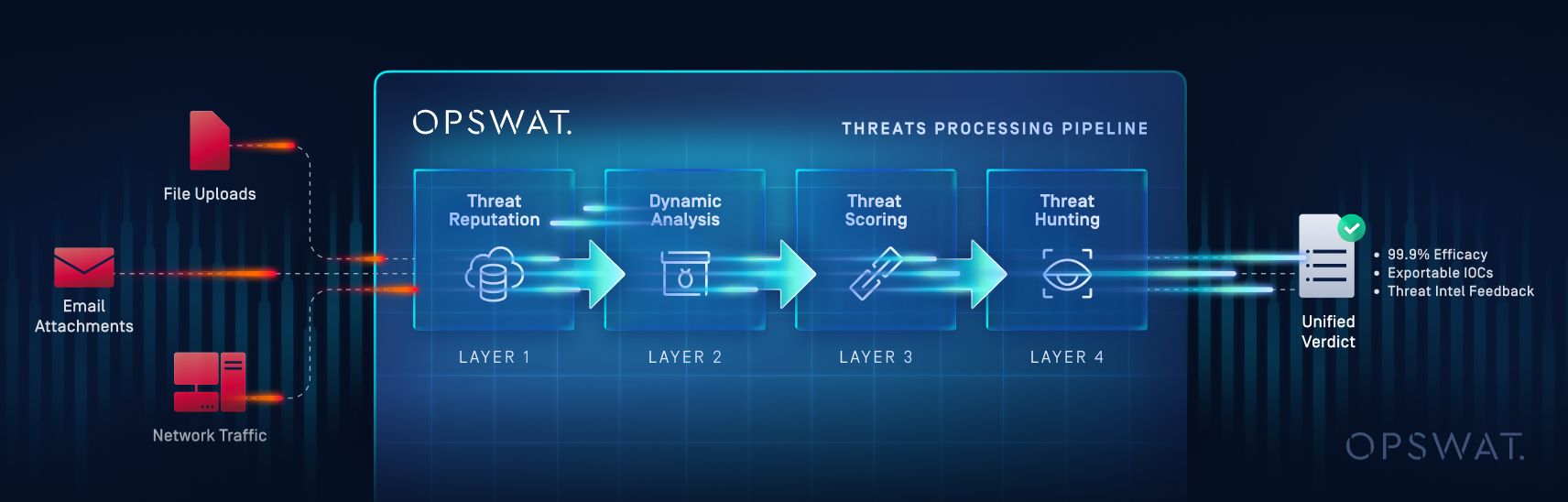

Nell'ambito della pipeline integrata di rilevamento delle minacce di OPSWAT , la sandbox adattiva svolge un ruolo fondamentale nella seconda fase di una strategia di difesa più ampia e a più livelli. Nella Threat Intelligence Pipeline, i file vengono prima elaborati attraverso i Reputation Services, che controllano la reputazione di hash, IP, domini e URL. Quando non viene restituito un verdetto definitivo o quando vengono segnalate euristiche ad alto rischio, il file viene passato alla sandbox per la detonazione dinamica e la registrazione del comportamento.

Da qui, i risultati confluiscono nel motore di correlazione di OPSWATper la valutazione delle minacce e l'apprendimento automatico. È qui che gli IOC estratti dalla sandbox vengono confrontati con i dati di threat intelligence esistenti, consentendo non solo il rilevamento, ma anche la classificazione e l'attribuzione, identificando le famiglie di malware, le campagne associate e persino i probabili attori delle minacce. Questa integrazione consente una protezione adattiva in tempo reale, aiutando i team di sicurezza a rispondere più rapidamente, a dare priorità agli avvisi in modo più efficace e a dare la caccia alle minacce con un contesto più ricco.

Atto III: l'automazione incontra la competenza

L'automazione non sostituisce le competenze umane, ma le aumenta. La sfida consiste nello scalare il processo decisionale umano in ambienti inondati di allarmi. La sandbox di OPSWAT aiuta a colmare questo divario. Automatizzando il rilevamento e la correlazione delle minacce nelle fasi iniziali, gli analisti umani sono liberi di concentrarsi su indagini e risposte più approfondite.

Sandboxing alimentato dall'intelligenza artificiale

OPSWAT utilizza modelli di apprendimento automatico per rilevare modelli e comportamenti indicativi di malware, anche quando le firme tradizionali falliscono. Ciò è particolarmente efficace per identificare le minacce zero-day che non sono ancora state catalogate. L'intelligenza artificiale supporta anche la mappatura dei comportamenti con i profili degli attori delle minacce, aggiungendo un contesto agli indicatori tecnici.

Approcci di implementazione per l'Threat Intelligence automatizzata Threat Intelligence con Sandboxing

Le organizzazioni possono implementare il sandboxing in diversi modi: basati sul cloud, integrati negli endpoint o con modelli ibridi. OPSWAT supporta un'implementazione flessibile, consentendo casi d'uso in settori con esigenze di conformità diverse.

Sandboxing Cloud e Endpoint

Le sandbox Cloud sono scalabili e facili da gestire, ma possono introdurre latenza. Le sandbox Endpoint offrono una risposta immediata e un isolamento locale, ma richiedono una maggiore allocazione di risorse. L'approccio giusto dipende dall'infrastruttura e dal modello di minaccia dell'organizzazione.

Piattaforme di automazione e Threat Intelligence Sandbox

La sandbox di OPSWATsi integra strettamente con le piattaforme SIEM, SOAR e EDR. Ciò consente di creare cicli di feedback automatizzati, in cui gli avvisi attivano la detonazione della sandbox e i risultati confluiscono nei flussi di lavoro di risposta. Questo tipo di automazione della sicurezza sandboxing garantisce un'azione tempestiva contro le minacce in evoluzione.

Vantaggi e sfide dell'Threat Intelligence Sandbox

Vantaggi degli strumenti Threat Intelligence

I vantaggi dell'automazione dell'intelligence sulle minacce basata su sandbox sono evidenti: rilevamento in tempo reale, riduzione del carico di lavoro manuale e tempi di risposta più rapidi. Osservando il comportamento reale, le organizzazioni possono rilevare le minacce che eludono le difese tradizionali. Inoltre, la visibilità e la classificazione delle minacce migliorano notevolmente.

Evasione e limitazioni Sandbox

Il malware avanzato può utilizzare tecniche di elusione della sandbox, come il controllo degli ambienti virtuali o il ritardo dell'esecuzione. Anche se nessun sistema è perfetto, OPSWAT attenua queste limitazioni con tattiche avanzate di emulazione e anti-evasione. La supervisione umana rimane essenziale per convalidare i risultati e fornire un contesto.

Sandboxing automatico del malware e concetti paralleli

Analisi automatizzata delle minacce informatiche e automazione Sandbox

L'analisi automatizzata del malware si basa spesso su tecniche statiche, come il disassemblaggio del codice e l'ispezione delle stringhe. Sebbene sia utile, può non notare i comportamenti in fase di esecuzione. L'automazione Sandbox offre approfondimenti grazie alla cattura delle azioni in tempo reale, soprattutto se abbinata al rilevamento dei comportamenti e all'estrazione di IOC.

Piattaforme di automazione e Threat Intelligence Sandbox

Le piattaforme di threat intelligence tradizionali consumano feed di minacce esterne e correlano i dati provenienti da vari sensori. Se potenziate con l'automazione delle sandbox, queste piattaforme hanno accesso a dati comportamentali di prima mano, rendendo le correlazioni più accurate e ricche di contesto.

Caratteristiche principali da ricercare nelle soluzioni di sandboxing Threat Intelligence

Capacità di integrazione e automazione

Cercate soluzioni sandbox che supportino l'integrazione API con sistemi SIEM, SOAR e TIP. L'automazione deve includere la detonazione dei file, l'estrazione di IOC e la generazione di report. OPSWAT offre un accesso completo API REST, la mappatura delle tecniche ATT&CK e l'attribuzione degli attori, rendendola una piattaforma completa di automazione dell'intelligence sulle minacce.

Dall'isolamento all'azione

Dal rilevamento di nuovi ceppi di malware all'arricchimento delle informazioni sulle minacce globali, l'automazione basata su sandbox di OPSWATè una componente fondamentale della moderna sicurezza informatica. Rappresenta un passaggio dalla difesa reattiva a quella proattiva, fornendo ai team di sicurezza gli strumenti per rispondere in modo più rapido e intelligente.

Per saperne di più su come MetaDefender Sandbox™ di OPSWATpuò rafforzare le vostre capacità di rilevamento e risposta alle minacce, visitate il nostro sito web.

Domande frequenti

D: Che cos'è il sandboxing?

R: Il sandboxing è una tecnica utilizzata per eseguire file o codice sospetto in un ambiente isolato per osservarne in sicurezza il comportamento senza mettere a rischio i sistemi di produzione.

D: Che cos'è una sandbox per l'analisi del malware?

R: Una sandbox per l'analisi del malware è uno spazio virtuale sicuro utilizzato per eseguire e analizzare file potenzialmente dannosi e rilevare le minacce in base al comportamento.

D: Che cos'è l'automazione delle informazioni sulle minacce?

R: L'automazione dell'intelligence delle minacce è il processo di raccolta, analisi e applicazione dei dati sulle minacce utilizzando strumenti e piattaforme automatizzate per accelerare il rilevamento e la risposta.

D: Cosa sono gli ambienti sandbox?

R: Gli ambienti Sandbox sono sistemi operativi simulati utilizzati per eseguire in modo sicuro codice sospetto per l'analisi e il rilevamento di comportamenti dannosi.

D: Che cos'è il sandboxing nell'IA?

R: Nella cybersecurity basata sull'intelligenza artificiale, il sandboxing consente ai sistemi automatizzati di osservare il comportamento delle minacce informatiche e di rilevare le anomalie, spesso con l'aiuto dell'apprendimento automatico.

D: Che cos'è il sandboxing in SOC?

R: In un centro operativo per la sicurezza (SOC), il sandboxing aiuta a semplificare il triage degli avvisi e le indagini automatizzando la detonazione e l'analisi dei file sospetti.