Le minacce contro i sistemi di infrastrutture critiche continuano ad aumentare e le organizzazioni cercano costantemente di stare al passo con l'evoluzione del panorama delle minacce con soluzioni di cybersecurity complete, sia che si tratti di tecnologie informatiche (IT) che di tecnologie operative (OT).

Poiché il mercato della cybersecurity continua a consolidarsi, è importante fare un po' di lavoro di preparazione prima di scegliere i fornitori per i vostri sistemi di cybersecurity principali. L'adozione di un approccio sistematico vi aiuterà a garantire che i prodotti e i servizi scelti siano in linea con le strategie di cybersecurity e di mitigazione del rischio della vostra organizzazione quando prenderete le decisioni di budget per l'anno a venire. Prima di esplorare le considerazioni chiave, è necessario assicurarsi di avere un allineamento interno sugli obiettivi e sulle strategie di cybersecurity.

Iniziare con l'allineamento

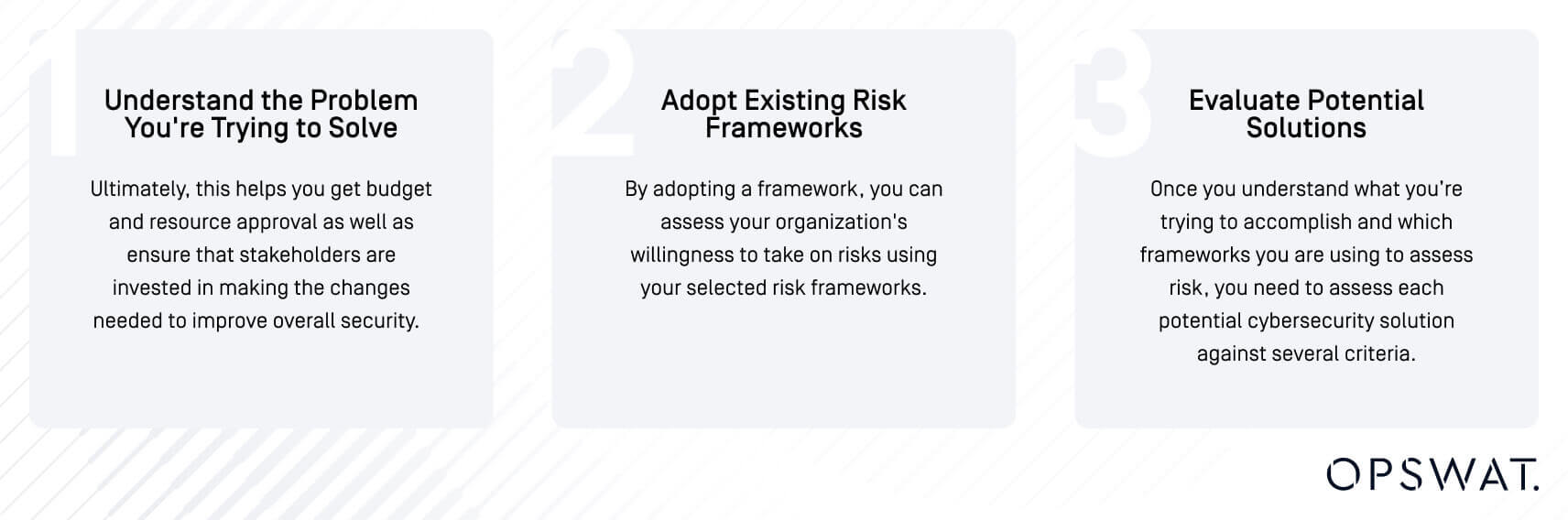

Ci sono diversi motivi per cui è importante ottenere l'allineamento interno prima di iniziare a selezionare i sistemi di cybersecurity principali; analizziamo i tre passi da compiere per raggiungere questo obiettivo.

Passo 1. Comprendere il problema che si sta cercando di risolvere

Iniziate a definire le sfide di cybersecurity che la vostra organizzazione deve affrontare, che variano in base alle dimensioni dell'azienda, al settore, ai requisiti normativi, all'infrastruttura e all'ambiente. Ottenere l'allineamento delle diverse parti interessate (come l'alta dirigenza, il personale IT, il personale addetto alla sicurezza e i leader delle unità aziendali) in tutta l'organizzazione vi aiuterà a garantire che i sistemi selezionati siano quelli giusti per soddisfare le esigenze uniche della vostra azienda.

Il processo deve comprendere l'identificazione dei processi aziendali critici, gli obiettivi di punto di ripristino (RPO), gli obiettivi di tempo di ripristino (RTO) e la valutazione della probabilità dei vari rischi. Questo processo vi aiuterà a garantire che i sistemi scelti offrano le opzioni di integrazione e interoperabilità necessarie in una soluzione di cybersecurity completa. In definitiva, questo vi aiuterà a ottenere l'approvazione del budget e delle risorse e a garantire che gli stakeholder investano nell'apportare i cambiamenti necessari per migliorare la sicurezza generale.

Fase 2. Adottare i quadri di rischio esistenti

I framework di rischio forniscono un approccio sistematico all'identificazione e alla valutazione dei rischi di cybersecurity, aiutandovi a individuare tutti i potenziali rischi per la vostra organizzazione. Molte normative richiedono l'implementazione di un approccio alla cybersecurity basato sul rischio, pertanto l'adozione di un framework di rischio può aiutarvi a dimostrare la conformità a tali normative.

Esistono molti framework di rischio consolidati che potete sfruttare, come il National Institute of Standards and Technology (NIST) Risk Management Framework, il Federal Information Security Modernization Act del 2014 (FISMA 2014), il Payment Card Industry Data Security Standard (PCI DSS) e il Center for Internet Security (CIS) Controls. Tutti questi framework aiutano a identificare, dare priorità e quantificare i rischi. Adottando un framework, è possibile valutare la disponibilità dell'organizzazione ad assumersi i rischi utilizzando i framework di rischio selezionati.

Fase 3. Valutare le potenziali soluzioni

Una volta capito cosa si sta cercando di ottenere e quali framework si stanno utilizzando per valutare il rischio, è necessario valutare ogni potenziale soluzione di cybersecurity in base a diversi criteri:

- Verificare che le capacità pubblicate del prodotto o del servizio corrispondano alle prestazioni reali.

- Assicuratevi che il prodotto o il servizio rientri nei vostri limiti di budget.

- Verificare la stabilità e l'affidabilità del fornitore attraverso la valutazione del rischio da parte di terzi.

- Considerare la facilità d'uso, l'implementazione e l'usabilità complessiva.

- Valutare l'integrazione del prodotto o del servizio con gli strumenti e i processi esistenti.

L'esecuzione di queste tre fasi vi aiuterà a ottenere un allineamento interno e a iniziare a restringere i potenziali sistemi di cybersecurity a quelli che soddisfano le vostre esigenze e i vostri requisiti specifici. Tuttavia, dato che il mercato della cybersecurity è cambiato molto negli ultimi anni, è necessario dedicare un po' di tempo ad altre considerazioni.

Considerazioni per la selezione dei sistemi di sicurezza informatica di Core

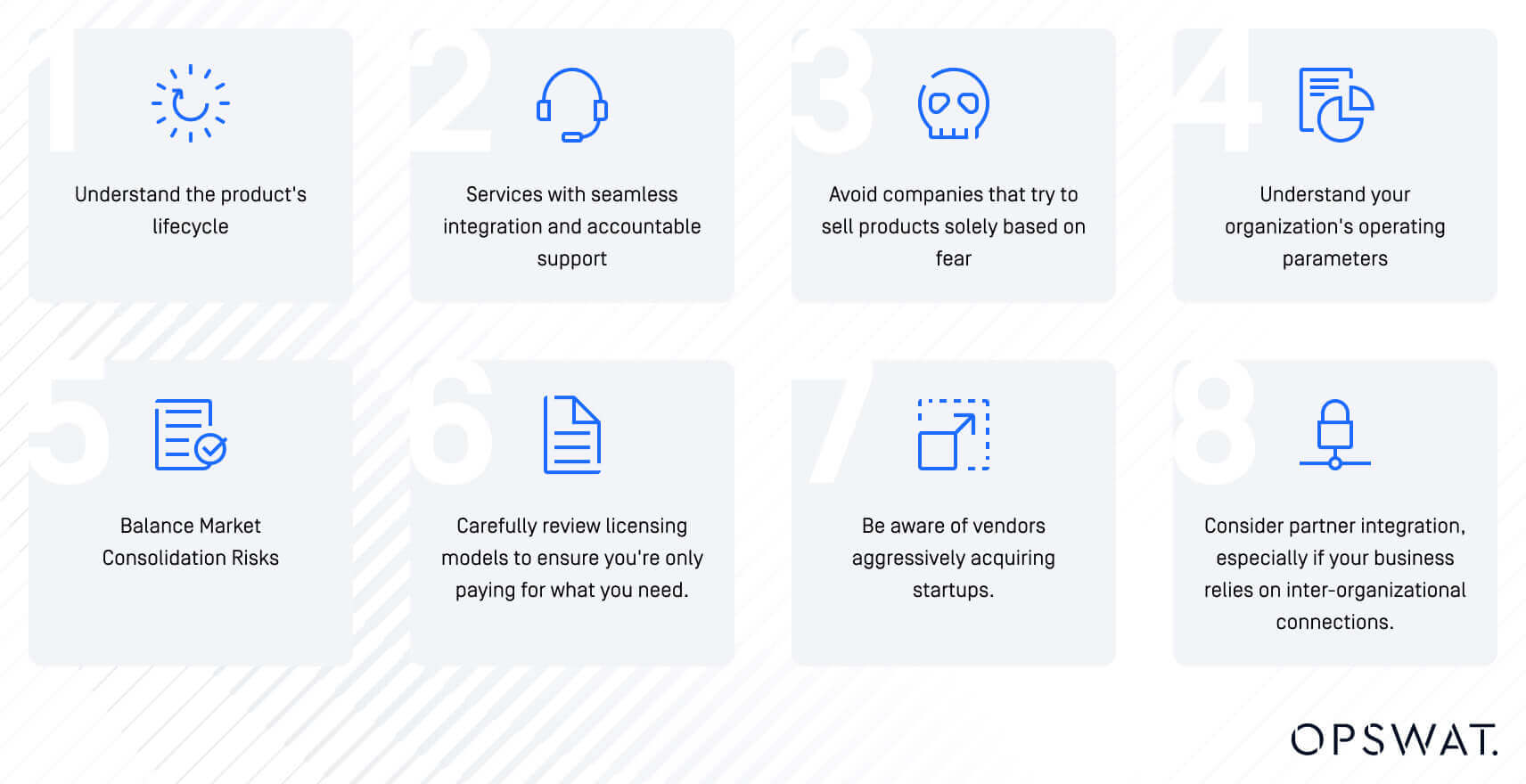

Un sistema di cybersecurity ben progettato e implementato può aiutarvi a proteggere i dati, i sistemi e le persone della vostra organizzazione da una serie di attacchi, tra cui violazioni dei dati, infezioni da malware e attacchi denial-of-service, che possono comportare perdite finanziarie significative, danni alla reputazione, interruzione delle operazioni aziendali e altro ancora. I sistemi di cybersecurity sono fondamentali per proteggere la vostra organizzazione dalle minacce informatiche e hanno quindi un impatto concreto sui vostri profitti. Nella scelta delle soluzioni, ecco otto considerazioni che devono essere tenute presenti:

1. Ciclo di vita del prodotto

Comprendere il ciclo di vita del prodotto, comprese le tappe fondamentali, come le date di rilascio, la fine della vendita, la fine del supporto e la fine del ciclo di vita. Questa conoscenza è fondamentale per la pianificazione a lungo termine. Non ha senso investire in una soluzione che ha una data di scadenza, quindi scoprite se ce l'ha.

2. Valutare l'integrazione dei servizi e del supporto

Assicuratevi che qualsiasi servizio scelto possa integrarsi perfettamente con i vostri team esistenti. Dovrebbe essere un'estensione del vostro team, supportata da accordi sui livelli di servizio (SLA) e di esperienza (XLA). Non è il caso di affidarsi a fornitori di servizi che non hanno la responsabilità di essere presenti per fornire assistenza durante un incidente.

3. Guardarsi dalle tattiche di vendita basate sulla paura

Diffidate delle aziende che cercano di vendere prodotti basandosi esclusivamente sulla paura, cosa molto comune nel settore della sicurezza informatica. Siate molto scettici quando i venditori utilizzano un linguaggio ad alta pressione per creare un senso di urgenza e paura. Fate le vostre ricerche sui prodotti e sui servizi per prendere una decisione. Concentratevi sulle soluzioni che offrono un reale ritorno sull'investimento e miglioramenti tangibili in termini di sicurezza e riduzione del rischio.

4. Conoscere i parametri aziendali

È fondamentale comprendere i parametri operativi dell'organizzazione, come gli RTO e gli RPO. È inoltre necessario considerare il budget, le normative da rispettare, la probabile crescita dell'azienda e l'infrastruttura IT. Queste conoscenze semplificano il processo decisionale e consentono di eliminare i fornitori che non soddisfano i requisiti attuali e futuri.

5. Rischi di consolidamento del mercato degli equilibri

Considerate l'arma a doppio taglio del consolidamento del mercato. Un numero minore di fornitori può semplificare l'amministrazione e ridurre le interazioni con i partner, ma può anche rappresentare un rischio maggiore in caso di incidenti gravi. Considerate i fornitori che hanno un buon record di innovazione, sono finanziariamente stabili, godono di una buona reputazione e sono aperti e interoperabili, rendendo più facile cambiare fornitore se necessario. La tolleranza al rischio della vostra organizzazione gioca un ruolo fondamentale in questa decisione.

6. Esaminare i modelli di licenza

Esaminate attentamente i modelli di licenza per assicurarvi di pagare solo ciò che vi serve. Il modello di licenza può avere un impatto significativo sulla flessibilità, sul costo e sulla scalabilità delle soluzioni. Non optate per i prodotti in bundle, a meno che non siano competitivi dal punto di vista dei costi e non siano in linea con i vostri obiettivi più ampi.

7. Modelli di acquisizione dei fornitori

Fate attenzione alle acquisizioni aggressive di startup da parte dei fornitori. Tali acquisizioni possono avere un impatto sui prezzi e sul bundling, incidendo sulle vostre opzioni. Possono anche comportare cambiamenti nei prodotti, nell'assistenza e nei prezzi, nonché sfide di integrazione inaspettate. In alcuni casi, a causa di questi modelli di acquisizione, potrebbe essere inevitabile rivolgersi a operatori più grandi.

8. Integrazione dei partner

L 'integrazione dei partner può potenzialmente migliorare la vostra posizione in materia di cybersecurity, perché può darvi accesso a un maggior numero di soluzioni e competenze in materia di sicurezza, riducendo potenzialmente i costi e aumentando l'efficienza grazie alla riduzione del numero di soluzioni da acquistare e gestire. Valutate il valore dell'integrazione dei partner, soprattutto se la vostra attività si basa su connessioni inter-organizzative. La scelta di prodotti o servizi allineati agli standard di settore può semplificare queste interazioni.

La ricerca è la vostra guida

Con l'irrigidimento del mercato della cybersecurity, per le organizzazioni è essenziale una fase di indagine ben ponderata prima di selezionare i sistemi di cybersecurity principali. Assicurare l'allineamento interno sugli obiettivi e sulle strategie di cybersecurity è una parte fondamentale di questo processo. Da qui, assicuratevi di adottare un approccio sistematico alla valutazione dei potenziali fornitori per garantire che le scelte finali siano allineate con gli obiettivi generali di cybersecurity, di mitigazione del rischio e di business. Questo approccio semplifica il processo di selezione e posiziona l'organizzazione nel momento in cui prende decisioni e finalizza il budget per il 2024. Vi aiuterà a prendere decisioni di investimento nella cybersecurity basate sui dati, ora e a lungo termine, a vantaggio dell'intera azienda.

Siete interessati a scoprire come OPSWAT può supportare la vostra strategia di sicurezza IT e OT?