Quando viene rilasciata una nuova funzionalità in MetaDefender Access, è sempre divertente pensare a quanti modi possono essere sfruttati per valutarla. MetaDefender La potente e in continua evoluzione funzione playbook di Access offre diverse soluzioni personalizzate per aiutarvi a eseguire controlli avanzati di sicurezza o conformità degli endpoint su tutti i vostri endpoint, indipendentemente dal fatto che siano in sede o remoti. A questo proposito, consideriamo un problema di sicurezza che si è presentato di recente in modo relativamente nuovo: Gli hacker nordcoreani che utilizzano una tecnica nota come Bring Your Own Vulnerable Driver (BYOVD) per sfruttare un endpoint. Questa vulnerabilità è stata oggetto di attenzione anche di recente, quando si è appreso che Microsoft Windows non la proteggeva come si pensava.

L'attacco in sintesi

Potete leggere qui ulteriori informazioni su questo exploit, ma in sintesi, gli hacker sfruttano abilmente un driver che presenta un exploit noto che è stato rimosso da tempo dalla maggior parte dei potenziali obiettivi di attacco. L'aggressore installa il driver sul dispositivo preso di mira adescando la vittima con un'e-mail simile a un annuncio di lavoro. L'e-mail contiene un documento dannoso che, una volta aperto, infetta il dispositivo e inserisce il driver nel computer dove può essere utilizzato l'exploit che contiene.

MetaDefender Access Playbook: Una soluzione avanzata e Adaptive

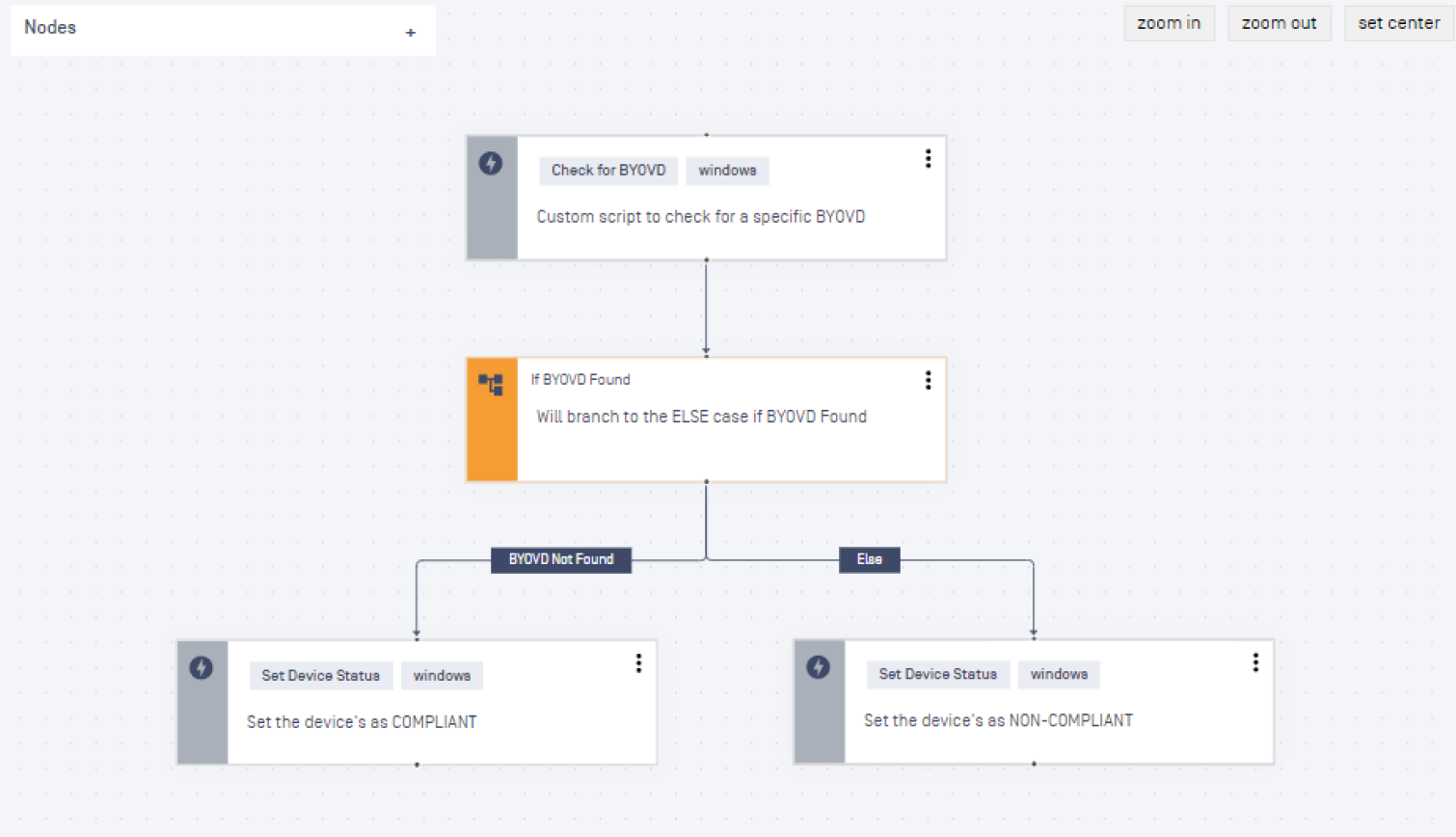

Torniamo a vedere come utilizzare in modo creativo la funzione playbook di MetaDefender Access. Come illustrato di seguito, un playbook può eseguire uno script Powershell che verifica la presenza della versione compromessa del driver nelle cartelle più probabili in cui gli aggressori la collocherebbero. Se il file viene trovato in quella versione, il dispositivo su cui si trova viene contrassegnato come non conforme e il dispositivo dell'utente può essere bloccato dall'accesso a qualsiasi risorsa protetta(leggete qui come MetaDefender Access può proteggere le applicazioni da dispositivi non sicuri).

L'amministratore e l'utente finale vengono quindi a conoscenza del problema. L'amministratore vedrà il dispositivo elencato come affetto da un problema critico e l'utente finale riceverà un messaggio personalizzato che gli spiegherà il motivo del blocco. In questo modo, la diffusione laterale può essere fermata grazie al rilevamento precoce di questo problema.

Questo è solo un altro esempio di come MetaDefender Access possa migliorare la sicurezza degli endpoint. Per ogni annuncio di zero-day che coinvolge gli endpoint, che si tratti di Windows, macOS o Linux, i playbook di MetaDefender Access possono aiutarvi a evitare di essere uno dei bersagli di questi aggressori troppo intelligenti.

MetaDefender Access fa parte della nostra suite di soluzioni di sicurezza avanzate per le organizzazioni. Per scoprire come migliorare le vostre misure di cybersecurity, contattate subito i nostri esperti per una demo.