La release 3.4 di MetaDefender OT Security apporta aggiornamenti essenziali per aiutare le aziende a migliorare la sicurezza operativa e ad ottenere un migliore controllo sui loro ambienti OT. Grazie a funzionalità come la gestione integrata delle patch e le capacità avanzate di mappatura della rete, questa release affronta le sfide principali della protezione delle infrastrutture critiche.

MetaDefender OT Security 3.4: i punti salienti della release:

- Patch Management integrata Patch Management: Per i dispositivi Siemens, Rockwell Automation e Schneider Electric.

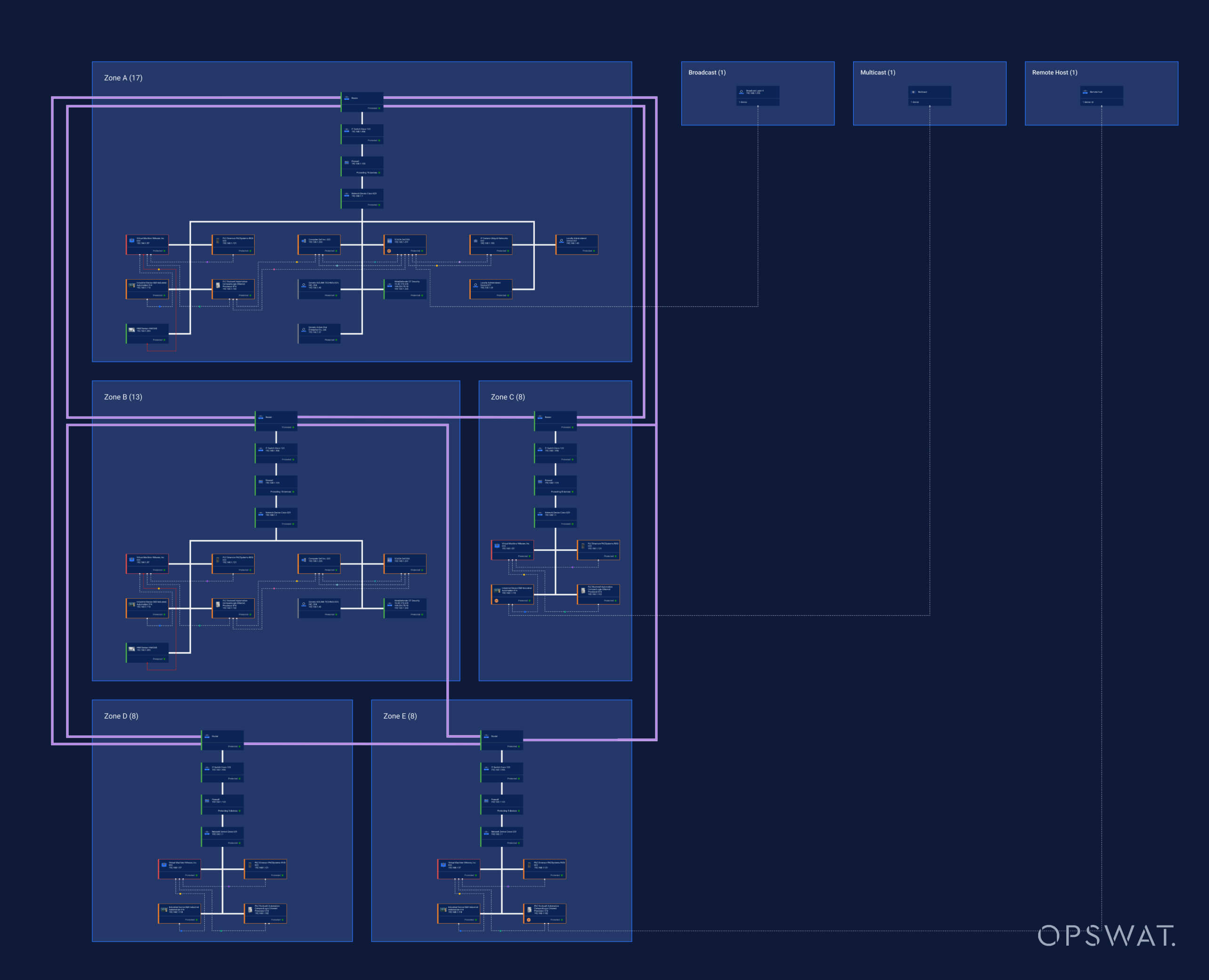

- Mappe di rete avanzate: Visualizzazione di segmentazione, zone e condotti

Patch Management integrata Patch Management

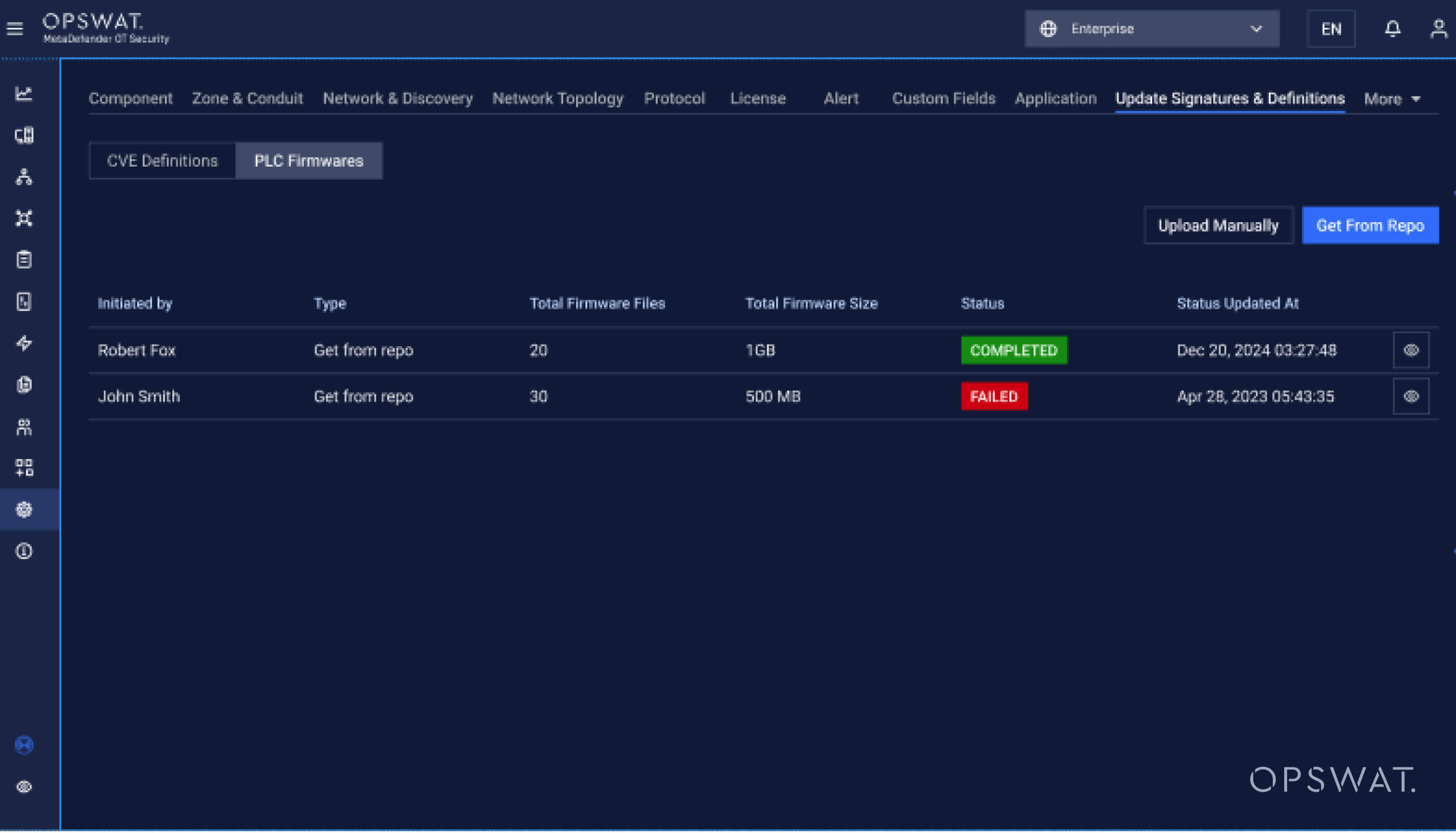

La gestione delle vulnerabilità negli ambienti OT è notoriamente impegnativa a causa dei sistemi legacy, dei dispositivi specializzati e dei vincoli operativi. Inoltre, la dipendenza da software di terze parti per applicare le patch ai sistemi non solo aumenta le spese complessive per la cybersecurity, ma anche il tempo complessivo necessario per testare e distribuire una nuova soluzione di patch. Il sistema di gestione delle patch integrato in MetaDefender OT Security automatizza questo processo, riducendo il rischio di violazioni causate da sistemi non patchati.

Dispositivi supportati

Il sistema di patching supporta gli aggiornamenti del firmware dei dispositivi dei principali produttori di automazione industriale:

- Siemens

- Rockwell Automation

- Schneider Electric

Capacità chiave

Controllo della versione del firmware e raccomandazioni

- Il sistema fornisce un elenco aggiornato delle versioni del firmware, evidenziando gli aggiornamenti consigliati in base alle caratteristiche:

- Correzioni di sicurezza critiche: Aggiornamenti urgenti che risolvono vulnerabilità note.

- Miglioramenti delle prestazioni: Miglioramenti che ottimizzano il funzionamento del dispositivo.

- Conformità alle normative: Aggiornamenti allineati agli standard del settore.

- Le raccomandazioni sono accompagnate da motivazioni dettagliate, che aiutano i team a comprendere il significato di ogni aggiornamento.

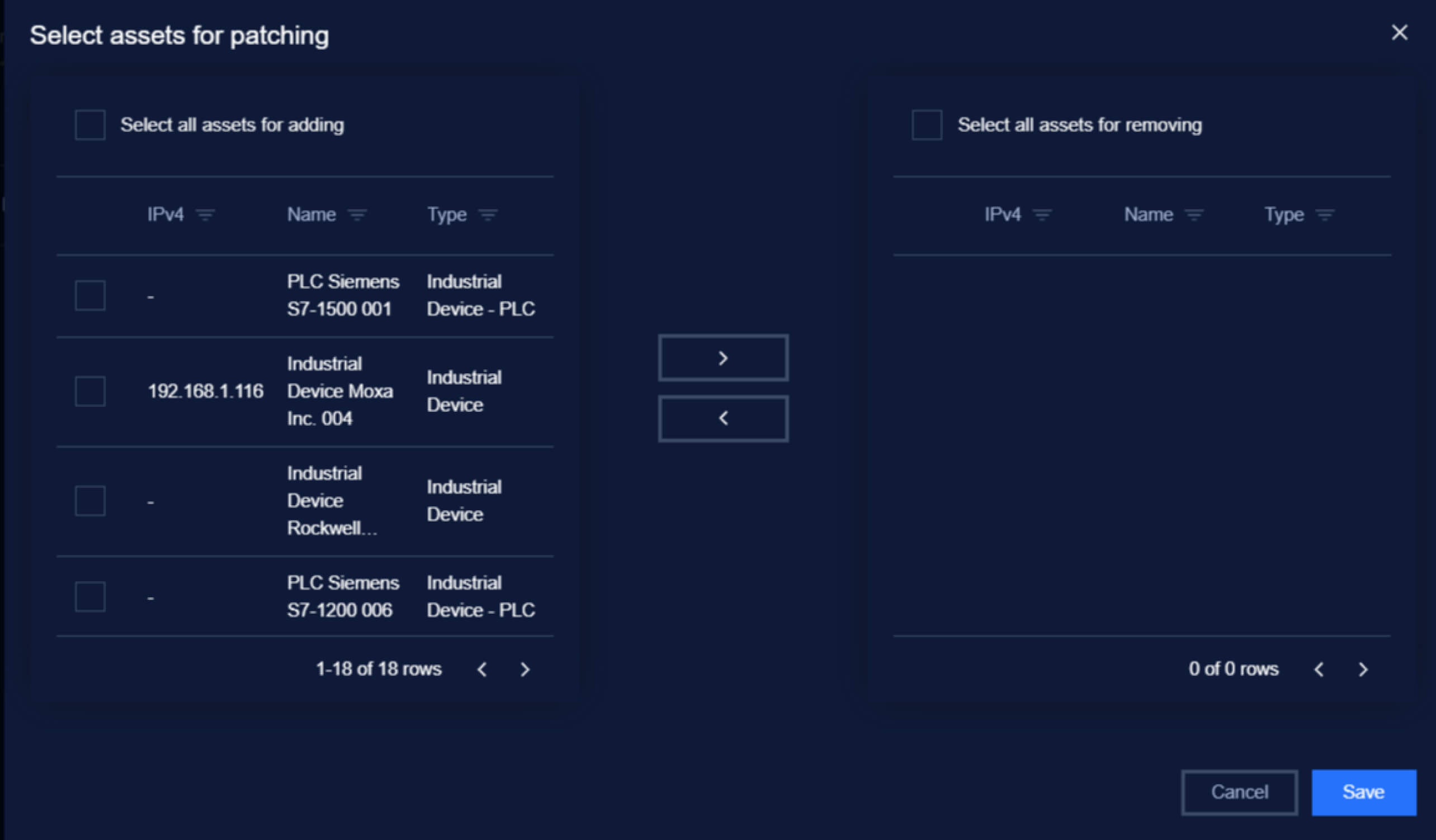

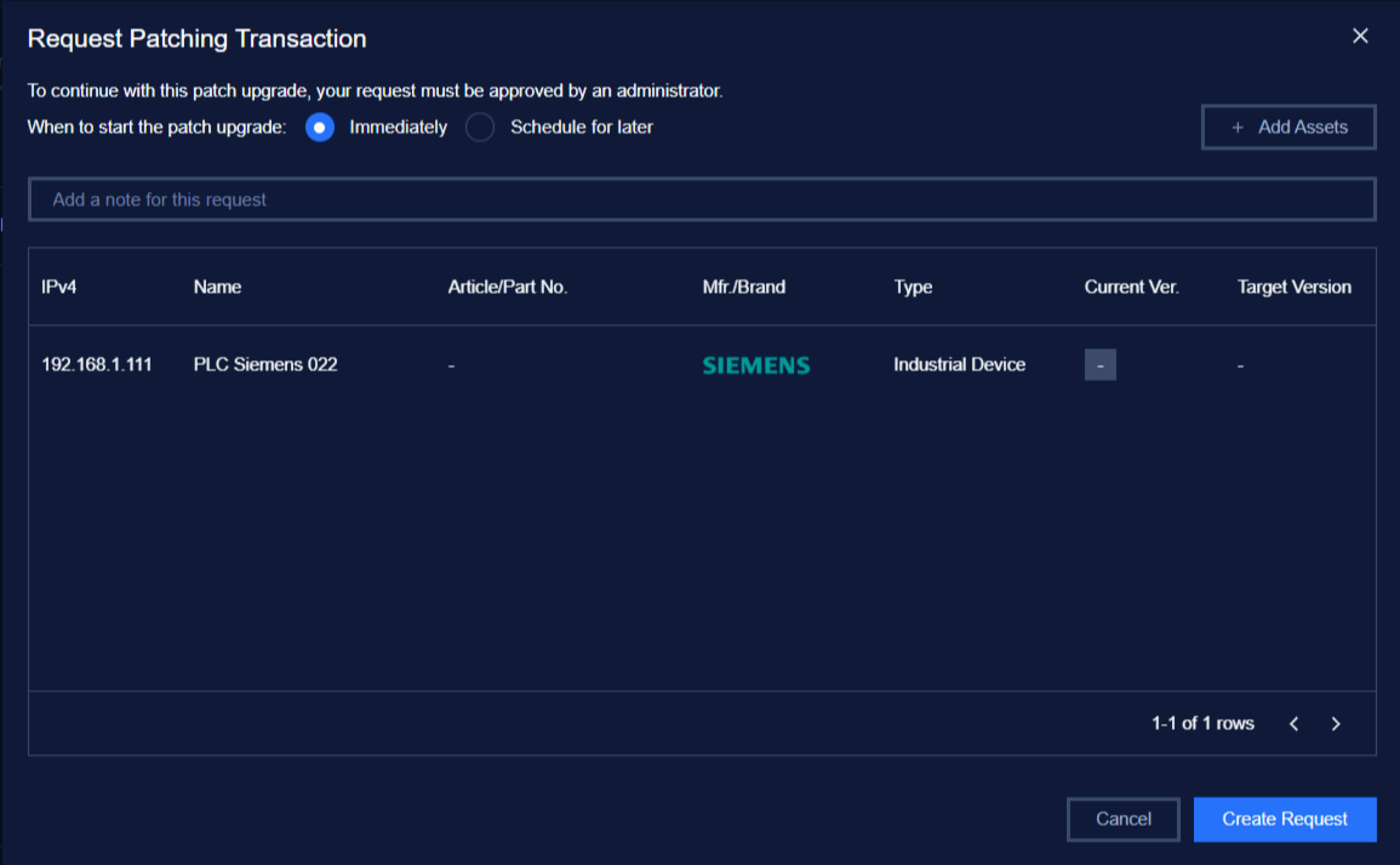

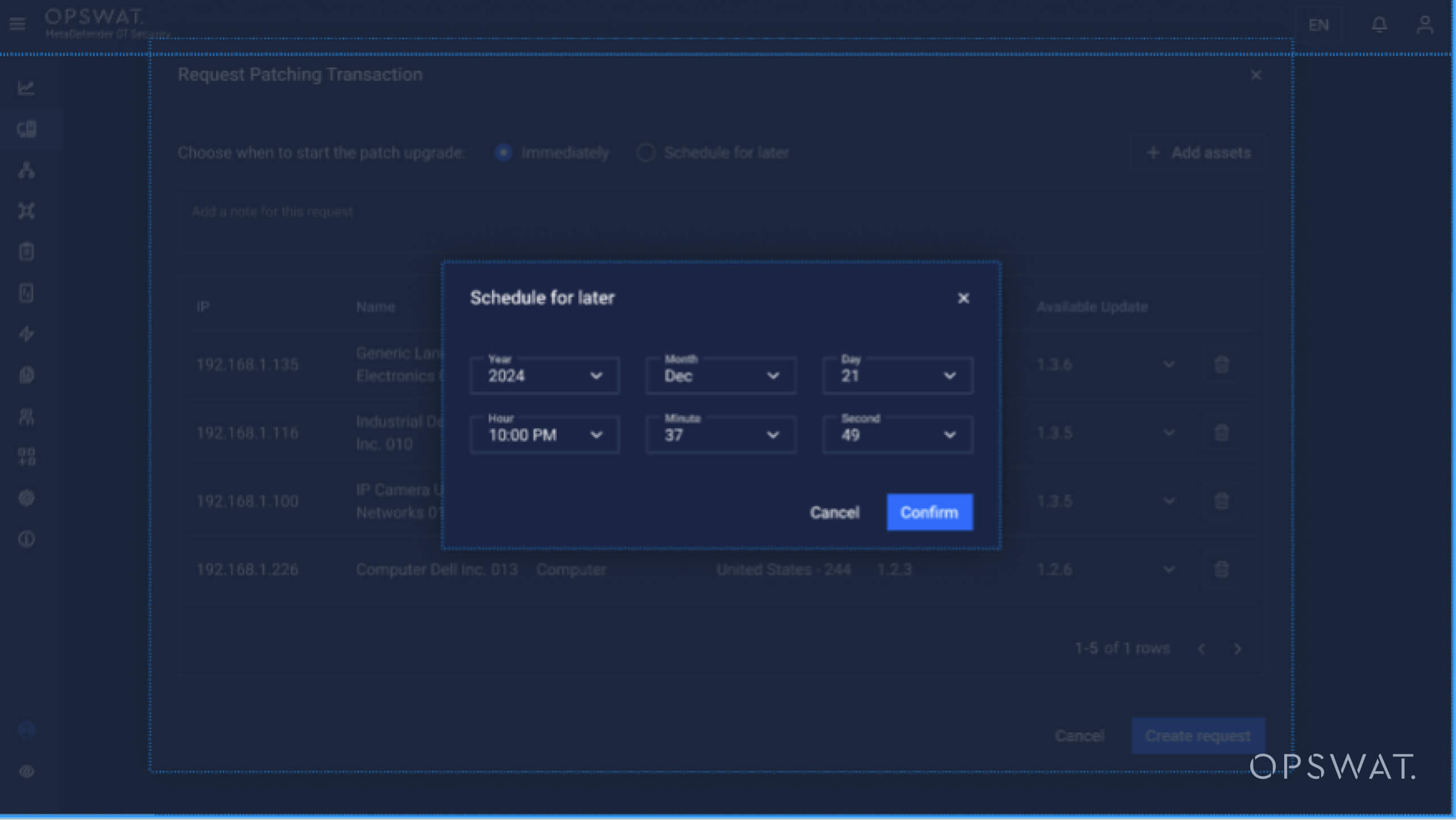

Patching selettivo

Gli utenti possono scegliere dispositivi o gruppi di dispositivi specifici da sottoporre a patch in base ai programmi operativi e alla criticità. Le patch possono essere eseguite durante le finestre di manutenzione pianificate per ridurre al minimo le interruzioni.

Funzionalità di rollback

In caso di aggiornamento non riuscito, il sistema ripristina automaticamente l'ultima versione stabile del firmware per mantenere la disponibilità e la funzionalità del dispositivo.

Valutazione e segnalazione delle vulnerabilità in tempo reale

Grazie al monitoraggio continuo, la piattaforma fornisce visibilità in tempo reale sullo stato dei sistemi OT, mostrando quali vulnerabilità sono state affrontate e quali sistemi non sono ancora stati patchati. Questo aiuta i team di sicurezza a tenere testa alle minacce emergenti e garantisce una reportistica completa.

Processo di aggiornamento automatico del firmware

- Selezionare NIC (scheda di interfaccia di rete)

- Selezionare l'indirizzo IP del PLC (controllori logici programmabili)

- Selezionare il firmware e avviare l'aggiornamento

- Attendere la connessione (stato di risposta del PLC)

- Ripristino

- Eseguire il PLC

Approfondimento tecnico

La patch del firmware negli ambienti OT segue protocolli rigorosi per garantire la sicurezza e la continuità operativa. Ecco una panoramica del flusso di patch con MetaDefender OT Security:

Passo 1

Scoperta delle vulnerabilità

- MetaDefender OT Security identifica quali dispositivi presentano vulnerabilità. Vengono inoltre forniti i punteggi di esposizione e il contesto di ogni asset e del suo ruolo.

- Valutazione da parte dell'operatore se il rischio associato rientra nella tolleranza dell'organizzazione. Se si stabilisce che gli asset devono essere patchati, da quel momento in poi il processo è molto semplice.

Passo 2

Identificazione del dispositivo

- Selezionate il dispositivo (ad esempio, PLC Siemens o controllore Rockwell) attraverso l'interfaccia intuitiva della piattaforma.

- Convalidare la connettività dei dispositivi e assicurarsi che siano pronti per la patch.

Passo 3

Backup e configurazione

- Eseguire un backup completo del firmware e delle configurazioni correnti.

- I backup Secure garantiscono il ripristino di tutte le impostazioni operative, se necessario.

Passo 4

Selezione del firmware

- Scegliere la versione del firmware tra le opzioni disponibili.

- Esaminare gli aggiornamenti consigliati, compresi i motivi dettagliati della patch, come la risoluzione di vulnerabilità specifiche o l'ottimizzazione delle prestazioni.

Passo 5

Distribuzione del firmware

Il sistema di patch aggiorna il firmware in una sequenza controllata:

- Interrompere le operazioni: Mette in pausa il dispositivo per evitare interferenze durante l'aggiornamento.

- Installare il firmware: Carica e verifica il nuovo firmware.

- Ripristino delle operazioni: Riavvia il dispositivo con il firmware aggiornato.

Passo 6

Convalida e test

- Eseguire i test di convalida per confermare l'avvenuta installazione e garantire che il dispositivo funzioni come previsto.

- Salvare il backup per tornare facilmente al firmware precedente se la convalida e il test falliscono.

Passo 7

Segnalazione

- Generare rapporti dettagliati per scopi di revisione e conformità, comprese le informazioni sulle versioni aggiornate del firmware, lo stato delle patch e le eventuali azioni di rollback.

Mappe di rete migliorate

La comprensione del layout e del comportamento della rete è essenziale per una sicurezza solida. La corretta definizione di zone e condotti è fondamentale per la sicurezza OT. Questa segmentazione della rete in aree distinte con requisiti di sicurezza specifici limita efficacemente la diffusione degli attacchi informatici. Controllando i percorsi di comunicazione tra queste zone attraverso condotti designati, è possibile ridurre attivamente i danni potenziali e proteggere le risorse critiche all'interno della rete.

Soluzione avanzata di visibilità della rete

- Segmentazioni dettagliate: Visualizzazione chiara del flusso di dati e delle relazioni tra i dispositivi.

- Zone e condotti: Raggruppamenti logici di dispositivi (Zone) e percorsi di comunicazione sicuri (Condotti) per una migliore gestione e conformità.

Perché MetaDefender OT Security 3.4 si distingue

Gli ultimi aggiornamenti si concentrano sulle sfide principali degli ambienti OT:

- Patching del firmware sicuro e controllato: un approccio strutturato per mantenere sicuri i dispositivi critici senza compromettere la stabilità operativa.

- Maggiore visibilità: Strumenti che forniscono informazioni utili sul comportamento della rete e sulle relazioni tra i dispositivi.

- Identificazione proattiva delle minacce: Rilevare e risolvere le anomalie del traffico prima che abbiano un impatto sulle operazioni.

MetaDefender OT Security 3.4 consente alle organizzazioni di proteggere i propri ambienti OT con fiducia, garantendo l'eccellenza operativa e salvaguardando le infrastrutture critiche.