Con la continua evoluzione delle minacce informatiche, gli aggressori trovano nuovi modi per eludere il rilevamento attraverso tipi di file non convenzionali, contenuti dannosi incorporati e nuovi vettori di attacco. I più recenti miglioramenti di sicurezza di OPSWATportano il rilevamento delle minacce a un livello superiore, fornendo alle organizzazioni strumenti potenti per analizzare, classificare e neutralizzare le minacce con maggiore precisione. Dal rilevamento di tipi di file personalizzati all'ispezione approfondita dei PCAP (catture di pacchetti di rete), questi aggiornamenti assicurano che i team di sicurezza siano sempre all'avanguardia rispetto ai rischi emergenti.

Rilevamento del tipo di file

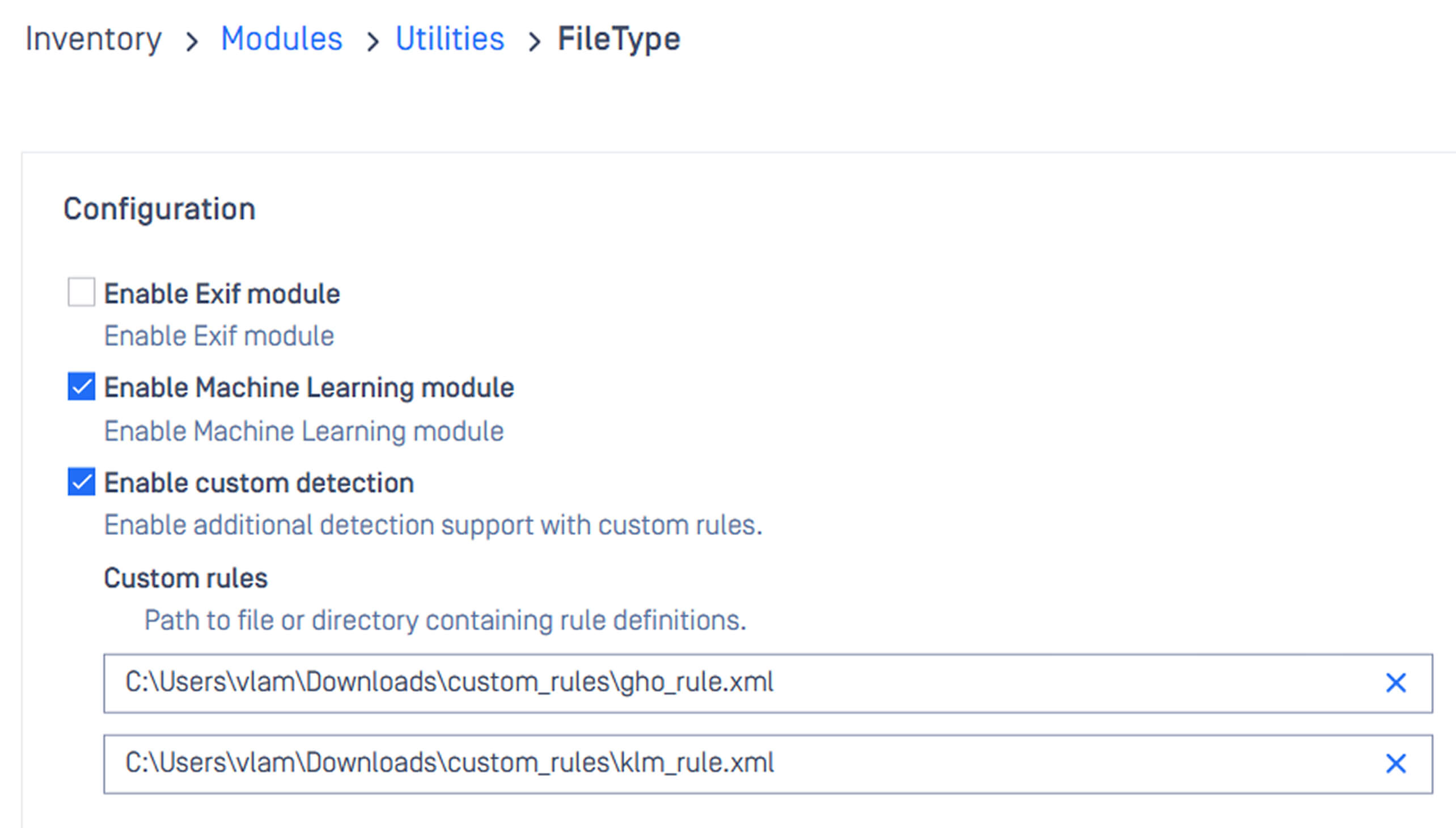

Definire regole personalizzate

Le organizzazioni spesso incontrano file in formati unici o proprietari che gli strumenti standard non sono in grado di riconoscere immediatamente. L'attesa di correzioni fornite dal fornitore può bloccare i flussi di lavoro, lasciando i team nel dubbio se bloccare questi file (rischiando di interromperli) o consentirli (rischiando di esporsi).

Il motore di rilevamento dei tipi di file risolve questo problema con il rilevamento dei tipi di file basato su regole personalizzate, consentendo alle organizzazioni di definire la propria logica di classificazione per i file non riconosciuti.

- Definire i propri criteri (ad esempio, intestazioni, estensioni o modelli di byte) per classificare i formati non supportati.

- Agite immediatamente, senza dover aspettare gli aggiornamenti.

- Bilanciate sicurezza e produttività adattando le regole ai criteri di gestione dei file specifici dell'azienda.

In questo modo il controllo torna nelle vostre mani, garantendo che anche i tipi di file di nicchia o nuovi siano in linea con i vostri flussi di lavoro.

Deep CDR™

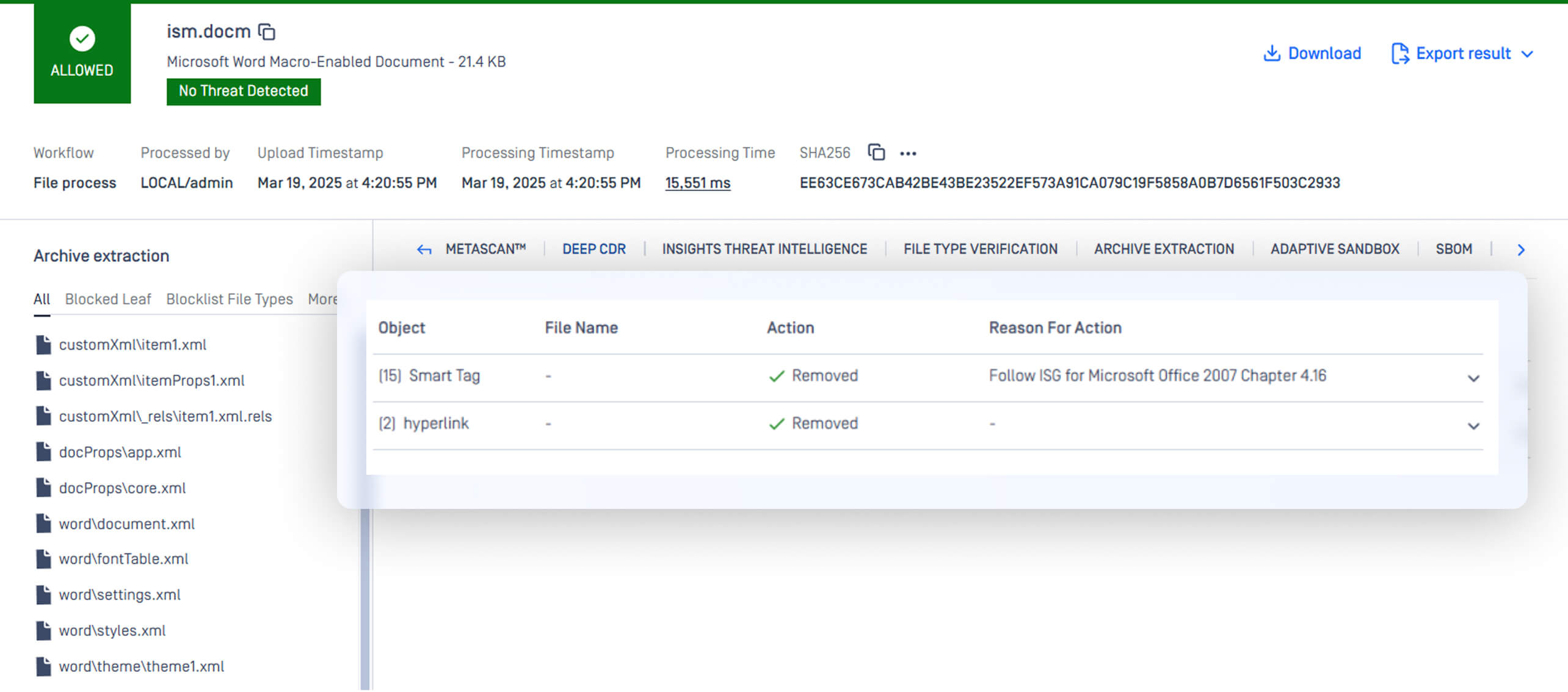

Fornire il "motivo dell'azione".

I documenti moderni non sono solo testo e immagini: contengono metadati, oggetti incorporati e persino script nascosti che possono fungere da vettori di attacco. Mentre le macro sono ampiamente riconosciute come rischiose, minacce più sottili come le proprietà dei documenti, i riferimenti ai modelli o i codici QR incorporati nei file Office precedenti spesso sfuggono ai controlli.

Deep CDR fornisce ora spiegazioni dettagliate sui "motivi dell'azione", aiutando i team di sicurezza a capire perché elementi specifici sono stati sanzionati. Questa trasparenza è fondamentale per la conformità, l'analisi forense e la fiducia degli utenti.

Rilevare i codici QR basati su ASCII

Gli attori delle minacce innovano continuamente per eludere il rilevamento. Una tattica emergente prevede l'inserimento di codici QR dannosi in formato ASCII. Questi codici QR, se scansionati, possono portare a siti web di phishing o a download dannosi.

Deep CDR ora rileva e neutralizza i codici QR codificati in ASCII, mitigando questo nuovo vettore di attacco prima che possa essere sfruttato.

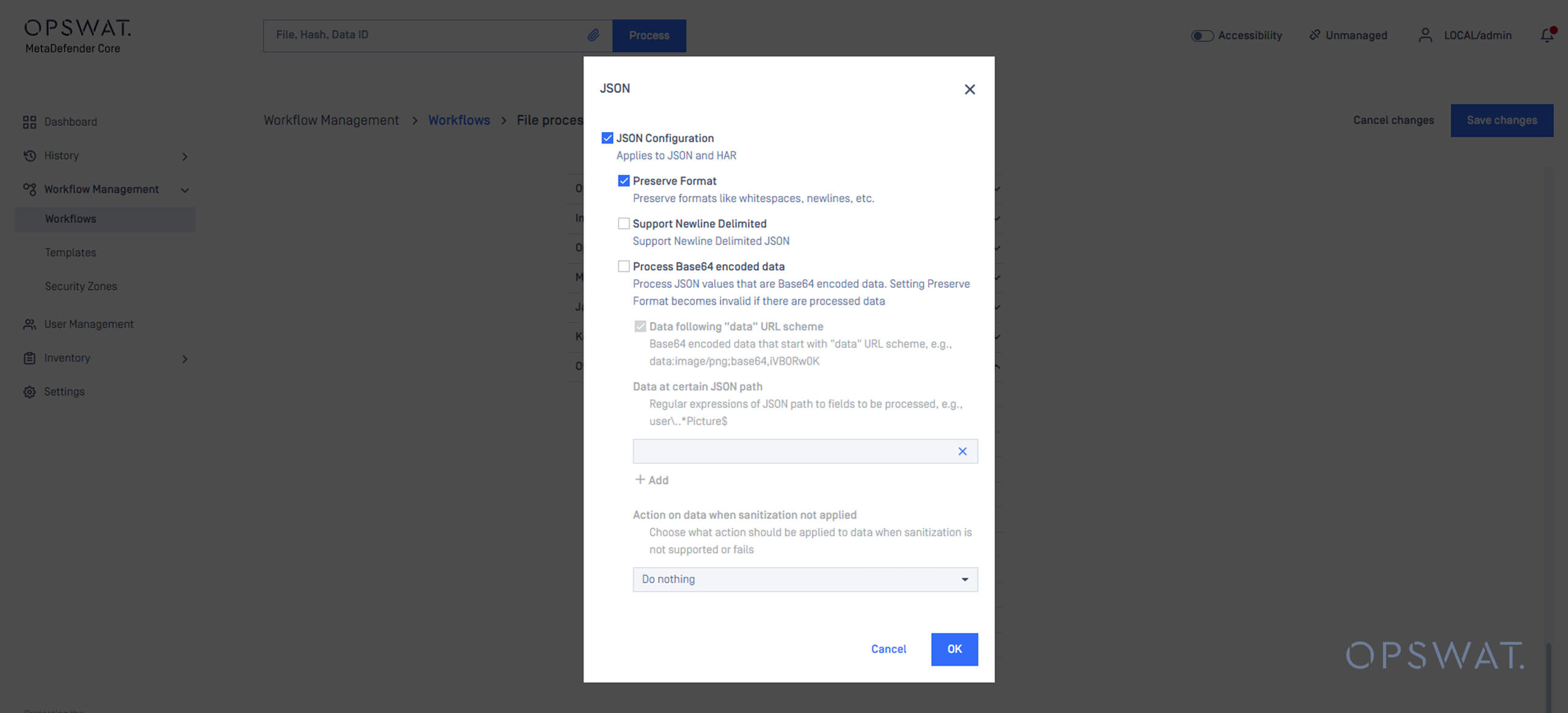

Sanificare in modo ricorsivo i dati JSON codificati in Base64

Un altro miglioramento critico è l'ispezione profonda dei dati JSON codificati Base64. Gli aggressori incorporano sempre più spesso payload dannosi in stringhe codificate all'interno di risposte API o file di configurazione.

Deep CDR ora include una funzionalità di sanificazione ricorsiva per i contenuti JSON codificati in Base64, garantendo che:

- I dati codificati in Base64 vengono decodificati.

- Il contenuto estratto viene sanificato.

- I dati sanificati vengono ricodificati in Base64 e reinseriti nella struttura JSON.

Questo processo garantisce che nessuna minaccia rimanga incorporata nei file di dati strutturati.

Estrazione dell'archivio

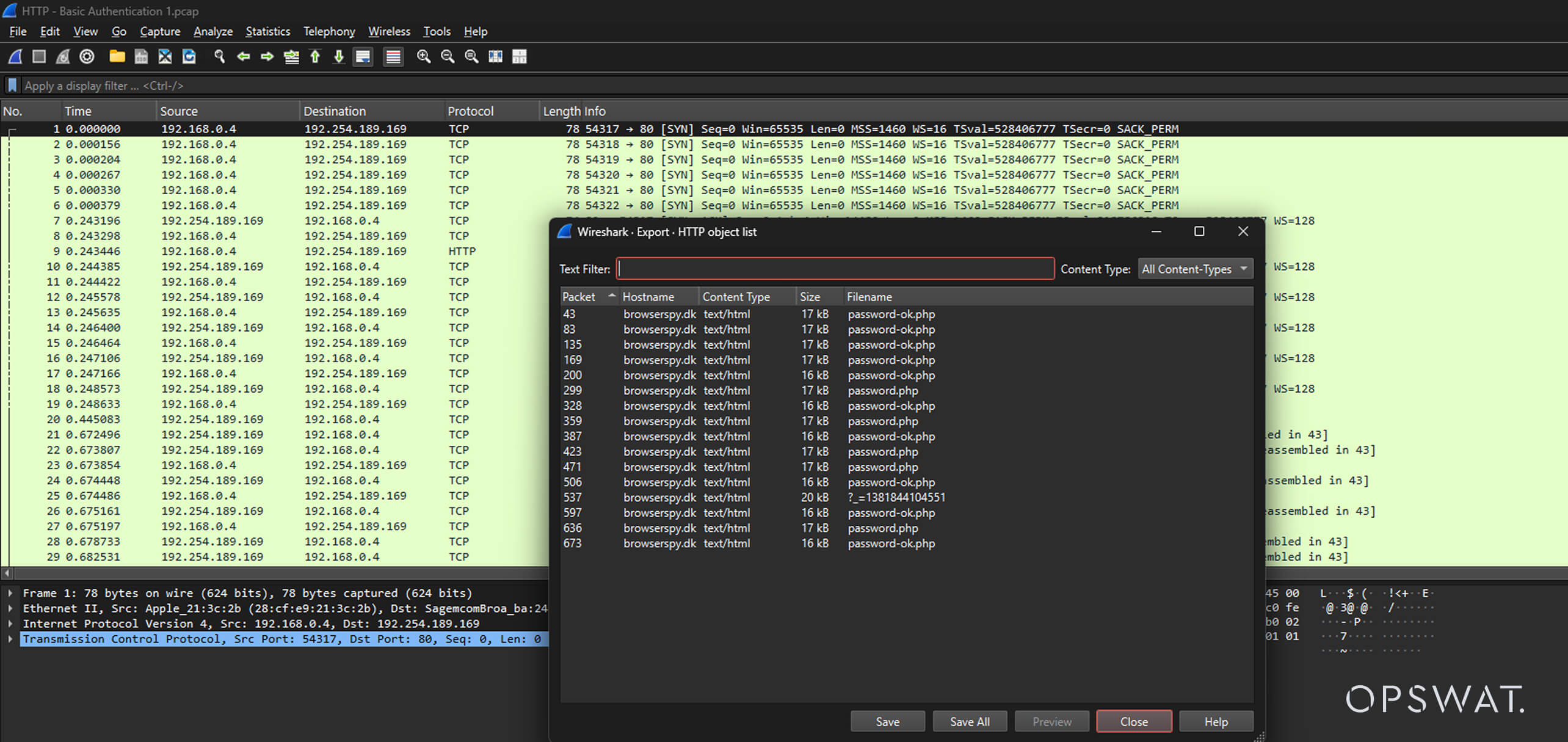

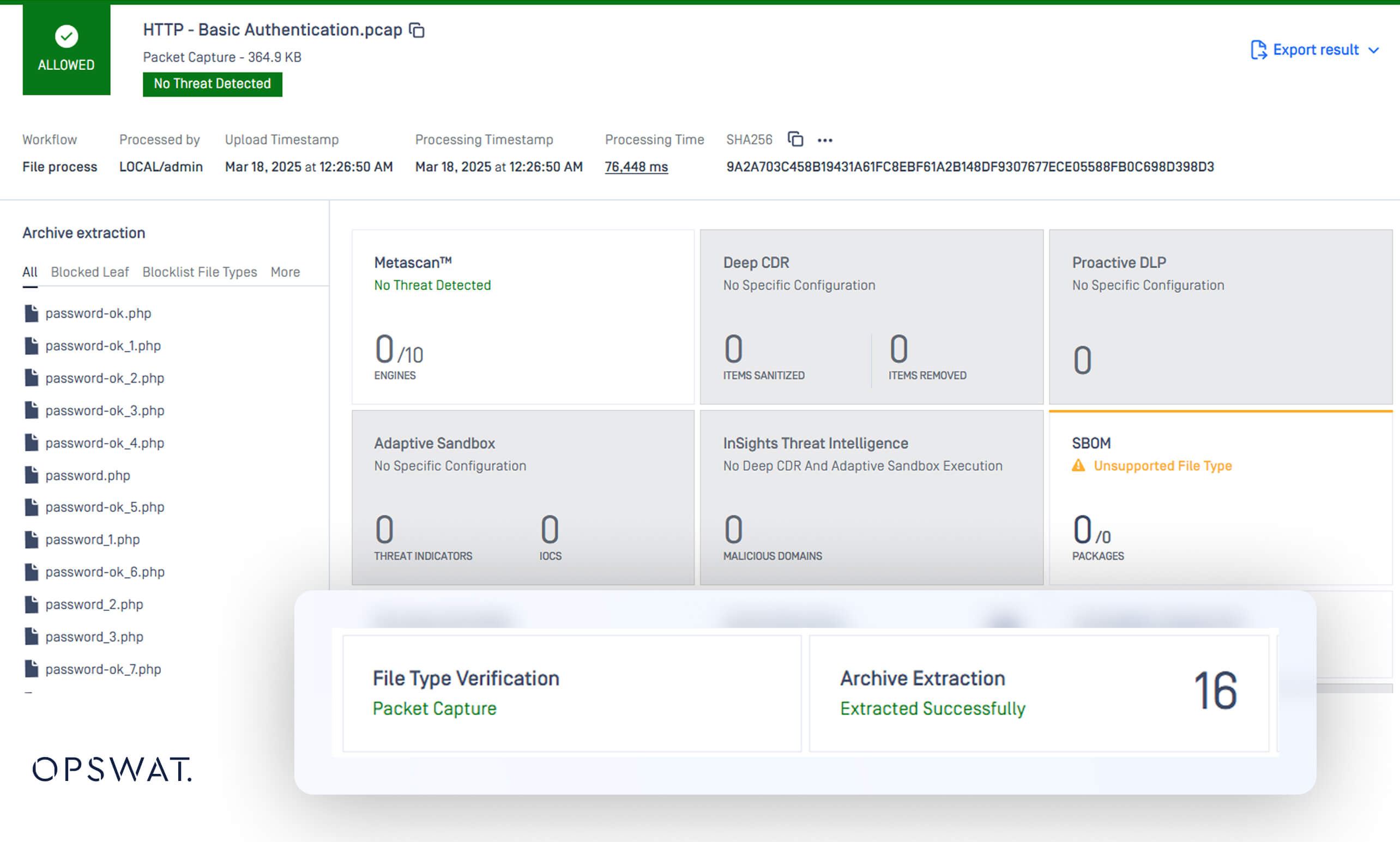

Estrazione e ispezione dei file PCAP

Le catture dei pacchetti di rete (file PCAP) sono una miniera d'oro per gli investigatori forensi, ma sono anche un punto cieco per molte soluzioni di sicurezza. Gli strumenti tradizionali spesso trattano i PCAP come contenitori opachi, ignorando il traffico HTTP, FTP o IMAP incorporato. Questa dimenticanza consente agli aggressori di esfiltrare i dati o di inviare malware attraverso registri di rete apparentemente benigni.

Archive Engine ora estrae e ispeziona tutti i pacchetti all'interno dei file PCAP, applicando la stessa analisi rigorosa dei file indipendenti. Ricostruendo le sessioni di rete e ispezionando i payload estratti, i team di sicurezza possono rilevare:

- Download di malware

- Tentativi di esfiltrazione dei dati

- Comunicazioni di comando e controllo

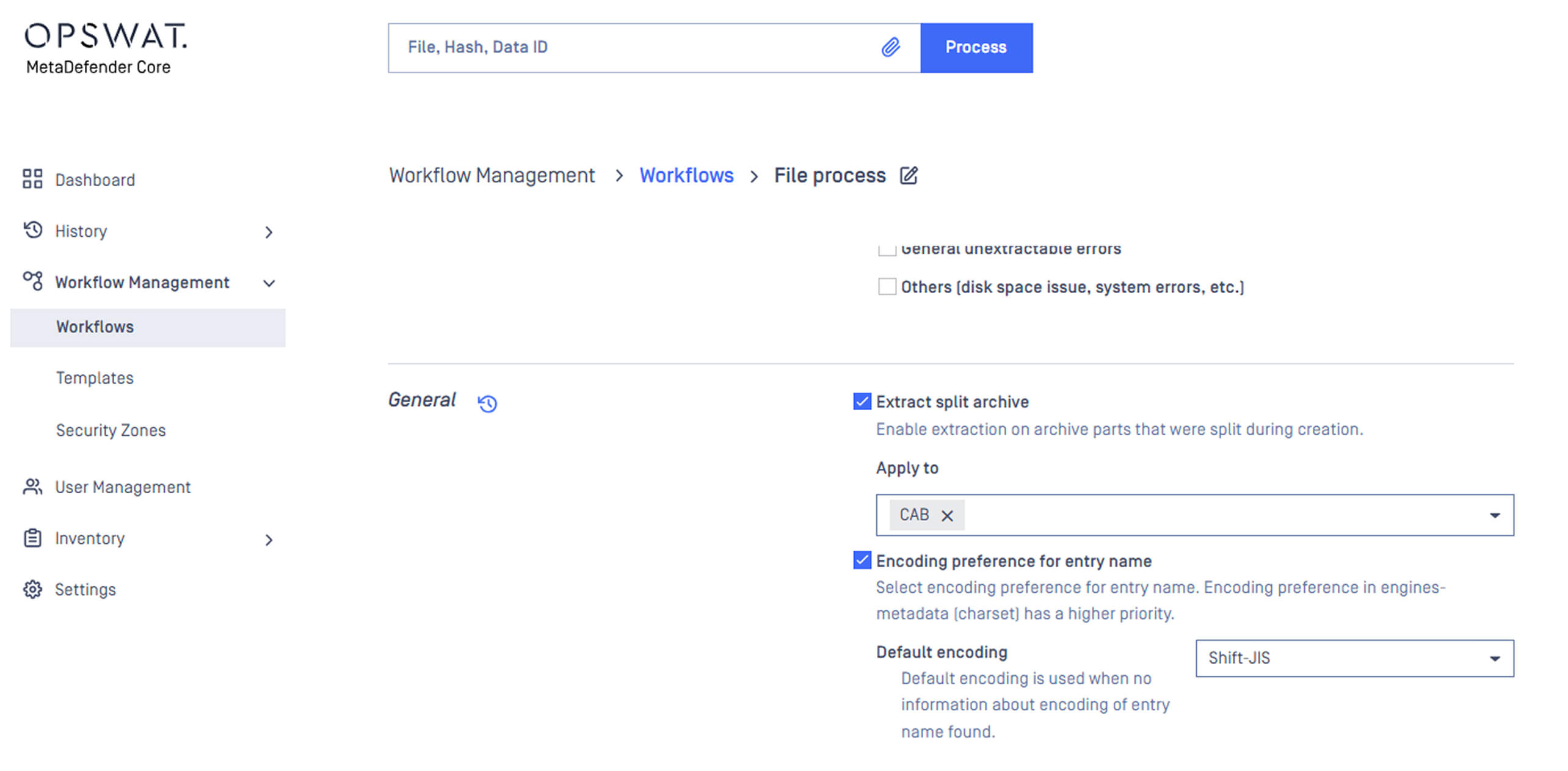

Consentite una configurazione flessibile tramite l'integrazione del flusso di lavoro

In precedenza, diverse opzioni di configurazione globale erano limitate a livello di modulo. Con questo aggiornamento, le configurazioni chiave sono state spostate nei flussi di lavoro, consentendo:

- Maggiore flessibilità nella definizione dei criteri di sicurezza.

- Personalizzazione più semplice in base alle esigenze organizzative.

- Maggiore efficienza nella gestione di implementazioni di sicurezza su larga scala.

Aggiornamenti per soddisfare le vostre esigenze

Gli ultimi aggiornamenti dei motori Deep CDR, File Type Verification e Archive Extraction consentono ai team di sicurezza di controllare direttamente le modalità di analisi di file, documenti e dati di rete, in modo che le decisioni siano basate sul contesto e non su congetture. Per saperne di più o per vedere queste funzioni in azione, contattate OPSWAT oggi stesso.