Per stare al passo con le minacce emergenti non basta reagire alle ultime vulnerabilità. Una delle strategie chiave per mantenere una sicurezza solida consiste nel progettare funzionalità di rilevamento che anticipino le tendenze future. Uno degli elementi fondamentali delle offerte FileTAC e MailTAC di InQuest è un solido repository di firme di file dannosi, che spesso dimostrano il loro valore duraturo quando le regole più vecchie rilevano nuove minacce. Questo mese vogliamo sottolineare l'importanza di rendere il rilevamento del malware a prova di futuro e il ruolo critico delle informazioni proattive sulle minacce.

Protezione dal futuro

L'impermeabilità al futuro implica la progettazione di metodi e sistemi di rilevamento resilienti che anticipino e si adattino all'evoluzione delle minacce. Questo approccio proattivo offre diversi vantaggi:

- Efficacia a lungo termine: Regole di rilevamento ben concepite continuano a proteggere da nuove varianti di exploit e malware, riducendo la necessità di aggiornamenti costanti.

- Efficienza delle risorse: Mantenendo solide capacità di rilevamento, le organizzazioni possono allocare le risorse in modo più efficace, concentrandosi sulle nuove minacce senza dover continuamente rivedere le vecchie regole.

- Posizione di sicurezza proattiva: Le misure di rilevamento a prova di futuro contribuiscono a rafforzare la postura di sicurezza complessiva, fornendo una protezione costante contro le varie minacce.

Un sistema ben progettato di regole YARA è un ottimo esempio di questo concetto. Le regole YARA sono un potente strumento per identificare e classificare il malware e altri tipi di file in base alla corrispondenza dei modelli. Queste regole sono altamente adattabili e possono essere personalizzate per rilevare minacce specifiche. Esistono diverse raccolte di regole YARA pubbliche che eccellono in questo senso. Ma uno dei veri punti di forza di una firma di rilevamento di alta qualità è la sua capacità di rimanere efficace nel tempo, anche quando emergono nuove minacce o nuove varianti di minacce esistenti. Quando una vecchia regola YARA rileva una nuova minaccia alla cybersecurity, evidenzia la lungimiranza e l'efficacia di misure di rilevamento ben realizzate.

Si tratta di un'area su cui InQuest si è concentrata in modo molto dettagliato, con pubblicazioni su ciò che chiamiamo rilevamento in profondità, nonché una panoramica su come eseguiamo il contesto strutturato delle minacce sotto forma di analisi della sequenza di minacce. Utilizzando queste metodologie, gli ingegneri di rilevamento possono creare una libreria di contromisure di rilevamento che siano robuste, resilienti e che offrano un'applicabilità futura alle evoluzioni del panorama delle minacce.

L'importanza della ricerca su Threat Intelligence

Una solida intelligence sulle minacce informatiche è la pietra angolare del rilevamento delle minacce informatiche a prova di futuro. Comporta l'analisi degli attori delle minacce attuali ed emergenti per comprenderne i comportamenti, le tecniche e le tendenze. Unisce inoltre intuizioni basate sull'esperienza e sugli insegnamenti tratti dalle ricerche sulle minacce passate, contribuendo a fornire una cronologia in grado di supportare una comprensione più ampia delle tendenze e degli sviluppi. Questa ricerca è fondamentale sia per la creazione di regole informate che per la difesa proattiva.

Creazione di regole informate

Comprendendo il panorama delle minacce più recenti, i professionisti della sicurezza informatica possono creare firme che anticipano i vettori di attacco e le varianti di malware future. I nostri ricercatori di InQuest hanno affrontato esattamente questo caso d'uso quando hanno sviluppato le contromisure per CVE-2023-36884. Un esempio di hash è 3a3138c5add59d2172ad33bc6761f2f82ba344f3d03a2269c623f22c1a35df97.

CVE-2023-36884 era una vulnerabilità zero-day che è stata sfruttata da un gruppo di minacce noto come RomCom per operazioni a doppio obiettivo nello spazio del crimeware e al servizio degli interessi strategici russi: ha preso di mira organismiucraini e allineati allaNATO per motivi di spionaggio e accesso alle credenziali. Il gruppo RomCom si sovrappone in varia misura a Storm-0978, Hawker, Tropical Scorpius, UAC-0132, UAC-0168, Void Rabisu e UNC4895.

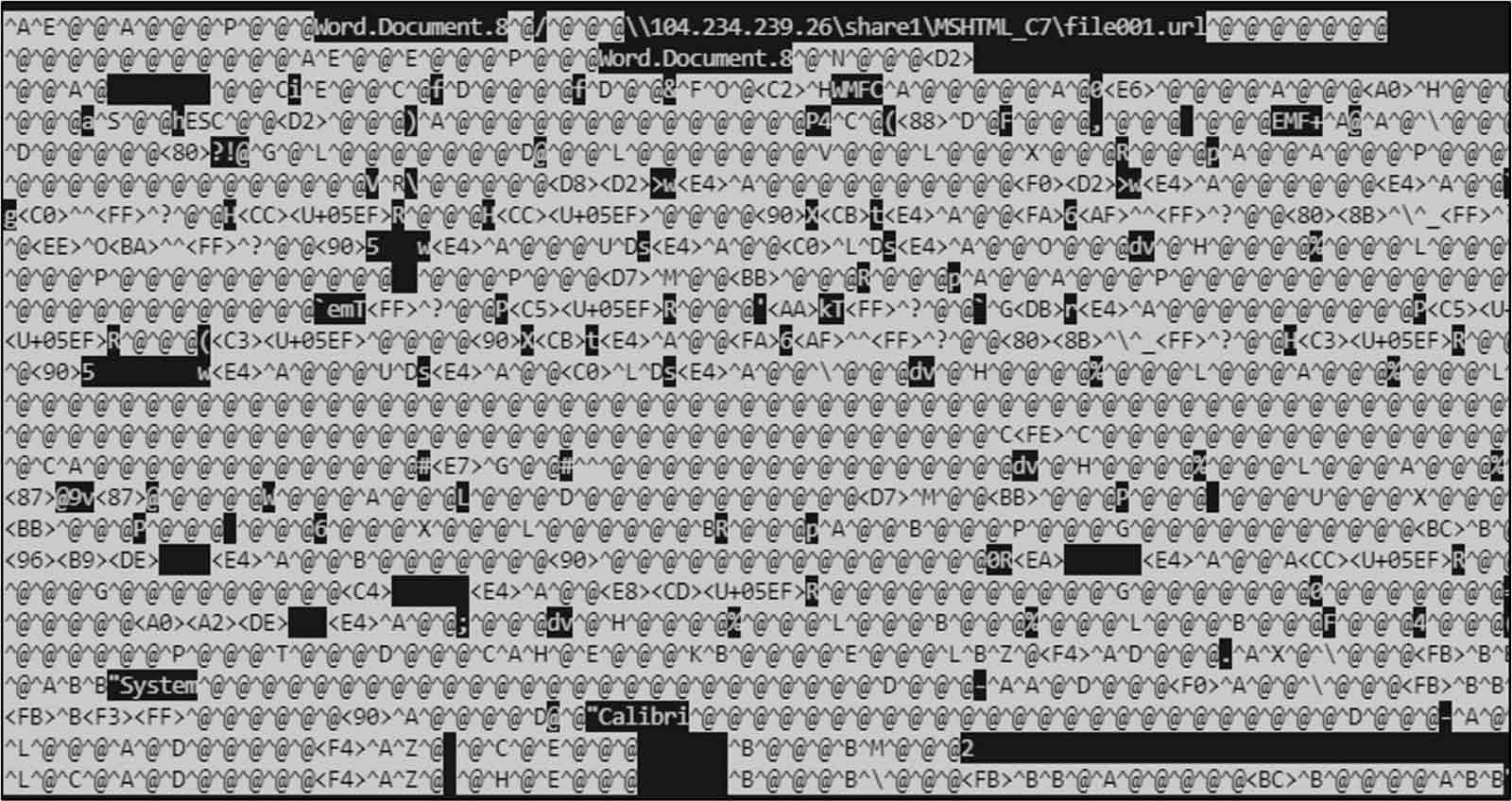

Il funzionamento di questo exploit è per certi versi simile a una vecchia vulnerabilità del 2017(CVE-2017-0199). In un documento Microsoft Word, un oggetto OLE incorporato o remoto può essere caricato silenziosamente all'apertura del file originale. Questa capacità consente ai documenti Office di essere vettori di contenuti annidati arbitrari, che gli aggressori sfruttano per produrre exploit multi-stage evasivi. In questo caso particolare, il payload del malware si trova all'interno di un documento RTF incorporato, denominato "afchunk.rtf". All'interno di un oggetto in questo RTF, questo exploit sfrutta la tecnica esistente vista anche con gli exploit per CVE-2017-0199 per scaricare un payload aggiuntivo da un URL hardcoded. Poiché l'accesso all'URL avviene sotto forma di condivisione SMB, l'exploit sfrutta la fiducia intrinseca che Windows concede alle condivisioni di rete remote.

Poiché la struttura sottostante di questo exploit è simile a CVE-2017-0199, il nostro team ha riscontrato che questa nuova vulnerabilità (CVE-2023-36884) ha attivato alcune delle nostre vecchie firme di rilevamento. Le sovrapposizioni che abbiamo notato si sono manifestate negli aspetti strutturali del modo in cui gli exploit sono stati realizzati, anche se le vulnerabilità sottostanti non erano esattamente correlate.

Da questo caso possiamo trarre una lezione interessante: alcune regole di rilevamento, se progettate in modo sufficientemente ampio, possono avere un'utilità nel tempo, rilevando persino nuovi zero day basati su tecniche più vecchie.

Difesa proattiva

La ricerca continua di informazioni sulle minacce consente una strategia di difesa proattiva, che identifica e attenua le potenziali minacce prima che possano causare danni. Questo concetto è stato messo in pratica dal team di threat intelligence di InQuest il mese scorso, durante lo sviluppo delle firme per rilevare una vulnerabilità MHTML nei file URL di Microsoft(CVE-2024-38112).

Durante lo sviluppo di questa firma, i nostri ricercatori hanno ricordato che l'URL dannoso utilizzato all'interno di un file URL Microsoft non deve necessariamente essere un link web standard basato su HTTP. Sebbene nulla nella documentazione disponibile dimostri che gli aggressori abbiano utilizzato percorsi di file locali in questo specifico exploit, l'intuizione dei nostri analisti ha suggerito che potrebbero essere possibili variazioni dell'attacco. Sulla base delle precedenti ricerche di InQuest sui file di collegamento a Internet (file URL) utilizzati negli exploit per l'aggiramento delle funzioni di sicurezza, sembra chiaro che numerosi sottosistemi di Windows possono essere affetti da falle nell'applicazione delle protezioni ai file a cui si accede tramite sorgenti multimediali alternative come SMB, WebDAV o potenzialmente altri protocolli quando si usa il prefisso URL file://. Ciò sembra derivare dalla fiducia intrinseca accordata in Windows ai file provenienti da quelle che sono tipicamente considerate zone più affidabili utilizzate negli ambienti di rete interni. In effetti, variazioni di questo tema sono state rivisitate di recente nell'analisi di ZDI della CVE-2024-38213, chiarendo che le contromisure contro questo tipo di vulnerabilità devono prendere in considerazione un insieme di input più ampio di quanto possa apparire immediatamente ovvio. Di conseguenza, la firma di rilevamento che abbiamo creato per questo exploit è stata progettata per anticipare questo tipo di variazione in futuro.

Riflessioni conclusive

Entrambi i casi evidenziano un tema centrale: l'intelligence sulle minacce è la pietra angolare di capacità di rilevamento robuste e a prova di futuro. Le regole di rilevamento create a mano esemplificano questa capacità, spesso rilevando nuove minacce con vecchie firme ben studiate. Le firme di rilevamento create tenendo conto della profondità del rilevamento e di una solida analisi della sequenza delle minacce tendono a essere più resistenti di fronte all'evoluzione del panorama delle minacce. Questa efficacia nel tempo sottolinea l'importanza della lungimiranza nella creazione delle regole e il ruolo critico della ricerca sulle informazioni sulle minacce.

Concentrandosi su misure a prova di futuro e investendo nelle informazioni sulle minacce, le organizzazioni possono mantenere una postura di sicurezza più resiliente mentre il panorama delle minacce continua a evolversi.

InQuest è stata recentemente acquisita da OPSWAT. Leggi l'annuncio qui: OPSWAT L'acquisizione di Inquest rafforza la strategia federale Go-to-Market, il rilevamento delle reti e le capacità di rilevamento delle minacce.

Autore: Darren Spruell, Hunter Headapohl