Grazie alla sua flessibilità e semplicità, Ruby è un linguaggio di programmazione estremamente popolare, utilizzato per una varietà di applicazioni, dallo sviluppo web all'analisi dei dati.

Al centro dell'ecosistema Ruby c'è Rack, un'interfaccia modulare che collega i server web alle applicazioni web basate su Ruby, utilizzata da molti framework e librerie web Ruby, comeRuby on Rails e Sinatra.

Tuttavia, la sicurezza delle applicazioni web, come quelle create con Ruby Rack, può essere compromessa da hacker intenzionati a trovare e sfruttare le vulnerabilità. Questo può lasciare le organizzazioni aperte agli attacchi e a rischio di perdita e furto di dati, con le conseguenti implicazioni legali, finanziarie e di reputazione.

Scoprite come il Red Team di OPSWAT ha scoperto le vulnerabilità del framework Rack e ha collaborato strettamente con gli sviluppatori di Ruby per risolverle rapidamente.

Qual è il problema?

Ruby Rack è un componente fondamentale di molte applicazioni web utilizzate da aziende e consumatori. Le falle o le vulnerabilità di Rack rappresentano un rischio significativo per la sicurezza delle applicazioni web basate su Ruby. Ciò potrebbe consentire a un aggressore di:

- Accesso non autorizzato ai file

- Manipolare il contenuto e le voci di registro in Ruby

Perché è importante?

Con oltre un miliardo di download di Rack a livello globale, lo sfruttamento delle vulnerabilità all'interno di Rack potrebbe potenzialmente colpire molte applicazioni e sistemi in tutto il mondo.

Gli insetti scoperti: Cosa c'è da sapere

1. CVE-2025-27610 (punteggio CVSS di 7,5)

La vulnerabilità più grave delle tre scoperte è una vulnerabilità Path Traversal che si verifica a causa della gestione impropria dell'opzione :root, che definisce la directory di base da cui verranno serviti i file statici. Consentendo agli aggressori di accedere a file situati al di fuori della directory dei file statici designata e di recuperare informazioni sensibili, tra cui file di configurazione, credenziali e dati riservati, può portare a una violazione.

2. CVE-2025-27111 (punteggio CVSS di 6,9)

Questa falla di sicurezza consente agli aggressori di iniettare e manipolare il contenuto dei registri attraverso valori di intestazione dannosi. Gli aggressori potrebbero inserire voci fraudolente, potenzialmente oscurando l'attività reale, o iniettare dati dannosi nei file di registro.

3. CVE-2025-25184 (punteggio CVSS di 5,4)

Questa vulnerabilità consente agli aggressori di eseguire iniezioni di registro tramite caratteri CRLF (Carriage Return Line Feed), manipolando potenzialmente le voci di registro, mascherando l'attività reale o inserendo dati dannosi nei file di registro.

Cosa devono fare gli sviluppatori?

1. Aggiornare Ruby Rack ora

Ruby ha risolto i bug nelle versioni più recenti del suo software. Se utilizzate Rack, aggiornatelo immediatamente alla versione più recente.

2. Verifica dei framework web

Gli sviluppatori dovrebbero analizzare i loro Software Bill of Materials (SBOM)-un elenco di tutti gli strumenti e del codice che utilizzano, per assicurarsi che nessun altro contenga bug.

Un SBOM fornisce visibilità sui componenti e sulle dipendenze che compongono il software, in modo che i team di sicurezza possano identificare e risolvere rapidamente eventuali vulnerabilità. Nello sviluppo web moderno, l'uso di più strumenti software e librerie di terze parti aumenta significativamente la complessità degli ambienti, rendendo difficile il mantenimento di un ciclo di vita dello sviluppo software (SDLC).

Senza un monitoraggio continuo dell'SBOM, le organizzazioni offrono agli aggressori la possibilità di sfruttare i componenti obsoleti o vulnerabili, mettendo a rischio le applicazioni e i dati. La scansione proattiva dell'SBOM aiuta a semplificare la gestione delle vulnerabilità, garantendo che la sicurezza rimanga parte integrante dell'SDLC.

3. Proteggere i dati

Gli hacker possono sfruttare queste vulnerabilità per alterare i contenuti e i file di log. I framework Web, anche se inizialmente sicuri, possono non rimanere tali nel tempo. La scansione regolare dei framework Web per verificare la presenza di modifiche o vulnerabilità aiuta a mantenere la sicurezza e strumenti come il sandboxing e la scansione dei file sono efficaci per identificare le attività sospette.

OPSWATMetaDefender Core consente alle organizzazioni di adottare un approccio proattivo nell'affrontare i rischi per la sicurezza. Esaminando le applicazioni software e le loro dipendenze, MetaDefender Core identifica le vulnerabilità note, come CVE-2025-27610, CVE-2025-27111 e CVE-2025-25184, all'interno dei componenti elencati. In questo modo i team di sviluppo e di sicurezza sono in grado di dare priorità alle attività di patch, mitigando i potenziali rischi per la sicurezza prima che possano essere sfruttati da attori malintenzionati.

Come possiamo aiutarvi?

OPSWAT è specializzata in tecnologie e soluzioni che identificano malware e bug come questi, aiutando le aziende a rimanere al sicuro. Se siete sviluppatori, possiamo aiutarvi a scansionare le vostre applicazioni e i vostri dati alla ricerca di rischi, a mantenere aggiornati i vostri strumenti e a proteggere le vostre informazioni dagli hacker.

Il grande risultato

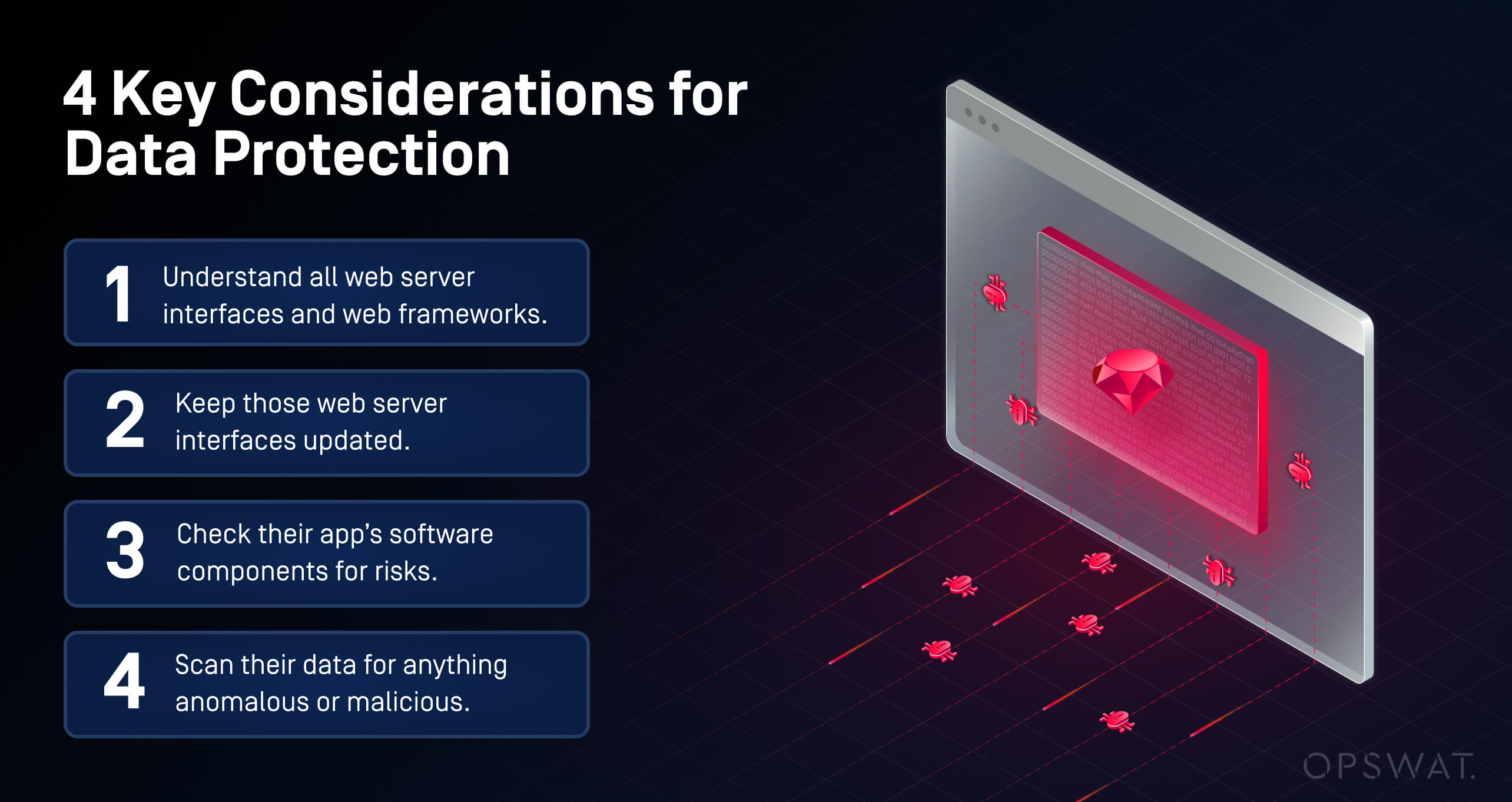

I bug nelle interfacce dei server web come Rack possono avere un impatto significativo se gli hacker li trovano e li utilizzano per primi. Gli sviluppatori devono concentrarsi su quattro elementi chiave per essere all'avanguardia:

- Comprendere tutte le interfacce del server web e i framework web utilizzati per la creazione del software.

- Mantenete aggiornate le interfacce del server web.

- Controllate i componenti software della loro applicazione per individuare eventuali rischi.

- Eseguite una scansione dei dati alla ricerca di eventuali anomalie o malware.

Rafforzare la cultura della sicurezza informatica

Volete saperne di più su come il Red Team diOPSWAT ha scoperto e aiutato a patchare queste CVE? Scoprite tutti i dettagli e leggete come il programma contribuisce alla comunità globale della sicurezza informatica.

Se siete sviluppatori o proprietari di un'azienda, è il momento di assicurarvi che le vostre applicazioni e i vostri dati siano protetti.

Che si tratti di SBOM o del rilevamento e della prevenzione delle minacce a più livelli presenti inMetaDefender Corei nostri esperti sono pronti a mostrarvi perché OPSWAT è affidabile a livello globale per difendere dalle minacce alcuni degli ambienti più critici.

Volete sapere come OPSWAT può salvaguardare il vostro ambiente dalle minacce emergenti?