L'accesso remoto è diventato un requisito critico in tutti gli ambienti industriali, sia per consentire l'assistenza di terzi, la manutenzione a distanza o la risoluzione dei problemi in tempo reale. Tuttavia, l'implementazione dell'accesso remoto in un ambiente ICSIndustrial Control System) o OT (Operational Technology) introduce nuove sfide di cybersecurity. Se non gestita correttamente, può aumentare significativamente la superficie di attacco ed esporre i sistemi critici alle minacce informatiche.

In ambito industriale, è frequente che le organizzazioni si rivolgano a fornitori o appaltatori terzi in base a rigorosi SLA (accordi sul livello di servizio), che richiedono un'assistenza tempestiva. Questi modelli di assistenza spesso richiedono l'accesso remoto agli asset industriali, a volte con urgenza. Le soluzioni tradizionali, come le VPN e i jump server, sono molto diffuse, ma non sempre sono sufficienti a soddisfare i requisiti di sicurezza unici delle reti OT.

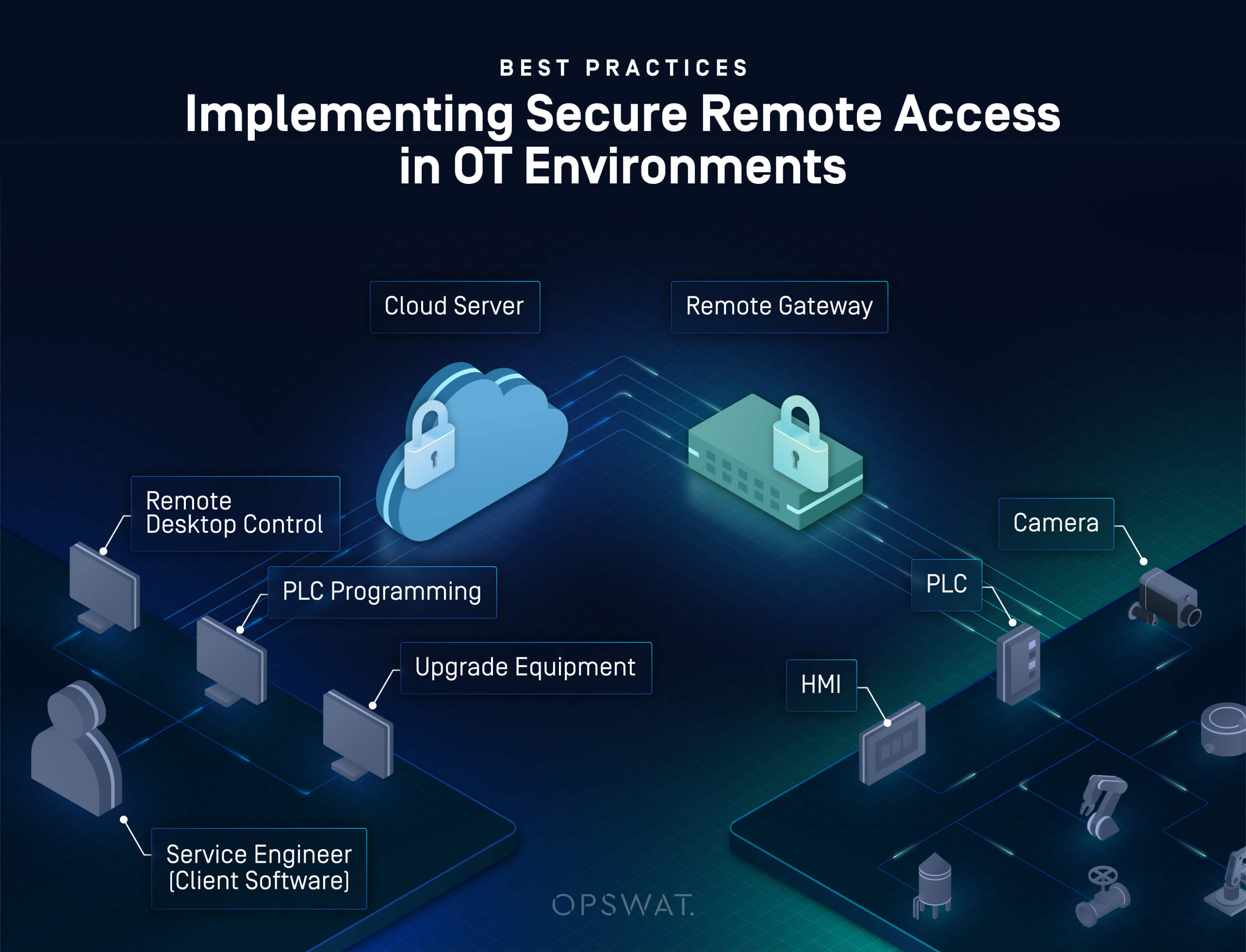

Per mitigare i rischi aggiuntivi introdotti dall'accesso remoto, le organizzazioni devono seguire queste raccomandazioni e best practice essenziali:

1. Ridurre al minimo e centralizzare i percorsi di accesso remoto

Stabilite un unico percorso di accesso controllato per tutta la connettività remota della vostra rete. Percorsi di accesso multipli o ad hoc aumentano il rischio di configurazioni errate o di sviste, rendendo più facile per gli aggressori sfruttare le vulnerabilità del sistema. Un unico percorso centralizzato, instradato attraverso una soluzione di controllo degli accessi, consente una migliore visibilità, monitoraggio e controllo generale.

2. Applicare l'accesso con il "minimo privilegio".

Applicare e seguire rigorosamente il principio del "Least Privilege". Gli utenti remoti devono avere accesso solo a sistemi e funzioni selezionati, necessari per i loro compiti, e niente di più. Ad esempio, se un fornitore di terze parti deve solo leggere i dati da un PLC, evitate di concedere le autorizzazioni di scrittura. Per gli appaltatori, limitate l'accesso solo ai propri sistemi o asset e definite controlli granulari sulle finestre di accesso basate sul tempo, sulle operazioni consentite e sull'ambito del dispositivo.

3. Utilizzare DMZ o Proxy per isolare i sistemi critici.

Impedire agli utenti remoti di accedere direttamente alle risorse OT critiche. Tutti gli accessi remoti devono essere intermediati attraverso una DMZ (Demilitarized Zone), un proxy di accesso sicuro o un gateway unidirezionale, garantendo che nessuna connessione in entrata raggiunga direttamente i dispositivi sensibili. Questi intermediari consentono un'ulteriore ispezione, registrazione e applicazione dei criteri.

4. Verifica degli endpoint remoti prima di concedere l'accesso

Prima di consentire a qualsiasi dispositivo di connettersi alla rete OT, applicare la convalida della postura dell'endpoint per garantire che soddisfi i requisiti minimi di sicurezza:

- L'antivirus o l'antimalware sono installati e attivi?

- È stata effettuata una scansione recente del malware?

- Ci sono vulnerabilità note sull'endpoint?

- Il dispositivo è criptato?

- Il sistema operativo e il software sono completamente patchati?

Questa convalida impedisce agli endpoint compromessi o non conformi di diventare un gateway nell'ambiente industriale.

5. Abilitare il controllo della sessione in tempo reale

Gli operatori del sito industriale devono avere il controllo di monitorare, mettere in pausa o terminare le sessioni remote in qualsiasi momento lo ritengano necessario. Questo controllo è fondamentale per rispondere ad attività non autorizzate, malfunzionamenti del sistema o potenziali incidenti di sicurezza.

6. Registrare tutte le attività e integrarsi con un SIEM

Tutti i tentativi di accesso remoto, gli eventi di autenticazione e le attività in sessione devono essere completamente registrati e verificabili. Questi registri devono essere inoltrati a un sistema SIEM (Security Information and Event Management) per il monitoraggio in tempo reale, l'indagine sulle minacce e l'analisi. Un'adeguata conservazione dei registri e le funzionalità forensi riducono i tempi di risposta agli incidenti e supportano anche i requisiti di conformità.

Poiché l'accesso remoto diventa indispensabile per le operazioni industriali, la sua protezione deve essere una priorità assoluta. I modelli di accesso IT tradizionali non possono essere applicati alla cieca agli ambienti OT senza un adeguato adattamento. Un approccio a più livelli che includa la convalida degli endpoint, la segmentazione degli accessi, il controllo delle sessioni e la registrazione centralizzata è essenziale per difendere le infrastrutture critiche dalle minacce moderne.

Percorso Secure per l'accesso remoto OT

Scoprite come MetaDefender OT Access offre una sicurezza di livello aziendale specificamente progettata per gli ambienti industriali.