- Cosa occorre sapere sul futuro del trasferimento Secure

- Come l'intelligenza artificiale sta trasformando il rilevamento delle minacce nel Managed File Transfer

- Cosa significa il quantum computing per la sicurezza dei trasferimenti di file aziendali

- Come la crittografia quantistica sicura e la distribuzione quantistica delle chiavi stanno plasmando la prossima generazione di sicurezza nel trasferimento dei file

- Perché il modello Zero Trust è essenziale per il trasferimento Secure nell'era dell'intelligenza artificiale e delle minacce quantistiche

- Come i CISO possono rendere Managed File Transfer a prova di futuro Managed File Transfer le minacce dell'intelligenza artificiale e della crittografia quantistica

- Quali sono gli aspetti normativi e di conformità da considerare quando si adottano soluzioni di trasferimento file sicure dal punto di vista quantistico e basate sull'intelligenza artificiale

- Domande frequenti

- La tua organizzazione è pronta per il futuro dei trasferimenti Secure ?

Cosa occorre sapere sul futuro del trasferimento Secure

Il trasferimento Secure sta entrando in una delle ere tecnologiche più dirompenti dall'introduzione della crittografia a chiave pubblica. Mentre l'intelligenza artificiale accelera la velocità e la sofisticazione degli attacchi informatici e l'informatica quantistica si prepara a violare i sistemi di crittografia più diffusi, i CISO devono ripensare il modo in cui proteggono i dati in movimento.

Fino alla metà degli anni 2010, i professionisti della sicurezza operavano partendo dal presupposto che i trasferimenti di file crittografati utilizzando RSA e AES fossero intrinsecamente sicuri contro tutti i vettori di attacco conosciuti. Questo presupposto non è più applicabile nell'era dell'informatica quantistica e delle minacce basate sull'intelligenza artificiale.

Gli aggressori stanno trasformando in armi il malware basato sull'intelligenza artificiale, l'imitazione comportamentale e gli attacchi automatizzati alle credenziali. Nel frattempo, gli attori statali stanno già raccogliendo dati crittografati con l'intenzione di decrittografarli una volta che il quantum computing avrà raggiunto la maturità, una minaccia nota come "raccogli ora, decrittografa dopo".

Questa convergenza tra IA, calcolo quantistico e architetture sempre più distribuite ha reso il trasferimento sicuro dei file una priorità strategica per i CISO. Secondo il sondaggio CISO 2024 di Gartner, il 68% dei responsabili della sicurezza ha identificato il trasferimento di file resistente al calcolo quantistico come una delle tre priorità infrastrutturali principali per i prossimi 24 mesi. Chi agisce ora può rendere i propri ambienti di scambio dati a prova di futuro.

Perché la sicurezza tradizionale del trasferimento dei file non è più sufficiente

A partire dagli anni '90, il trasferimento sicuro dei file si è basato in larga misura su algoritmi di crittografia quali RSA (introdotto nel 1977) ed ECC (Elliptic Curve Cryptography, standardizzato nei primi anni 2000), sull'autenticazione basata sul perimetro e su modelli di fiducia statici.

Gli algoritmi di crittografia tradizionali, un tempo ritenuti inviolabili, sono ora vulnerabili agli algoritmi quantistici come l'algoritmo di Shor. I metodi di autenticazione che si basano su credenziali statiche possono essere aggirati tramite attacchi di credential stuffing o di identità sintetica basati sull'intelligenza artificiale. I modelli basati sul perimetro, progettati per reti centralizzate, non offrono una protezione significativa in ambienti multi-cloud e remoti.

Poiché gli autori delle minacce continuano ad evolversi, i CISO non possono più fare affidamento sui tradizionali MFT . Devono passare ad architetture che presuppongono la compromissione, convalidano continuamente e rimangono resilienti anche quando gli standard di crittografia cambiano.

Come l'intelligenza artificiale, la tecnologia quantistica e il modello Zero Trust stanno rivoluzionando il trasferimento dei file

L'intelligenza artificiale sta trasformando sia le capacità di attacco che quelle di difesa. L'intelligenza artificiale consente il rilevamento delle anomalie in tempo reale, la classificazione dei contenuti e la valutazione predittiva delle minacce, migliorando significativamente l'ispezione a livello di file. Al contrario, gli aggressori utilizzano l'intelligenza artificiale per mascherare il malware, generare payload polimorfici e imitare il comportamento degli utenti.

Il quantum computing introduce un secondo cambiamento, ancora più significativo. Una volta che i computer quantistici raggiungeranno circa 4.000 qubit logici stabili (una soglia che i ricercatori stimano possa essere raggiunta entro 10-15 anni), saranno in grado di violare la crittografia RSA a 2048 bit e ECC a 256 bit utilizzando l'algoritmo di Shor. La crittografia post-quantistica (quantum-safe) e la QKD (distribuzione quantistica delle chiavi) rappresentano il passo evolutivo necessario.

Zero Trust riunisce questi elementi applicando la verifica continua, l'accesso con privilegi minimi e la microsegmentazione nei flussi di lavoro di trasferimento dei file. È la struttura portante necessaria per resistere alle minacce basate sull'intelligenza artificiale e su quelle quantistiche.

Come l'intelligenza artificiale sta trasformando il rilevamento delle minacce nel Managed File Transfer

L'intelligenza artificiale sta rivoluzionando il rilevamento delle minacce MFT , consentendo una visibilità più approfondita, tempi di risposta più rapidi e un rilevamento molto più accurato degli attacchi sofisticati. Mentre gli strumenti tradizionali si basano su firme statiche, l'IA analizza il comportamento, la struttura dei contenuti e i modelli cross-environment per identificare le anomalie.

Per i CISO, l'intelligenza artificiale offre vantaggi operativi tangibili:

- Identificazione in tempo reale di comportamenti anomali dei file

- Punteggio predittivo delle minacce per valutare il rischio del trasferimento dei file prima della consegna

- Classificazione dei contenuti che riduce l'esposizione nei flussi di lavoro regolamentati

- Azioni di risposta automatizzate che isolano, mettono in quarantena o bloccano i trasferimenti dannosi

- Visibilità in ambienti ibridi e multi-cloud, dove il monitoraggio perimetrale fallisce

Quali sono le ultime tecniche di intelligenza artificiale per rilevare le minacce legate al trasferimento di file?

Il rilevamento delle minacce basato sull'intelligenza artificiale negli MFT ora comprende tre categorie principali:

- ML (Machine Learning) – Rileva deviazioni rispetto alle linee guida note per il trasferimento dei file, segnalando anomalie quali dimensioni dei file, tempi di trasferimento o destinazioni insoliti.

- Analisi comportamentale: monitora il comportamento degli utenti, del sistema e dei file nel tempo per rilevare minacce interne, account compromessi e flussi di lavoro sospetti.

- Modelli di deep learning: identificano modelli di malware complessi nascosti all'interno di documenti, file multimediali, archivi compressi o payload crittografati, compresi quelli progettati per eludere i motori antivirus.

Secondo uno studio condotto nel 2024 dal SANS Institute, i sistemi di rilevamento basati sull'intelligenza artificiale hanno migliorato l'accuratezza del 43% nell'analisi di minacce sconosciute o polimorfiche rispetto ai metodi di rilevamento basati su firme, riducendo i falsi negativi dal 28% al 16%.

Come è possibile integrare gli strumenti di sicurezza basati sull'intelligenza artificiale con Managed File Transfer ?

I CISO che valutano soluzioni di trasferimento file potenziate dall'intelligenza artificiale devono assicurarsi che l'IA sia integrata in ogni fase del flusso di lavoro:

- Scansione pre-trasferimento con valutazione delle minacce basata su ML

- Monitoraggio comportamentale in tempo reale integrato con SIEM/SOAR

- Convalida post-trasferimento per rilevare minacce latenti o in evoluzione

- Automazione delle politiche che si adatta in base ai segnali di rischio

- Segnali di identità Zero Trust per migliorare le decisioni relative al controllo degli accessi

Le migliori pratiche di integrazione includono:

- Selezione MFT con IA integrata o opzioni di integrazione native

- Garantire che le API supportino l'automazione, la telemetria comportamentale e la correlazione degli eventi di sicurezza

- Allineamento degli strumenti di IA con gli ecosistemi IAM, DLP e SIEM

In che modo l'intelligenza artificiale contribuisce a Secure dei trasferimenti Secure in ambientiCloud ibridi?

Cloud complicano il monitoraggio tradizionale, ma l'intelligenza artificiale offre una soluzione scalabile. Analisi moderne basate sull'intelligenza artificiale:

- Rileva movimenti anomali di file tra tenant cloud

- Identificare API o gli account di servizio compromessi

- Monitorare i movimenti laterali tra le risorse cloud

- Applicare politiche di accesso contestuali basate sul comportamento degli utenti e sull'identità dei dispositivi

- Migliora la registrazione della conformità fornendo informazioni in tempo reale sui sistemi distribuiti.

MetaDefender File Transfer™ (MFT) supporta il trasferimento sicuro e conforme dei file in architetture complesse e multi-cloud, integrando funzionalità di intelligence e controlli Zero Trust nei flussi di lavoro di scambio file.

Cosa significa il quantum computing per la sicurezza dei trasferimenti di file aziendali

Il quantum computing rappresenta la più grande rivoluzione nel campo della crittografia degli ultimi decenni. Sebbene siano ancora in fase embrionale, i sistemi quantistici finiranno per compromettere la crittografia asimmetrica che oggi è alla base della sicurezza dei trasferimenti di file.

Anche se gli attacchi quantistici pratici sono ancora lontani anni luce, gli autori delle minacce stanno già acquisendo dati crittografati per decriptarli in futuro. La National Security Agency (NSA) degli Stati Uniti e il National Cyber Security Centre (NCSC) del Regno Unito hanno entrambi emesso avvertimenti pubblici riguardo ad attori statali che conducono campagne di "raccolta ora, decrittazione dopo" mirate alle comunicazioni crittografate e ai trasferimenti di file. Qualsiasi dato sensibile trasferito oggi utilizzando una crittografia vulnerabile è a rischio a lungo termine.

Le minacce quantistiche rendono essenziale una preparazione tempestiva.

Entro quanto tempo il quantum computing avrà un impatto sulla sicurezza del trasferimento dei file aziendali?

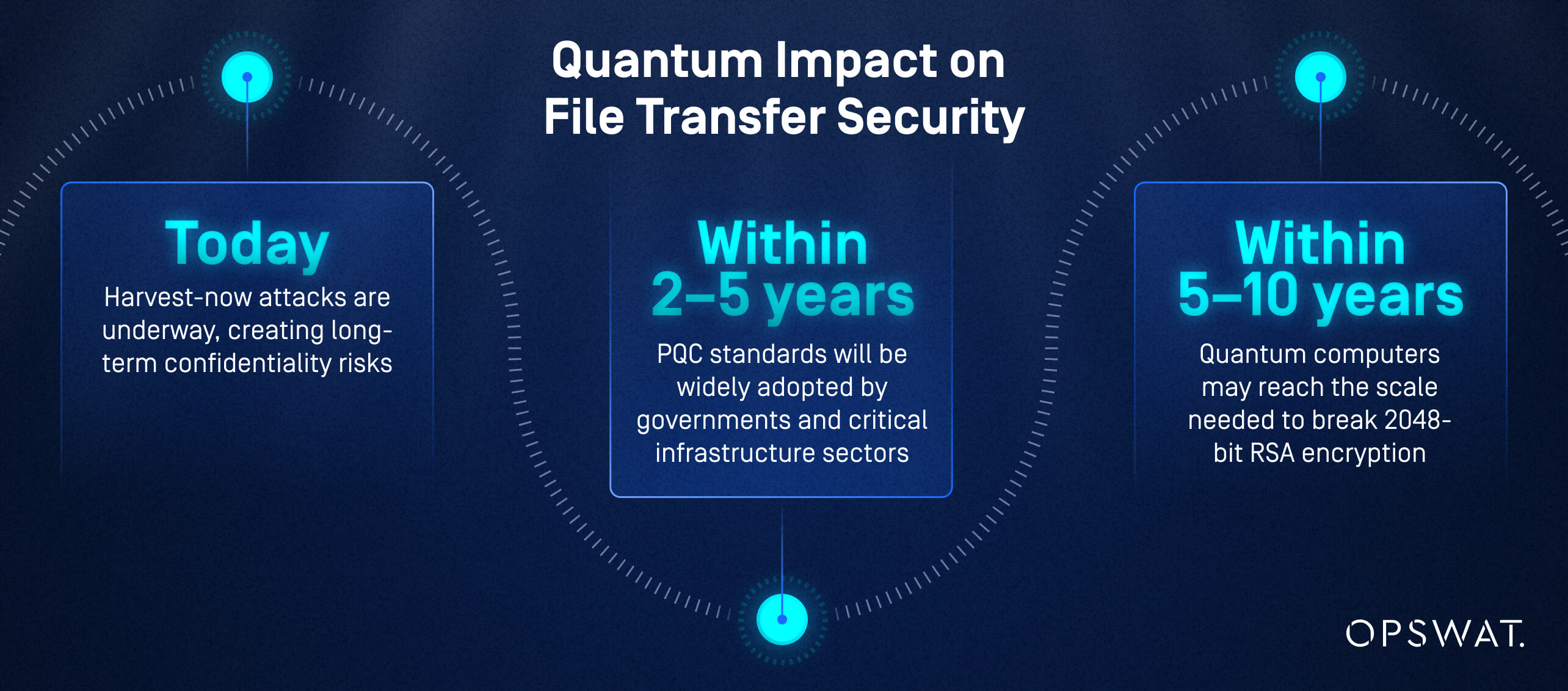

Sebbene le stime varino, il NIST, il Global Risk Institute e i principali ricercatori nel campo dell'informatica quantistica di IBM e Google concordano su diverse tappe fondamentali:

- Oggi: sono in corso attacchi Harvest-now, che creano rischi di riservatezza a lungo termine.

- Entro 2-5 anni: gli standard PQC saranno ampiamente adottati dai governi e dai settori delle infrastrutture critiche.

- Entro 5-10 anni: i computer quantistici potrebbero raggiungere la potenza necessaria per violare la crittografia RSA a 2048 bit.

I CISO non possono affidarsi a scadenze lontane; la pianificazione della migrazione deve iniziare subito.

Quali sono le Core della crittografia tradizionale dei trasferimenti di file contro gli attacchi quantistici?

Gli algoritmi quantistici minacciano direttamente:

- Crittografia RSA (vulnerabilità di fattorizzazione)

- Crittografia a curva ellittica (ECC) (vulnerabilità del logaritmo discreto)

- Scambio di chiavi Diffie-Hellman

- Protocolli TLS che sfruttano la negoziazione delle chiavi basata su RSA/ECC

I file crittografati trasferiti oggi utilizzando questi algoritmi potrebbero essere decrittografati retroattivamente, esponendo potenzialmente informazioni regolamentate, classificate o proprietarie.

In che modo le organizzazioni possono valutare la loro esposizione alle minacce quantistiche?

Una valutazione pratica condotta dal CISO include:

- Tenere traccia di tutti i flussi di lavoro relativi al trasferimento dei file che si basano su RSA/ECC

- Identificazione dei dati con lunga durata, come quelli sanitari, finanziari o governativi

- Valutazione degli ecosistemi dei partner per la preparazione al quantum

- Valutazione delle dipendenze di crittografia all'interno MFT , API e degli endpoint TLS

- Modellizzazione del rischio "raccolta ora, decrittografia in seguito" per carichi di lavoro sensibili

Come la crittografia quantistica sicura e la distribuzione quantistica delle chiavi stanno plasmando la prossima generazione di sicurezza nel trasferimento dei file

La crittografia quantistica sicura e la QKD rappresentano le tecnologie fondamentali per garantire la sicurezza dei trasferimenti di file anche in futuro. Esse assicurano la riservatezza a lungo termine anche in presenza di avversari dotati di capacità quantistiche.

Quali sono i principali standard di crittografia post-quantistica per Managed File Transfer?

Il NIST (Istituto Nazionale degli Standard e della Tecnologia degli Stati Uniti) e l'ETSI (Istituto Europeo delle Normative di Telecomunicazione) stanno guidando la standardizzazione globale della PQC.

Gli algoritmi principali includono:

- CRISTALLI-Kyber(creazione chiave)

- CRISTALLI - Dilitio(firme digitali)

- SPHINCS+(firme basate su hash)

- Falcon(firme basate su reticolo)

Questi algoritmi sono progettati per resistere agli attacchi quantistici, mantenendo al contempo prestazioni adeguate ai carichi di lavoro di trasferimento file aziendali.

Come si confronta la distribuzione quantistica delle chiavi con la crittografia post-quantistica per la protezione dei trasferimenti di file?

QKD (Distribuzione quantistica delle chiavi):

- Utilizza la fisica quantistica per proteggere gli scambi di chiavi

- Rileva le intercettazioni in tempo reale

- Richiede hardware specializzato e infrastruttura in fibra ottica

PQC (Crittografia post-quantistica):

- Funziona su hardware esistente

- È più facile da implementare su larga scala

- Diventerà lo standard dominante per MFT aziendale MFT alla sua praticità

Per le organizzazioni globali, l'adozione del PQC precederà probabilmente quella del QKD, anche se entrambi potrebbero coesistere in ambienti ad alta sicurezza.

Qual è la tempistica per l'adozione della crittografia quantistica sicura nella condivisione di file aziendali?

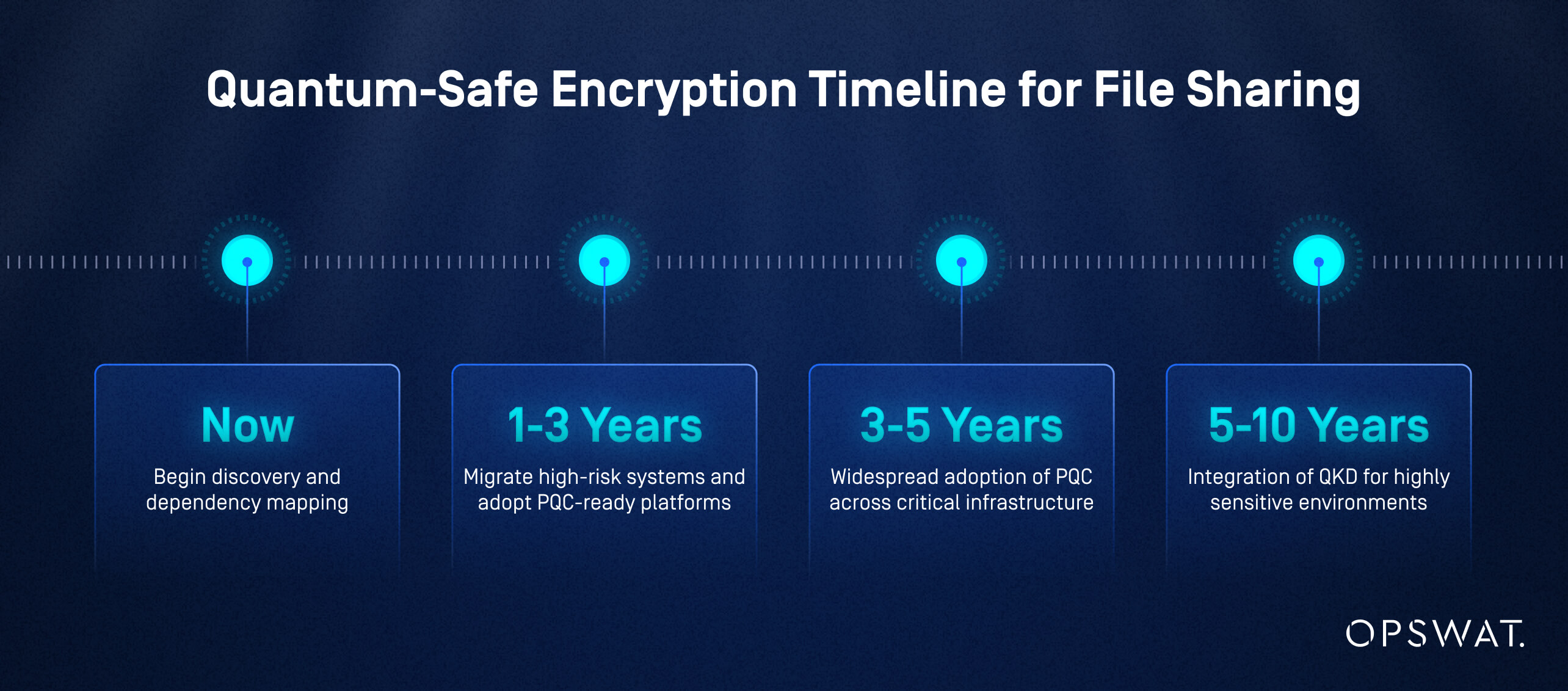

Sulla base della roadmap della crittografia post-quantistica del NIST e dei modelli di adozione del settore osservati nelle precedenti transizioni crittografiche, una tempistica strategica include:

- Ora: iniziare la mappatura delle scoperte e delle dipendenze

- 1-3 anni: migrazione dei sistemi ad alto rischio e adozione di piattaforme predisposte per la crittografia post-quantistica (PQC)

- 3-5 anni: adozione diffusa della PQC nelle infrastrutture critiche

- 5-10 anni: integrazione della QKD per ambienti altamente sensibili

Perché il modello Zero Trust è essenziale per il trasferimento Secure nell'era dell'intelligenza artificiale e delle minacce quantistiche

Zero Trust è l'unica architettura di sicurezza sufficientemente flessibile e robusta da resistere alle minacce basate sull'intelligenza artificiale, alla decrittografia quantistica e alle reti sempre più distribuite.

Eliminando la fiducia implicita e verificando ogni richiesta di accesso, Zero Trust garantisce che, anche in caso di violazione della crittografia o compromissione delle credenziali, gli aggressori non possano muoversi liberamente o sottrarre dati sensibili.

Come si sta evolvendo il modello Zero Trust per affrontare le minacce quantistiche e basate sull'intelligenza artificiale nel trasferimento di file?

I modelli Zero Trust ora includono:

- Punteggio di rischio continuo basato sull'intelligenza artificiale

- Valutazioni dell'identità e dell'affidabilità dei dispositivi in tempo reale

- Agilità di crittografia per supportare i protocolli post-quantistici

- Micro-segmentazione in ambienti di trasferimento file ibridi e multi-cloud

- Ispezione a livello di file per verificare l'integrità e rilevare minacce nascoste

Questi miglioramenti garantiscono la resilienza anche in scenari in cui il malware basato sull'intelligenza artificiale aggira i controlli tradizionali o le minacce quantistiche compromettono la crittografia esistente.

Quali sono i passaggi pratici per implementare il modello Zero Trust negli Managed File Transfer ?

I CISO possono adottare il modello Zero Trust per MFT un approccio graduale:

- Mappare tutte le risorse di trasferimento file (utenti, sistemi, flussi di lavoro, partner).

- Applicare criteri di accesso con privilegi minimi e criteri condizionali.

- Implementare una verifica continua utilizzando segnali a livello di identità, dispositivo e file.

- Segmentare gli ambienti di trasferimento dei file per limitare i movimenti laterali.

- Integra la prevenzione avanzata delle minacce, comprese l'ispezione basata sull'intelligenza artificiale e il CDR.

- Automatizza l'applicazione delle politiche e monitora continuamente il comportamento.

Il successo richiede il sostegno dei dirigenti, una stretta integrazione IAM e una MFT moderna progettata per il modello Zero Trust.

In che modo il modello Zero Trust migliora la conformità e la resilienza nelle operazioni di trasferimento dei file?

Zero Trust rafforza notevolmente la conformità garantendo:

- Percorsi di audit chiari e immutabili

- Controlli di governance dei dati applicati

- Restrizioni di accesso documentate

- Autenticazione Adaptive

- Forte allineamento con framework quali GDPR, HIPAA, PCI DSS, SOX

Grazie alla verifica continua e alla visibilità approfondita, le organizzazioni diventano più resilienti nei confronti di violazioni, configurazioni errate, minacce interne e sfide di audit.

Come i CISO possono rendere Managed File Transfer a prova di futuro Managed File Transfer le minacce dell'intelligenza artificiale e della crittografia quantistica

I CISO devono combinare la pianificazione strategica con la modernizzazione tecnologica per garantire che i loro ambienti di trasferimento file rimangano sicuri nonostante l'evoluzione delle minacce. Per essere pronti ad affrontare il futuro è necessario investire in approfondimenti basati sull'intelligenza artificiale, crittografia post-quantistica e architettura Zero Trust.

Quali sono i passaggi concreti per migrare verso architetture di trasferimento file resistenti alla crittografia quantistica?

Una strategia di migrazione a prova di futuro include:

- Valutazione: valutare le dipendenze dalla crittografia, la sensibilità dei dati a lungo termine e l'esposizione quantistica.

- Priorità: identificare i flussi di lavoro relativi a file ad alto rischio o a lunga conservazione.

- Preparazione PQC: selezionare MFT che supportano la crittografia agile.

- Pilotaggio– Testare le implementazioni PQC in ambienti a basso rischio.

- Implementazione completa: transizione dei flussi di lavoro e dei partner a protocolli quantistici sicuri.

- Convalida continua: monitoraggio degli aggiornamenti degli standard e mantenimento della cripto-agilità.

Come è possibile sfruttare l'intelligenza artificiale per rilevare e mitigare le minacce quantistiche nel trasferimento di file?

L'intelligenza artificiale migliora la sicurezza nell'era quantistica:

- Monitoraggio delle anomalie legate agli attacchi quantistici

- Prevedere quali asset sono esposti a rischi crittografici a lungo termine

- Convalida dell'integrità dei file dopo il trasferimento

- Rilevamento di modelli di accesso insoliti indicativi di campagne di raccolta immediata

- Automatizzazione dei flussi di lavoro relativi alla quarantena e all'isolamento

Gli strumenti di rilevamento delle minacce basati sull'intelligenza artificiale OPSWATrafforzano questo modello integrando le informazioni sulle minacce direttamente nei flussi di lavoro di scambio dei file.

Quali sono le migliori pratiche per preparare Managed File Transfer alle minacce informatiche quantistiche e basate sull'intelligenza artificiale?

I CISO dovrebbero adottare le seguenti best practice:

- Implementare l'agilità crittografica per cambiare rapidamente gli algoritmi

- Applicare i principi Zero Trust a tutti i flussi di lavoro relativi al trasferimento dei file

- Implementare il rilevamento delle anomalie e la valutazione dei rischi basati sull'intelligenza artificiale

- Ridurre la dipendenza dai protocolli legacy vulnerabili

- Convalidare gli ecosistemi dei partner per la preparazione al PQC

- Documentazione della governance dei rischi legati alla quantità e all'intelligenza artificiale per la rendicontazione di conformità

- Incorporare la prevenzione delle minacce a livello di file, come CDR e scansione anti-malware con più motori

Quali sono gli aspetti normativi e di conformità da considerare quando si adottano soluzioni di trasferimento file sicure dal punto di vista quantistico e basate sull'intelligenza artificiale

Le normative stanno evolvendo rapidamente per tenere conto delle minacce quantistiche, dei rischi legati all'intelligenza artificiale e dei requisiti avanzati in materia di protezione dei dati. I CISO devono garantire che i loro sforzi di modernizzazione del trasferimento dei file siano in linea con queste aspettative in continua evoluzione.

Quali sono gli standard di conformità fondamentali per il trasferimento di file sicuro dal punto di vista quantistico?

Le norme e le linee guida fondamentali provengono da:

- Linee guida PQC del NIST (Kyber, Dilithium, SPHINCS+)

- Standard ETSI per QKD e PQC

- Mandati regionali per la cripto-agilità e gli aggiornamenti degli algoritmi

- Ordini esecutivi statunitensi e linee guida federali sulla preparazione quantistica

Questi standard sottolineano le transizioni degli algoritmi, gli aggiornamenti della gestione delle chiavi, la documentazione di audit e le garanzie di riservatezza a lungo termine.

In che modo le organizzazioni dovrebbero documentare e segnalare la sicurezza dei trasferimenti di file quantistica e basata sull'intelligenza artificiale?

Le migliori pratiche includono:

- Mantenimento degli inventari crittografici

- Documentazione delle transizioni degli algoritmi e governance del ciclo di vita chiave

- Registrazione degli eventi di rilevamento basati sull'intelligenza artificiale e delle azioni di risposta

- Acquisizione delle decisioni relative al controllo degli accessi all'interno dei flussi di lavoro Zero Trust

- Generazione di report di conformità in linea con GDPR, CCPA, HIPAA e SOX

La registrazione e la reportistica conformi alle normative OPSWATriducono notevolmente il carico di lavoro dei team di sicurezza.

Quali sono le implicazioni delle tecnologie quantistiche e dell'intelligenza artificiale per la privacy dei dati e i trasferimenti transfrontalieri?

Quantum e IA creano nuove considerazioni sulla privacy:

- PQC garantisce la riservatezza a lungo termine per le esportazioni sensibili

- L'ispezione AI solleva questioni giurisdizionali relative al trattamento dei dati

- Le leggi sulla sovranità dei dati (GDPR, CCPA, normative APAC) richiedono trasparenza crittografica

- I trasferimenti transfrontalieri richiedono la garanzia che le protezioni quantistiche continuino a essere efficaci anche dopo che i dati hanno lasciato l'ambiente di origine.

I CISO devono garantire che i sistemi di trasferimento dei file siano in grado di dimostrare la durata della crittografia e applicare l'intelligenza artificiale in modo responsabile entro i limiti normativi.

Domande frequenti

Quali sono i principali standard di crittografia post-quantistica per MFT?

Gli algoritmi approvati dal NIST, come Kyber e Dilithium, costituiscono la base per la futura adozione della PQC.

In che modo gli strumenti basati sull'intelligenza artificiale possono integrarsi con MFT ?

Attraverso l'analisi comportamentale, il rilevamento delle anomalie e la valutazione automatizzata delle minacce con integrazione SIEM/IAM.

Qual è la roadmap per l'adozione del PQC MFT aziendale?

Iniziare subito la valutazione, avviare il progetto pilota PQC in 1-3 anni, raggiungere la piena adozione in 3-5 anni.

Qual è il rischio degli attacchi "raccogli ora, decrittografa dopo"?

Gli hacker possono catturare file crittografati oggi e decrittografarli una volta che i computer quantistici saranno maturi.

Come si confronta il QKD con il PQC?

Il QKD offre una sicurezza senza pari, ma richiede hardware specializzato; il PQC è più pratico per un'adozione su larga scala.

Come dovrebbero prepararsi le imprese alle minacce poste dall'intelligenza artificiale e dalla tecnologia quantistica?

Implementare il modello Zero Trust, adottare la cripto-agilità, implementare sistemi di rilevamento basati sull'intelligenza artificiale e modernizzare i protocolli legacy.