Introduzione

I codici QR sono diventati indispensabili per l'autenticazione, il pairing dei dispositivi e la condivisione di file sulle piattaforme di collaborazione. Tuttavia, la loro comodità li ha resi un obiettivo primario per i criminali informatici. Secondo Egress, il phishing con codice QR (quishing) è passato dallo 0,8% delle e-mail di phishing nel 2021 al 12,4% nel 2023, con un tasso sostenuto del 10,8% nel 2024. Questa crescita esponenziale riflette uno spostamento strategico degli aggressori verso lo sfruttamento di strumenti affidabili come Signal e Microsoft Teams, ormai centrali nella comunicazione aziendale.

Questo blog esplora il modo in cui gli attacchi basati sui codici QR aggirano le difese tradizionali, evidenzia gli incidenti del mondo reale e illustra come MetaDefender Core mitiga questi rischi grazie a Deep CDR™, InSights Threat Intelligence e alle integrazioni API.

I principali attacchi basati sui codici QR fanno notizia nel 1° trimestre 2025

Attacco ai dispositivi collegati di Signal: bypassare l'autenticazione

Signal, una delle principali app di messaggistica criptata, consente agli utenti di collegare i dispositivi tramite scansioni di codici QR anziché tramite password. Una falla critica consente agli aggressori di collegare in modo permanente dispositivi dannosi se il dispositivo principale è compromesso.

Metodo di attacco

- Le e-mail di phishing o gli schemi di social engineering inducono gli utenti a scansionare i codici QR con la scusa della "verifica dell'account".

- Una volta scansionato, il dispositivo dell'aggressore ottiene pieno accesso a messaggi, contatti e comunicazioni, senza bisogno di password.

Impatto sul mondo reale

- Gruppi di spionaggio russi, identificati dal Threat Analysis Group di Google, hanno sfruttato questa falla per colpire gli utenti ucraini(Wired).

Phishing con codice QR di Black Basta in Microsoft Teams

Black Basta, un noto gruppo di ransomware-as-a-service (RaaS) attivo dal 2022, si è orientato verso il phishing con codice QR in Microsoft Teams.

Metodo di attacco

- Falsi avvisi di sicurezza informatica vengono inviati tramite Teams, invitando i dipendenti a scansionare un codice QR per "verificare" le credenziali Microsoft 365.

- I codici QR nascondono gli URL dannosi, eludendo gli strumenti di sicurezza delle e-mail.

- Le vittime vengono reindirizzate a pagine di login fasulle, che consentono il furto di credenziali, l'escalation dei privilegi e la distribuzione di ransomware.

Come MetaDefender Core™ previene gli attacchi basati sui codici QR

Per combattere queste minacce in continua evoluzione, le organizzazioni hanno bisogno di soluzioni di sicurezza avanzate che vadano oltre il tradizionale rilevamento del phishing. MetaDefender Core utilizza tecnologie multilivello specificamente progettate per neutralizzare le minacce basate su file e credenziali nelle piattaforme di collaborazione.

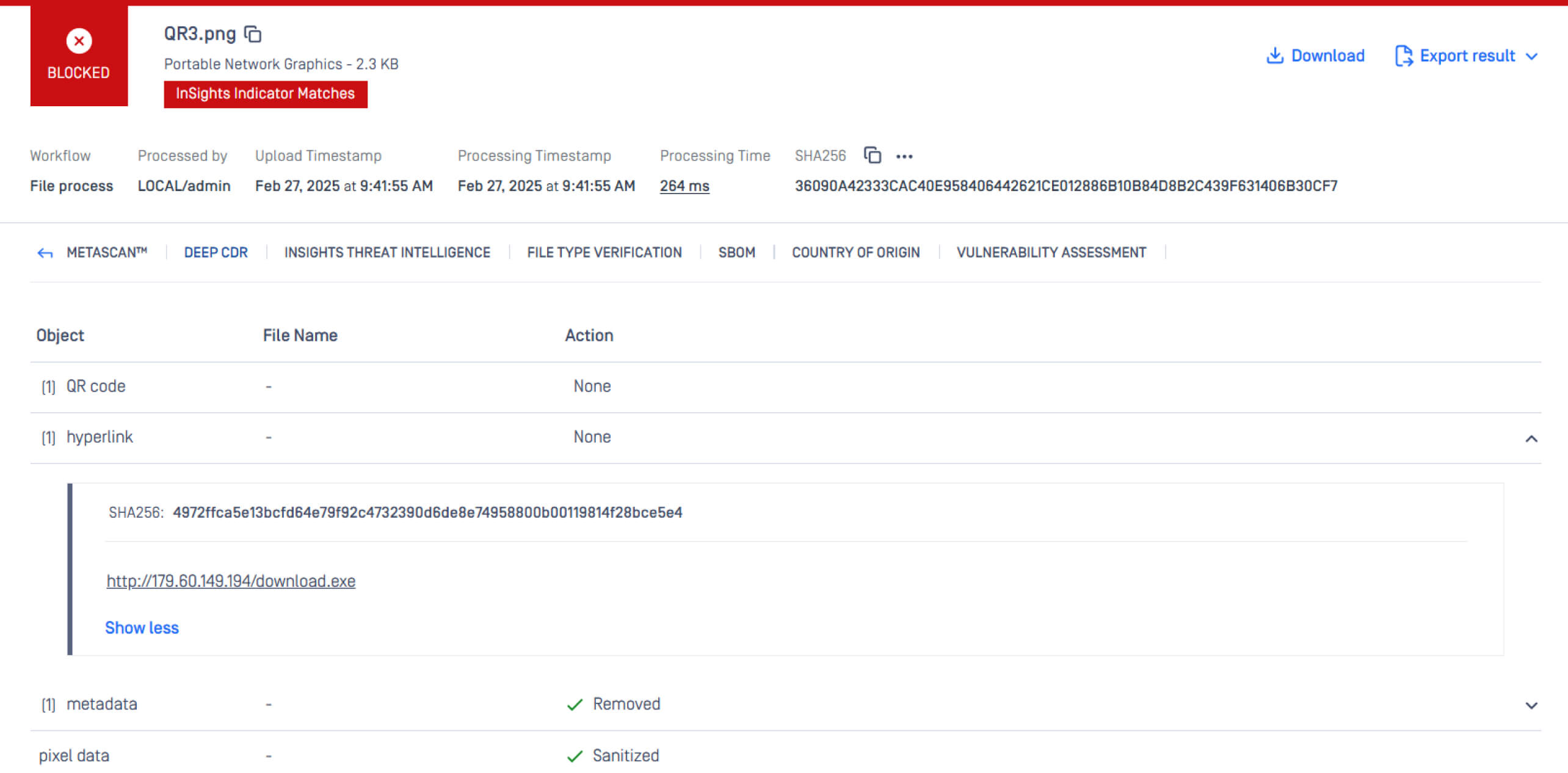

Deep CDR

Deep CDR sanifica i file immagine rimuovendo gli elementi potenzialmente dannosi e i contenuti fuori policy (ad esempio, URL offuscati) e rigenerando nuovi file sicuri da usare. Per prevenire gli attacchi di quishing, Deep CDR:

- Estrae il collegamento ipertestuale dal codice QR e neutralizza le minacce.

- Rigenera un codice QR sicuro da usare e consente agli utenti di aggiungere un servizio di scansione di URL.

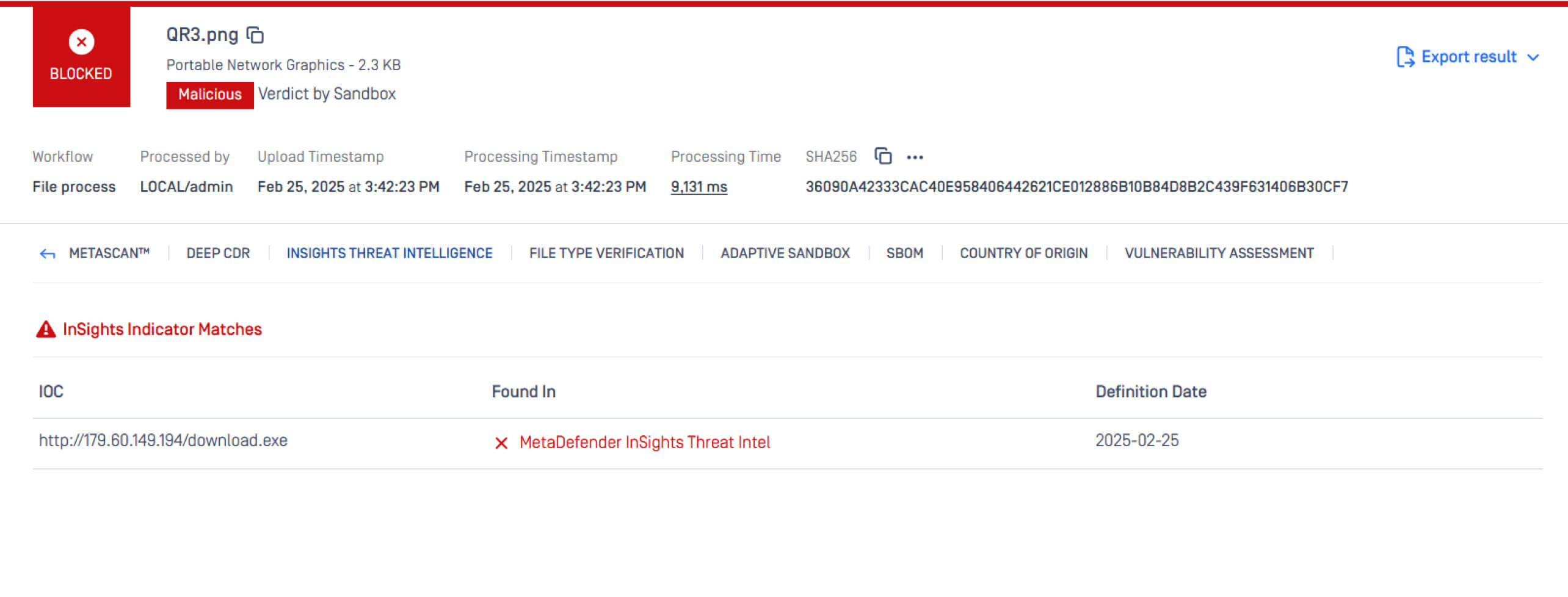

Threat Intelligence InSights

Utilizzate InSights Threat Intelligence per identificare e bloccare in tempo quasi reale i domini e gli IP dannosi nei codici QR, utilizzando informazioni curate sulle minacce provenienti da più fonti.

- Rilevare il dominio estratto dai codici QR mediante Deep CDR.

- Impedire ai dipendenti l'accesso a domini sospetti o inseriti in una lista nera.

- Aggiornare continuamente le informazioni sui rischi in base all'evoluzione delle minacce.

Tenete a bada il Quishing con le giuste difese

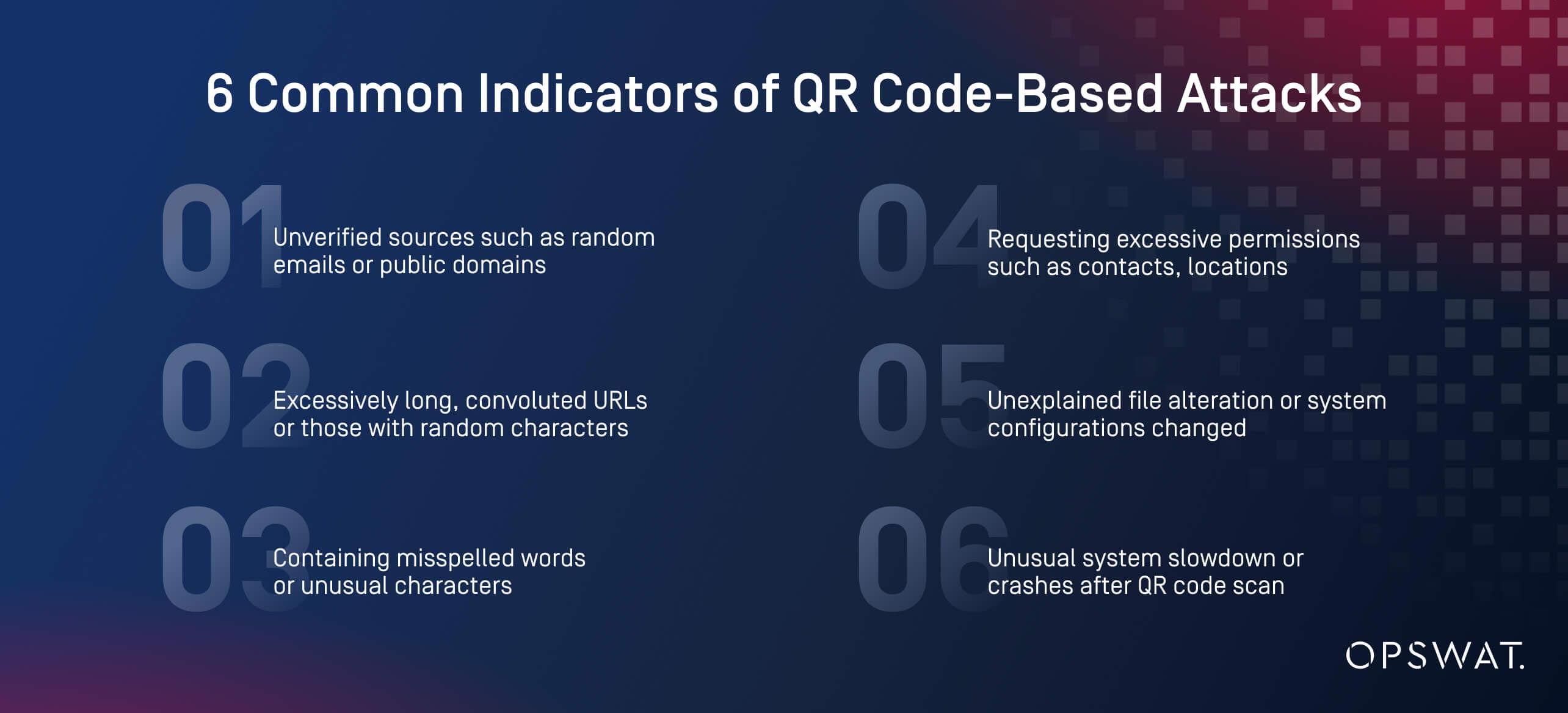

I codici QR non sono più solo una comodità: sono diventati un obiettivo primario per i criminali informatici che cercano di rubare le credenziali, aggirare l'MFA e distribuire ransomware. Per ridurre questi rischi, le aziende dovrebbero adottare un approccio di fiducia zero alle interazioni con i codici QR, tra cui:

- Educare i dipendenti sui rischi di phishing e sui metodi di attacco dei codici QR.

- Rafforzare le politiche di sicurezza mobile per ridurre la probabilità di scansioni non autorizzate.

- Implementazione di soluzioni proattive di prevenzione delle minacce come MetaDefender Core per sanificare i codici QR, bloccare i domini dannosi e integrare la sicurezza nei flussi di lavoro aziendali.

Una scansione di codice QR compromessa può portare a una violazione della sicurezza su larga scala. Le organizzazioni devono agire subito per stare davanti agli aggressori, andando oltre le difese tradizionali e adottando soluzioni di difesa a più livelli e in profondità.

Risorse aggiuntive

- Visita la pagina del prodottoMetaDefender Core

- Scaricate la sintesi della soluzione di sicurezza per il caricamento dei file

- Leggete questo blog: Stop al phising dei codici QR - Proteggere le infrastrutture critiche