Nonostante i titoli dei giornali, gli avvisi e i miliardi di dollari investiti nella sicurezza informatica, un problema evidente continua ad annaspare nel cuore dei sistemi OT e CPS (sistemi cyber-fisici): i protocolli industriali non sicuri.

La spina dorsale operativa delle nostre reti energetiche, degli impianti di trattamento delle acque, del petrolio e del gas e delle strutture produttive si basa ancora su standard di comunicazione come Modbus, DNP3, OPC DA, PROFINET, ecc.

Questi protocolli sono stati progettati decenni fa, molto prima che le minacce informatiche facessero parte della conversazione, e sono stati concepiti per le prestazioni, non per la protezione. Presuppongono la completa sicurezza e l'operatività del sistema, non richiedono autenticazione, trasmettono in chiaro e continuano a far funzionare sistemi mission-critical in tutto il mondo.

Non si tratta di un rischio ipotetico. È un rischio sistemico.

Fiducia per difetto: Un difetto di progettazione armato

I protocolli industriali legacy sono nati in un'epoca diversa, in cui la logica dell'isolamento fisico(intercapedini) era il modello di sicurezza dominante. La sicurezza informatica non era né un requisito né un obiettivo di progettazione. Di conseguenza, questi protocolli non hanno meccanismi di autenticazione, autorizzazione o crittografia integrati.

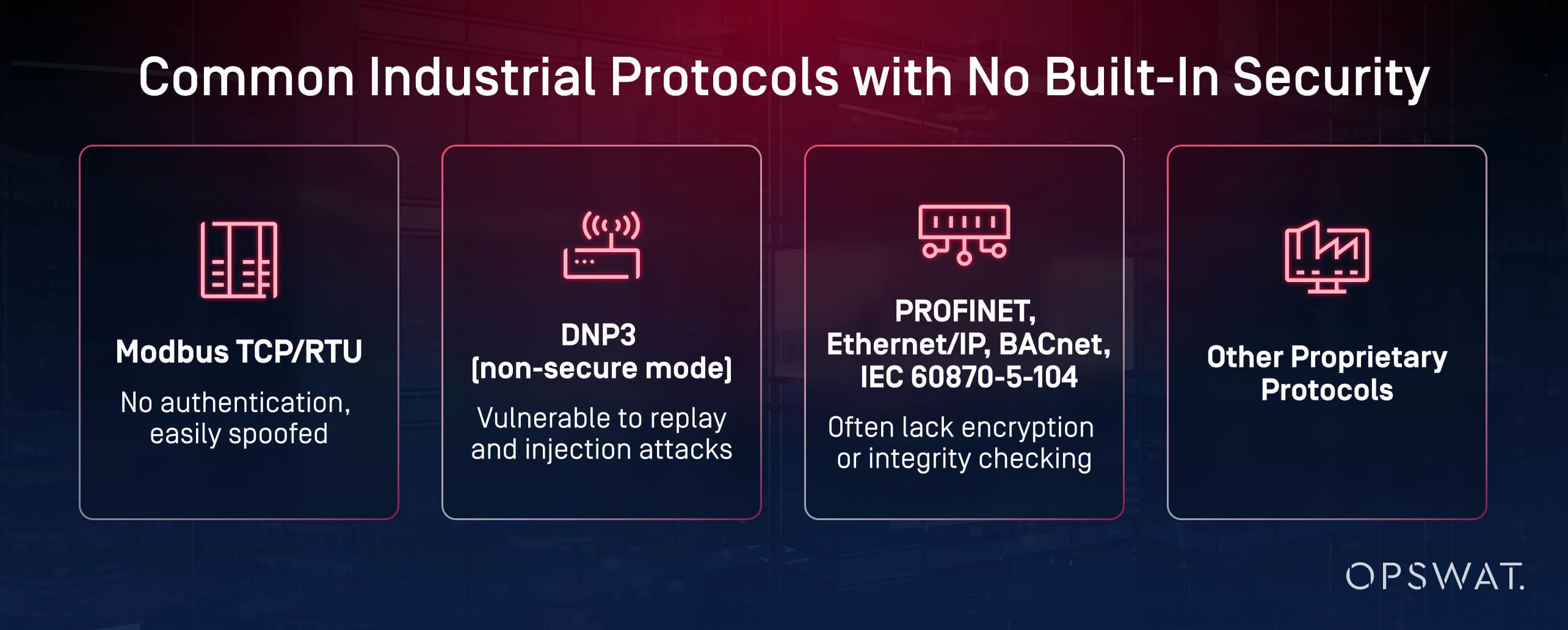

Ecco un'analisi più approfondita di ciò che significa in termini reali:

- Modbus TCP/RTU: Invia e riceve comandi senza autenticazione. Un utente malintenzionato può impersonare un dispositivo master e modificare i valori degli attuatori.

- DNP3 (in modalità non sicura): Vulnerabile agli attacchi di replay e di iniezione; manca di robusti controlli di integrità.

- PROFINET, EtherNet/IP, BACnet, IEC 60870-5-104: offrono una sicurezza minima o opzionale, con poche o nessuna garanzia di integrità o riservatezza dei dati.

- Protocolli proprietari che variano nell'implementazione della sicurezza, spesso privi di protezioni fondamentali.

Queste vulnerabilità di sicurezza possono non essere evidenziate durante il normale funzionamento. Ma sotto lo sguardo di un attore di minacce, soprattutto se dotato di risorse, tempo e intenzioni, diventano vulnerabilità evidenti.

Impatto sul mondo reale: Protocollo Exploit in azione

I team di sicurezza si preparano spesso agli exploit "zero-day", ma nell'OT gli aggressori si affidano spesso a exploit "zero-effort", sfruttando un comportamento dei protocolli che non è mai stato sicuro in partenza.

Considerate i seguenti scenari:

Attacchi di spoofing e replay

Senza controlli di autenticazione o integrità, gli aggressori possono catturare il traffico legittimo e riprodurlo per manipolare i processi o interrompere le operazioni.

Attacchi Man-in-the-Middle

Attacchi Man-in-the-Middle: Il traffico OT intercettato può essere modificato durante il transito, ad esempio falsificando le letture della pressione o alterando i comandi di controllo.

Controllo non autorizzato

Un intruso che accede alla rete può impartire direttamente comandi ai PLC (controllori logici programmabili), aggirando i protocolli di sicurezza.

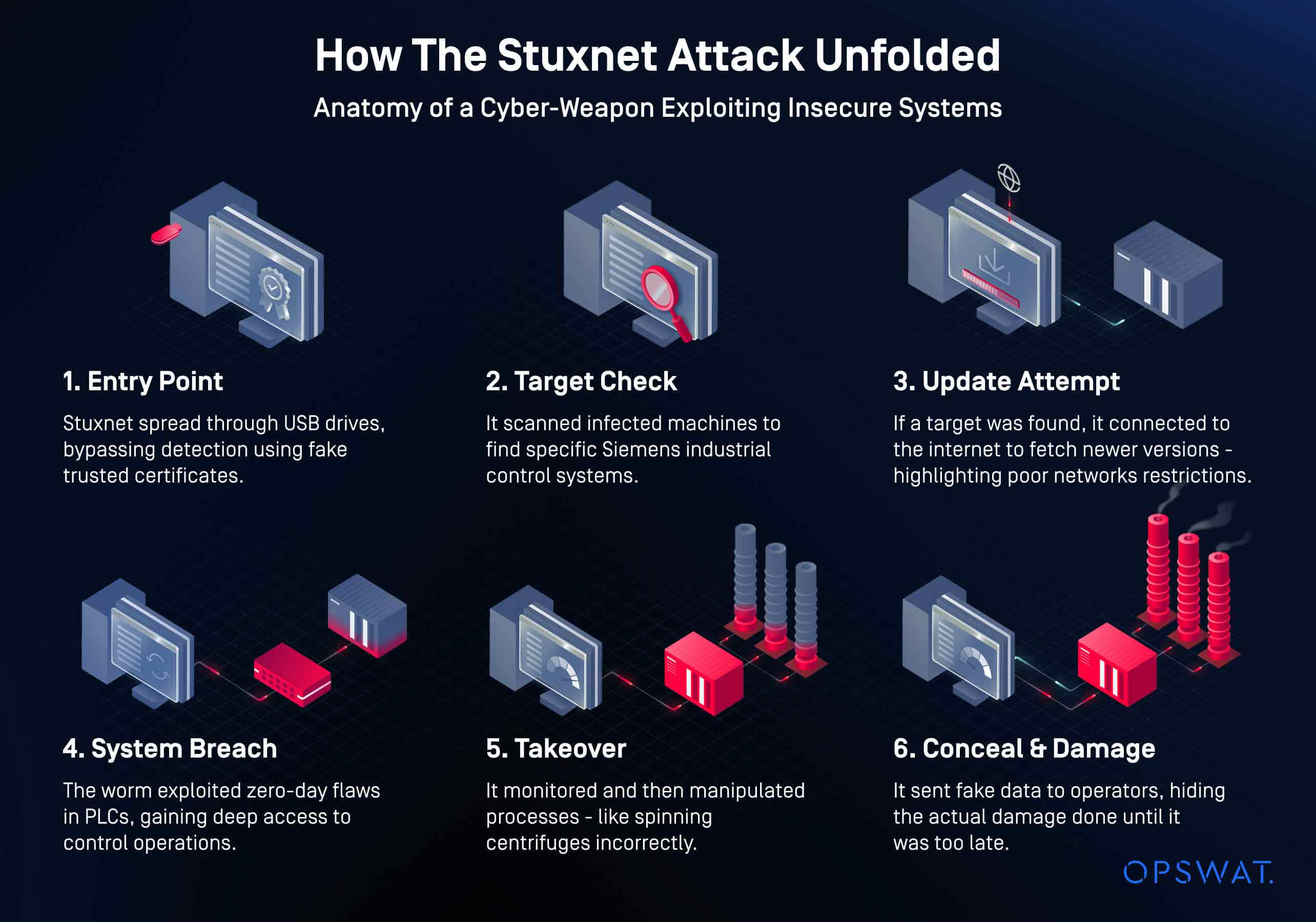

Il worm Stuxnet è l'esempio più noto e citato, ma non è certo l'unico. Negli ultimi anni, diversi gestori di reti elettriche, aziende idriche e società energetiche hanno segnalato attacchi riconducibili all'abuso del comportamento del protocollo nativo.

L'attacco del 2021 a un impianto di trattamento delle acque in Florida ha comportato una compromissione dell'accesso remoto, ma la possibilità di impartire comandi non autorizzati si basava su un protocollo privo di meccanismi di verifica.

Perché le difese tradizionali sono insufficienti

I firewall tradizionali sono ancora oggi utilizzati per proteggere gli ambienti e i protocolli legacy, ma possono essere compromessi. Anche se questi protocolli possono essere resi più sicuri, l'infrastruttura che rende possibile la vita moderna è costituita da miliardi di sensori, controllori e altri punti finali che non possono essere aggiornati senza una sostituzione completa. Di conseguenza, gli operatori devono affidarsi a ulteriori livelli di difesa informatica per garantire la sicurezza del perimetro. Pur essendo importanti, questi non mitigano i rischi fondamentali posti da protocolli non sicuri.

- Non riscrivono la logica del protocollo: Modbus continuerà a trasmettere comandi non autenticati e in chiaro, anche dietro un firewall.

- Si basano su firme note: Gli strumenti DPI non sono in grado di rilevare abusi di protocollo nuovi o di basso livello senza motori euristici o comportamentali.

- Consentono il traffico bidirezionale: Il che apre la porta all'iniezione di comandi, al movimento laterale e all'allestimento di ulteriori attacchi.

Soprattutto, si presuppone che il protocollo possa essere protetto dal monitoraggio, non che debba essere contenuto dalla progettazione.

Verso un isolamento consapevole del protocollo

Non bastano più ispezioni. È il contenimento. Si tratta di imporre la segmentazione della rete a un livello fondamentale, ad esempio a livello fisico o con controlli logici rigorosi.

I meccanismi di isolamento consapevoli del protocollo, come i gateway unidirezionali(diodi di dati) e le soluzioni di interruzione del protocollo, offrono un approccio più sicuro. Consentono ai team operativi di mantenere i flussi di dati necessari - aggiornamenti storici, log dei sensori, avvisi di eventi - senza esporre le superfici di controllo a reti esterne o meno affidabili.

Questo garantisce l'allineamento con i mandati normativi nazionali, regionali e specifici del settore, oltre alla resilienza operativa. Quando i protocolli non sicuri non possono essere riscritti o sostituiti, devono essere segmentati, filtrati e isolati da sistemi creati appositamente per questo scopo.

Un'opzione pratica: MetaDefender NetWall

Per gli ambienti in cui i protocolli non sicuri sono inevitabili, MetaDefender NetWall offre soluzioni di isolamento e di trasferimento rinforzate:

Diodi ottici: Consentono flussi di dati unidirezionali, fisicamente forzati e senza percorso di ritorno, ideali per le zone protette dall'aria.

Unidirectional Security Gateway: Consente esportazioni di dati unidirezionali controllate e convalidate da OT a IT, attraverso un'interruzione del protocollo.

Bilateral Security Gateway: Supporta la comunicazione sicura per le applicazioni che richiedono una risposta di dati come MS SQL, consentendo un controllo remoto sicuro o l'accesso al fornitore.

Scoprite come idiodi ottici (dati) e i gateway di sicurezza MetaDefender NetWall possono darvi un vantaggio critico quando si tratta di proteggere i vostri ambienti ad alta sicurezza.