API chiavi, password, chiavi di crittografia e altri dati sensibili, noti nello sviluppo del software come "segreti", proteggono un'ampia gamma di tecnologie durante il ciclo di vita del software. Purtroppo, però, continuano a finire nelle mani degli aggressori.

I ricercatori della North Carolina State University hanno dimostrato due diversi approcci per l'estrazione dei segreti: una tecnica ha scoperto il 99% dei file di recente acquisizione contenenti segreti in tempo quasi reale. Il tempo mediano di scoperta è stato di 20 secondi. Anche se vi rendete conto di aver accidentalmente spinto un segreto in un repository pubblico, potreste avere solo 20 secondi in media per impostare un nuovo segreto.

La fuga di segreti consente ai criminali informatici di accedere ai dati e di manipolarli. Per questo motivo, OPSWAT ha deciso di creare una soluzione facile da usare per gli sviluppatori, in grado di rilevare i segreti nel codice prima che venga inviato a un repository pubblico o compilato in una release. Inoltre, la tecnologia migliorata rileva meglio i segreti nascosti e le informazioni riservate.

Vediamo quali tipi di segreti trapelano, quali sono le conseguenze e come evitare che ciò accada.

I rischi silenziosi dei segreti incorporati

I segreti hardcoded includono informazioni sensibili incorporate nel software, come nomi utente, password, chiavi SSH, token di accesso e altri dati sensibili. Se gli sviluppatori lasciano dei segreti nel codice sorgente o nella configurazione di un'applicazione, è probabile che questi diventino bersagli privilegiati di attacchi da parte di agenti maligni. Gli attori maligni scansionano costantemente i repository di codice pubblico alla ricerca di modelli che identifichino i segreti.

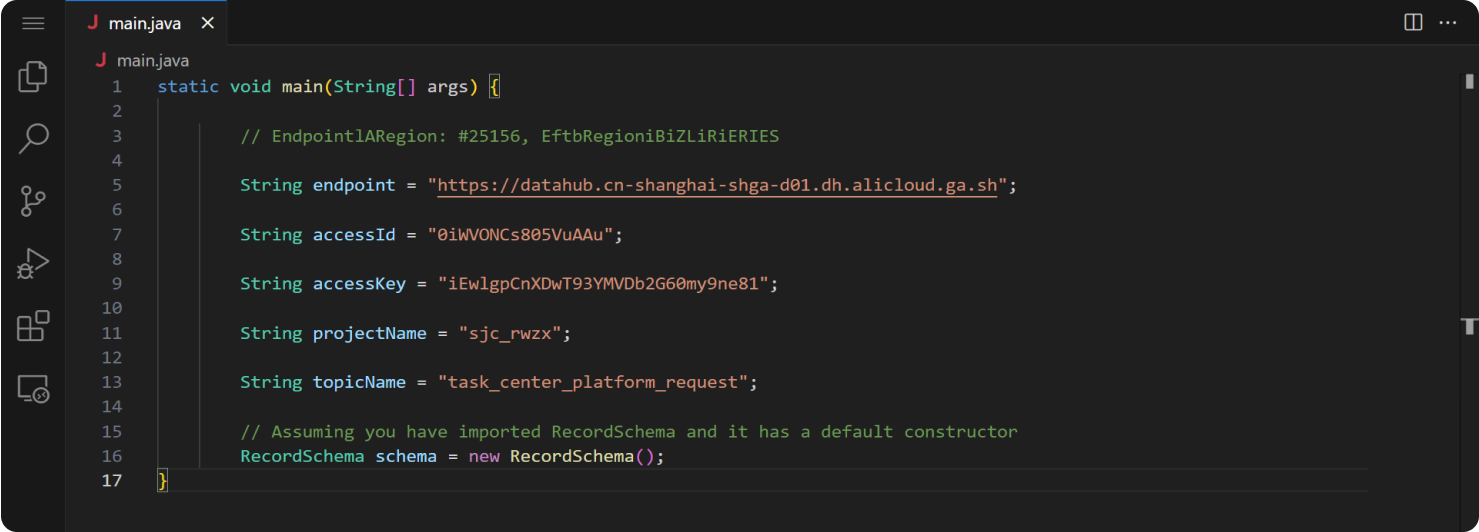

Per illustrare meglio questo aspetto, si consideri il seguente codice Java:

Gli sviluppatori potrebbero usare un codice simile per i test locali e dimenticare di rimuoverlo quando inviano il codice a un repository. Dopo la compilazione, l'eseguibile conterrà le credenziali di "admin" o "secretpass" all'interno del codice. Non importa quale sia l'ambiente: che si tratti di un'applicazione desktop, di un componente server o di qualsiasi altra piattaforma software, queste stringhe incorporate sono esposte. Non c'è dubbio che le chiavi esposte siano spesso il primo passo per molti criminali informatici per violare un sistema altrimenti protetto.

Le recenti fughe di notizie segrete e il loro impatto

Nel 2021, i cyber-avversari hanno sfruttato una falla nel modo in cui CodeCov produceva le immagini Docker, modificando uno strumento di upload per trasmettere loro le credenziali, mettendo potenzialmente a rischio i protocolli di sviluppo di numerose aziende. In un altro incidente, gli hacker hanno svelato il codice sorgente della piattaforma di game-streaming Twitch, rivelando oltre 6.000 repository Git e circa 3 milioni di documenti.

Questa violazione ha esposto oltre 6.600 segreti di sviluppo, aprendo la strada a potenziali intrusioni successive. In particolare, altri episodi di esposizione involontaria dopo una violazione della sicurezza sono stati segnalati in aziende importanti come Samsung Electronics, Toyota Motor Corporation e Microsoft.

Il problema dei segreti che vengono svelati è molto diffuso. Di seguito sono riportate alcune delle altre fughe di notizie significative che si sono verificate negli ultimi anni:

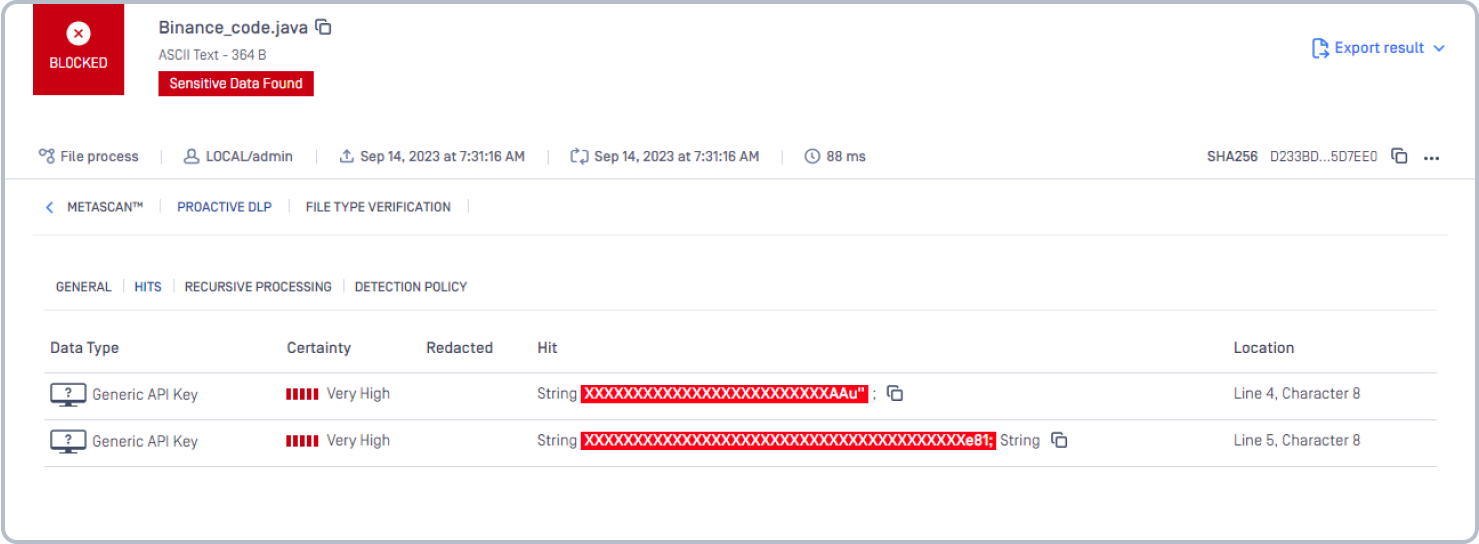

Violazione dei dati di Binance

Il 3 luglio 2022, Changpeng Zhao, CEO di Binance, ha twittato di una significativa violazione dei dati. Ha affermato che i criminali stavano vendendo 1 miliardo di dati sul dark web. Tra questi vi erano nomi, indirizzi e persino registri medici e di polizia. La fuga di notizie è iniziata perché qualcuno ha copiato il codice sorgente con i dettagli di accesso su un sito di blog cinese, lasciando che tutti lo vedessero.

Il 2 agosto 2022, 3.207 app mobile sono state trovate in grado di far trapelare le chiavi Twitter API . Ciò significa che i messaggi privati tra gli utenti di Twitter in queste app potrebbero essere accessibili.

Il 1° settembre 2022, Symantec ha segnalato che 1.859 app (sia iPhone che Android) disponevano di token AWS. Il 77% di questi token poteva accedere a servizi AWS privati e il 47% consentiva l'accesso a grandi quantità di file memorizzati.

Target ha avuto problemi quando gli aggressori hanno rubato i dati di 40 milioni di carte di credito dei clienti. Le vendite sono calate del 4%. Il New York Times ha riportato che questo problema è costato a Target 202 milioni di dollari.

Dopo tutto quello che è successo, dobbiamo chiederci: "Perché queste aziende non hanno scoperto prima queste falle?". Un'attenta revisione del codice o un controllo regolare avrebbero potuto individuare questi problemi prima che diventassero enormi.

Come la prevenzione proattiva della perdita di dati (DLP) di OPSWAT può aiutare a prevenire le fughe di dati

Il Proactive DLP è dotato di una funzione integrata di rilevamento dei segreti. Questa funzione notifica tempestivamente l'utente quando rileva segreti, come chiavi API o password nel codice sorgente. In particolare, è in grado di rilevare i segreti associati ad Amazon Web Services, Microsoft Azure e Google Cloud Platform.

Prendiamo come esempio la fuga di dati di Binance. Secondo quanto riportato, qualcuno ha inviato le seguenti informazioni al blog. Proactive DLP può scansionare il codice, identificare l'accesso generico e notificare gli sviluppatori prima che spingano il codice in un repository pubblico.

Proactive DLP cattura i potenziali errori prima che diventino problemi più significativi.

Circa OPSWAT Proactive DLP

OPSWAT Proactive DLP rileva, blocca o elimina i dati sensibili, aiutando le organizzazioni a prevenire potenziali fughe di dati e violazioni della conformità. Oltre ai segreti codificati, Proactive DLP individua le informazioni sensibili e riservate prima che diventino un problema significativo.

Per saperne di più su come OPSWAT Proactive DLP impedisce ai dati sensibili e regolamentati di uscire o entrare nei sistemi della vostra organizzazione.

Per ulteriori informazioni e assistenza, contattate un esperto di cybersicurezza delle infrastrutture critiche.