File SVG*: Il nuovo volto dei payload di malspam

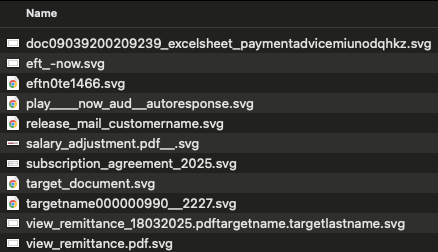

Negli ultimi mesi, gli analisti di OPSWAT hanno osservato campagne di malspam e di phishing delle credenziali di base che hanno inviato file SVG armati alle solite mailing list (tutte le caselle di posta che riescono a raggiungere).

Una delle due differenze fondamentali tra questi file SVG e ciò che ci si potrebbe aspettare da una normale e-mail contenente immagini incorporate è che il mittente sta probabilmente istruendo i destinatari ad aprire questi file indicando un senso di urgenza attraverso una narrazione artigianale comune nelle campagne di malspam, come fatture non pagate, messaggi vocali mancati o false istruzioni dai vertici aziendali (esche).

L'altra differenza è che questi file SVG contengono JavaScript dannosi o link incorporati a false pagine di destinazione per la raccolta di credenziali o il furto di informazioni personali.

Per gli esperti di sicurezza, questo cambio di tipo di file non dovrebbe essere una sorpresa. Il monitoraggio delle tendenze del tradecraft basato sui file nel corso degli anni ha dimostrato che gli attori delle minacce sono abili nell'identificare i tipi di file che offrono opportunità per eludere le difese e aumentare i tassi di consegna agli utenti target.

Perché JavaScript è il vero carico utile

Coloro che seguono attori specifici possono ipotizzare con elevata sicurezza che questo passaggio di file tradecraft sia un passo logico successivo nell'avanzamento delle campagne per mantenere una bassa copertura di rilevamento contro le attuali contromisure di sicurezza.

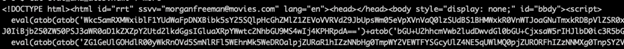

Dal momento che le tecniche di "vivere sulla terra" tendono a essere privilegiate per garantire l'efficacia diffusa delle campagne, il denominatore più comune sarà in genere uno dei preferiti: JavaScript incorporato.

La possibilità di eseguire JavaScript arbitrario in un tipo di file comunemente osservato consente agli attori delle minacce di accedere al loro arsenale di tecniche di offuscamento accuratamente sviluppato. In questo modo, gli avversari hanno la possibilità di avviare campagne con bassi tassi di rilevamento al costo ridotto di adattare i loro vecchi trucchi a un nuovo contenitore.

L'incorporazione di questi tipi di payload JavaScript avviene comunemente in file HTML diretti, file PDF e persino in semplici file JavaScript (.js). La possibilità di avvolgere il contenuto attivo in un tipo di file, tipicamente considerato meno dannoso (un file immagine), offre agli attori delle minacce tassi di successo intrinseci.

Al contrario, la riduzione della superficie di attacco che si è concentrata su tecnologie quali le applicazioni di produttività come Microsoft Office e OneNote non si è necessariamente estesa ad alcuni di questi tipi di file emergenti e marginali.

Gli esempi che seguono illustrano come gli aggressori incorporano JavaScript in diversi tipi di file, tra cui HTML e SVG, per eseguire funzioni dannose ed eludere il rilevamento.

Il problema porta inevitabilmente a discutere sul perché JavaScript abbia una superficie di attacco così ampia nello spazio web e su quali soluzioni economiche siano disponibili per ridurre l'esposizione alle minacce informatiche con JavaScript nella sequenza di distribuzione. Per alcune organizzazioni potrebbe essere una proposta difficile, a seconda delle esigenze operative.

Questo rientra anche nello spazio problematico degli strumenti e dei framework comunemente utilizzati da fornitori e sviluppatori che finiscono per essere abusati da elementi criminali (un argomento di discussione per un'altra volta). Sebbene sia discutibile che l'utente medio abbia bisogno di JavaScript in applicazioni molto utilizzate come la posta elettronica, reazioni eccessive come la lettera aperta di Steve Jobs su Adobe Flash possono portare a pratiche mal concepite con conseguenze impreviste.

Malware-as-a-Service in scala: Cosa devono sapere le PMI

Sebbene queste campagne di tipo commoditized, spesso alimentate da malware-as-a-service e da reti di affiliati, non siano sofisticate come le operazioni degli Stati nazionali, si compensano con il loro volume e la loro rapida iterazione, che consentono un impatto diffuso su scala. L'elevato numero di attori in questo spazio può rappresentare una sfida per le organizzazioni di piccole e medie dimensioni, che possono avere un accesso limitato agli strumenti di sicurezza per mitigare queste minacce.

La difesa da questa minaccia comune ricade quindi sui difensori incaricati di soppesare i casi d'uso previsti o legittimi rispetto all'uso potenzialmente dannoso di JavaScript all'interno dei loro ambienti.

Ingegnerizzare la sicurezza nella pipeline di analisi dei file

Le organizzazioni con pipeline di sviluppo complesse dovranno definire chiaramente le politiche di utilizzo accettabile per i tipi di file nei vari domini di progettazione, per bilanciare produttività e sicurezza.

I difensori che mantengono il rilevamento basato sulle firme YARA probabilmente dispongono di una copertura esistente per JavaScript sospetto all'interno dei file HTML; l'adattamento di queste regole o la creazione di controparti specifiche per SVG consente agli ingegneri del rilevamento una via rapida per coprire minacce familiari che sfruttano traffici di file inediti.

Gli ingegneri di rilevamento dotati di risorse potrebbero decidere di fare un ulteriore passo avanti ed esplorare altri tipi di file facilmente eseguibili dall'utente e che supportano JavaScript per coprire le minacce future.

Analisi completa dei file: Antidoto al commercio di file dannosi

Noi di OPSWAT crediamo che la prudenza degli utenti sia un elemento chiave per difendersi dall'assalto degli attacchi. Tuttavia, sappiamo anche che non è realistico aspettarsi che i nostri utenti sappiano riconoscere ed evitare le esche artificiali.

Per questo motivo, abbiamo sviluppato mezzi efficaci e altamente automatizzati per rilevare i file dannosi su scala e all'interno di flussi di lavoro comuni. MetaDefender Sandbox è in grado di analizzare e rilevare i file SVG che possono arrivare attraverso le pipeline e le integrazioni collegate, aiutando a proteggere le e-mail e i percorsi web con capacità di analisi adattiva.

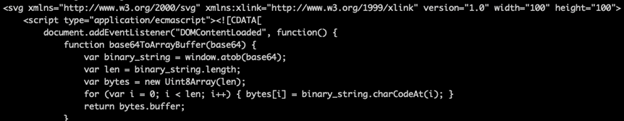

Ecco un esempio di file SVG che illustra le capacità di Deep CDR di identificare il contenuto JavaScript attivo nel file e di individuare gli elementi a rischio.

Esempi di hashish di campagne attive

Di seguito sono riportati gli hash dei file dei campioni SVG dannosi osservati per la caccia alle minacce e lo sviluppo di regole YARA.

37ec9cea8684862bf90a77750d299c402b22fd45227394f9c021271c220efde5 |

af5448f719717b02658fa6125867891c9a8398d7962c8351c52581222123812f |

e078956a4722bc5352b9f3579b0f347442e6d8bfae474989005748691c96ad61 |

c3bea88d3dd9af95a7abed667395ec7e97b9d03234e96f1deb58246eda79c480 |

0c635495ae1f7f5abb54758774e0cf3a45de833e4a625fa73b66b6fa68dba016 |

7e4196e0ea594313440db113f33e3e0cb324d48b7e7067f49692d896ced61dbd |

380228c46ad165986caf5be62c4e53104d149de19fdcd8bf1e7d0d15d9e2d734 |

20e7a72bee139660755215f2aad7695cc5b2042e3bc93d96b4da6a1ddb9d3b5c |

a559ba903d3ffe755e54bd9d74d338ce8b4a140f1495f31d380e5875ea110f77 |

d050b960f05f939598565d4ea9f54743116a5fff579de171e2380354627cf45d |

ff342515e4ab999397f9facfd3185ab251dab872a425a7a7a298971d013285ad |

ff7bb63fa228e01c0fe5f214db0b5cc60e67f0b8ba2d7984bdc6aa34bf00fd9a |

I clienti che utilizzano MetaDefender Sandbox beneficiano di aggiornamenti rapidi delle informazioni sulle minacce, compresi i formati di file emergenti come SVG. Una volta implementata la logica di rilevamento, le minacce come quelle discusse in questo blog vengono identificate e messe in quarantena automaticamente, garantendo una protezione continua anche quando le tattiche degli aggressori si evolvono.

Riflessioni finali: I formati dei file sono fluidi, così come le vostre difese.

Gli aggressori evolvono costantemente i loro metodi e l'uso di file SVG carichi di JavaScript nelle campagne di phishing è un esempio lampante di questa capacità di adattamento. Anche se l'estensione del file può cambiare, la minaccia principale - l'esecuzione di script offuscati - rimane la stessa.

Per essere all'avanguardia, i difensori devono continuamente perfezionare le tecniche di rilevamento, adattare le regole esistenti ai nuovi formati e sfruttare strumenti di analisi automatica come MetaDefender Sandbox per scoprire comportamenti dannosi nascosti in luoghi inaspettati. Affidarsi alla vigilanza degli utenti non è sufficiente: ora sono indispensabili difese intelligenti e scalabili.

*Cosa sono i file SVG?

SVG, o Scalable Vector Graphics, è un formato di file molto diffuso per la visualizzazione di immagini vettoriali sul Web. A differenza dei formati immagine tradizionali, come JPEG o PNG, i file SVG sono basati su testo e scritti in XML, il che consente loro di includere elementi interattivi e persino script incorporati come JavaScript. Questa flessibilità li rende utili per gli sviluppatori, ma anche interessanti per gli aggressori che cercano di nascondere codice dannoso in bella vista.