L'ingegneria di rilevamento è un settore della cybersecurity incentrato sulla progettazione, l'implementazione e la manutenzione di metodi di rilevamento per identificare potenziali minacce alla sicurezza all'interno dell'ambiente di un'organizzazione. Va oltre la semplice impostazione degli avvisi e comporta un approccio strategico alla comprensione dei comportamenti delle minacce, all'identificazione degli IOC (indicatori di compromissione) e allo sviluppo di una logica di rilevamento che identifichi accuratamente le attività dannose senza generare eccessivi falsi positivi. L'ingegneria di rilevamento è essenziale per potenziare le capacità di rilevamento delle minacce di un'organizzazione e migliorare la sua posizione di sicurezza complessiva.

Sviluppando una logica di rilevamento precisa e perfezionando continuamente i meccanismi di rilevamento, i tecnici del rilevamento contribuiscono a ridurre il TTD (tempo di rilevamento) e il TTR (tempo di risposta) agli incidenti. Questo approccio proattivo garantisce che i team di sicurezza possano agire rapidamente sugli avvisi e prevenire potenziali violazioni.

Concetti chiave nell'ingegneria del rilevamento

- Logica di rilevamento: Si riferisce alle regole, alle query e alle analisi specifiche sviluppate per identificare le attività dannose in base ai comportamenti osservati e agli IOC. Una logica di rilevamento efficace è adattata all'ambiente di un'organizzazione e prende in considerazione varie fonti di dati come il traffico di rete, i registri degli endpoint e altri servizi.

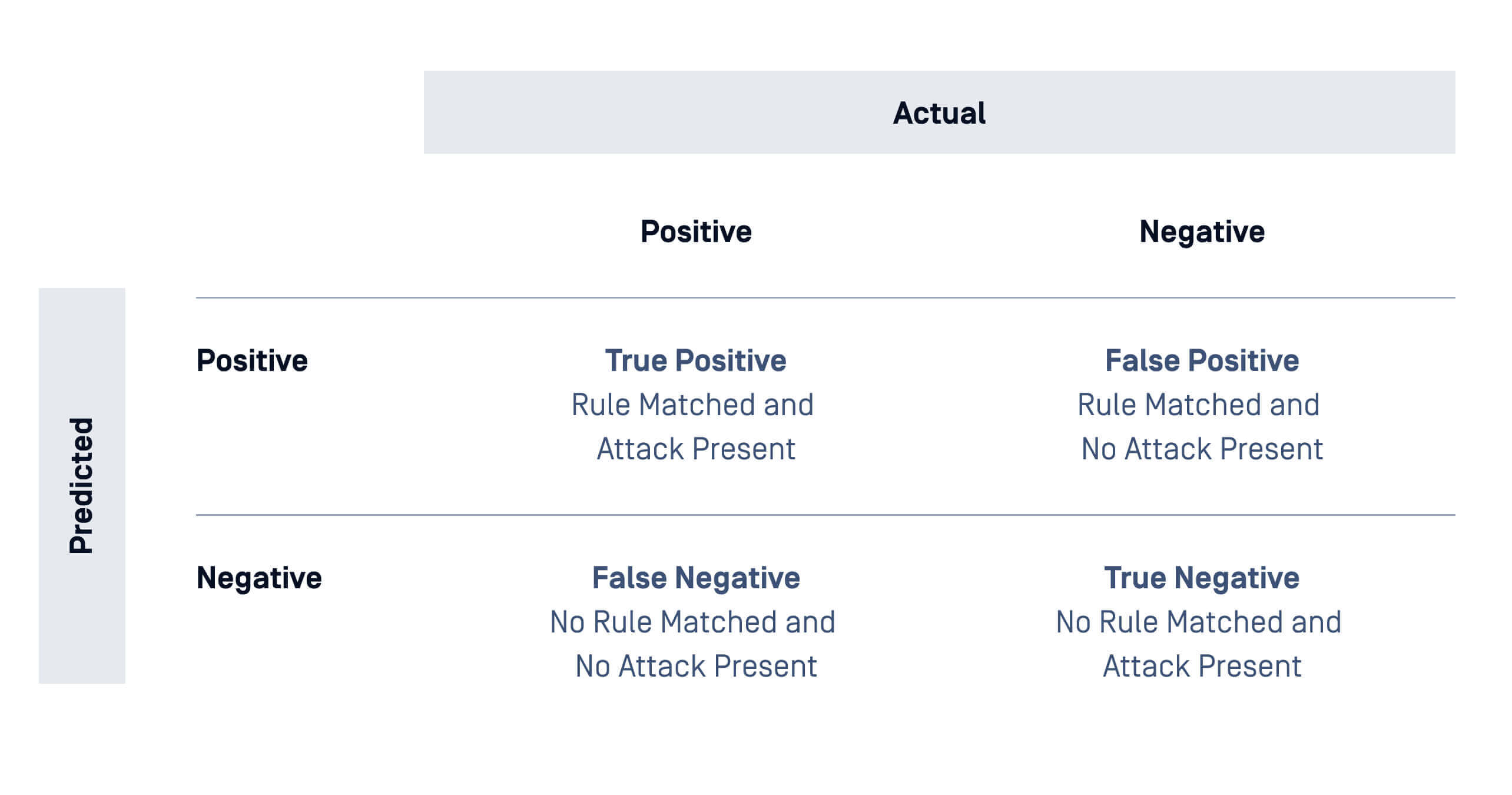

- Falsi positivi e falsi negativi: Un falso positivo si verifica quando un'azione benigna viene erroneamente segnalata come dannosa, mentre un falso negativo si verifica quando un'azione dannosa non viene rilevata. L'ingegneria di rilevamento mira a ridurre al minimo questi errori per garantire avvisi accurati e perseguibili.

- Analisi comportamentale: A differenza dei metodi di rilevamento statico che si basano esclusivamente sui CIO, l'analisi comportamentale prevede il monitoraggio di modelli di comportamento anomali che possono indicare una minaccia, come tempi di accesso insoliti o tentativi di esfiltrazione dei dati. Questo approccio aiuta a rilevare minacce nuove e in evoluzione, ma richiede una linea di base predefinita di comportamenti "normali".

- Threat Hunting: ilThreat Hunting è un approccio proattivo al rilevamento delle minacce attraverso la ricerca nelle reti e nei sistemi per identificare attività sospette. Gli ingegneri di rilevamento possono contribuire alla creazione di ipotesi di caccia e collaborare con i team di caccia alle minacce per convalidare la logica di rilevamento e sviluppare analisi migliori, scoprendo minacce nascoste che i sistemi automatici potrebbero non notare.

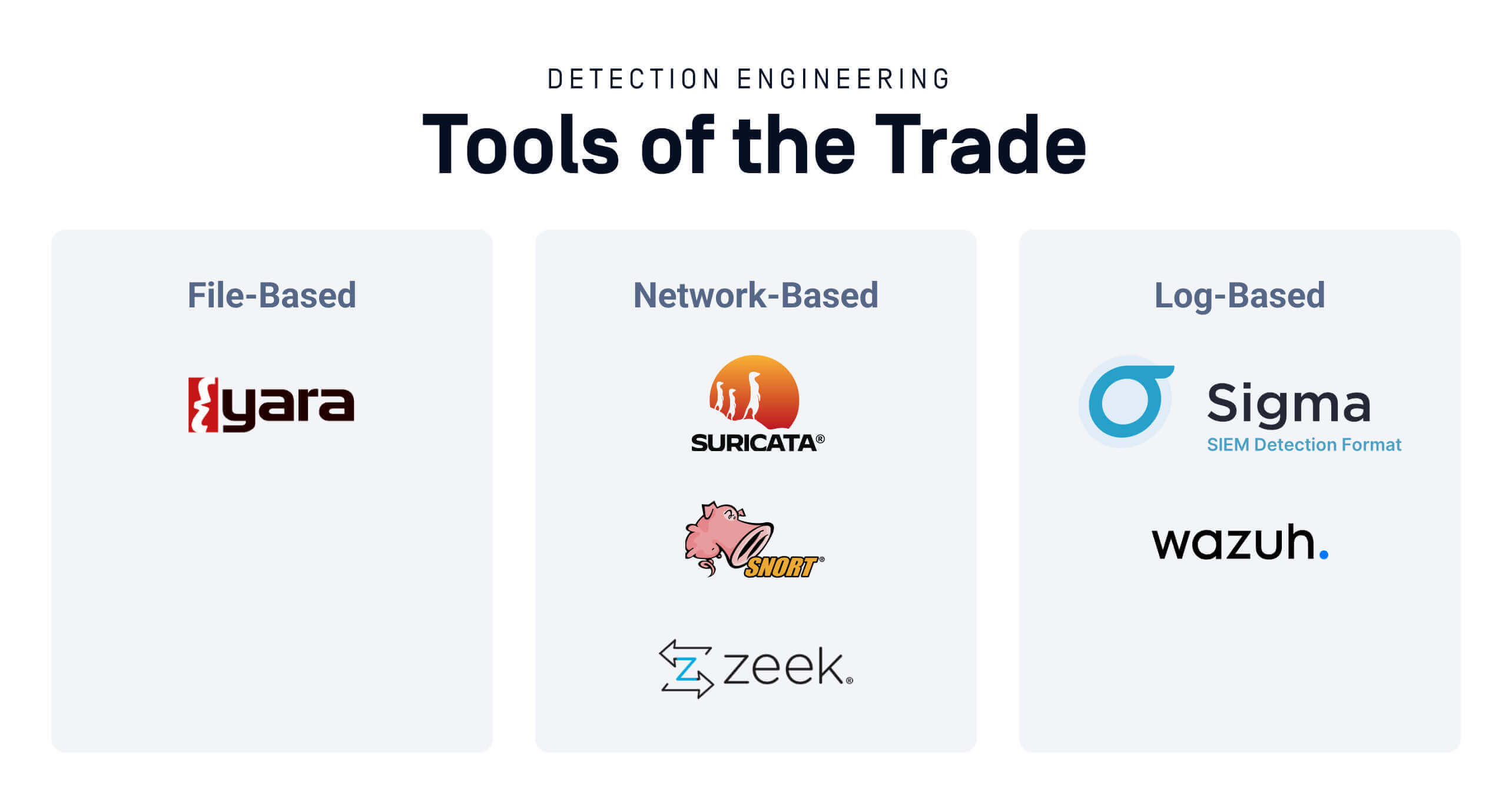

Strumenti del mestiere

I tecnici di rilevamento utilizzano una serie di strumenti e standard per individuare e rispondere alle minacce. Alcuni strumenti sono ottimizzati per funzioni diverse, tra cui l'analisi dei file, l'analisi della rete e l'analisi dei log.

- Basato su file: Questi strumenti sono progettati per identificare malware o attività sospette in base a modelli, firme o comportamenti dei file.

- YARA è uno strumento utilizzato dai tecnici del rilevamento per identificare e classificare le minacce informatiche in base agli schemi presenti nei file o nei processi. Le regole di YARA consistono in stringhe e condizioni che definiscono le corrispondenze, rendendole una risorsa potente per l'identificazione delle minacce.

- Basato sulla rete: Questi strumenti monitorano il traffico di rete per rilevare attività sospette o tentativi di intrusione.

- Suricata: Un sistema open source di rilevamento e prevenzione delle intrusioni di rete (IDS/IPS) che analizza il traffico di rete in tempo reale. Utilizza regole basate sulle firme per identificare le minacce, ad esempio rilevando attacchi basati su comportamenti o modelli di rete noti. Può anche eseguire la decodifica e l'analisi delle sessioni di rete, agendo come una sorta di registratore di voli di rete, generando record di audit per tutte le attività sulla rete.

- Snort: Snort è un altro popolare strumento open source IDS/IPS che utilizza regole per ispezionare il traffico di rete e identificare le minacce sulla base di firme di attacco note.

- Zeek: Un motore open source per l'analisi e l'audit delle reti in grado di identificare, decodificare e generare record di audit per numerosi protocolli di rete rilevanti. Zeek fornisce un linguaggio completo specifico per l'analisi dei protocolli di rete e fornisce anche una serie di framework per lo sviluppo di plugin e interfacce per l'applicazione di informazioni sulle minacce all'attività di analisi della rete.

- Basato su log: Questi strumenti analizzano i registri di sistema o delle applicazioni per rilevare schemi insoliti che possono indicare incidenti di sicurezza e sono spesso utilizzati di concerto.

- Sigma: Uno standard aperto per la scrittura di regole di rilevamento che possono essere applicate ai dati di log. Fornisce un formato di regola generico, che può essere tradotto in diversi SIEM.

- Wazuh: Una piattaforma open source per il monitoraggio della sicurezza che integra l'analisi dei log, il rilevamento delle intrusioni, il monitoraggio dell'integrità dei file e la gestione delle vulnerabilità. Può monitorare i registri da varie fonti e creare avvisi in base a regole preconfigurate o personalizzate.

Problemi comuni

Scala e risorse

Anche se gli ingegneri di rilevamento vorrebbero proteggere le organizzazioni da tutti i tipi di minacce, sono limitati sia dalle risorse che dal personale. Nessuna organizzazione può proteggersi da tutte le minacce e quindi deve adattare le attività di detection engineering al proprio ambiente specifico. A tal fine, le organizzazioni devono affinare il loro approccio per concentrarsi sui vettori di attacco a cui sono più vulnerabili.

Il contesto è la parola chiave: occorre considerare i settori, i prodotti, i sistemi IT e persino i rischi geopolitici di un'organizzazione. L'intelligence sulle minacce informatiche, un campo strettamente correlato, può aiutare a definire questi contesti. Un approccio comune è quello di concentrarsi sul settore verticale di un'organizzazione. Ad esempio, un'azienda di marketing con sede negli Stati Uniti dovrà affrontare minacce diverse rispetto a un'azienda energetica in Asia.

Riduzione dei falsi positivi

Una difficoltà intrinseca degli ingegneri di rilevamento consiste nel definire metodi di rilevamento che catturino le minacce senza sommergere gli analisti di falsi positivi. Di seguito è riportato un utile grafico che illustra questo concetto:

Il tasso di errore potenziale può essere ridotto attraverso un attento sviluppo delle regole di rilevamento e un rigoroso test di queste regole in ambienti complessi. Le regole devono essere verificate rispetto alle minacce note, ai casi limite e agli esempi positivi.

Ad esempio, una regola di rilevamento che cerca le macro dannose in un documento Microsoft Word deve rilevare le macro dannose in modo coerente, senza generare falsi positivi su documenti normali.

Convenzioni di denominazione

Una volta identificata una minaccia e definite e testate le regole di rilevamento, queste vengono integrate negli strumenti utilizzati dai team SOC per monitorare le reti e spesso condivise con altri team di sicurezza. Dare un nome e una descrizione accurata a queste regole può essere una sfida, soprattutto quando gli indicatori che rilevano sono complessi o oscuri. La standardizzazione è importante in questo caso e le organizzazioni possono identificare standard che aiutino l'organizzazione e l'etichettatura per facilitare la gestione di grandi librerie di rilevamento.

Riflessioni conclusive

L'ingegneria di rilevamento è una pietra miliare della moderna cybersecurity, in quanto fornisce il quadro per identificare e rispondere efficacemente alle minacce. Fornendo ai team SOC le informazioni necessarie per rilevare e rispondere alle minacce emergenti, l'ingegneria di rilevamento rimarrà una disciplina essenziale per mantenere solide difese di sicurezza.

Scoprite come OPSWAT's MetaDefender InSights Threat Intelligence può dare alla vostra organizzazione un vantaggio critico quando si tratta di prevenire i cyberattacchi: parlate con un esperto oggi stesso.