Nel solo mese di gennaio 2025, il NIST ha ricevuto ben 4.085 vulnerabilità, creando un inizio d'anno ad altissimo rischio, con un'escalation di minacce sfruttate attivamente. Tra queste, CVE-2025-21298 è una vulnerabilità RCE (esecuzione di codice in remoto) a zero clic in Microsoft Windows OLE con un punteggio CVSS di 9,8. Questa falla di sicurezza consente agli aggressori di accedere al sistema di sicurezza di Microsoft. Questa falla di sicurezza consente agli aggressori di compromettere i sistemi semplicemente inducendo gli utenti a visualizzare l'anteprima di un'e-mail RTF dannosa in Outlook, senza dover fare clic.

In questo blog, analizziamo le sfumature tecniche di questa vulnerabilità, esplorando come OPSWAT MetaDefender Core mitiga queste minacce zero-day e fornisce raccomandazioni utili per le aziende.

Comprendere la vulnerabilità

Sfruttare una tecnica di attacco Zero-Click

Un attacco zero-click sfrutta le vulnerabilità del software per lanciare un attacco senza alcuna interazione da parte dell'utente. Ciò significa che è possibile installare malware o eseguire altre azioni dannose sul dispositivo dell'utente senza che quest'ultimo clicchi su un link, apra un file o compia un'azione, il che lo rende particolarmente pericoloso e difficile da rilevare.

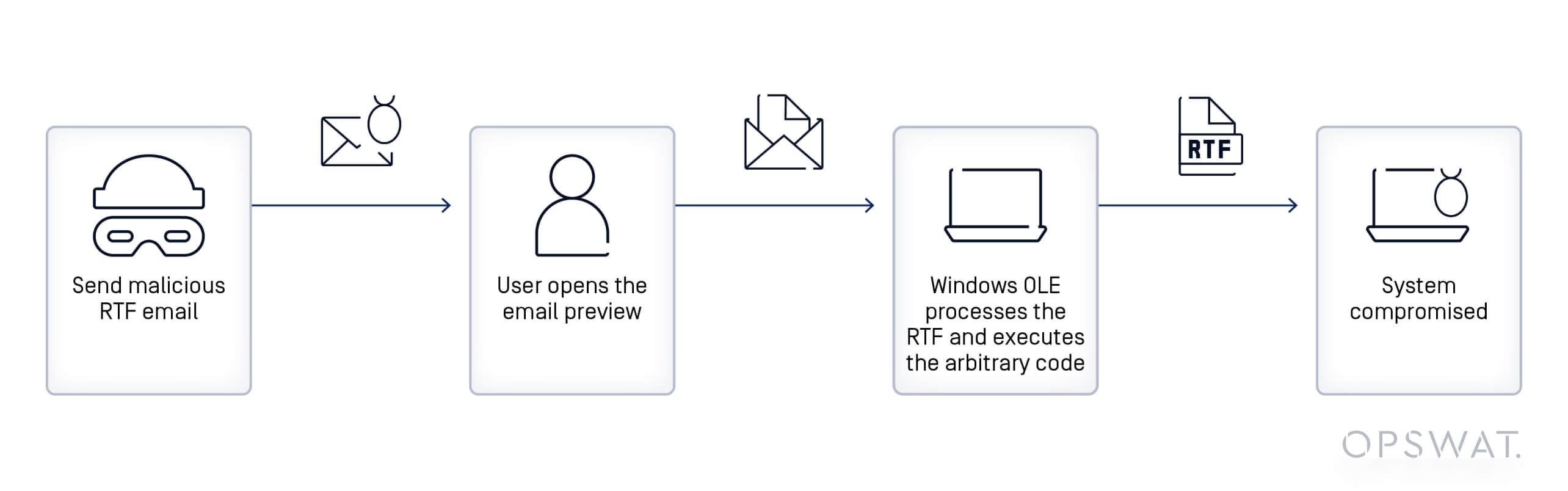

Flusso di attacco CVE-2025-21298

La vulnerabilità esiste all'interno del sistema OLE di Windows, in particolare nel file ole32.dll biblioteca UtOlePresStmToContentsStm funzione. Questa funzione gestisce la conversione dei dati all'interno delle strutture di archiviazione OLE, ma contiene un problema di corruzione della memoria che gli aggressori possono sfruttare per eseguire codice arbitrario.

L'aggressore invia via e-mail un documento RTF appositamente creato contenente oggetti OLE dannosi. Una volta raggiunto il sistema della vittima, il client di posta elettronica elabora l'allegato quando il destinatario apre o visualizza l'anteprima del messaggio in Microsoft Outlook. Il sistema OLE di Windows si impegna con gli oggetti incorporati, utilizzando il sistema vulnerabile UtOlePresStmToContentsStm per l'elaborazione OLE.

Durante questa fase, la funzione tenta di convertire i dati all'interno delle strutture di archiviazione OLE, causando la corruzione della memoria. Questa corruzione della memoria consente l'RCE, garantendo agli aggressori la possibilità di eseguire comandi arbitrari sul sistema compromesso con gli stessi privilegi dell'utente corrente.

Un exploit proof-of-concept per CVE-2025-21298 è già stato pubblicato su GitHub per riprodurre questo attacco.

Prevenzione delle vulnerabilità Zero-Day con OPSWAT MetaDefender Core

Le vulnerabilità zero-day rappresentano le minacce più impegnative per la sicurezza informatica moderna, poiché emergono inaspettatamente e possono essere sfruttate prima che i fornitori abbiano il tempo di rilasciare le patch. Queste falle critiche spesso consentono di compromettere immediatamente il sistema, dando ai difensori un tempo minimo per reagire. CVE-2025-21298 è una vulnerabilità zero-day particolarmente pericolosa.

OPSWAT MetaDefender Core è all'avanguardia nel rilevamento e nella prevenzione delle minacce avanzate e offre un approccio alla sicurezza su più livelli, particolarmente efficace contro gli attacchi zero-day come CVE-2025-21298. Sfrutta MetaScan™ Multiscanning, Deep CDR™ e Adaptive Sandbox per rilevare e neutralizzare le minacce prima che possano raggiungere i sistemi critici.

Come prima linea di difesa, MetaScan Multiscanning analizza l'allegato e-mail che contiene il file RTF dannoso. Cinque motori su 34 sono in grado di rilevare CVE-2025-21298.

Successivamente, Deep CDR sanifica in modo proattivo i file rimuovendo gli elementi potenzialmente dannosi e preservando la fruibilità del file. Per ridurre i rischi associati a CVE-2025-21298, attiviamo innanzitutto la funzione "Rimuovi oggetto incorporato" per RTF nel pannello di configurazione di Deep CDR .

Una volta abilitato, Deep CDR identifica questo oggetto incorporato come un nodo sospetto e rimuove l'RTF.

Mentre Deep CDR si concentra sulla rimozione degli oggetti dannosi e sulla sanitizzazione dei file, Adaptive Sandbox fornisce un ulteriore livello di protezione utilizzando la detonazione basata sull'emulazione per analizzare i comportamenti dannosi e gli IOC (indicatori di compromissione).

Raccomandazioni per l'implementazione

- Implementate Deep CDR nei gateway di posta elettronica per sanificare tutti i file in arrivo con RTF incorporati.

- Configurate Adaptive Sandbox per far esplodere in modo sicuro i file sospetti prima della consegna.

- Implementare un monitoraggio completo dei potenziali tentativi di sfruttamento.

Perché le aziende si affidano a OPSWAT per il Advanced Threat Detection e la prevenzione Advanced Threat Detection

Le organizzazioni di vari settori, tra cui quello finanziario, sanitario e delle infrastrutture critiche, si affidano a OPSWAT MetaDefender Core :

- Protezione Zero-Day leader del settore: Misure di sicurezza avanzate come Deep CDR e Adaptive Sandbox forniscono una difesa senza precedenti contro le minacce emergenti.

- Supporto alla conformità normativa: Le soluzioni OPSWAT favoriscono la conformità agli standard di sicurezza come GDPR, HIPAA e NIST, garantendo politiche di sanificazione dei file rigorose.

- Integrazione perfetta con l'infrastruttura di sicurezza esistente: MetaDefender Core si integra con SIEM, firewall e piattaforme di protezione degli endpoint per un rilevamento e una prevenzione completi delle minacce.

- Scalabilità per ambienti aziendali: Progettato per gestire elevati volumi di dati, garantendo la sicurezza senza compromettere le prestazioni.

Pensieri conclusivi

CVE-2025-21298 rappresenta una seria minaccia per le organizzazioni, ma con misure di sicurezza proattive, le aziende possono evitare violazioni catastrofiche. OPSWAT MetaDefender Core, con le sue funzionalità Deep CDR, MetaScan Multiscanning e Adaptive Sandbox , fornisce una protezione all'avanguardia contro gli exploit zero-day. Implementando strategie di sicurezza a più livelli e sfruttando le tecnologie avanzate di prevenzione delle minacce di OPSWAT, le organizzazioni possono neutralizzare efficacemente le minacce informatiche emergenti e salvaguardare i propri asset critici.