Alla fine di giugno 2025, Cisco ha reso note due vulnerabilità critiche per l'esecuzione di codice da remoto: CVE-2025-20281 e CVE-2025-20282. Queste vulnerabilità riguardano i sistemi ISE (Identity Services Engine) e ISE-PIC (Passive Identity Connector). Entrambe le vulnerabilità hanno un punteggio CVSS massimo di 10.0 e, se sfruttate, potrebbero consentire ad aggressori remoti non autenticati di eseguire codice arbitrario con privilegi di root.

Sebbene entrambe le vulnerabilità rappresentino un rischio significativo, CVE-2025-20282 è particolarmente degna di nota per la sua dipendenza da un vettore di minacce comunemente trascurato: l'upload di file.

CVE-2025-20282: Cosa c'è da sapere

La CVE-2025-20282 ha un impatto su Cisco ISE e ISE-PIC 3.4 e consente agli aggressori remoti non autenticati di caricare file arbitrari su un dispositivo interessato e di eseguirli con privilegi elevati. La causa principale? La mancanza di controlli di convalida dei file durante il processo di upload.

Secondo l'avviso di Cisco:

"Un exploit riuscito potrebbe consentire all'attaccante di memorizzare file dannosi sul sistema interessato e quindi eseguire codice arbitrario o ottenere privilegi di root sul sistema."

A differenza di CVE-2025-20281, che deriva da un'impropria convalida delle richieste API , CVE-2025-20282 è un classico esempio di gestione impropria dell'input di file, una lacuna di sicurezza critica che può essere mitigata attraverso pratiche di sicurezza di caricamento dei file ben consolidate.

La guida al caricamento dei file di OWASP pone l'accento sulla loro convalida

L'OWASP File Upload Cheat Sheet sottolinea da tempo l'importanza di convalidare i file prima di consentirne l'accesso a qualsiasi ambiente. Le raccomandazioni Core includono:

- Convalida dei tipi di file e delle estensioni

- Scansione delle minacce informatiche contenute nei file

- Limitazione delle posizioni di caricamento

- Attuazione della CDR (Content Disarm & Reconstruction)

Nel caso di CVE-2025-20282, la mancata applicazione di una corretta convalida dei file ha permesso agli aggressori di inserire file dannosi in directory privilegiate, aggirando di fatto le protezioni di base.

Questo è esattamente il tipo di rischio che la piattaforma MetaDefender di OPSWATè stata costruita per bloccare.

Applicate le migliori pratiche di sicurezza dei file con MetaDefender® OPSWAT

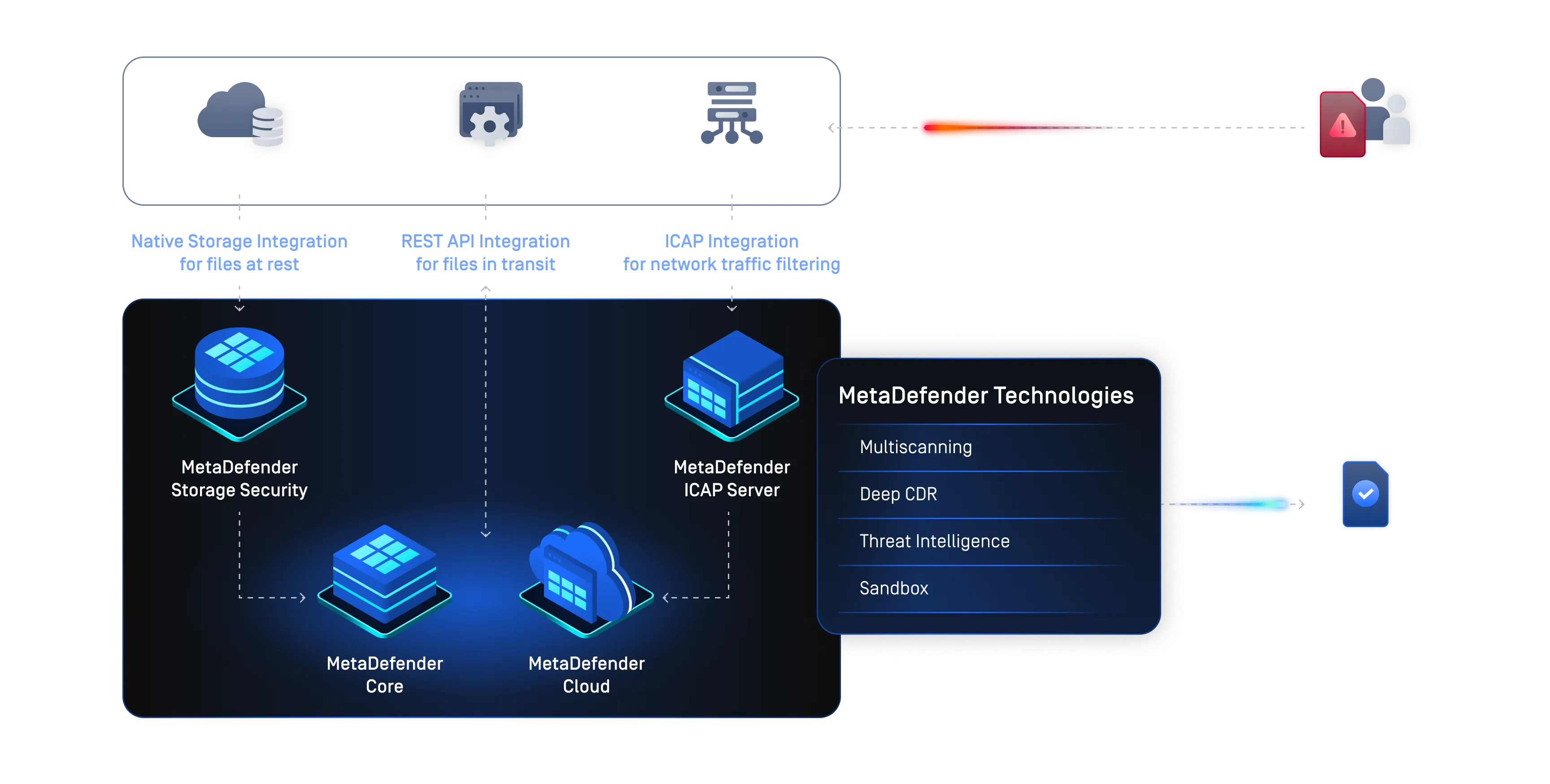

La soluzioneMetaDefender for File Security, se distribuita strategicamente nei punti di upload e trasferimento dei file, impedisce lo sfruttamento di vulnerabilità zero-day come CVE-2025-20282, bloccando i file dannosi prima che raggiungano il sistema di destinazione.

MetaDefender for File Security si avvale di tecnologie multilivello leader del settore, tra cui:

- Metascan™ Multiscanning: Esegue la scansione dei file utilizzando 30+ motori anti-malware

- File Type Verification: Conferma il vero tipo di file, indipendentemente dall'estensione.

- CDR™ profondo: Estrae le minacce incorporate dai file preservandone l'usabilità

- File-Based Vulnerability Assessment: Rilevare le vulnerabilità delle applicazioni prima che vengano installate

- Applicazione dei criteri: Blocca o mette in quarantena automaticamente i file che non superano l'ispezione.

Caso d'uso: Sicurezza del caricamento dei file

Quando MetaDefender for File Security viene posizionato davanti a un flusso di lavoro per il caricamento di file (come l'interfaccia web di Cisco ISE), garantisce:

- I file vengono scansionati e convalidati prima di essere accettati

- I tipi di file sconosciuti o non autorizzati vengono bloccati per evitare lo spoofing.

- I payload dannosi vengono rilevati e rimossi

- Le PII (Personally Identifiable Information) e i dati sensibili vengono rilevati grazie a modelli basati sull'intelligenza artificiale, quindi bloccati o eliminati.

- Le politiche di sicurezza sono applicate in modo coerente

Sia che i file vengano caricati manualmente dagli utenti o tramite sistemi automatizzati, OPSWAT elimina la lacuna sfruttata da CVE-2025-20282, convalidando il file prima che il sistema lo veda.

Rattoppare e prevenire

Cisco ha rilasciato le patch per entrambe le vulnerabilità:

- CVE-2025-20281: Corretto in ISE 3.3 Patch 6 e 3.4 Patch 2

- CVE-2025-20282: Corretto in ISE 3.4 Patch 2

Sebbene al momento non vi siano prove di sfruttamento attivo, il rischio rimane elevato. Le organizzazioni che utilizzano Cisco ISE dovrebbero applicare immediatamente le patch e valutare la reale sicurezza dei loro flussi di lavoro di caricamento dei file.

Con le vulnerabilità CVSS 10.0 ora collegate ai meccanismi di caricamento dei file, è chiaro: la sola scansione del malware non è sufficiente e la convalida dei file non è negoziabile.

La convalida dei file non è facoltativa

CVE-2025-20282 non è solo un problema di Cisco. Ricorda che qualsiasi sistema che accetti l'upload di file è un potenziale bersaglio.

Implementando un livello di difesa per il caricamento dei file che combina la scansione dei malware con la convalida delle estensioni dei file, come MetaDefender for File Security, le organizzazioni possono colmare questo divario:

- Scansione pre-caricamento: Protezione dai file dannosi sul perimetro

- Analisi dei file a più livelli: Fornisce un ampio rilevamento e prevenzione delle minacce

- Applicazione della fiducia zero a livello di file: Impedire l'ingresso di contenuti non sicuri negli ambienti delle organizzazioni

Se state cercando di rafforzare la vostra infrastruttura contro il prossimo attacco zero-day o di prevenire lo sfruttamento di vulnerabilità note, iniziate dalla sicurezza dei file.

Scoprite come OPSWAT MetaDefender for File Security protegge i flussi di lavoro di upload, trasferimento e archiviazione dei file e ottenete soluzioni su misura per la vostra organizzazione.