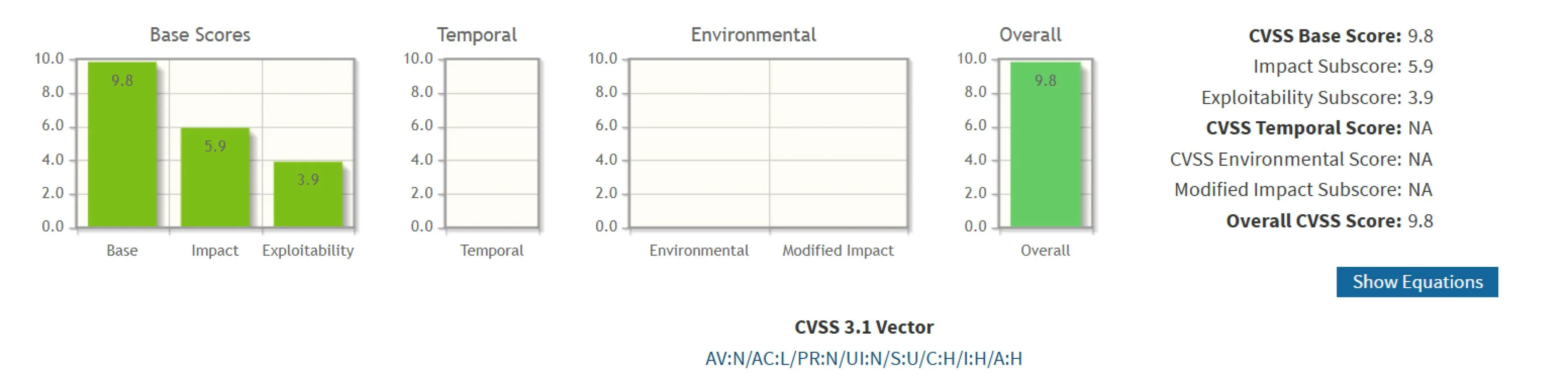

CVE-2025-66516, scoperta per la prima volta il 4 dicembre 2025, è una vulnerabilità critica (punteggio di gravità 9,8 secondo NVD) in Apache Tika che evidenzia l'impatto enorme che un singolo difetto in un componente backend ampiamente utilizzato può avere sulle applicazioni moderne. Apache Tika è profondamente integrato nei flussi di lavoro di elaborazione dei documenti (PDF, PPT, XLS) per l'indicizzazione, la ricerca, la conformità e l'analisi dei contenuti, operando spesso dietro le quinte con un ampio accesso ai sistemi e ai dati. Quando una vulnerabilità emerge a questo livello, può mettere a rischio interi ambienti, anche se la libreria interessata non è direttamente esposta agli utenti finali.

Affidarsi esclusivamente alle patch non è più una difesa sufficiente contro questo tipo di exploit critico. Le organizzazioni necessitano di un approccio alla sicurezza multilivello che presupponga la presenza di vulnerabilità e si concentri sulla riduzione dell'esposizione in ogni fase.

In questo blog esaminiamo tre livelli complementari:

- Sanitizing untrusted PDF files before they are processed with Deep CDR™ Technology

- Rilevamento di comportamenti dannosi nei documenti tramite analisi avanzate con Zero-Day Detection

- Protezione della catena di fornitura del software per rilevare vulnerabilità XXE critiche nelle dipendenze di Apache Tika con SBOM (distinta dei materiali software) e SCA (analisi della composizione del software)

Insieme, questi livelli forniscono una pratica strategia di difesa approfondita per mitigare sia le vulnerabilità note che le future minacce basate sui file.

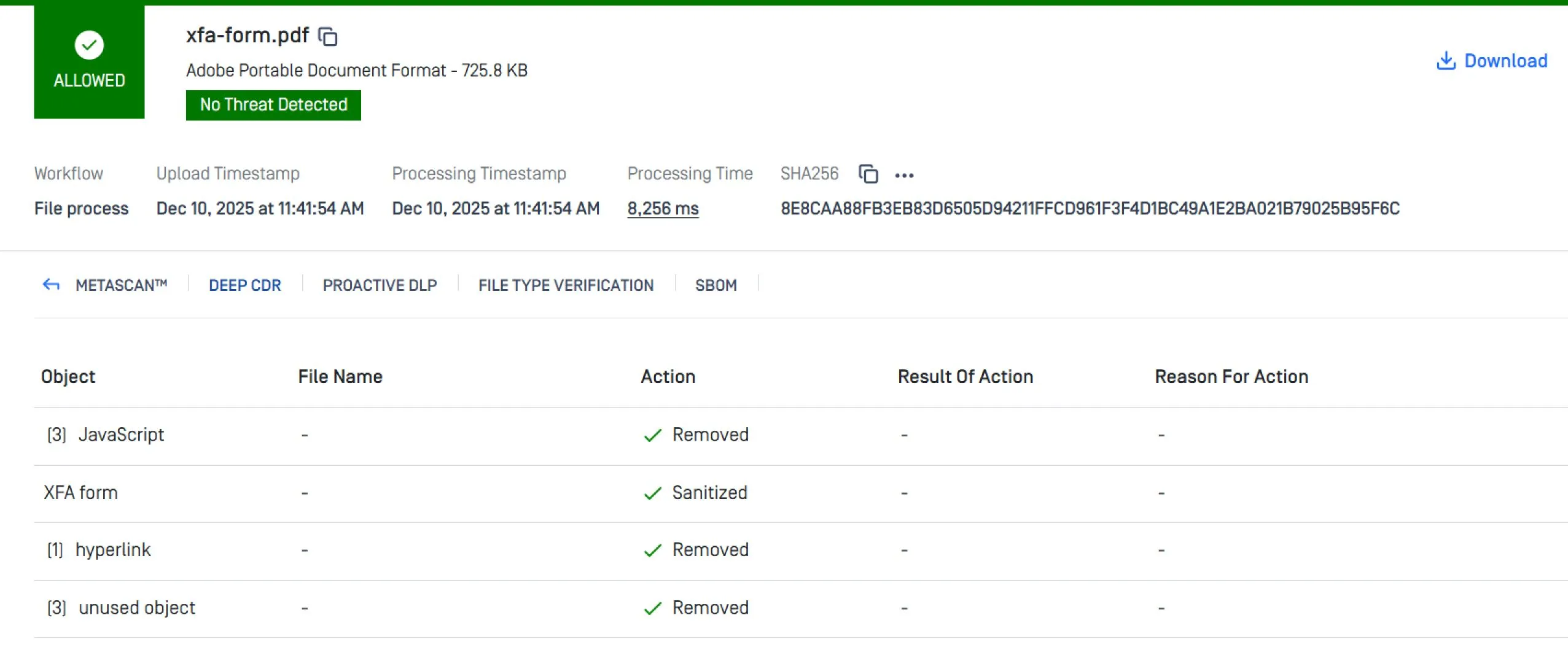

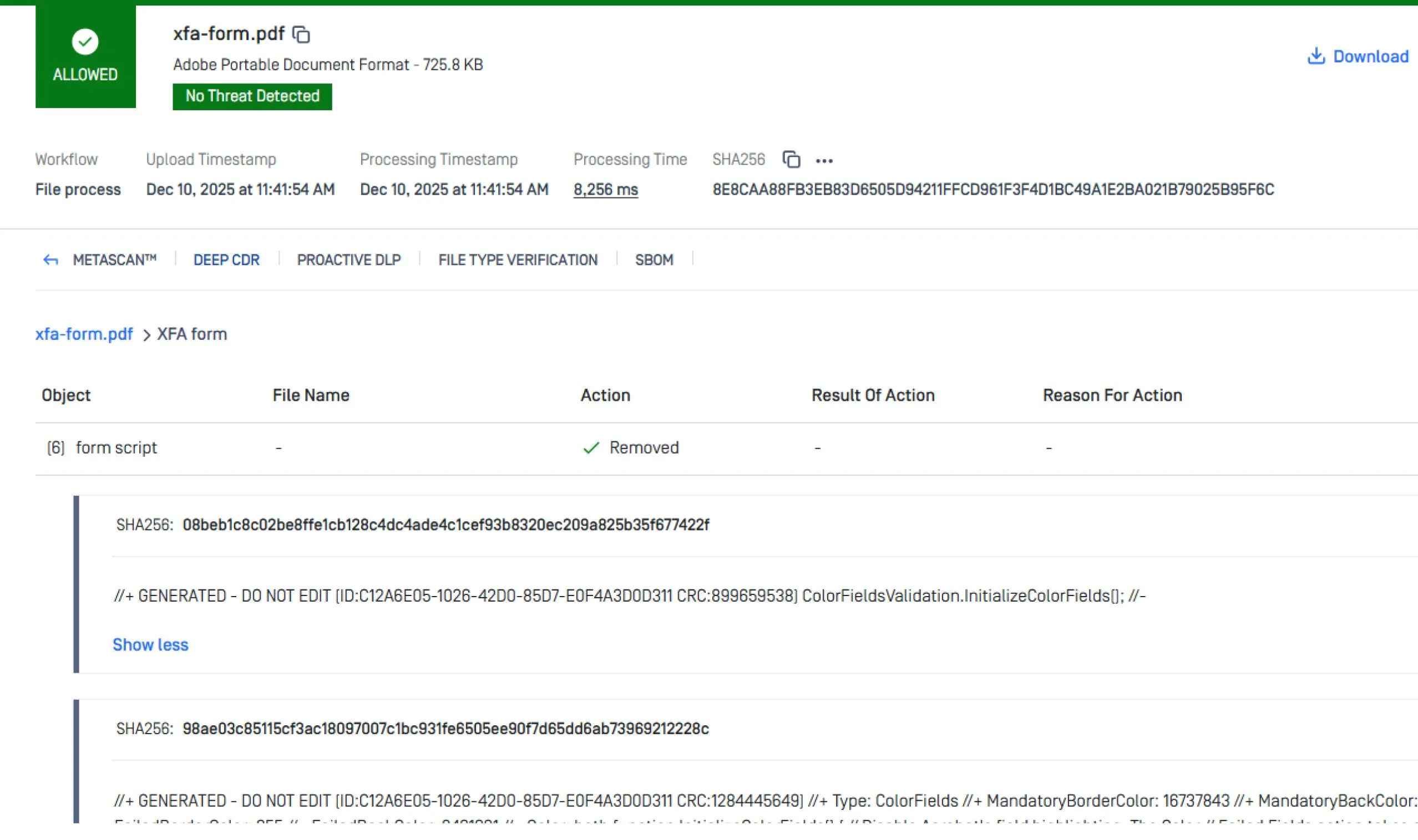

1. File Sanitization with Deep CDR™ Technology

A tactical solution to mitigate CVE-2025-66516 is to sanitize all incoming PDF files before they reach Apache Tika. Deep CDR™ Technology (OPSWAT’s content disarm and reconstruction technology) removes embedded XFA forms, external entity references, and any other active content that could trigger XXE attacks.

The sanitized output is a safe, regenerated PDF containing only the approved, non-executable elements. This pre-processing layer ensures that even maliciously crafted PDFs are neutralized before Tika performs parsing or metadata extraction. Learn more about OPSWAT Deep CDR™ Technology

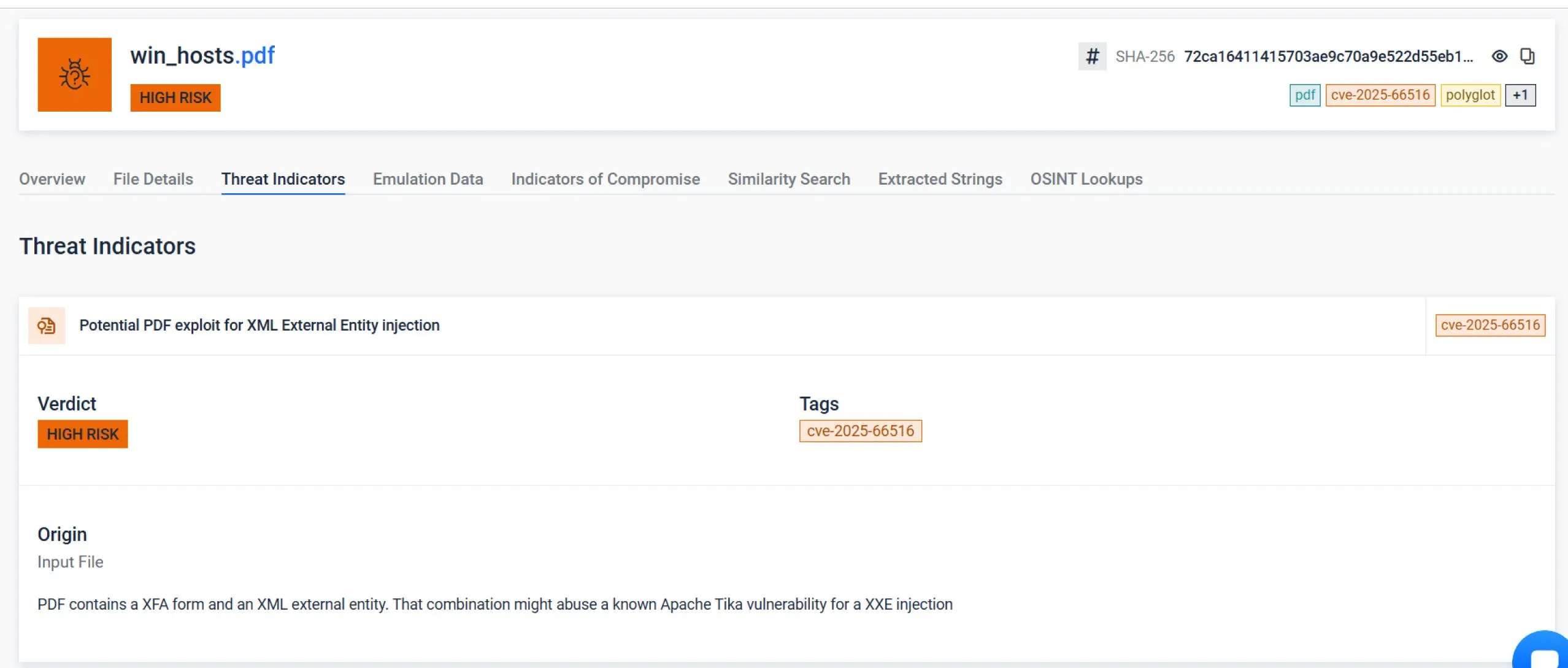

2. Analisi comportamentale con rilevamento zero-day

Combinando regole di rilevamento avanzate con l'emulazione runtime, la tecnologia sandbox basata su emulazione proprietaria OPSWATè in grado di osservare comportamenti dannosi che l'analisi statica potrebbe non rilevare, anche quando gli exploit sono offuscati o incorporati in strutture di file complesse. Per ulteriori dettagli, consultare Filescan.IO - Piattaforma di analisi malware di nuova generazione.

Le segnalazioni di vulnerabilità o le patch dei fornitori spesso non riescono a stare al passo con gli attacchi zero-day; OPSWAT l'analisi dinamica con informazioni integrate sulle minacce per rilevarli e prevenirli. Anziché affidarsi alle mitigazioni software, la nostra tecnologia esegue un'analisi approfondita a livello di file dei file PDF per comprenderne il comportamento e le capacità di sistema che tentano di sfruttare: moduli XFA incorporati che fanno riferimento a un'entità esterna XML pericolosa.

Ciò consente di rilevare anomalie strutturali causate da attacchi reali, tecniche di sfruttamento note e persino attacchi zero-day che sfruttano vulnerabilità di sicurezza non documentate o emergenti. Ulteriori informazioni su OPSWAT Detection

3.Supply Chain Secure Software

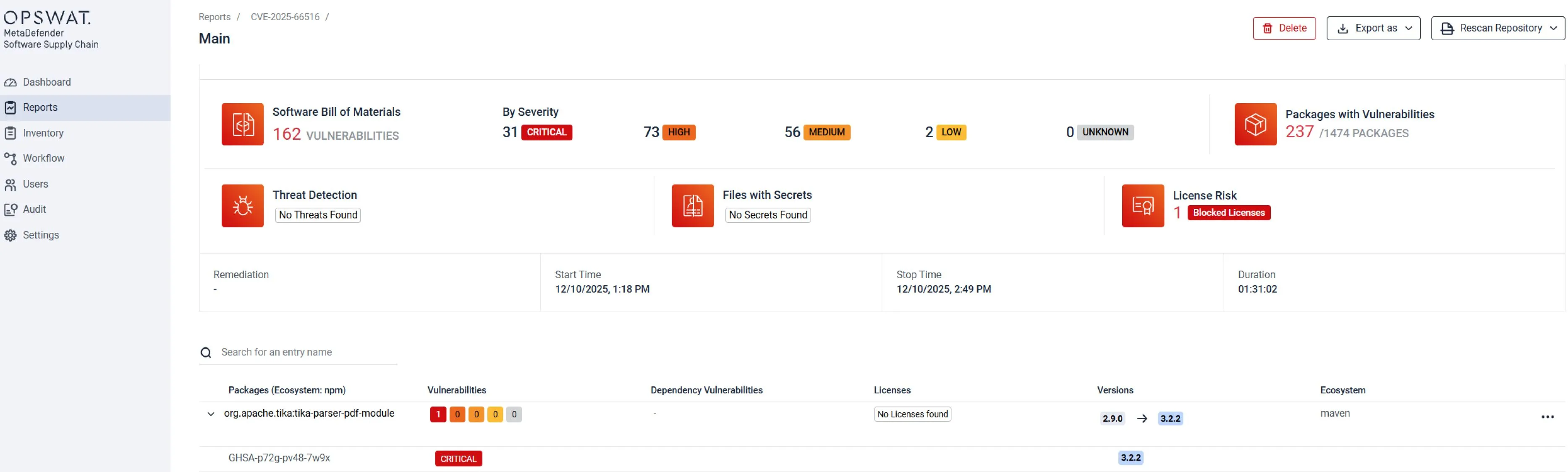

Un processo sicuro nella catena di fornitura del software può aiutare a identificare se un servizio o un componente si basa su una versione vulnerabile di Apache Tika interessata dalla vulnerabilità CVE-2025-66516.

Integrando strumenti automatizzati di scansione delle dipendenze come SCA (analisi della composizione del software) nelle pipeline CI/CD, le organizzazioni possono rilevare continuamente librerie obsolete, dipendenze transitive o moduli nascosti che fanno ancora riferimento a Tika ≤ 3.2.1. Ulteriori informazioni su OPSWAT MetaDefender Software Supply Chain

Questi scanner segnalano tempestivamente le versioni vulnerabili, consentendo ai team di bloccare le distribuzioni o di attivare aggiornamenti obbligatori a versioni patchate come Tika 3.2.2.

In combinazione con la generazione di SBOM (distinta base del software) e verifiche periodiche dell'inventario, questo approccio garantisce la completa visibilità delle librerie di terze parti e riduce il rischio che codice vulnerabile entri in produzione.

Perché è importante una sicurezza multilivello

CVE-2025-66516 dimostra come gli attacchi moderni raramente si basino su un unico punto di errore. Al contrario, essi sfruttano formati di file affidabili, librerie di analisi affidabili e flussi di lavoro di automazione affidabili. Quando una qualsiasi di queste ipotesi viene meno, i sistemi a valle ereditano il rischio. Ecco perché affidarsi esclusivamente alle patch o alle difese perimetrali non è più sufficiente.

Un modello di sicurezza multilivello (spesso denominato "difesa in profondità") presuppone che i controlli alla fine falliranno e progetta le protezioni di conseguenza:

- Se l'applicazione delle patch è ritardata o incompleta, la sanificazione dei file di input garantisce che i contenuti pericolosi, come i moduli XFA o i riferimenti a entità esterne, vengano rimossi prima che possano raggiungere il codice vulnerabile.

- Se un file dannoso elude i controlli statici, l'analisi comportamentale e l'emulazione possono comunque rilevare i tentativi di exploit basandosi sul comportamento effettivo durante l'esecuzione piuttosto che sulle firme note.

- Se codice non sicuro entra nell'ambiente attraverso le dipendenze, le pratiche di sicurezza della catena di fornitura del software garantiscono visibilità e applicazione delle norme per impedire che componenti vulnerabili vengano distribuiti.

Ciascuno di questi livelli affronta una fase diversa del ciclo di vita dell'attacco: prima dell'analisi, durante l'esecuzione e durante tutto il processo di sviluppo e implementazione. Insieme, riducono sia la probabilità di sfruttamento che il raggio d'azione nel caso in cui una vulnerabilità venga scoperta dopo che i sistemi sono già in produzione.

Per le organizzazioni che elaborano file non attendibili su larga scala, in particolare nei servizi di backend automatizzati, questo approccio multilivello è essenziale. Vulnerabilità come CVE-2025-66516 continueranno a emergere, ma con una sicurezza multilivello in atto, diventano rischi gestibili piuttosto che guasti critici.

Informazioni su Apache Tika

Apache Tika è una libreria Java che accetta molti tipi di file (PDF, Word, PowerPoint, ecc.) ed estrae testo e metadati in modo che le app possano indicizzare, cercare o analizzare i documenti. È ampiamente utilizzata in sistemi quali motori di ricerca, strumenti di e-discovery e qualsiasi app web che consenta agli utenti di caricare documenti per l'elaborazione automatica.

Informazioni su CVE-2025-66516

La superficie di attacco è una vulnerabilità XXE (XML External Entity) che viene attivata quando Tika analizza i PDF contenenti un modulo XFA (XML Forms Architecture) dannoso. XXE significa che quando Tika elabora XML all'interno del PDF, può essere indotto a caricare "entità esterne" che puntano a file locali o URL remoti, cosa che non dovrebbe accadere.

CVE-2025-66516 è una vulnerabilità critica nella sicurezza di Apache Tika che consente a un aggressore di innescare un'iniezione XXE inviando un PDF appositamente creato con un modulo XFA dannoso.La vulnerabilità interessa diversi moduli (versioni tika-core ≤ 3.2.1, tika-pdf-module e tika-parsers) e ha un livello di gravità CVSS pari a 9,8. Se sfruttata, consentirebbe agli aggressori di leggere file sensibili del server, eseguire richieste contraffatte lato server (SSRF) o persino ottenere l'esecuzione di codice remoto.

In questo caso, la vulnerabilità risiede nella libreria Tika core (tika-core), non solo nel modulo di analisi dei PDF, quindi non è sufficiente aggiornare solo il modulo PDF.

Casi d'uso tipici a rischio

Qualsiasi applicazione che consenta agli utenti di caricare file PDF per l'anteprima, l'indicizzazione o l'estrazione di testo o che utilizzi Tika in background per elaborare automaticamente tali caricamenti è a rischio, soprattutto se viene eseguita in un servizio di backend che ha accesso a reti interne o file sensibili.

Proteggi i tuoi flussi di lavoro dei file

Scopri come OPSWAT possono collaborare per proteggere la tua organizzazione sia dalle vulnerabilità note che dalle minacce zero-day emergenti.