Nonostante i progressi della sicurezza informatica, gli attacchi dannosi sono sempre più diffusi. Negli ultimi anni le vulnerabilità sono state sfruttate come armi di punta, e possiamo trovarle utilizzate in molti dei recenti episodi di attacco, tra cui l'attacco alla vulnerabilità di Microsoft Follina e la guerra informatica tra Russia e Ucraina. È quindi fondamentale proteggere efficacemente la sicurezza dei dati in uno stato non sicuro. Secure Access Service Edge (SASE) e Cloud Access Security Broke (CSAB) sono la chiave di questo problema.

Il tema della SASE è stato continuamente discusso nel corso degli anni. Questo tipo di architettura di rete incarna la visione di un modello di rete sicuro per le imprese e si basa sulla definizione dei confini della rete, come i gateway di sicurezza della rete, l'accesso al cloud, i firewall e le reti a fiducia zero. All'inizio del 2022, Gartner ha proposto un nuovo concetto di Secure Service Edge (SSE), che ha sostituito l'originale concetto di Cloud Access Security Broke (CSAB), soprattutto a causa dello scoppio dell'epidemia che ha cambiato il modo di lavorare di oggi. Il precedente ambiente di ufficio si è trasformato in un ufficio ibrido o in un ambiente di ufficio completamente remoto.MetaDefender Access e MetaDefender Core OPSWAT , insieme alla tecnologia proprietaria Deep CDR , sono gli elementi fondamentali di questi uffici ibridi.

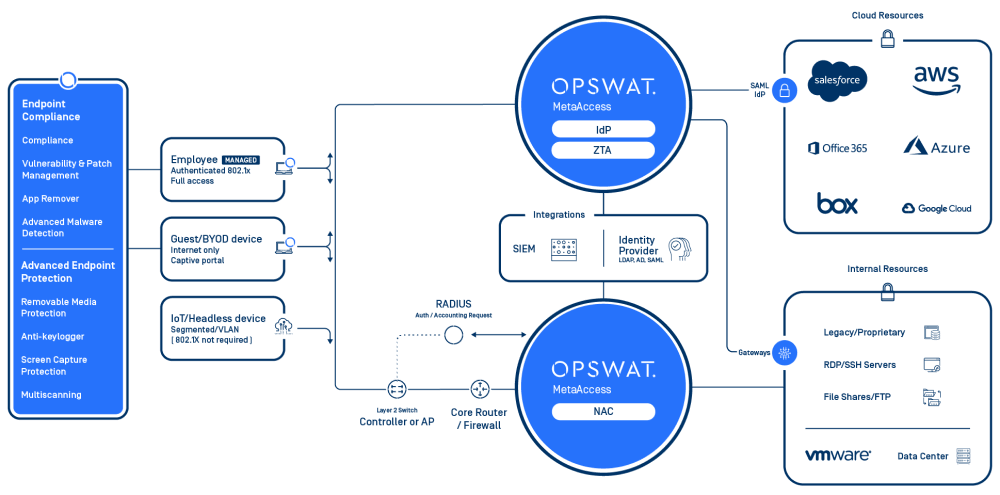

Limiti di sicurezza rigorosi con accesso a OPSWAT MetaDefender

OPSWAT MetaDefender Access si occupa sia dell'accesso sicuro che della conformità dei dispositivi in un'unica piattaforma, sia che gli utenti finali si trovino a casa, in ufficio o in postazioni remote, sia che i dati e le applicazioni siano in sede o nel cloud. Quando gli utenti si connettono alla rete, MetaDefender Access verifica la conformità degli endpoint ed esamina i dispositivi con controlli di sicurezza standard, come il sistema operativo e l'antivirus, per poi andare molto più a fondo con una valutazione dei rischi e delle vulnerabilità e la capacità di rilevare e rilevare il fingerprint di oltre 5.000 applicazioni di terze parti. Allo stesso tempo, può anche essere integrato con MetaDefender Core per garantire una maggiore sicurezza alle aziende.

Zero-Trust Security: come Multiscanning e Deep CDR rilevano le minacce sconosciute

Basato sul modello di sicurezza zero-trust, OPSWAT MetaDefender Core è una soluzione avanzata di prevenzione delle minacce che rileva, analizza ed elimina malware e attacchi zero-day. Alcune caratteristiche e vantaggi chiave delle tecnologie MetaDefender Core includono Multiscanning e le tecnologie Deep CDR ( Deep Content Disarm and Reconstruction).

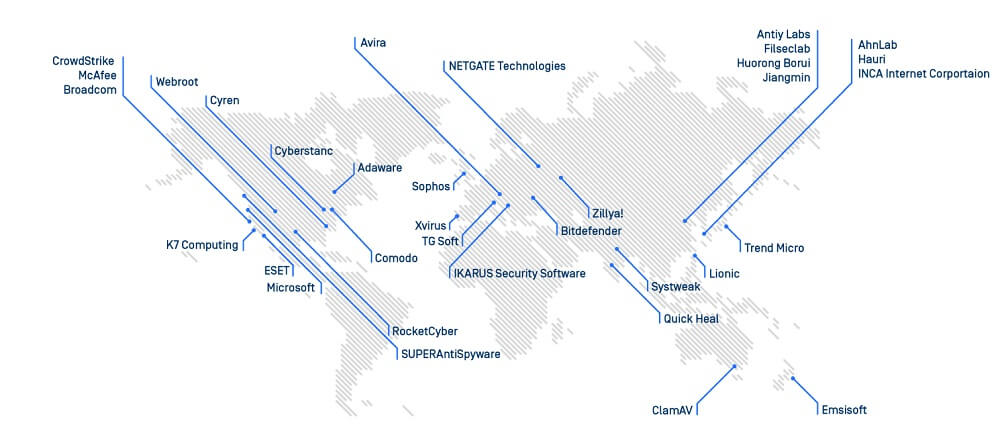

OPSWAT Multiscanning consente di eseguire la scansione dei file con oltre 30 motori anti-malware in locale e nel cloud per ottenere tassi di rilevamento superiori al 99% utilizzando firme, euristica e apprendimento automatico. Con Multiscanning è possibile evitare le esposizioni causate dalle potenziali limitazioni di un singolo fornitore, che potrebbero essere dovute al fatto che un fornitore non è autorizzato a operare in determinate regioni geografiche o agenzie governative.

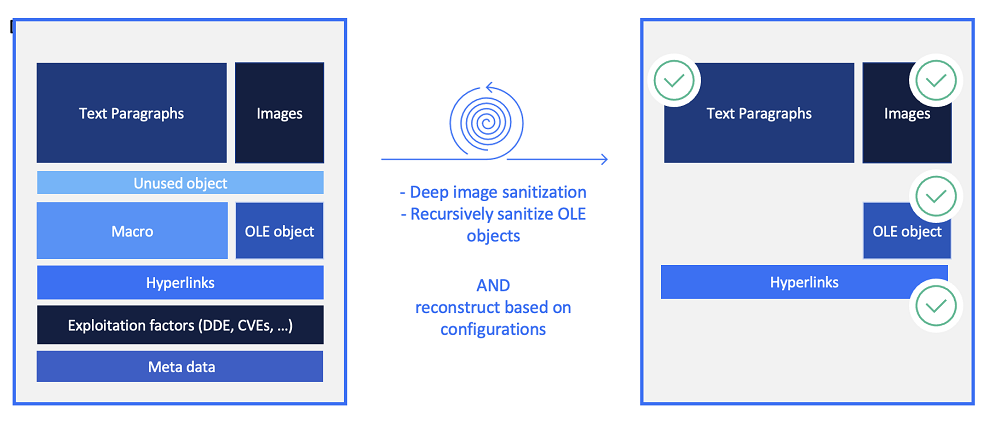

Scomposizione di Deep CDR: come funziona

Deep CDR, nota anche come sanificazione dei file, è la principale forza trainante di MetaDefender Core . Proprio come si dovrebbero sempre disinfettare le mani per evitare che i virus entrino in casa, si dovrebbero disinfettare anche i file che cercano di entrare nella rete aziendale. Se tutti i file sono stati disarmati prima di entrare nella rete aziendale, una volta entrati non costituiranno più una minaccia.

Da qui la filosofia di OPSWAT: Non fidatevi di nessun file. Non fidatevi di nessun dispositivo.

"Con il miglioramento delle tecniche di elusione delle sandbox di malware, aumenterà l'uso del CDR al gateway di posta elettronica come supplemento o alternativa al sandboxing".

Lotta al phishing: ottimizzate la vostra difesa, Gartner.

Le vulnerabilità note possono essere sfruttate, ma esistono anche molte superfici di attacco sconosciute. Gli attacchi zero-day tendono a sfruttare il ciclo di vita della gestione delle vulnerabilità (scoprire, valutare e correggere), quindi molte difese di sicurezza non sono in grado di rilevare gli attacchi. Deep CDR disattiva tutti i supporti che possono essere utilizzati in modo che gli utenti si trovino in uno stato sicuro quando accedono ai file, garantendo una forte protezione dei confini.

Un esempio è il seguente: quando nel file sono presenti oggetti che non dovrebbero esistere in natura, dopo il disarmo lo stesso file può ancora essere utilizzato normalmente e gli oggetti armati vengono puliti e rimossi.

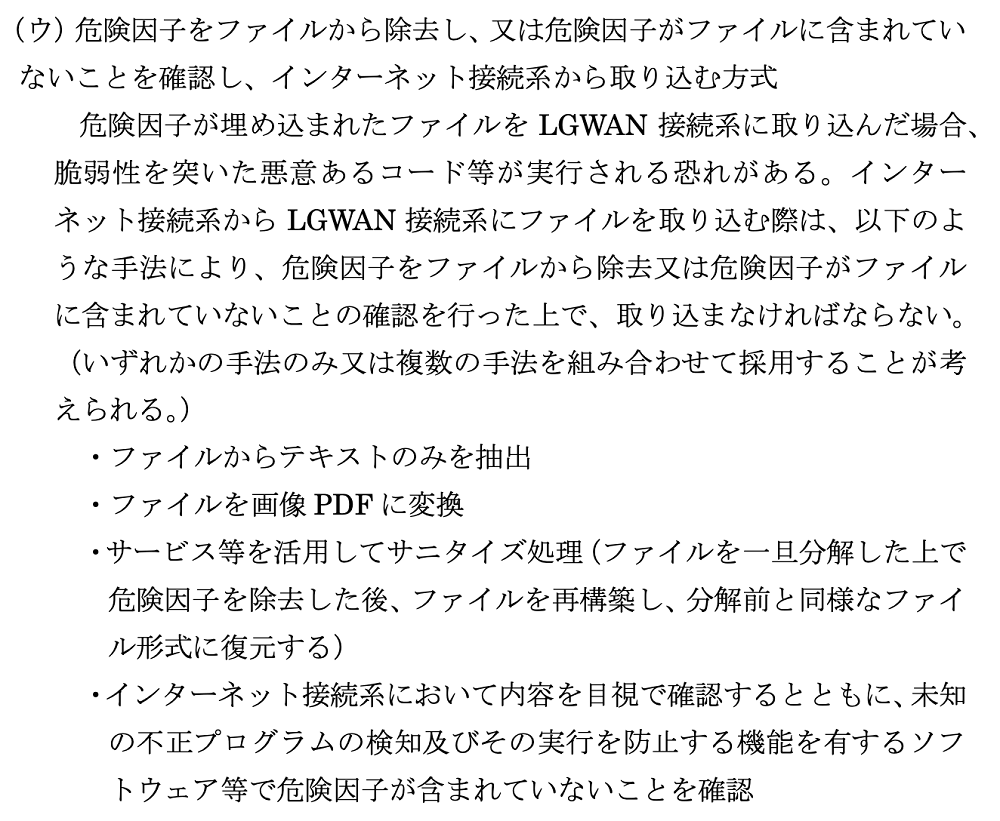

Nel marzo 2022, il Ministero degli Affari Interni e delle Comunicazioni del Giappone ha pubblicato le linee guida per la politica di sicurezza informatica degli enti locali. Il punto chiave di queste linee guida è stato quello di prestare attenzione alle Local Government Wide Area Networks (LGWAN). Inoltre, hanno menzionato l'importanza di eliminare i fattori di rischio nello scambio di file e di rafforzare la sicurezza durante l'utilizzo dei file, rafforzando ulteriormente la necessità di implementare Deep CDR nelle reti critiche.

- ファイルからテキストのみを抽出 (solo testo da file)

- サービス等を活用してサニタイズ処理(ファイルを一旦分解した上で危険因子を除去した後、ファイルを再構築し、分解前と同様なファイル形式に復元する)Sanitize file utilizzando i servizi di sicurezza. (Dopo aver disattivato il file e rimosso i fattori di rischio, ricostruire il file e ripristinarlo nello stesso formato di prima).

OPSWAT utilizza la tecnologia Deep CDR per rafforzare i confini della sicurezza dell'azienda. Ora è possibile applicare MetaDefender Core tecnologia a Email Security, Sicurezza di rete, File Secure Storage, Kiosk, Vault e altri scenari applicativi. Inoltre, MetaDefender Core API semplificano l'integrazione della tecnologia Deep CDR in vari ambienti, come cloud, on-premise, reti chiuse e architetture di distribuzione docker.

Se siete interessati a creare un solido sistema di sicurezza per proteggere le risorse critiche, non esitate a contattare i nostri esperti di cybersecurity per ulteriori informazioni!