Mentre le sofisticate tecniche di crittografia e steganografia sono ampiamente utilizzate dagli aggressori per nascondere il codice maligno, molti impiegano invece metodi sorprendentemente semplici ma straordinariamente efficaci per raggiungere i loro obiettivi. In questa esplorazione, esamineremo alcuni casi intriganti che evidenziano la creatività e l'ingegno dietro queste tecniche apparentemente semplici.

Perdite non intenzionali

Le minacce alla sicurezza dei dati non sono sempre esterne; a volte si annidano all'interno dei nostri sistemi. Le fughe di dati non intenzionali, spesso dovute a errori umani o a sviste, rappresentano un rischio significativo per organizzazioni e individui.

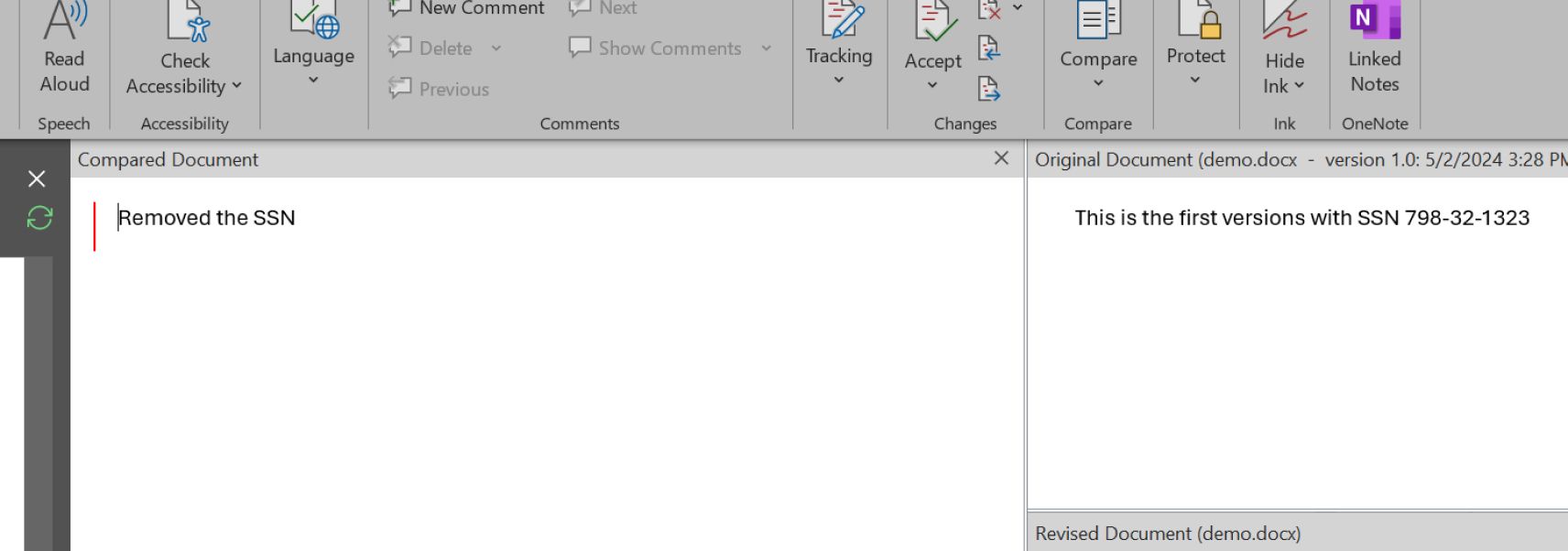

Revisione

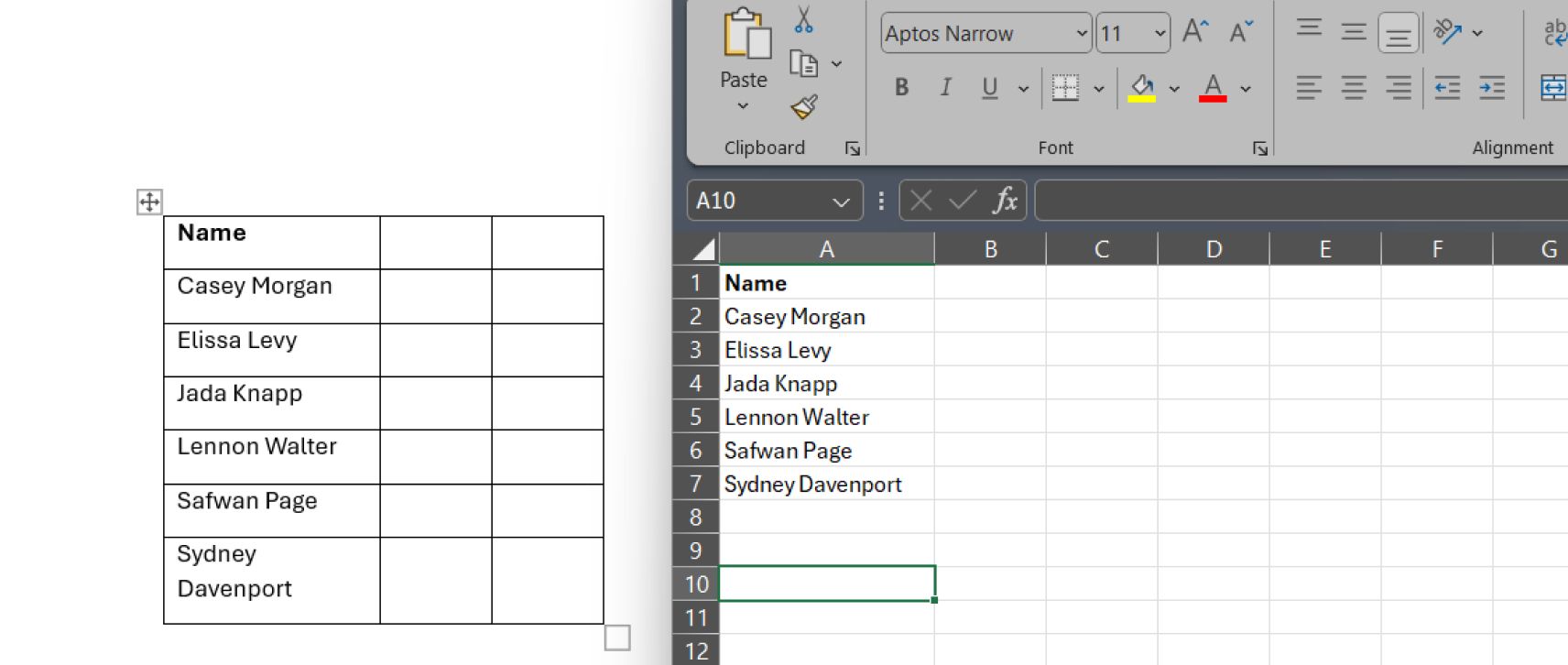

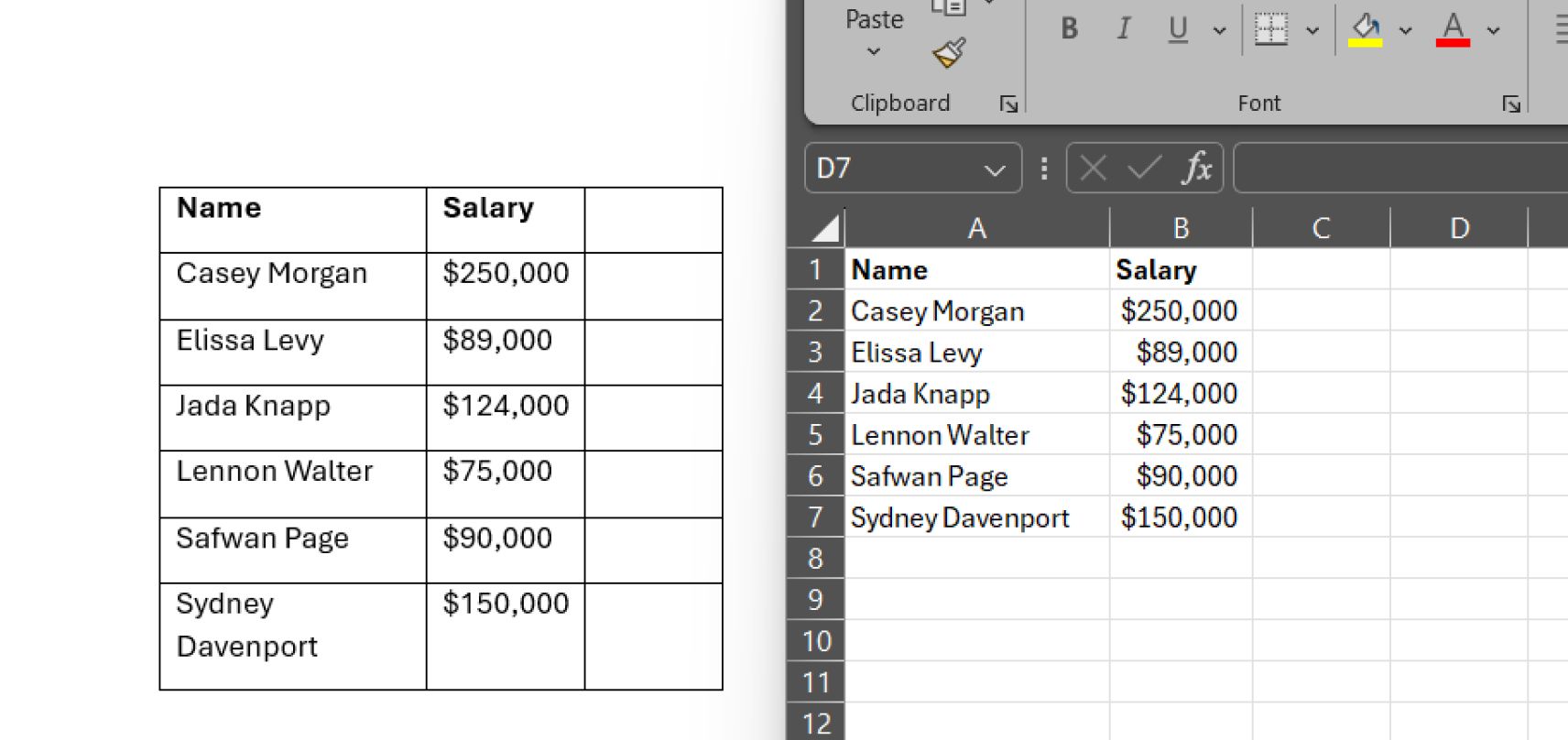

Gli utenti possono condividere inavvertitamente informazioni sensibili quando condividono file con più versioni in servizi di archiviazione cloud come OneDrive. Anche se eliminano le informazioni sensibili dall'ultima versione, le revisioni precedenti potrebbero ancora contenerle. I destinatari che possono accedere ai file attraverso i link di condivisione possono potenzialmente visualizzare tutte le versioni, comprese quelle problematiche. La seguente schermata di Microsoft Word mostra il risultato di un file MS Word condiviso che includeva tutte le revisioni di cui il proprietario non era a conoscenza.

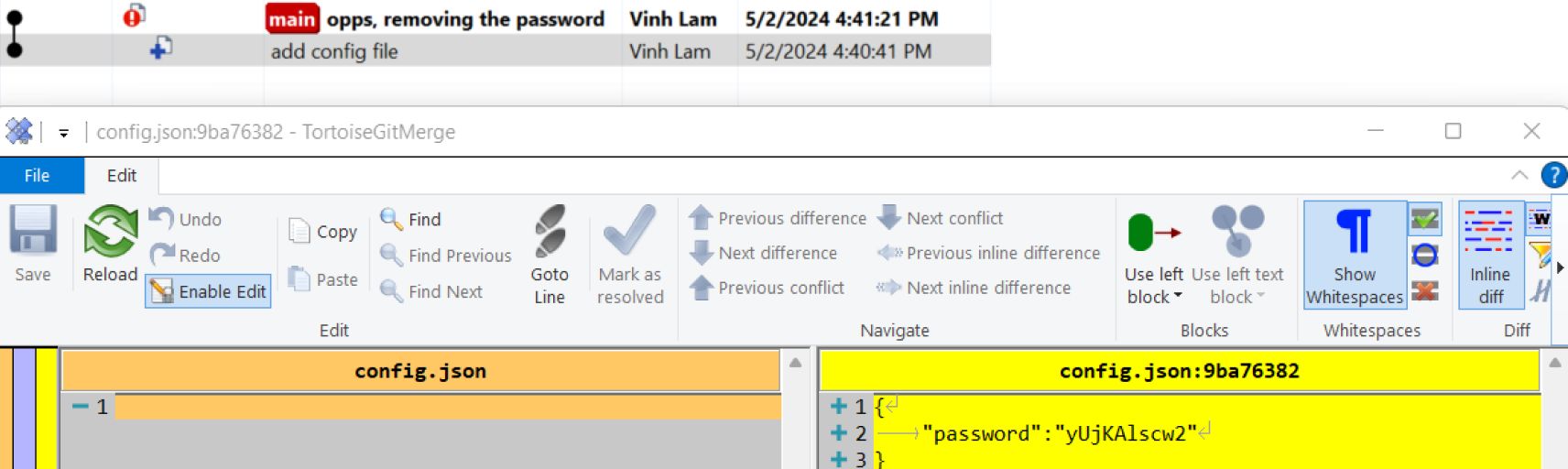

Lo stesso concetto può essere visto in Git. Il tentativo di sovrascrivere il commit senza cancellarlo correttamente dalla cronologia può rendere i dati accessibili a chiunque.

Un altro caso simile può verificarsi con i livelli di container. I dati segreti o sensibili possono essere inavvertitamente memorizzati nei livelli del contenitore. Anche se vengono effettuati aggiornamenti per rimuovere questi dati, i vecchi livelli possono ancora contenerli, esponendoli potenzialmente quando si ispezionano le immagini dei contenitori. Si veda l'esempio seguente:

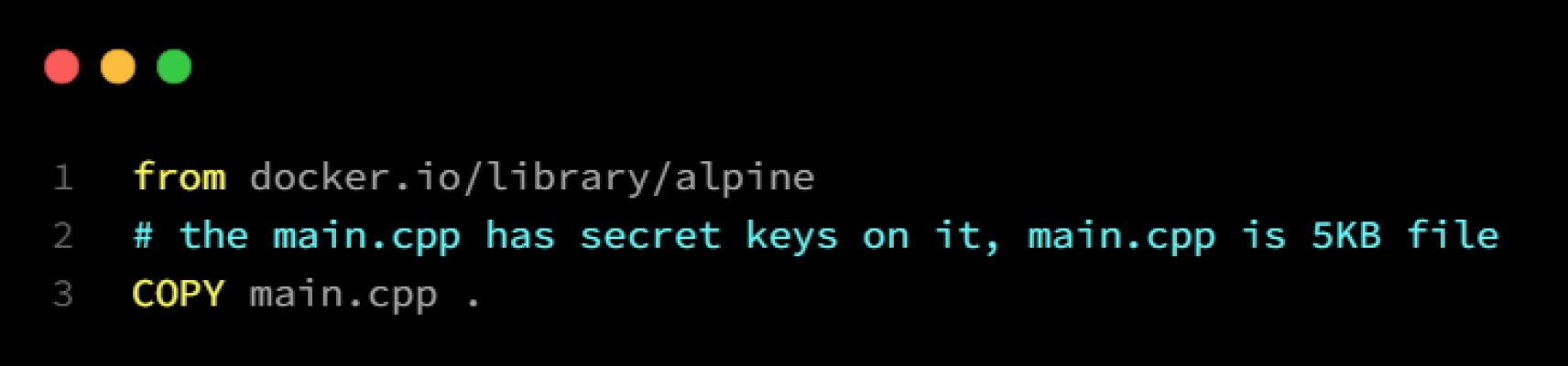

Per prima cosa, creiamo una nuova immagine del contenitore, "with-secret", che contiene un file di codice sorgente con un segreto:

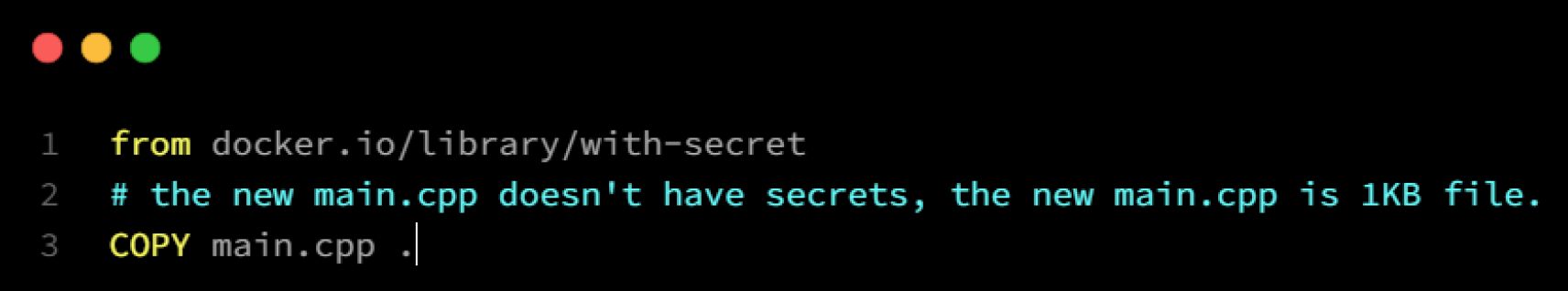

Da questa nuova immagine, cerchiamo di sovrascriverla con un nuovo file:

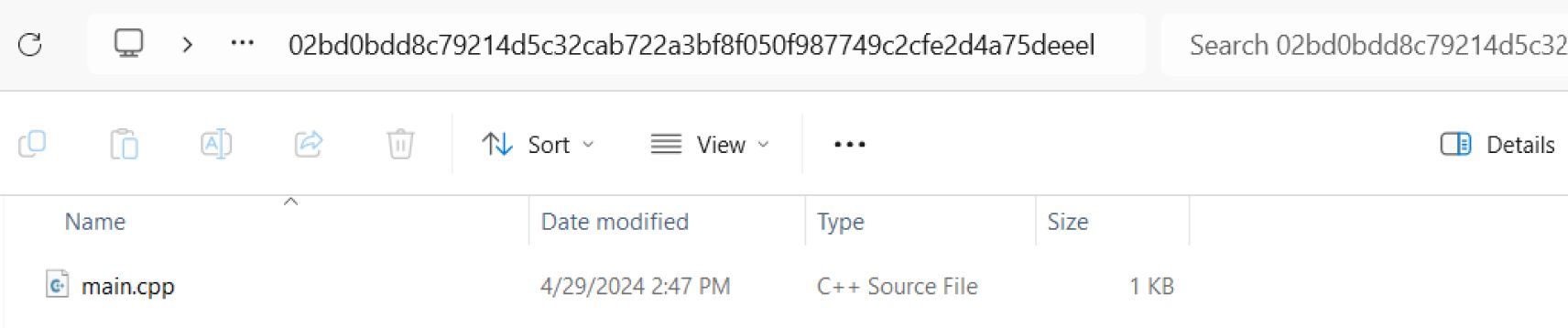

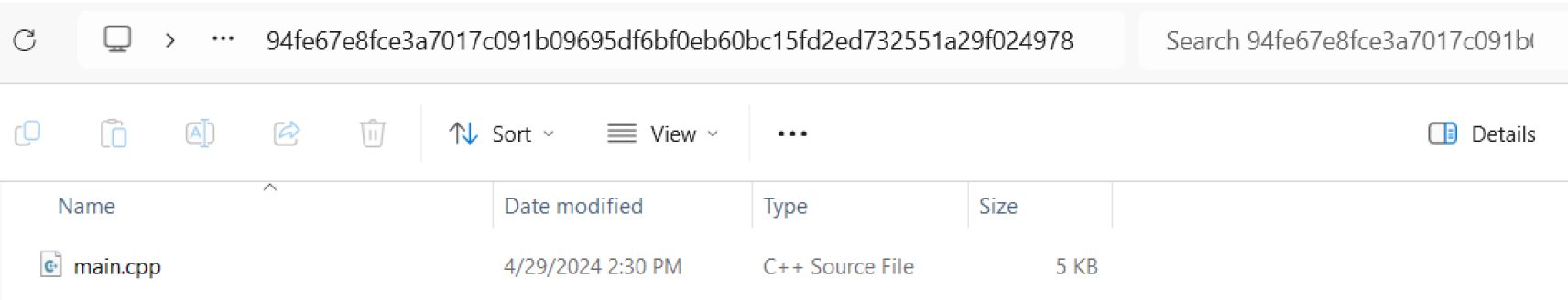

Tuttavia, se si ispezionano le immagini, si vedrà ancora il vecchio main.cpp nel livello 2. L'esportazione .tar contiene entrambi i file, il che significa che il segreto contenuto nel file originale è ancora accessibile e trapelato.

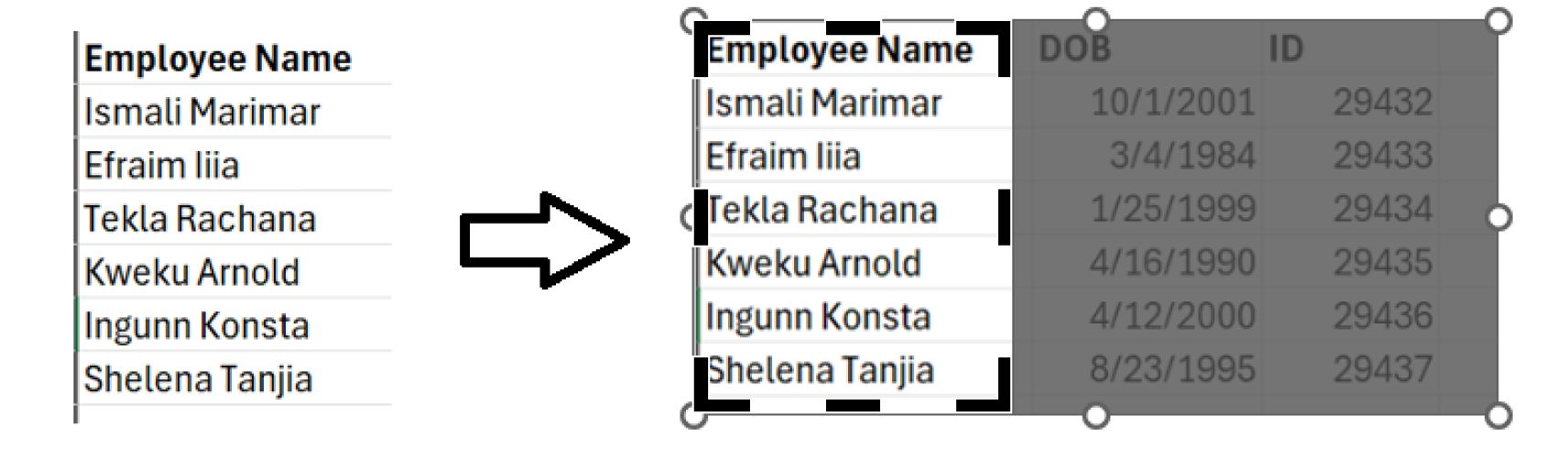

Dati collegati e riferimenti esterni

In alcuni casi, l'utente può inserire dati da fonti esterne, come fogli di calcolo Excel o database, in un documento Word utilizzando oggetti collegati o riferimenti esterni. Tuttavia, potrebbe non rendersi conto che le modifiche apportate alla fonte di dati originale possono aggiornare automaticamente le informazioni nel documento Word, causando incongruenze o divulgazioni indesiderate se i dati esterni vengono modificati senza la dovuta autorizzazione.

Immagini ritagliate in Microsoft Office

Sebbene sia apparentemente comodo per gli utenti "tagliare" rapidamente le immagini in Microsoft Word, questa funzione non rimuove veramente il contenuto. L'immagine ritagliata può ancora conservare informazioni nascoste o sensibili, suscettibili di potenziale ricostruzione o recupero.

Metadati dei file

I metadati dei file, come i nomi delle aziende o le posizioni GPS, possono contenere informazioni sensibili di cui gli utenti potrebbero non essere a conoscenza. Questi metadati possono inavvertitamente rivelare dettagli sull'origine o sulla posizione del documento, compromettendo potenzialmente la riservatezza o la privacy.

Perdite intenzionali

Le violazioni intenzionali sono eseguite deliberatamente per sfruttare le vulnerabilità e compromettere le informazioni sensibili a fini personali o nefasti.

Visualizzazione

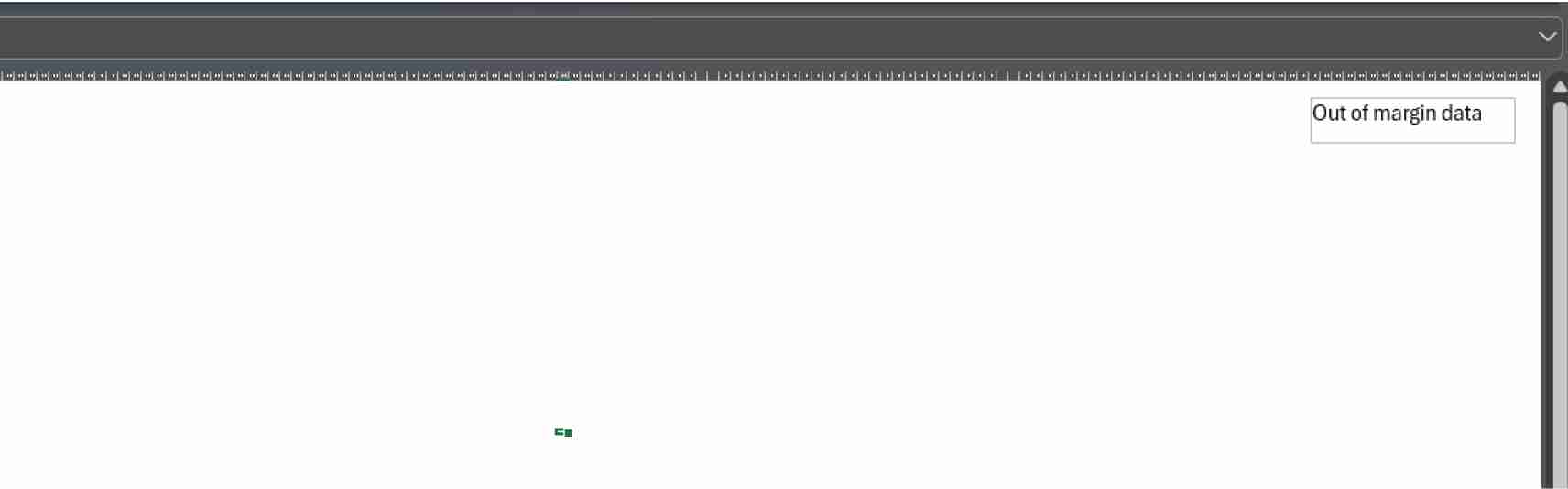

Nascondere i dati oltre i margini di una pagina

Nello scenario seguente, l'attaccante cerca di nascondere i dati lontano dalle prime colonne. A meno che gli utenti non effettuino uno zoom abbastanza ampio, non c'è modo di vedere quei dati.

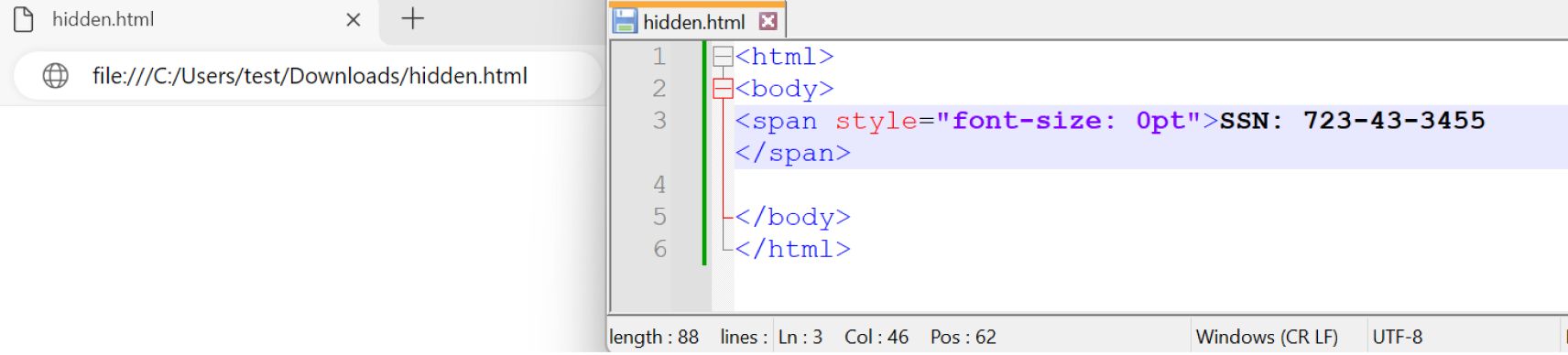

ZeroFont

Il termine "ZeroFont" deriva dalla tecnica di utilizzare caratteri minuscoli e invisibili (spesso impostati a zero) per nascondere URL o contenuti dannosi all'interno del corpo dell'e-mail. Questi attacchi sfruttano il fatto che molti filtri di sicurezza delle e-mail analizzano principalmente il contenuto visibile di un'e-mail per rilevare tentativi di phishing o link dannosi. Utilizzando le tecniche ZeroFont, gli aggressori possono eludere il rilevamento, aumentando le probabilità di successo degli attacchi di phishing.

Stesso testo e stesso colore di sfondo

In questo metodo, il testo viene formattato con uno specifico colore di carattere che corrisponde al colore dello sfondo del documento, rendendo il testo invisibile a occhio nudo. Il concetto si basa sullo sfruttamento dell'incapacità dell'osservatore di distinguere il testo dallo sfondo a causa dell'identica colorazione.

Manipolazione della struttura dei file

Visualizzazione delle immagini e stampa delle immagini

<</Type/XObject/Subtype/Image/Width 1100/Height 733/ColorSpace/DeviceRGB/BitsPerComponent 8/Filter/DCTDecode/Interpolate true/Length 160490/Alternates[<</Image 14 0 R/DefaultForPrinting true>>]>>

Il PDF mostrato sopra contiene due immagini distinte. La seconda immagine è indicata da un tag alternativo che la specifica come predefinita per la stampa. Di conseguenza, se nella seconda immagine sono nascoste informazioni sensibili, queste possono essere facilmente trasmesse a un destinatario esterno e accessibili semplicemente selezionando l'opzione di stampa. Abbiamo già affrontato questo scenario in un post sul blog.

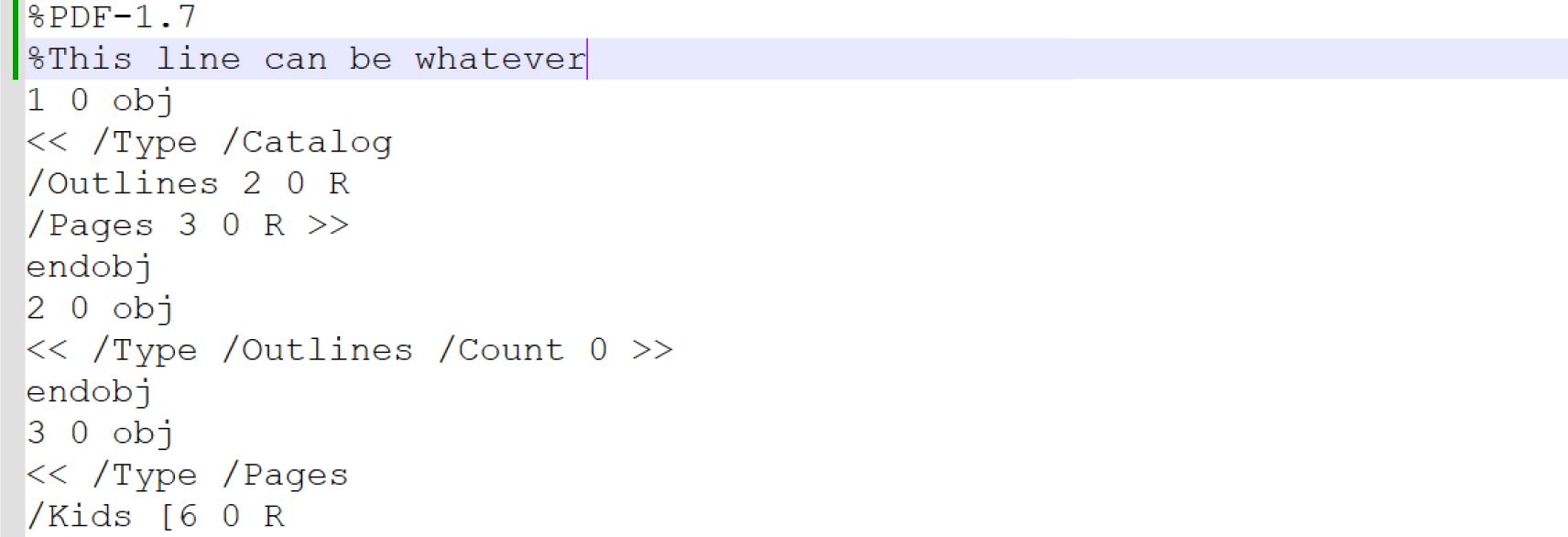

Dati nascosti in un oggetto Opzione che non vengono visualizzati nell'applicazione Reader

Utilizzo % in PDF come esempio, questo simbolo viene utilizzato come commento in un file PDF in modalità testo, gli aggressori possono scrivere qualsiasi cosa senza compromettere l'usabilità del file quando viene aperto con Adobe Reader.

Cosa fare per ridurre al minimo il rischio

Soluzioni robuste

Utilizzare le soluzioni di prevenzione della perdita di dati (DLP) per monitorare e prevenire la trasmissione non autorizzata di informazioni sensibili, all'interno della rete dell'organizzazione e da fonti esterne.

Utilizzate le soluzioni di disattivazione e ricostruzione dei contenuti (CDR) per prevenire gli oggetti non approvati nascosti nel file.

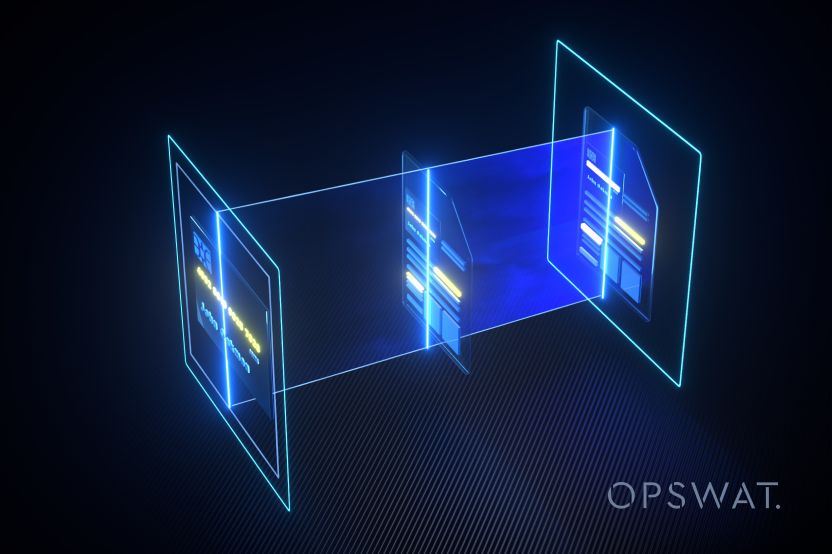

Implementare un approccio a più livelli alla sicurezza dei dati, compresi firewall, sistemi di rilevamento/prevenzione delle intrusioni, software antivirus e strumenti di crittografia per salvaguardare le informazioni sensibili a vari livelli.

Implementare i controlli di accesso e i meccanismi di autenticazione per garantire che solo le persone autorizzate possano accedere ai dati sensibili e rivedere e aggiornare regolarmente le autorizzazioni degli utenti, se necessario.

Impiegate misure di sicurezza degli endpoint per proteggere i dispositivi e gli endpoint da malware, ransomware e altre minacce informatiche.

Audit e valutazioni regolari

Condurre regolarmente audit di sicurezza e valutazioni del rischio per identificare le vulnerabilità, valutare le misure di sicurezza esistenti e implementare i miglioramenti necessari.

Eseguire test di penetrazione e scansioni di vulnerabilità per identificare e risolvere in modo proattivo i punti deboli dell'infrastruttura e dei sistemi dell'organizzazione.

Monitorare e analizzare il traffico di rete, i registri di sistema e l'attività degli utenti alla ricerca di segnali di comportamento anomalo o di potenziali incidenti di sicurezza.

Formazione e sensibilizzazione

Implementare programmi di formazione completi per istruire i dipendenti sulle migliori pratiche di sicurezza dei dati, tra cui riconoscere i tentativi di phishing, gestire le informazioni sensibili e rispettare le politiche aziendali.

Sensibilizzare l'opinione pubblica sull'importanza della protezione dei dati e sulle potenziali conseguenze delle fughe di dati, promuovendo una cultura di consapevolezza della cybersecurity in tutta l'organizzazione.

Fornire aggiornamenti e promemoria regolari sulle minacce emergenti alla sicurezza informatica e sulle misure preventive.

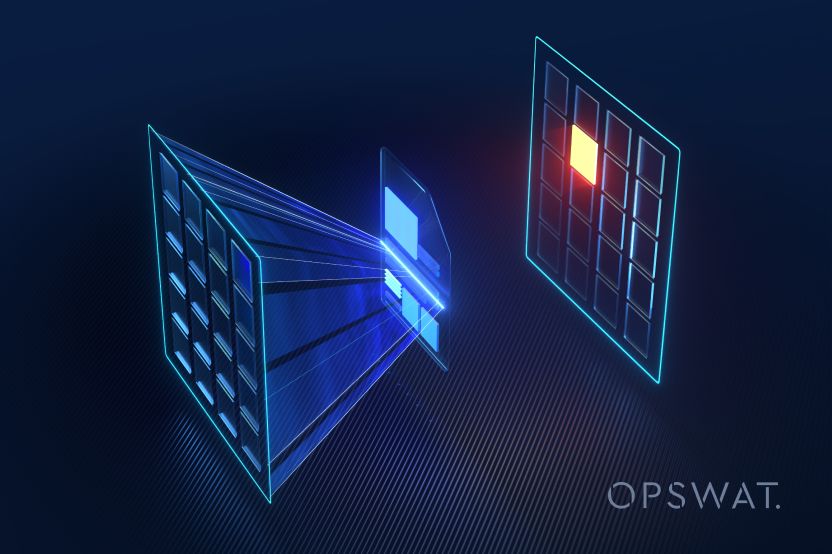

Difesa in profondità con la piattaforma OPSWAT MetaDefender

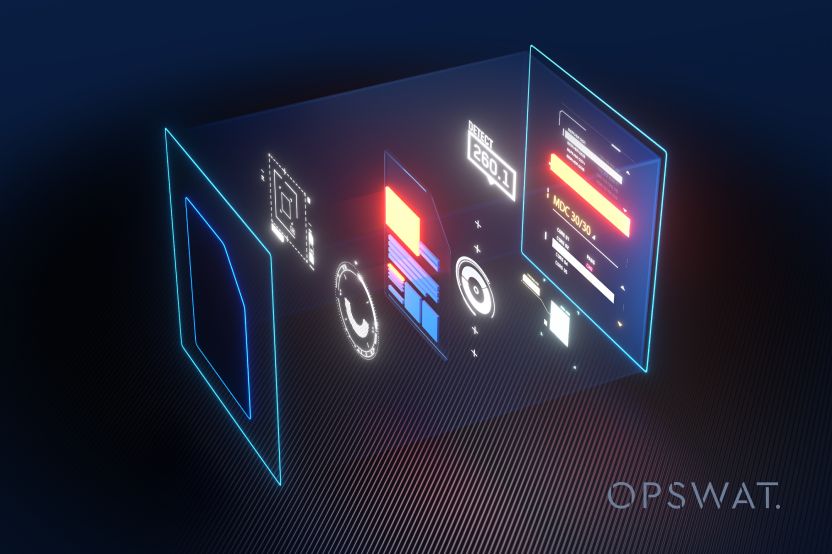

La piattaformaOPSWAT MetaDefender fornisce una protezione a più livelli contro le minacce basate sui file. OPSWAT MetaDefender combatte la costante evoluzione di nuovi tipi di attacco con le seguenti tecnologie:

Multiscanning

Rilevamento di centinaia di minacce note e sconosciute con oltre 30 motori antivirus leader del settore.

Deep CDR

Garantire che ogni file sospetto venga sanificato in modo sicuro e rigenerare contenuti sicuri da usare.

Questo approccio ecosistemico protegge i vostri dati e sistemi più sensibili anche da vettori di attacco non convenzionali. Per maggiori informazioni, parlate con i nostri esperti di cybersecurity.