Il Rapporto Osterman Global Email Security 2024 è stato progettato per mettere in guardia i team che si occupano di sicurezza delle infrastrutture critiche dalle minacce e dalle tendenze principali che hanno caratterizzato il panorama delle minacce via e-mail nel 2023.

Il rapporto esamina come le organizzazioni stanno affrontando le minacce alla sicurezza della posta elettronica, comprese le vulnerabilità delle difese attuali, l'adozione di tecnologie di sicurezza avanzate e l'impatto delle minacce in evoluzione sulle infrastrutture critiche. Fornisce approfondimenti sulle best practice, sulle sfide di conformità e sulle raccomandazioni per migliorare la sicurezza delle e-mail. Inoltre, evidenzia le azioni che le organizzazioni possono intraprendere per rafforzare le proprie difese nell'anno a venire.

Esploriamo le quattro aree principali affrontate dal rapporto e le tecnologie che possono risolvere le sfide e le lacune in materia di sicurezza che potrebbero verificarsi nella vostra organizzazione.

Vulnerabilità e violazioni

Il dato allarmante secondo cui l'80% delle organizzazioni di infrastrutture critiche ha subito almeno due violazioni della sicurezza legate alla posta elettronica lo scorso anno evidenzia la prevalenza e l'efficacia delle moderne minacce alla posta elettronica. Queste minacce includono il phishing, il ransomware e l'acquisizione di account.

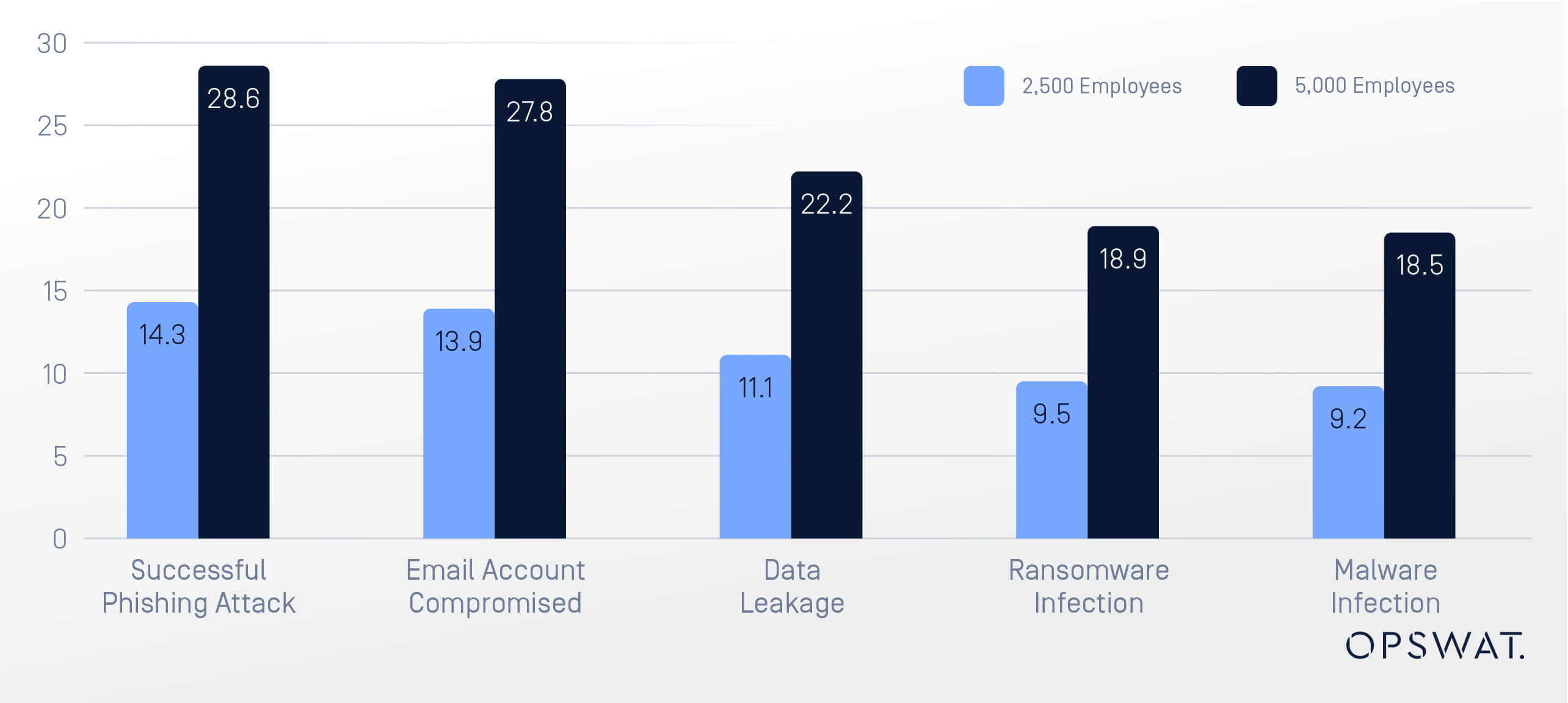

Le organizzazioni di infrastrutture critiche con più di 5.000 dipendenti in questa ricerca hanno sperimentato:

- 28 incidenti di phishing riusciti all'anno

- 27 compromissioni di account

- 22 incidenti di fuga di dati, oltre ad altri tipi di violazioni della sicurezza delle e-mail.

Queste ultime statistiche sottolineano la crescente sofisticazione delle minacce via e-mail, molte delle quali eludono le misure di sicurezza tradizionali, causando notevoli interruzioni operative e perdite di dati.

È inoltre importante sottolineare che non si può fare pieno affidamento sulla formazione dei dipendenti, poiché i programmi di sensibilizzazione sul phishing spesso si concentrano su metodi noti, mentre i criminali informatici evolvono continuamente le loro tattiche con approcci inaspettati.

Fiducia in Email Security

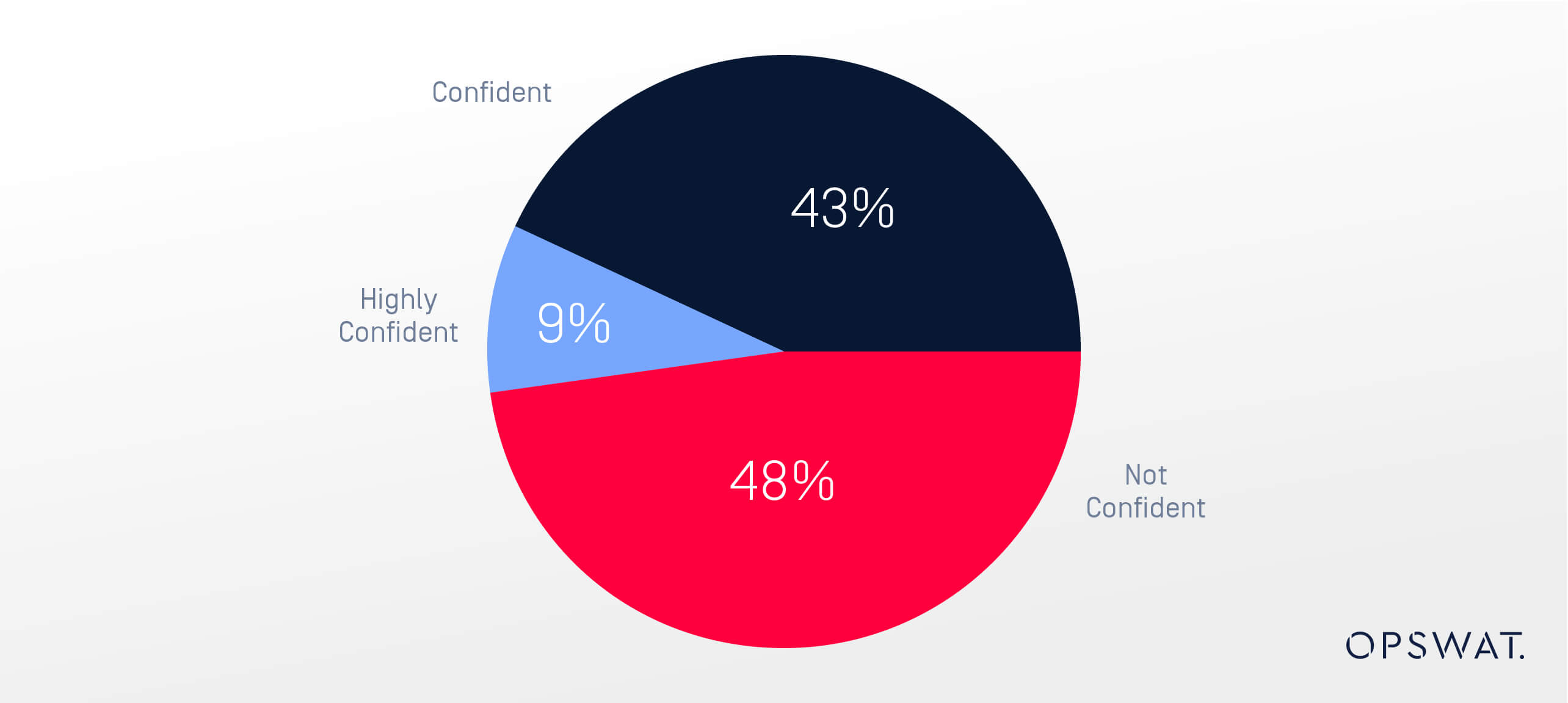

Il 48% delle organizzazioni di infrastrutture critiche ha dichiarato di non avere fiducia nella propria capacità di prevenire gli attacchi basati sulla posta elettronica. Poiché quasi la metà delle organizzazioni fatica ad affrontare con fiducia le lacune di sicurezza, significa che le loro soluzioni sono inadeguate, che non sanno come sfruttare le funzionalità o che nessuno dei fornitori attualmente utilizzati è sufficientemente completo.

Oltre il 63% ha riconosciuto che le proprie misure di sicurezza per le e-mail non sono "le migliori della categoria".

Previsto un aumento delle minacce e-mail

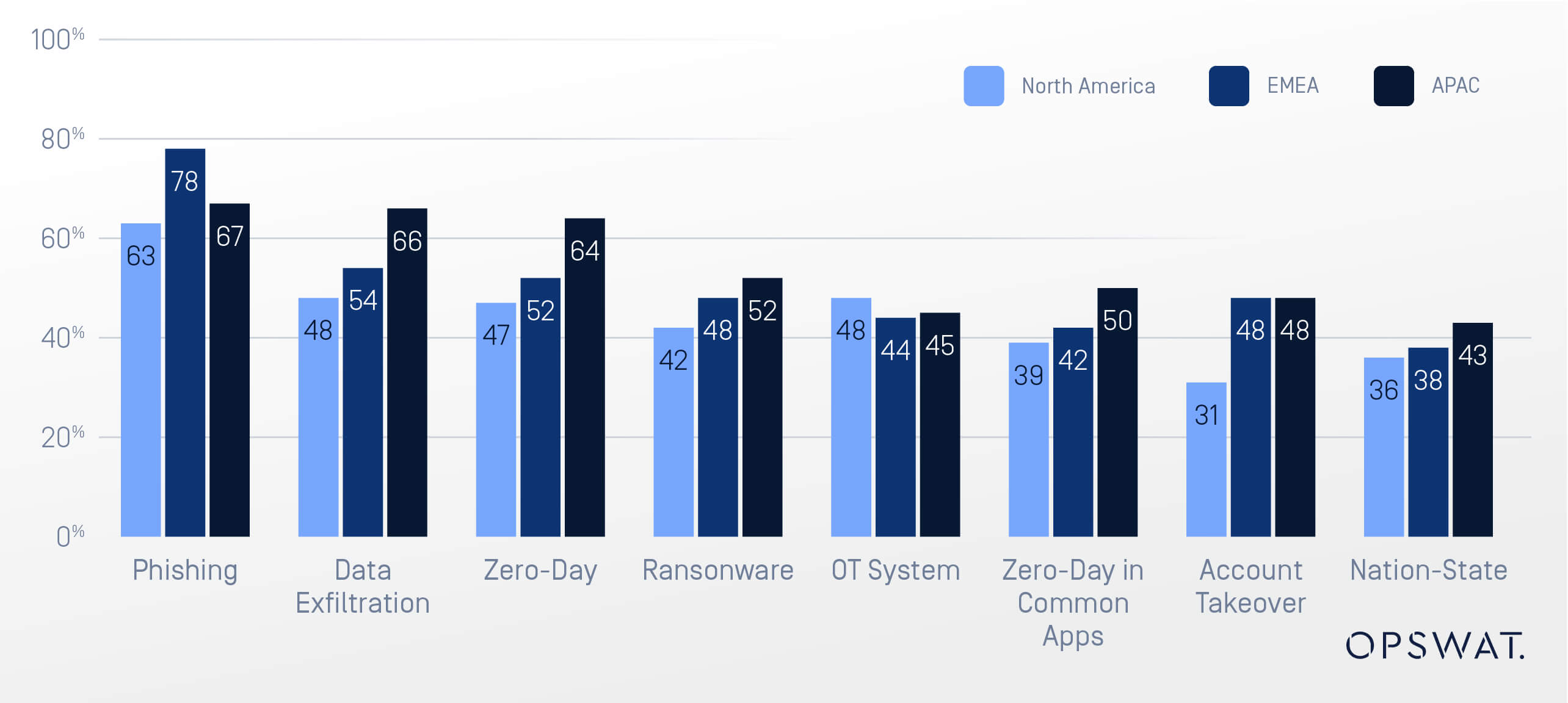

Il panorama delle minacce non mostra segni di rallentamento. Oltre l'80% degli intervistati prevede che la frequenza e la gravità degli attacchi via e-mail rimarranno invariate o aumenteranno nei prossimi 12 mesi. Phishing, malware zero-day ed esfiltrazione dei dati sono in cima alla lista dei vettori di attacco previsti, rafforzando la necessità di misure proattive.

Secondo Osterman Research, in media il 50% delle organizzazioni ritiene che le minacce poste da più vettori di minacce via e-mail aumenteranno nei prossimi 12 mesi.

Il rapporto Osterman

Necessità di un approccio a più livelli

Poiché il 75% delle minacce alla cybersicurezza colpisce le organizzazioni attraverso le e-mail, è essenziale un approccio più efficace e multilivello alla sicurezza delle e-mail. Con più livelli di difesa, le organizzazioni possono rafforzare il loro stack di sicurezza delle e-mail per ottenere una sicurezza completa, al di là dell'affidarsi alle difese native o integrate. Inoltre, il rapporto raccomanda l'adozione di principi di fiducia zero e di tecnologie avanzate di prevenzione delle minacce, come l'intelligenza artificiale comportamentale e la disattivazione e ricostruzione dei contenuti (CDR), per essere all'avanguardia rispetto agli aggressori.

Livelli di difesa proattiva

Per difendersi dall'evoluzione delle minacce basate sulle e-mail, OPSWAT offre una serie di tecnologie avanzate per la sicurezza delle e-mail, progettate per prevenire gli attacchi prima che raggiungano gli utenti.

In qualità di leader di mercato nelle tecnologie Deep Content Disarm and Reconstruction (CDR) e Multiscanning , OPSWAT definisce lo standard per la sicurezza completa delle e-mail.

Multiscanning

Utilizza più motori anti-malware, raggiungendo tassi di rilevamento del malware fino al 99,2%. Questo livello di difesa protegge sia dalle minacce note che da quelle sconosciute ed è quindi fondamentale per difendersi da attacchi e-mail sofisticati e in continua evoluzione.

Deep Content Disarm and Reconstruction (CDR)

Sanitizza proattivamente i file rimuovendo il codice potenzialmente dannoso e ricostruendoli in un formato sicuro. Poiché il 48% delle organizzazioni che si occupano di infrastrutture critiche non ha fiducia nell'attuale stack di sicurezza delle e-mail, il CDR di OPSWAToffre una difesa cruciale contro gli attacchi zero-day basati su file e le minacce avanzate che eludono i metodi di rilevamento tradizionali.

In tempo reale Sandbox

Analizza i file sospetti in un ambiente isolato, consentendo l'esecuzione sicura e la valutazione degli allegati potenzialmente dannosi. Dato che il 75% delle minacce informatiche che colpiscono le infrastrutture critiche arrivano via e-mail, questa analisi dinamica aggiunge un importante livello di sicurezza.

Prevenzione proattiva della perdita di dati (DLP)

Protegge dall'esfiltrazione non autorizzata dei dati e garantisce la conformità ai requisiti normativi. Poiché solo il 34,4% delle organizzazioni è pienamente conforme alle normative sulla sicurezza delle e-mail, OPSWAT riduce il rischio di violazione dei dati impedendo che le informazioni sensibili escano dall'organizzazione.

In sintesi

Il Rapporto Osterman 2024 informa i responsabili della sicurezza IT delle organizzazioni che si occupano di infrastrutture critiche sulle questioni importanti da prendere in considerazione e su come rafforzare la loro postura di sicurezza delle e-mail. Poiché le minacce alla posta elettronica continuano ad evolversi, per salvaguardare le infrastrutture critiche su cui facciamo affidamento sarà essenziale un approccio a più livelli per incrementare le misure di sicurezza.

Risorse aggiuntive

- Scarica il Rapporto Osterman

- Per saperne di più MetaDefender Email Security

- Scopri di più su Multiscanning e Deep CDR