In questo comunicato

- Miglioramenti per le librerie C/C++

- Utilizza le informazioni PE per rilevare le librerie DLL/EXE.

- Aggiungere altre firme per le librerie C/C++

- Supporto dell'elaborazione del formato di file CycloneDX

Con gli ultimi miglioramenti apportati alla tecnologia SBOMSoftware Bill of Materials) versione 4.0.0, estendiamo la copertura del database per i componenti binari come i file DLL ed EXE, miglioriamo l'identificazione dei binari attraverso i metadati PE (Portable Executable) e abilitiamo la convalida e l'arricchimento dei report SBOM di CycloneDX.

Il punto cieco binario

Le soluzioni SBOM tradizionali si basano principalmente sui gestori di pacchetti e sui file manifest (ad esempio, requirements.txt, package.json) per identificare i componenti di terze parti. Sebbene sia efficace per molte applicazioni moderne, questo approccio lascia dei punti oscuri significativi, in particolare in scenari quali:

- Progetti senza un uso coerente dei gestori di pacchetti: I progetti C/C++ che incorporano librerie DLL non tracciate dai gestori di pacchetti possono rimanere invisibili agli strumenti di generazione di SBOM.

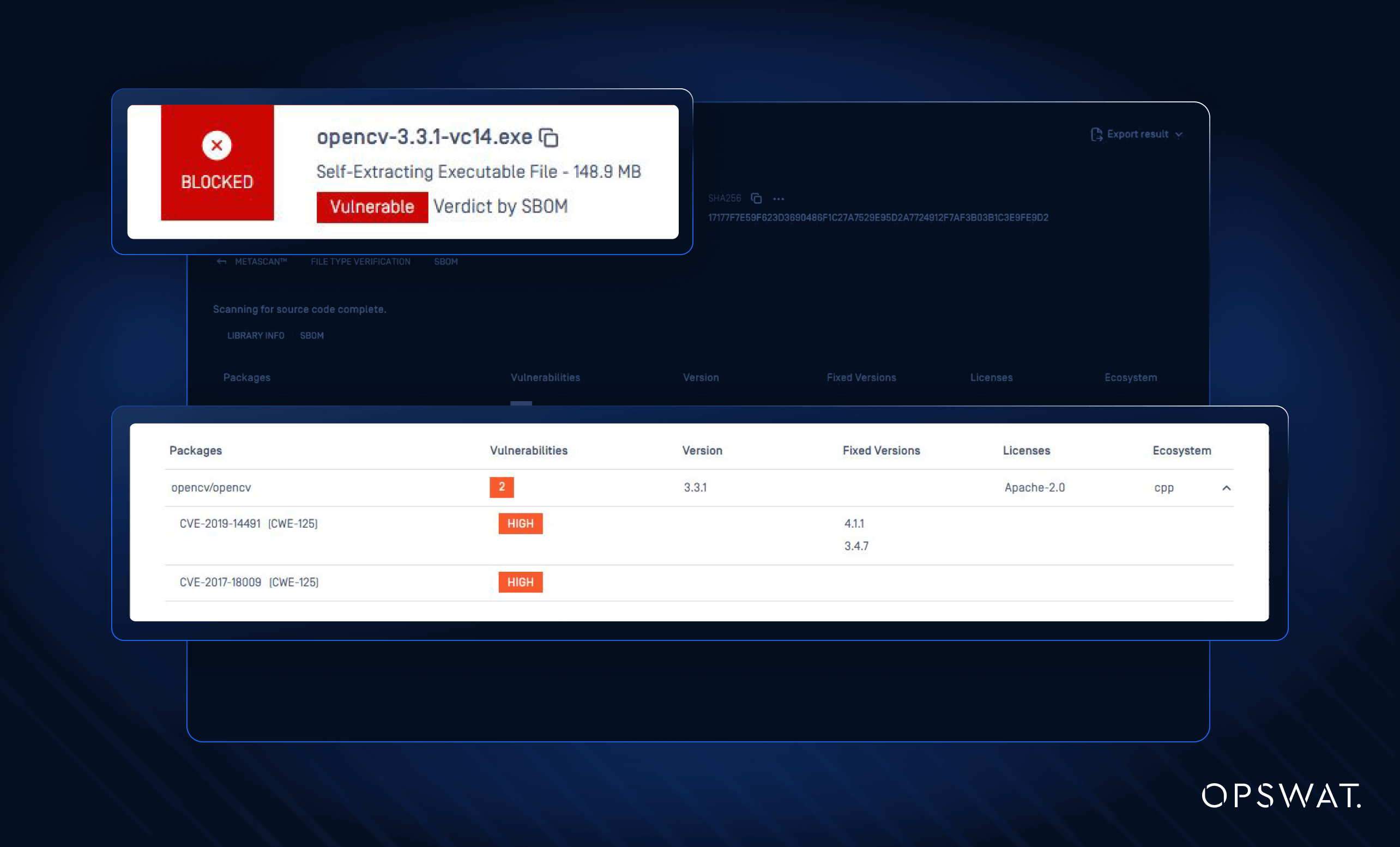

- Installatori diSoftware contenenti binari di terze parti incorporati: Gli installatori spesso contengono dipendenze binarie di terze parti senza metadati espliciti, il che li rende difficili da rintracciare.

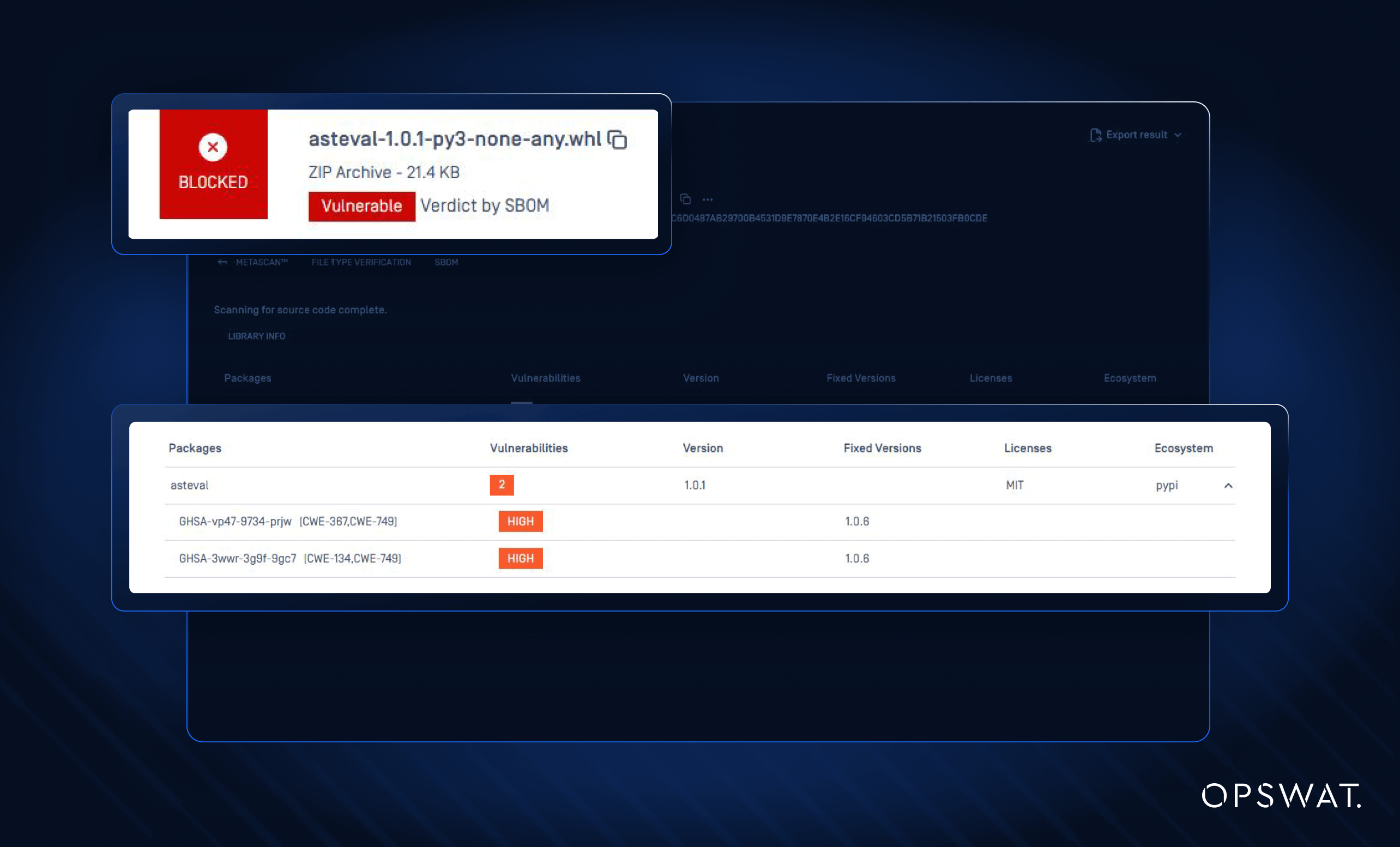

- Librerie in formato binario nei repository di artefatti: I repository di artefatti come JFrog Artifactory, Nexus Repository o Apache Archiva memorizzano le librerie in formato binario (whl, egg, zip) anziché in codice sorgente. Questi pacchetti binari sono inoltre privi di dichiarazioni, il che limita la visibilità della SBOM tradizionale.

Queste lacune creano rischi per la sicurezza: le dipendenze binarie rimangono invisibili, i pacchetti di installazione non vengono esaminati e le vulnerabilità nelle dipendenze non dichiarate non possono essere rintracciate.

Colmare il divario di sicurezza dei binari SBOM

Per affrontare questi punti critici, OPSWAT SBOM 4.0.0 offre capacità migliorate attraverso molteplici approcci complementari:

Ampliamento della copertura del database per i componenti binari

Abbiamo ampliato in modo significativo il nostro database di firme per i binari C, C++ e C# (DLL, EXE). I team di sviluppo Software possono identificare le librerie di terze parti incorporate anche quando i metadati del gestore dei pacchetti non sono disponibili.

Con questo aggiornamento, OPSWAT SBOM garantisce una tracciabilità completa dei componenti nel codice sorgente, nei binari compilati e negli installatori di software.

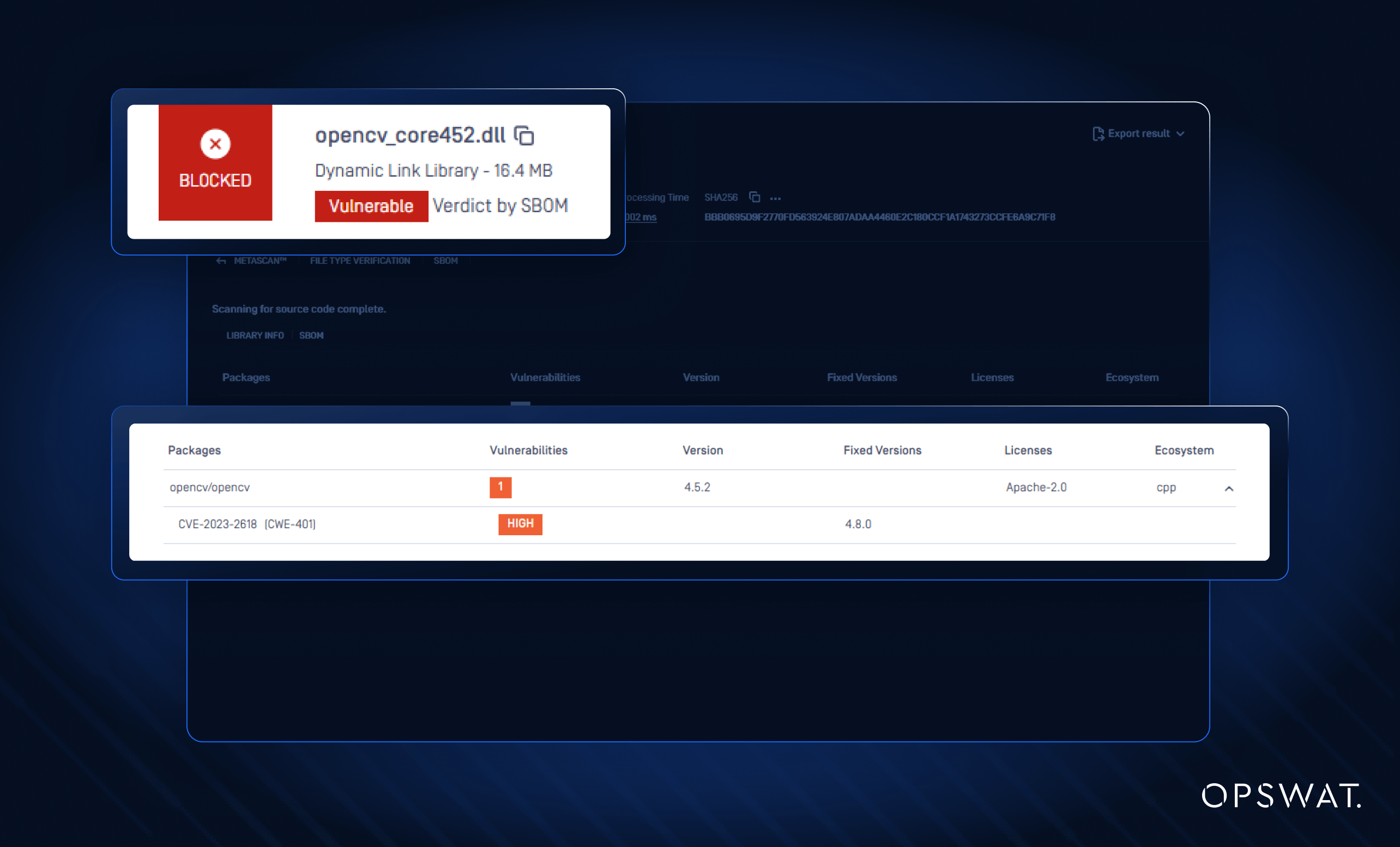

Identificazione precisa delle biblioteche con l'analisi dei metadati

La nostra nuova versione sfrutta l'analisi dei metadati PE (Portable Executable) per identificare i file binari e abbinarli alle vulnerabilità note e ai database delle licenze. Questo approccio automatizzato sostituisce quello che in precedenza era un processo manuale, lungo e soggetto a errori.

Come funziona:

- OPSWAT SBOM rileva le librerie di terze parti in forma binaria (DLL, EXE) utilizzando le loro firme e i metadati PE (portable executable).

- Le informazioni binarie estratte vengono mappate alle librerie e alle versioni conosciute.

- Questi risultati vengono poi incrociati con i nostri database delle vulnerabilità e delle licenze.

Vantaggi:

- Identificare i componenti di terze parti, comprese le librerie C/C++ gestite manualmente e i pacchetti di installazione.

- Migliorare l'accuratezza nell'identificazione dei componenti binari utilizzando l'analisi dei metadati.

- Mitigare i rischi per la sicurezza rilevando le dipendenze anche senza dichiarazioni del gestore di pacchetti

- Consentire una gestione completa delle vulnerabilità e valutazioni della sicurezza

Identificazione precisa delle biblioteche con l'analisi dei metadati

Integrazione di SBOM con i repository di artefatti

Oltre alla scansione diretta delle librerie binarie, OPSWAT SBOM e MetaDefender Software Supply Chain supportano l'integrazione nativa con i repository di artefatti come JFrog Artifactory per scansionare i pacchetti originali e recuperarne i metadati. Per saperne di più sull'integrazione con JFrog Artifactory.

Questi riferimenti incrociati consentono di identificare con precisione le librerie di terze parti incorporate e garantiscono che i team non perdano informazioni critiche sulla sicurezza nei componenti binari dei loro progetti.

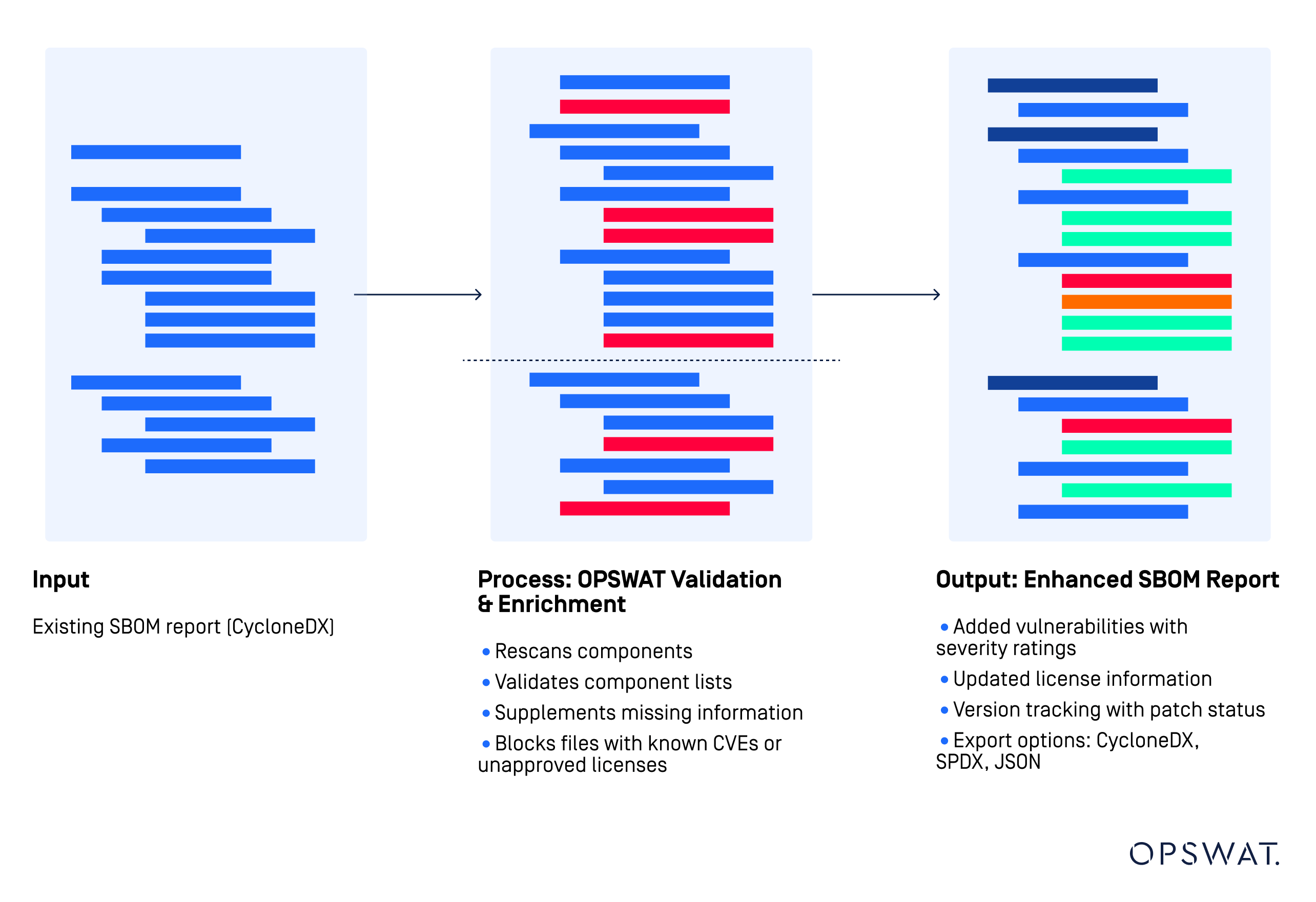

Convalida e arricchimento dei rapporti SBOM di CycloneDX

Un altro aggiornamento di questa release riguarda l'accuratezza e la completezza dei rapporti SBOM, in particolare quelli in formato CycloneDX.

CycloneDX è un formato SBOM ampiamente utilizzato per il monitoraggio della sicurezza e delle vulnerabilità. Tuttavia, alcuni di questi report spesso mancano di approfondimenti come i dati di licenza o le dipendenze non dichiarate.

In OPSWAT crediamo nella filosofia della difesa a più livelli. Proprio come le strategie di sicurezza a più livelli migliorano il rilevamento del malware, la convalida SBOM a più livelli migliora la sicurezza della catena di fornitura del software. Questo miglioramento convalida e arricchisce i report SBOM di CycloneDX per creare inventari di componenti più completi.

Come funziona:

Importazione di SBOM esistenti

Gli utenti forniscono un report SBOM in formato CycloneDX come base per l'analisi e la convalida.

Convalida e arricchimento

OPSWAT esegue una nuova scansione dello SBOM, convalidando i componenti elencati rispetto al nostro database e integrando i dettagli mancanti, tra cui:

- Approfondimenti sulle vulnerabilità (rilevamento CVE e classificazione della gravità)

- Dati di licenza

- Tracciamento delle versioni (versioni obsolete e patch corrette)

Inoltre, i file con CVE note o licenze non approvate vengono segnalati o bloccati in base a criteri preconfigurati.

Generazione ed esportazione di SBOM migliorate

L'SBOM aggiornato include ulteriori approfondimenti sulla sicurezza. Esportazione dei risultati arricchiti in formato JSON, CycloneDX o SPDX SBOM.

Perché il rilevamento binario è importante

Vulnerability Management completa Vulnerability Management

Quando vengono annunciati nuovi CVE, i team di sicurezza possono valutare immediatamente se sono interessati, anche per i componenti in forma binaria. In questo modo si eliminano i punti ciechi della sicurezza nei flussi di lavoro di risposta alle vulnerabilità.

Conformità e preparazione alle normative

Le organizzazioni che si trovano ad affrontare i crescenti requisiti normativi o le richieste di SBOM da parte dei clienti possono assicurarsi che tutti i componenti siano contabilizzati, non solo quelli gestiti attraverso i package manager.

Valutazioni di sicurezza per i pacchetti di installazione

I pacchetti di distribuzione Software contengono spesso numerosi componenti di terze parti. Il rilevamento binario estende la visibilità dei programmi di installazione e garantisce che tutte le dipendenze che raggiungono i clienti siano inventariate e sottoposte a controlli di sicurezza.

Supporto della base di codice legacy

Le applicazioni più vecchie, prive di una moderna gestione delle dipendenze, possono ora essere incluse nei programmi di sicurezza della catena di fornitura del software, senza richiedere un monitoraggio manuale o un'ampia rielaborazione.

Informazioni su OPSWAT SBOM

OPSWAT SBOM consente la trasparenza del software fornendo un inventario accurato dei componenti software nei loro stack di applicazioni software. Con OPSWAT SBOM, gli sviluppatori possono identificare le vulnerabilità note, convalidare le licenze e generare un inventario dei componenti per OSS (software open-source), dipendenze di terze parti e immagini di container. I team di sviluppo Software possono rimanere conformi e anticipare gli aggressori senza incidere sulla velocità di sviluppo.

Per saperne di più su come SBOM aiuta a proteggere le applicazioni su opswat