In una sorprendente rivelazione che sottolinea la costante minaccia della criminalità informatica nel settore della vendita al dettaglio, Pepco Group, un importante discount europeo, è stato recentemente vittima di un attacco di phishing nelle sue attività in Ungheria. L'incidente, che ha portato a una perdita impressionante di circa 15 milioni di euro (16,3 milioni di dollari), ha mandato onde d'urto nel settore, spingendo le aziende a rivalutare le proprie misure di sicurezza informatica.

L'attacco: Una breve panoramica

Il 27 febbraio 2024, Pepco Group ha reso noto che la sua unità aziendale ungherese è stata presa di mira da criminali informatici che hanno utilizzato tecniche di phishing. Il phishing, un metodo in cui gli aggressori si camuffano da entità affidabili per ingannare gli individui e indurli a divulgare informazioni sensibili, è diventato una tattica comune e di successo utilizzata dagli attori delle minacce.

Nel caso di Pepco, gli aggressori sono riusciti a sottrarre circa 15 milioni di euro, lasciando l'azienda in una situazione precaria per quanto riguarda il recupero dei fondi. Nonostante la battuta d'arresto finanziaria, Pepco ha assicurato al pubblico che nessun dato relativo a clienti, fornitori o personale è stato compromesso.

Possibili tattiche di phishing utilizzate nell'attacco del gruppo Pepco

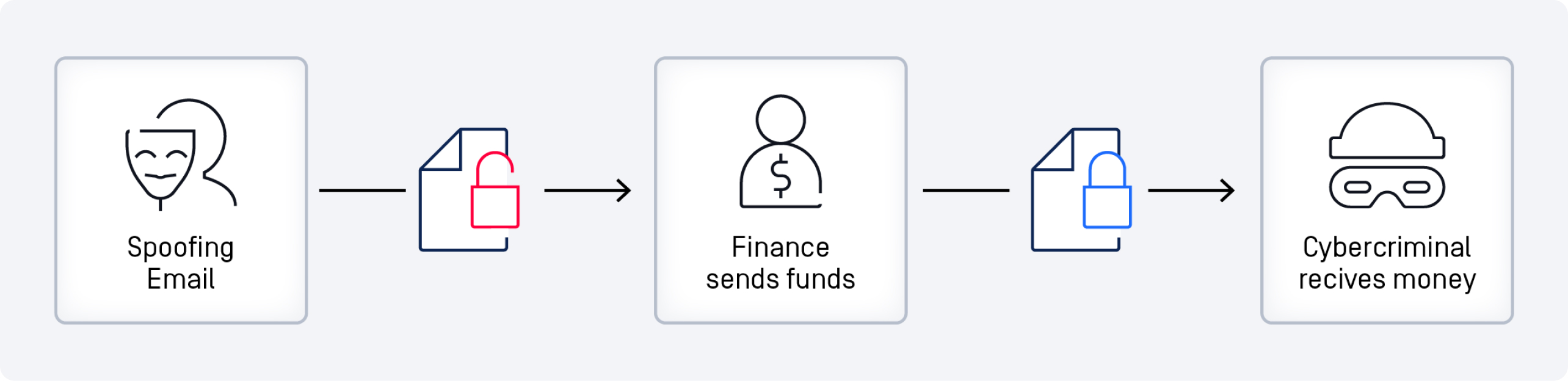

Spoofing delle e-mail:

Gli aggressori hanno inviato e-mail che sembravano provenire da dirigenti o da fonti interne fidate. Questo comportava la falsificazione dell'indirizzo "Da" per far credere che provenisse dall'organizzazione.

Ingegneria sociale:

Gli aggressori hanno utilizzato scenari e linguaggio convincenti che hanno spinto i destinatari ad agire rapidamente senza verificare l'autenticità.

Urgenza e autorità:

Le e-mail sono state create per trasmettere un senso di urgenza e provenivano da figure di autorità all'interno dell'azienda, come dirigenti o manager.

Strumenti di personalizzazione e intelligenza artificiale:

È possibile che gli aggressori abbiano utilizzato strumenti di intelligenza artificiale per personalizzare le e-mail, rendendole prive dei tipici indicatori di phishing come gli errori di ortografia.

Un'altra tecnica che gli attori delle minacce potrebbero aver utilizzato è la Business Email Compromise (BEC). Questo attacco mira a ottenere l'accesso agli account di posta elettronica legittimi per osservare le comunicazioni interne e scegliere il momento ottimale per inviare e-mail fraudolente.

Un esempio potrebbe essere quello in cui un aggressore compromette l'account di posta elettronica di un dirigente, monitora i thread di posta elettronica sui pagamenti imminenti e poi invia un'e-mail fraudolenta in un momento strategico per dirottare i fondi su un conto alternativo.

La risposta: Rafforzare le difese

All'indomani dell'attacco, Pepco ha intrapreso una revisione completa della sicurezza informatica e dei sistemi di controllo finanziario. L'obiettivo è chiaro: rafforzare le misure di sicurezza informatica dell'organizzazione contro attacchi futuri. Questa iniziativa non si limita a limitare i danni, ma è una mossa strategica per ricostruire la fiducia degli stakeholder e garantire l'integrità delle operazioni.

Implicazioni per il settore della vendita al dettaglio

L'incidente di Pepco ci ricorda le vulnerabilità insite nel panorama digitale della vendita al dettaglio. La sicurezza informatica non è più un problema IT, ma un imperativo aziendale strategico. Per i CISO e gli specialisti della sicurezza informatica, questo evento sottolinea la necessità di un approccio proattivo e dinamico alla sicurezza delle e-mail, aggiungendo livelli avanzati di difesa per catturare ciò che la sicurezza e-mail tradizionale non riesce a fare.

Valutate la vostra postura Email Security con OPSWAT

Quest'ultima violazione sottolinea la necessità per il settore della vendita al dettaglio di effettuare valutazioni periodiche delle difese della posta elettronica. OPSWAT offre una valutazione del rischio e-mail che scopre le minacce che eludono le soluzioni di sicurezza tradizionali come quelle di Microsoft 365.

Uno dei principali livelli di difesa utilizzati nella valutazione, che forse avrebbe potuto bloccare il suddetto attacco di phishing, è la tecnologia Real-Time Anti-Phishing di OPSWAT. Questa soluzione elabora le e-mail attraverso molteplici meccanismi di rilevamento e tecnologia di filtraggio dei contenuti per garantire un tasso di rilevamento del 99,98% degli attacchi di spam e phishing.

Inoltre, gli URL vengono riscritti per essere sottoposti a controlli di reputazione contro l'ingegneria sociale al momento del clic con oltre 30 fonti online. Le funzioni di scansione e riscrittura dei codici QR, insieme all'euristica e all'apprendimento automatico, migliorano ulteriormente la protezione.

Non siete sicuri di aver bisogno di livelli di difesa avanzati? Scoprite se phishing, malware o altri exploit hanno già aggirato le vostre difese e si trovano nella casella di posta elettronica della vostra organizzazione con una valutazione del rischio e-mail diOPSWAT .

Questa rapida valutazione non è dispendiosa e fornisce un report con informazioni utili per tutti i CISO o i responsabili della sicurezza IT che desiderano rafforzare la propria posizione di sicurezza delle e-mail.