Gli operatori del settore idrico e delle acque reflue gestiscono i rischi informatici mantenendo gli impianti in funzione senza interruzioni. Gli avversari prendono di mira sia i sistemi aziendali che quelli operativi, spesso attraverso lo scambio di file di routine e servizi di terze parti. La dispersione dei siti e l'attività degli appaltatori aumentano la variabilità nella gestione dei supporti. Controlli coerenti e verificabili per i supporti rimovibili sono un requisito pratico.

Panorama del settore

Secondo il Global Cybersecurity Outlook 2025 del World Economic Forum, il 72% delle organizzazioni intervistate afferma che i rischi informatici sono aumentati nell'ultimo anno. Il 54% delle grandi organizzazioni cita le sfide poste da terzi e dalla catena di approvvigionamento come il principale ostacolo alla resilienza, il che complica i controlli tra fornitori e partner sul campo. La preparazione regionale varia per gli incidenti gravi che colpiscono le infrastrutture critiche, sottolineando il rischio sistemico se vengono colpiti i servizi idrici.

La geopolitica influenza la strategia in quasi il 60% delle organizzazioni, aumentando la probabilità di attacchi a catena alle infrastrutture critiche. Gli enti pubblici, che includono i servizi pubblici regionali, riportano livelli di fiducia nella resilienza diversi rispetto alle controparti private.

Minacce trasmesse tramite file e rilevanti per l'OT

Il rapporto OPSWAT Landscape Report 2025 rileva una crescente pressione sulla sicurezza informatica OT e sulle infrastrutture critiche, compresi i servizi pubblici. Gli avversari combinano motivazioni finanziarie con lo spionaggio, aumentando il rischio di interruzioni operative. Di seguito sono riportati i principali tipi di minacce trasmesse tramite file che oggi colpiscono l'OT e le infrastrutture critiche.

Vettori basati su file

I PDF, gli archivi e gli HTML rimangono i vettori più comuni di malware, e il contrabbando di HTML è in aumento.

Esempio: un fornitore arriva con una USB un file ZIP relativo al progetto e un documento PDF. Quando il file ZIP viene decompresso su una workstation tecnica, viene attivato uno script nascosto che mira a infiltrarsi nei sistemi dell'impianto, a meno che il supporto non venga scansionato al momento della ricezione e nuovamente convalidato al momento dell'uso tramite controlli degli endpoint.

Phishing e ingegneria sociale

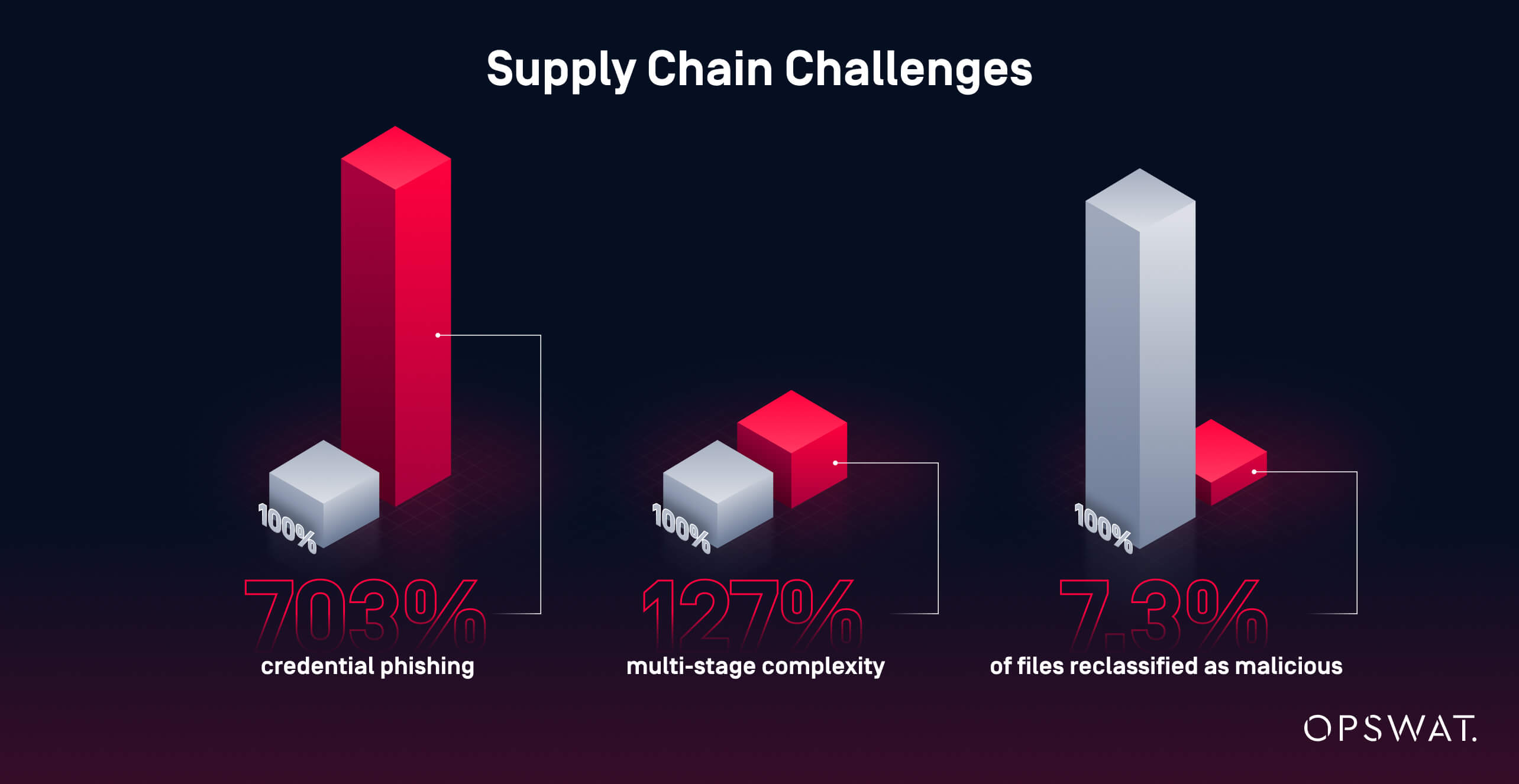

Le violazioni tramite e-mail spesso iniziano con il furto di credenziali o script senza file che preparano i payload. Uno studio citato nel OPSWAT ha rilevato un aumento del 703% nelle campagne di phishing delle credenziali.

Esempio: il laptop di un appaltatore viene phishing fuori sede e quindi utilizzato per copiare report "puliti" su una USB una visita in loco. Il payload preparato viene trasferito e si eseguirebbe alla prima apertura all'interno dello stabilimento senza scansione e convalida dell'endpoint.

Catene di attacco

Il malware multistadio è sempre più complesso e lo screening con un unico motore o basato solo sulle firme può non rilevare minacce che vengono invece individuate da analisi più approfondite. OPSWAT mostra un aumento del 127% nella complessità multistadio e che il 7,3% dei file non rilevati dai feed pubblici è stato riclassificato come dannoso.

Esempio: un archivio con un file di configurazione dall'aspetto innocuo supera una singola scansione antivirus, quindi estrae un componente di secondo livello dopo essere stato aperto su un host di salto. Senza una scansione antivirus multipla all'ingresso e una convalida al momento dell'uso, l'attivazione ritardata può infiltrarsi nell'ambiente di controllo.

Perché era importante per il nostro cliente

L'organizzazione gestisce strutture distribuite che storicamente accettano dati da supporti rimovibili e dispositivi di appaltatori. Senza una scansione obbligatoria e verificabile e l'autorizzazione degli utenti ai punti di accesso, un solo file infetto potrebbe interrompere i processi di trattamento, causare costosi tempi di inattività o minare la fiducia del pubblico. Il profilo di rischio corrisponde alle tendenze del settore, dove malware basati su file, intrusioni tramite phishing ed esposizioni della catena di fornitura si intrecciano con operazioni sempre attive che servono milioni di persone.

Perimetro rinforzato per ogni sito

Uno OPSWAT standardizzato controlla ora ogni supporto rimovibile prima che entri in contatto con i sistemi dell'impianto o dell'ufficio del fornitore di servizi. In pratica, ogni sito dispone di un punto di ingresso prevedibile, registri coerenti di chi esegue la scansione, cosa e quando, e un modo ripetibile per tenere i supporti non controllati fuori dalle reti di controllo. La verifica all'uso è applicata da MetaDefender Endpoint sugli endpoint.

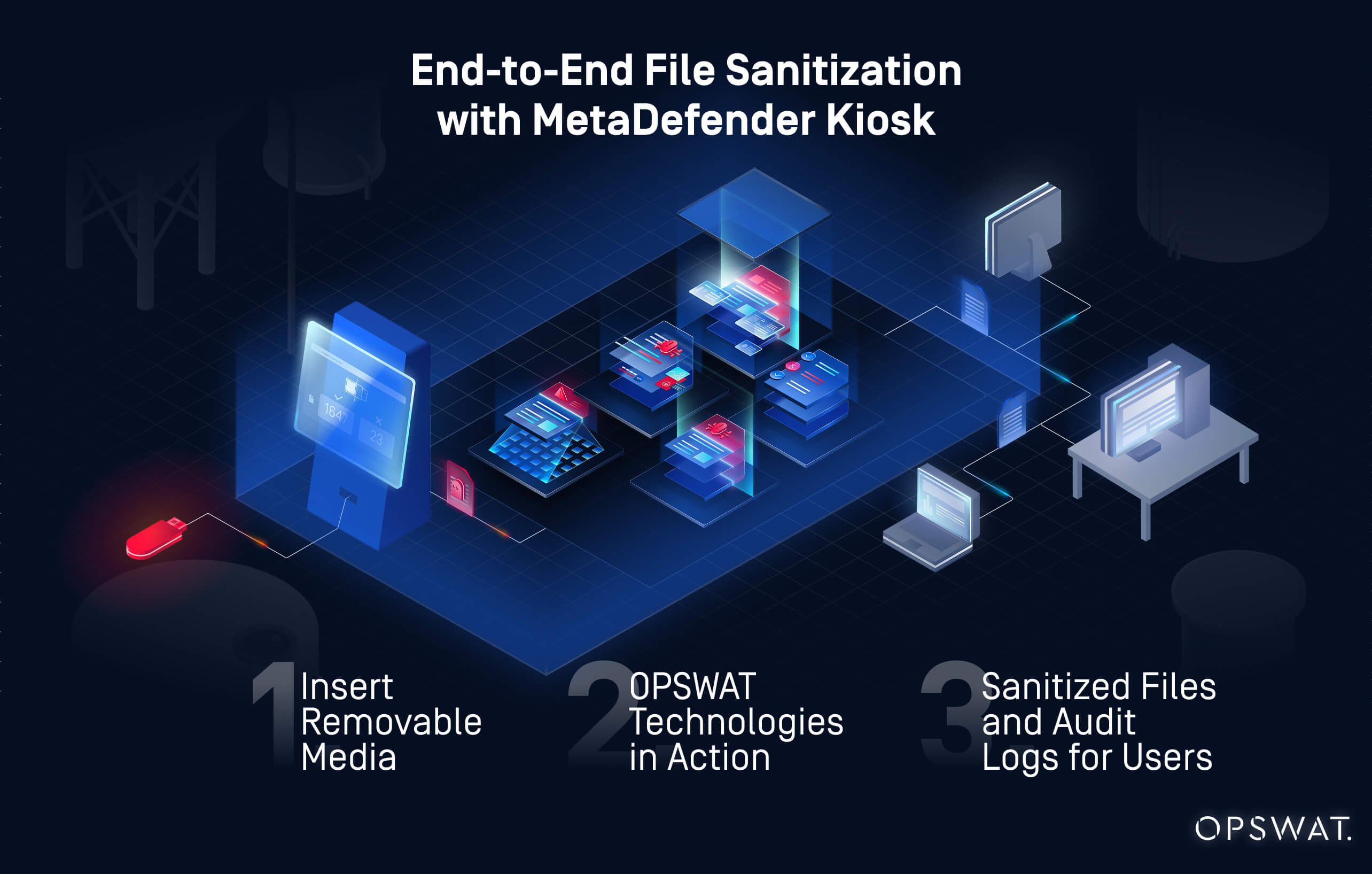

MetaDefender Kiosk e App

Le unità desktop fisse MetaDefender sono ora il primo punto di accesso per qualsiasi dispositivo multimediale rimovibile, come USB , schede SD o dischi destinati ai sistemi operativi. La gestione dei visitatori limita l'uso del chiosco al personale autenticato, quindi il personale e gli appaltatori devono autenticarsi con le credenziali aziendali per eseguire la scansione dei supporti multimediali e ricevere un risultato di autorizzazione o blocco.

Kiosk ora aggiunge tre controlli avanzati al Multiscanning. La tecnologia Deep CDR™ decostruisce e rigenera i file per rimuovere i contenuti attivi, fornendo copie sicure dalle minacce per i tipi consentiti. Proactive DLP™ ispeziona i file alla ricerca di dati sensibili e, in base alla politica, li blocca o li censura prima del rilascio. File-based Vulnerability Assessment gli installer, il firmware e i pacchetti software alla ricerca di vulnerabilità note e blocca gli elementi che non rispettano la politica.

Kiosk MetaDefender Kiosk estende lo stesso flusso di lavoro alle workstation autorizzate negli uffici e negli spazi di ingegneria. I siti con connettività limitata seguono flussi di lavoro identici, compresa l'applicazione offline, in modo che le sedi isolate ricevano la stessa scansione, sanificazione, DLP e controlli di vulnerabilità prima di qualsiasi trasferimento.

ConvalidaEndpoint MetaDefender

Dopo che i file sono stati scansionati da MetaDefender Kiosk, MetaDefender Endpoint verifica al momento dell'utilizzo che i supporti siano stati scansionati in base alle politiche applicate e che i file rimangano inalterati.

Se qualcosa cambia, l'accesso viene bloccato fino a quando l'elemento non viene nuovamente scansionato e convalidato. Questo chiude la comune falla che rende rischiosi i supporti puliti dopo la modifica dei contenuti o l'aggiunta di file. Aggiunge inoltre un livello di sicurezza ai punti di accesso che non sempre si trovano vicino a un chiosco, comprese le reti air-gapped o i siti a bassa connettività.

Metascan Multiscanning

Metascan™ Multiscanning la prima fase di ispezione presso il chiosco. Per questa implementazione, è configurato con 12 motori antivirus per aumentare la copertura di rilevamento e ridurre i punti ciechi dei motori singoli. La politica applica set di motori in base al tipo di file e ispeziona gli archivi e i contenuti nidificati prima di qualsiasi decisione di rilascio. Multiscanning allo stesso modo nei siti connessi e in quelli isolati e invia i risultati puliti o contrassegnati alla tecnologia Deep CDR™, Proactive DLP e File-based Vulnerability Assessment al flusso di lavoro del sito.

Come funziona, dall'inizio alla fine

- L'utente esegue l'autenticazione presso unKiosk MetaDefender Kiosk una workstation approvata e inserisce il supporto. I file vengono sottoposti a scansione con Metascan Multiscanning altri controlli di policy.

- Le azioni politiche vengono applicate secondo necessità, tra cui la tecnologia Deep CDR™, Proactive DLP e i controlli delle vulnerabilità basati sui file, prima del rilascio.

- Kiosk una firma di convalida e registra gli hash dei file consentiti.

- MetaDefender Endpoint verifica la firma del chiosco e gli hash dei file.

- I registri e i rapporti di audit documentano chi esegue le scansioni, cosa e quando, a supporto della conformità.

Cosa è cambiato sul campo

- Controllo: Media attraverso punti di controllo controllati, non tramite USB e dischi ad hoc.

- Autenticazione: solo il personale autenticato può utilizzare i chioschi per scansionare e trasferire file.

- Applicazione della scansione: gli endpoint che eseguono MetaDefender Endpoint consentono l'accesso solo ai media e ai file verificati dalle politiche applicate.

- Rivalidazione: i contenuti modificati vengono contrassegnati e reindirizzati per essere nuovamente sottoposti a scansione fino alla convalida.

- Coerenza: i siti con separazione fisica e quelli connessi seguono lo stesso flusso di lavoro, migliorando la coerenza tra le diverse sedi.

- I file sanificati e conformi alle politiche vengono rilasciati, mentre gli elementi vulnerabili o sensibili vengono bloccati o oscurati prima dell'uso.

Costruire una difesa predittiva

Una volta implementato il programma di controllo dei media, l'attenzione si sposta su scala, visibilità e miglioramento continuo.Central Management My OPSWAT Central Management i report e i logKiosk MetaDefender Kiosk e centralizza gli eventi di scansione, i log di accesso degli utenti, le azioni relative alle politiche e i risultati della convalida degli endpoint in tutti i siti.

I team operativi e di sicurezza esaminano le tendenze, perfezionano le politiche e pianificano la capacità utilizzando un'unica fonte di dati attendibili. Lo stesso set di dati supporta la reportistica sulla conformità e la preparazione agli incidenti in tutti gli impianti idrici e di trattamento delle acque reflue.

I prossimi passi suggeriti includono:

- Analisi centralizzata per individuare modelli nell'utilizzo dei media e minacce bloccate

- Ottimizzazione delle politiche basata sui dati di tendenza, compresa la configurazione del motore e i flussi di lavoro

- Espansione graduale ad altri siti e appaltatori per controlli coerenti

Piante più resistenti, regione più sicura

L'organizzazione ha sostituito la gestione dei supporti non sicura e ad hoc con un processo coerente e applicato in tutti gli stabilimenti e gli uffici. MetaDefender Kiosk, MetaDefender Endpoint e Metascan Multiscanning controlli di scansione prima dell'ingresso (scansione kiosk prima del trasferimento) e controlli di verifica durante l'uso (controlli endpoint che consentono solo file approvati dal kiosk e non alterati). Il risultato è un rischio operativo inferiore, una responsabilità più chiara e un percorso ripetibile verso il miglioramento continuo.

Desideri una guida diretta? Contattaci per scoprire come MetaDefender Kiosk funzionare nel tuo ambiente.