La squadra rossa d'élite dell'OPSWAT, l'Unità 515, si dedica alla sicurezza informatica proattiva attraverso test avanzati, simulazioni avversarie e scoperta approfondita delle vulnerabilità. Con la missione di rafforzare la sicurezza delle infrastrutture critiche, all'inizio del 2025 l'Unità 515 ha avviato una valutazione completa della sicurezza del PLC Modicon M241 di Schneider Electric.

Scoperte molteplici vulnerabilità nel Modicon M241

A febbraio, l'Unità 515 ha eseguito una valutazione approfondita del Modicon M241 per identificare le potenziali debolezze che potrebbero comportare rischi di cybersicurezza per gli ambienti di tecnologia operativa (OT). Questo sforzo ha portato alla scoperta di diverse vulnerabilità, tra cui rischi di esposizione dei dati, condizioni di denial-of-service (DoS) e falle nella sicurezza lato client.

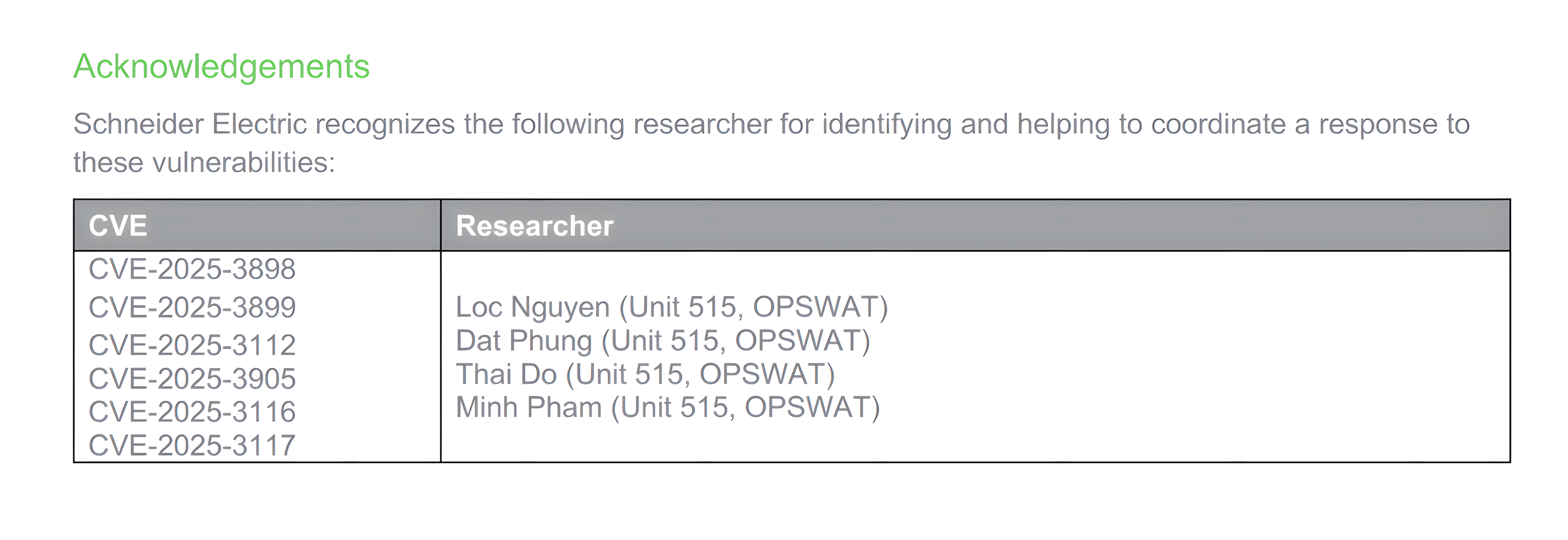

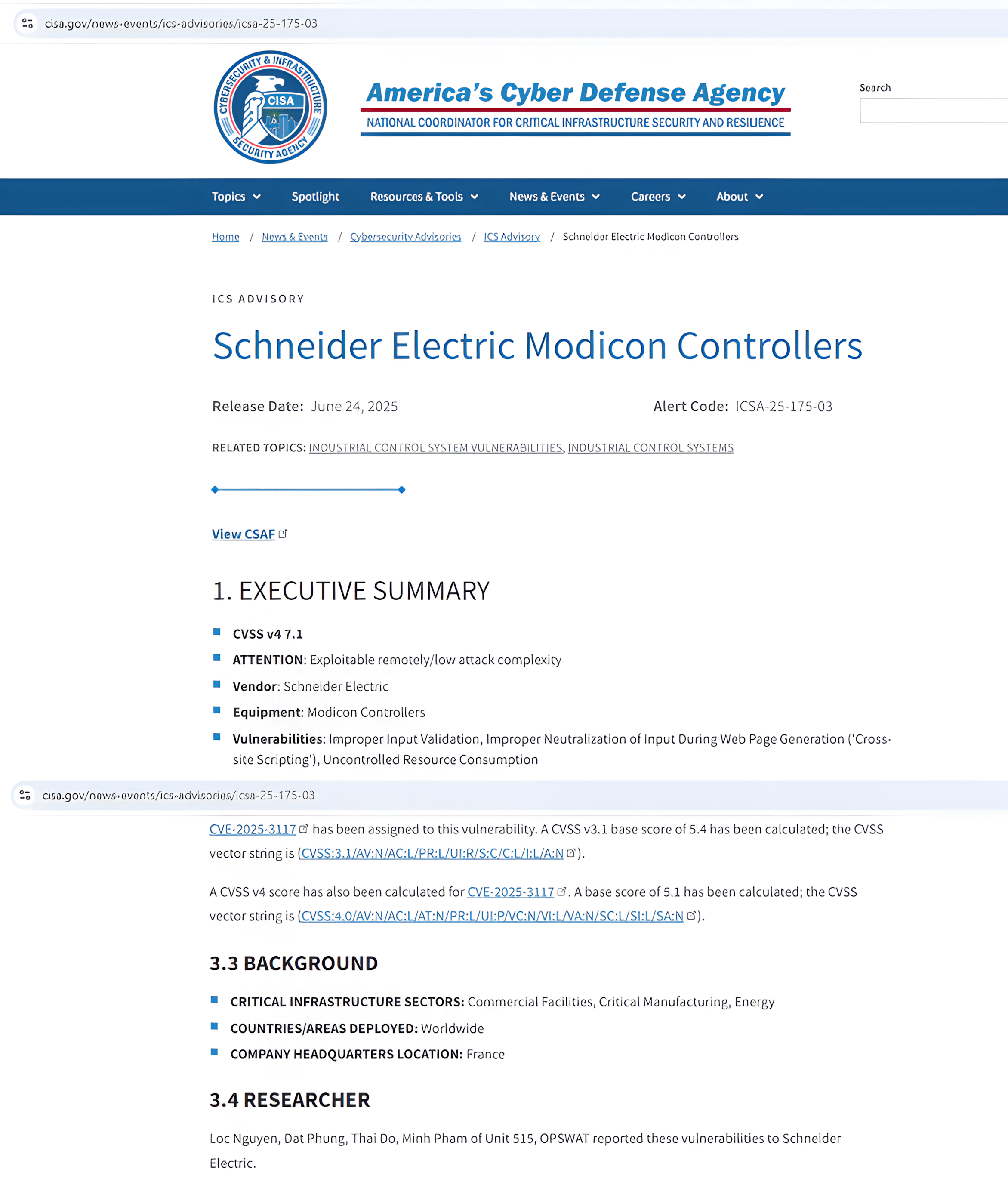

In linea con le pratiche di divulgazione responsabile e con l'impegno di OPSWATper la sicurezza dei sistemi industriali, l'Unità 515 ha prontamente segnalato tutti i risultati a Schneider Electric. In seguito alla nostra segnalazione, Schneider Electric ha condotto ulteriori indagini e ha risposto con avvisi di sicurezza e patch del firmware rilasciati a maggio e giugno 2025, con l'obiettivo di porre rimedio a questi rischi e salvaguardare la propria linea di prodotti.

La prima vulnerabilità pubblicata, CVE-2025-2875, è stata resa nota nel maggio del 2025 insieme all'advisory ufficiale di Schneider Electric e alla guida per la correzione.

Successivamente, nel giugno del 2025, Schneider Electric ha pubblicato ulteriori avvisi che affrontano le restanti vulnerabilità scoperte dall'Unità 515. Questi CVE includono:

- 3898

- 3899

- 3112

- 3905

- 3116

- 3117

Questi risultati sottolineano il ruolo critico delle valutazioni di sicurezza proattive e dei principi di secure-by-design nella protezione dei sistemi di controllo industriale. L OPSWAT si impegna a collaborare con i fornitori e i proprietari degli asset per scoprire e correggere tempestivamente le vulnerabilità, prima che rappresentino una minaccia negli ambienti operativi.

Panoramica tecnica delle CVE identificate nei dispositivi Schneider Electric

In stretto coordinamento con Schneider Electric, OPSWAT riconosce la natura sensibile dei rischi di cybersecurity negli ambienti di tecnologia operativa (OT). Per evitare di favorire lo sfruttamento doloso e salvaguardare i clienti di Schneider Electric, OPSWAT ha scelto di non divulgare pubblicamente il codice di exploit o i dettagli tecnici delle vulnerabilità.

Di seguito è riportato un riepilogo di alto livello delle vulnerabilità scoperte dall'Unità 515:

CVE-2025-3898 e CVE-2025-3116 - Convalida impropria dell'input (gravità elevata)

Queste vulnerabilità derivano da un'insufficiente convalida dei dati di input, che potrebbe consentire una condizione di Denial of Service (DoS) sui dispositivi interessati. Un aggressore autenticato potrebbe inviare al controller una richiesta HTTPS appositamente creata con un contenuto del corpo malformato, innescando un arresto anomalo o un comportamento imprevisto.

- CVE-2025-3898 colpita:

- Modicon M241/M251 (versioni firmware precedenti a 5.3.12.51)

- Modicon M262 (versioni precedenti a 5.3.9.18)

- CVE-2025-3116 colpita:

- Modicon M241/M251 (versioni precedenti a 5.3.12.51)

- Tutte le versioni di Modicon M258 e LMC058

CVE-2025-3112 - Consumo incontrollato di risorse (gravità elevata)

Questa vulnerabilità, con un punteggio CVSS v4.0 di 7.1, potrebbe consentire a un aggressore autenticato di esaurire le risorse del sistema manipolando l'intestazione Content-Length nelle richieste HTTPS, con conseguente condizione di denial-of-service.

- Dispositivi interessati:

- Modicon M241/M251 (versioni precedenti a 5.3.12.51)

CVE-2025-3899, CVE-2025-3905 e CVE-2025-3117 - Neutralizzazione impropria dell'input durante la generazione di pagine web (gravità media)

Queste vulnerabilità lato client comportano una neutralizzazione impropria dell'input dell'utente nell'interfaccia web, consentendo attacchi Cross-Site Scripting (XSS). Un aggressore autenticato potrebbe iniettare script dannosi, compromettendo potenzialmente la riservatezza e l'integrità dei dati nel browser della vittima.

- CVE-2025-3899, CVE-2025-3905 e CVE-2025-3117 interessano:

- Modicon M241/M251 (versioni precedenti a 5.3.12.51)

- CVE-2025-3905 e CVE-2025-3117 riguardano inoltre:

- Tutte le versioni di Modicon M258 e LMC058

- CVE-2025-3117 colpisce ulteriormente:

- Modicon M262 (versioni precedenti a 5.3.9.18)

Bonifica

Si consiglia vivamente alle organizzazioni che utilizzano i dispositivi PLC Modicon M241/M251/M262/M258/LMC058 di Schneider Electric di seguire la guida ufficiale fornita da Schneider Electric per porre rimedio a questa vulnerabilità, disponibile qui:Documento di consulenza sulla sicurezza Schneider

Per mitigare efficacemente queste vulnerabilità, le organizzazioni dovrebbero adottare una strategia completa di difesa in profondità, che comprenda:

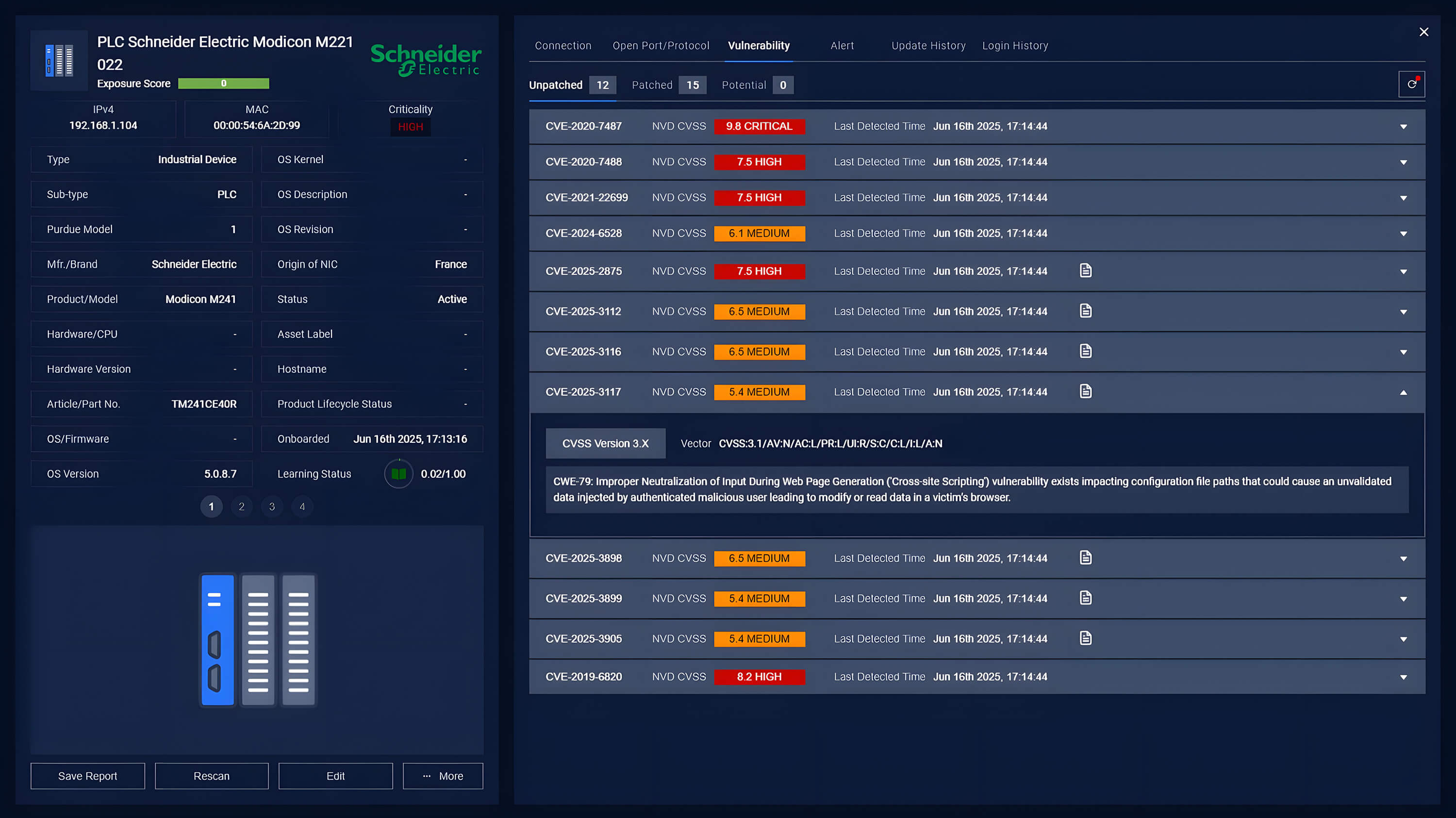

- Vulnerability detection tramite la scansione e la correzione continua di CVE:Eseguire regolarmente la scansione delle reti per individuare le vulnerabilità e applicare la correzione (meglio se con patch del firmware, se possibile).

- Monitoraggio di comportamenti anomali:Segnalazione di aumenti insoliti della frequenza di comunicazione con il PLC Schneider Modion M241, che potrebbero suggerire un tentativo di esfiltrazione di dati non autorizzati in corso.

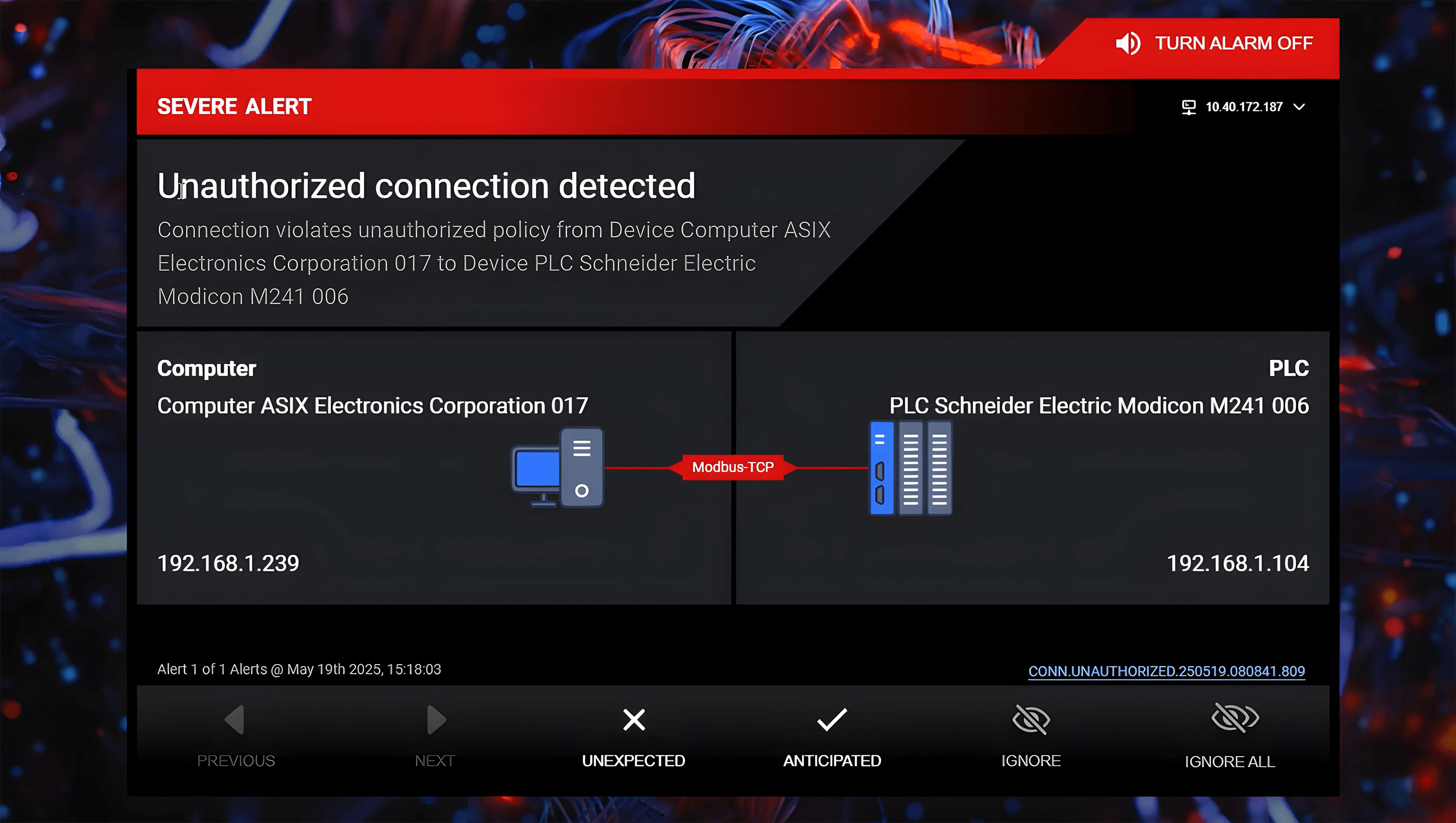

- Identificazione delle connessioni non autorizzate: il sistema deve rilevare quando un dispositivo non autorizzato si collega al PLC.

- Segmentazione della rete:L'isolamento dei dispositivi colpiti può aiutare a prevenire la diffusione laterale degli attacchi, riducendo così al minimo l'impatto.

- Prevenzione delle intrusioni:identificazione immediata e blocco dei comandi dannosi/non approvati al PLC, quindi protezione efficace delle normali operazioni del PLC.

OPSWATMetaDefender OT Securityrisponde a queste esigenze rilevando i CVE, monitorando continuamente la rete alla ricerca di comportamenti insoliti e identificando le connessioni non autorizzate. Utilizzando l'intelligenza artificiale, apprende i normali modelli di traffico, stabilisce un comportamento di base e implementa politiche per segnalare le anomalie. Ciò consente di reagire immediatamente e con cognizione di causa alle potenziali minacce. Inoltre, MetaDefender OT Security consente di porre rimedio alle vulnerabilità grazie all'esclusiva capacità di aggiornamento del firmware centralizzato e integrato per i controllori.

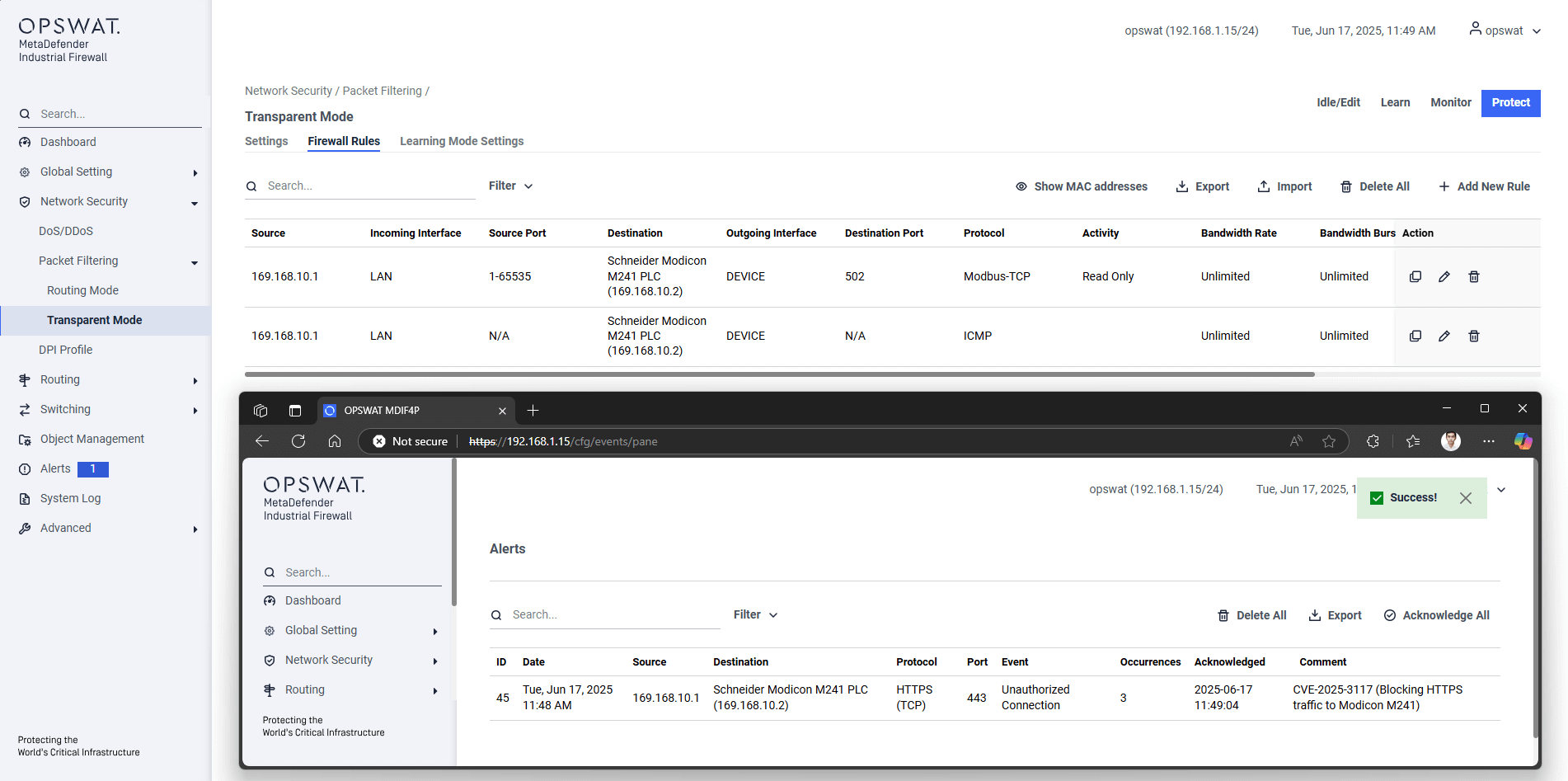

Nel caso di un attacco che sfrutta queste CVE,MetaDefender OT Securitysi integra con il programmaMetaDefender Industrial Firewallper rilevare, avvisare e bloccare le comunicazioni sospette in base alle regole impostate. MetaDefender Industrial Firewall utilizza l'intelligenza artificiale per apprendere i modelli di traffico regolari e applicare i criteri per impedire le connessioni non autorizzate.

Oltre alla prevenzione, OPSWATMetaDefender OT Securitydi OPSWAT consente alle aziende di monitorare in tempo reale i segnali di sfruttamento attraverso la visibilità continua degli asset e la valutazione delle vulnerabilità. Sfruttando le funzionalità avanzate di rilevamento e tracciamento dell'inventario degli asset, di valutazione delle vulnerabilità e di patching, la nostra piattaforma fornisce un rilevamento proattivo delle minacce e facilita azioni di rimedio rapide ed efficaci.