Il panorama degli attacchi USB

I supporti periferici e rimovibili, come i dispositivi USB , sono stati strumenti essenziali sia per gli individui che per le organizzazioni, soprattutto perché consentono di archiviare e trasferire facilmente i dati. Tuttavia, la loro popolarità li ha anche resi un obiettivo comune per i criminali informatici. Nel corso degli anni, attori malintenzionati hanno sfruttato le vulnerabilità dei dispositivi USB per portare a termine complessi attacchi informatici, compromettendo l'integrità dei dati e la sicurezza del sistema. Nonostante la crescente consapevolezza di tali rischi, molti utenti rimangono inconsapevoli dei potenziali pericoli posti da dispositivi USB apparentemente innocui. In effetti, questi dispositivi possono sembrare innocui a prima vista, ma una volta ottenuto l'accesso a un dispositivo possono funzionare come tastiera, mouse o altre periferiche, mettendo così a repentaglio la sua sicurezza.

Nel 2010, Stuxnet è emerso come un importante cyberattacco che ha utilizzato le unità USB , prendendo di mira le strutture nucleari iraniane. L'attacco è stato eseguito attraverso le unità USB infette, consentendo a Stuxnet di infiltrarsi nei sistemi di controllo industriale (ICS) e di colpire in particolare i PLC (controllori logici programmabili), responsabili dell'interruzione dei processi di arricchimento dell'uranio. Questo evento ha messo in evidenza le ripercussioni distruttive degli attacchi facilitati da dispositivi USB e ha sottolineato la necessità di misure di sicurezza informatica complete per proteggere le infrastrutture critiche.

Tipi di attacchi basati su USB

Nel contesto della sicurezza di USB , gli attacchi precedenti si sono concentrati principalmente sullo sfruttamento delle vulnerabilità relative all'archiviazione del dispositivo USB , al malware legato all'unità Autoplay USB e ai driver USB modificati in modo dannoso, spesso con attacchi di buffer overflow per l'escalation dei privilegi. Tuttavia, le tendenze recenti indicano uno spostamento verso l'utilizzo di attacchi con iniezione di tasti e clic del mouse o la riprogrammazione del microcontrollore. Questi attacchi vengono eseguiti tramite HID (dispositivi di interfaccia umana) nonUSB camuffati da tastiere o mouse del computer, con il loro firmware ingegnosamente modificato. Inoltre, il dispositivo USB può anche essere utilizzato per catturare il traffico di rete imitando un USB malintenzionato come un adattatore Ethernet USB . In questo modo il dispositivo USB può fungere da server DHCP, instradando il traffico attraverso un DNS dannoso o presentando all'host un gateway predefinito dannoso.

Oltre ad altre tattiche, gli aggressori utilizzano anche gli aggiornamenti del firmware e i driver USB negli attacchi basati su USB. Se un host avvia un aggiornamento firmware dannoso su un dispositivo USB con firmware modificato, l'aggressore può riprogrammare il dispositivo USB e utilizzarlo per compromettere l'host. Nel caso di un attacco basato su driver USB , l'aggressore potrebbe indurre l'host a scaricare un driver dannoso, che potrebbe consentire l'esecuzione di codice o sfruttare una vulnerabilità di buffer overflow sul sistema della vittima.

I ricercatori della Ben Gurion University of Negev, in Israele, hanno raggruppato gli attacchi basati su USB in quattro categorie principali, che comprendono un elenco completo di 29 diversi tipi di attacchi USB : Microcontrollore programmabile, Periferiche riprogrammate malevole, Periferiche non riprogrammate ed Elettriche.

Nel contesto degli attacchi USB basati sull'elettricità, il killer USB rappresenta un problema significativo. Quando viene collegato, questo dispositivo dannoso eroga potenti scariche elettriche che possono causare danni irreversibili ai componenti dell'host.

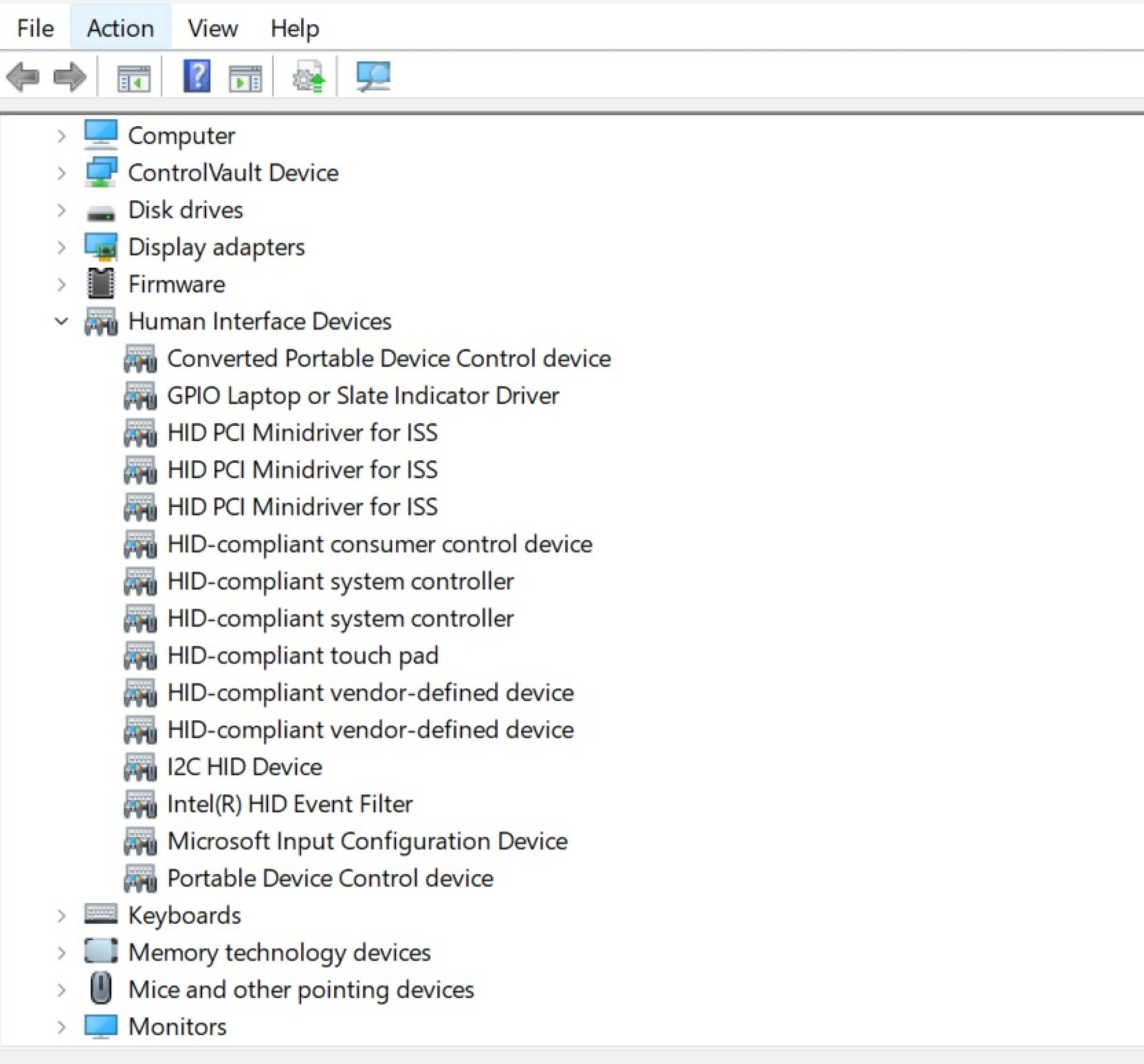

USB Protocollo HID

L'host identifica il tipo di dispositivo USB collegato eseguendo un processo chiamato enumerazione del dispositivo. Durante questo processo, l'host comunica con il dispositivo USB per ottenere informazioni sulle sue capacità e funzionalità. Queste informazioni includono il codice di classe USB del dispositivo, che ne identifica il tipo, ad esempio una tastiera, un mouse, un adattatore o un altro HID.

Il protocollo HID di USB è un approccio standardizzato per la comunicazione tra dispositivi periferici, come tastiere, mouse e altri dispositivi di input, e il computer host. Definendo una serie di regole e specifiche, questo protocollo assicura uno scambio di dati fluido tra questi dispositivi e il computer, consentendo agli utenti di interagire con le applicazioni software in modo efficace.

Attraverso il protocollo HID, i dispositivi trasmettono pacchetti di dati contenenti informazioni sugli input dell'utente, come la pressione dei tasti, i movimenti del mouse e i clic dei pulsanti, che vengono poi interpretati dal sistema operativo host. Questo protocollo svolge un ruolo fondamentale nel garantire la compatibilità e l'interoperabilità tra i vari dispositivi di input e i sistemi informatici, rendendolo un componente fondamentale dell'informatica moderna.

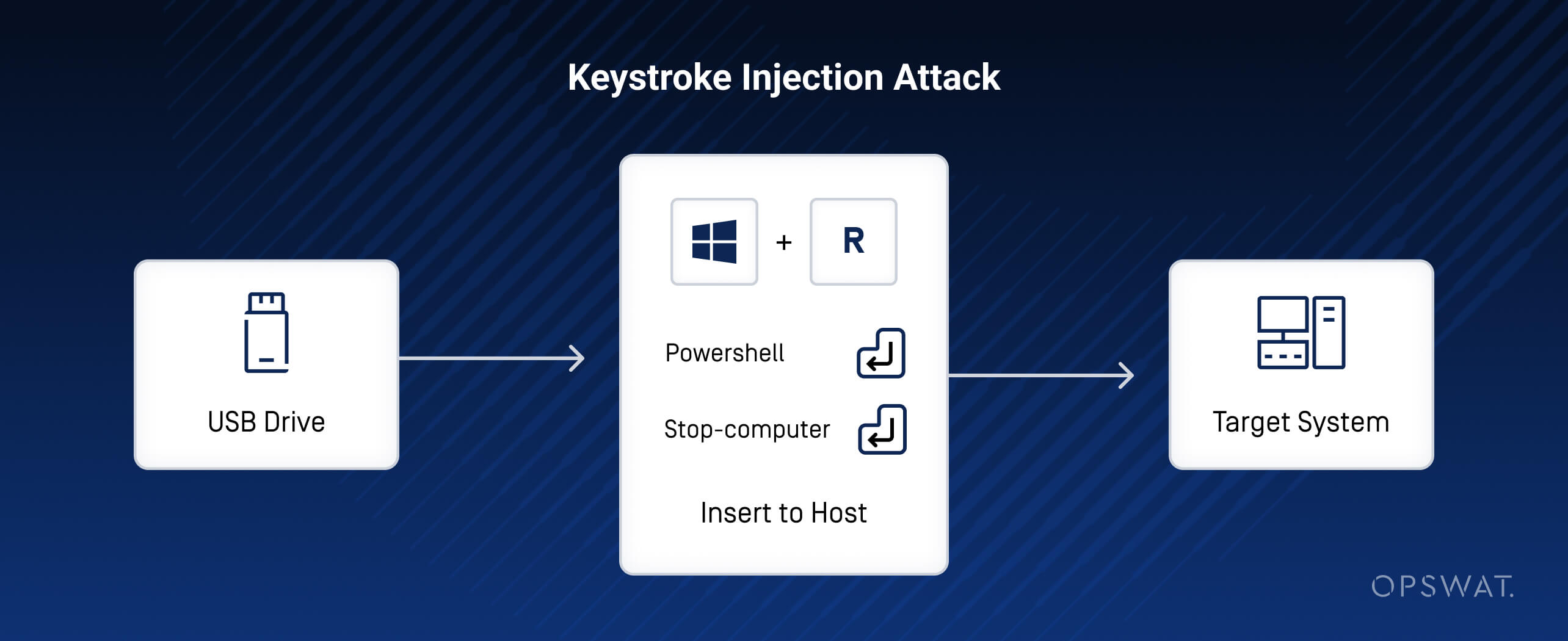

Attacco con iniezione di tasti

Un attacco keystroke injection, che è un tipo specifico di attacco USB , manipola i dispositivi USB per inserire sequenze di tasti non autorizzate nel sistema preso di mira. Gli attacchi keystroke injection sfruttano il protocollo HID per iniettare sequenze di tasti dannose nel sistema di destinazione, aggirando le misure di sicurezza tradizionali e più livelli di sicurezza, tra cui GPO, firewall, programmi antivirus e persino Windows Defender, lasciando il sistema vulnerabile ad azioni non autorizzate. Questo attacco consente l'esecuzione di codice ininterrotta senza l'intervento dell'utente presentandosi come una tastiera HID USB e "digitando" scorciatoie e comandi da tastiera. L'immissione dei tasti è talmente rapida da risultare invisibile alla vittima, e avviene in un batter d'occhio.

Simulazione dell'attacco di Keystroke Injection con USB Rubber Ducky

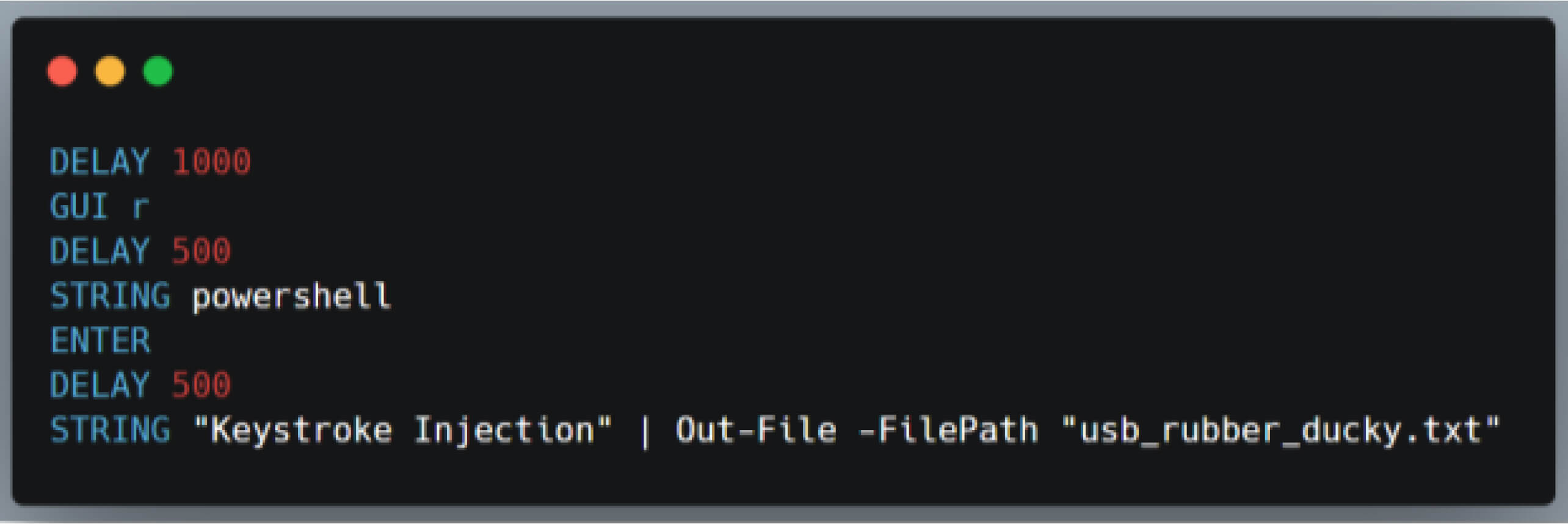

Un "USB Rubber Ducky" è un formidabile strumento di pen-testing per l'iniezione di tasti, sviluppato da Hak5 nel 2010. Si tratta di un piccolo dispositivo USB con un design che ricorda una normale unità USB , ma che funziona come una tastiera. Una volta collegato a un computer, Rubber Ducky è in grado di digitare istantaneamente sequenze di tasti pre-programmate a un ritmo rapido, consentendo l'esecuzione di comandi e script senza alcun intervento da parte dell'utente. Questa caratteristica la rende uno strumento versatile per vari usi della cybersicurezza, come i test di penetrazione e la simulazione di attacchi USB.

Per utilizzare USB Rubber Ducky, è necessario progettare un payload, convertirlo in un file binario e quindi caricarlo sul dispositivo. Una volta completati questi passaggi, l'utente malintenzionato può eseguire azioni sul dispositivo della vittima emulando una tastiera.

Rubber Ducky di USB utilizza DuckyScript come linguaggio di programmazione e il payload sarà scritto utilizzando questa sintassi. Di seguito è riportato un payload DuckyScript che consente di scrivere un file denominato "usb_rubber_ducky.txt" contenente il testo "Keystroke injection" sul dispositivo della vittima quando viene inserito il dispositivo dannoso USB .

Immaginate di collegare un'unità USB al vostro computer portatile, senza sapere che potrebbe scatenare un attacco di keystroke injection che opera senza che ve ne rendiate conto. Questo attacco occulto può aprire segretamente numerosi servizi e successivamente prendere il controllo del dispositivo, mettendone a rischio la sicurezza e mettendo a repentaglio i dati sensibili. È davvero inquietante riconoscere il potenziale pericolo derivante da un dispositivo USB apparentemente innocuo. Esaminiamo il video qui sotto per comprendere la gravità di questa minaccia.

Mitigazione

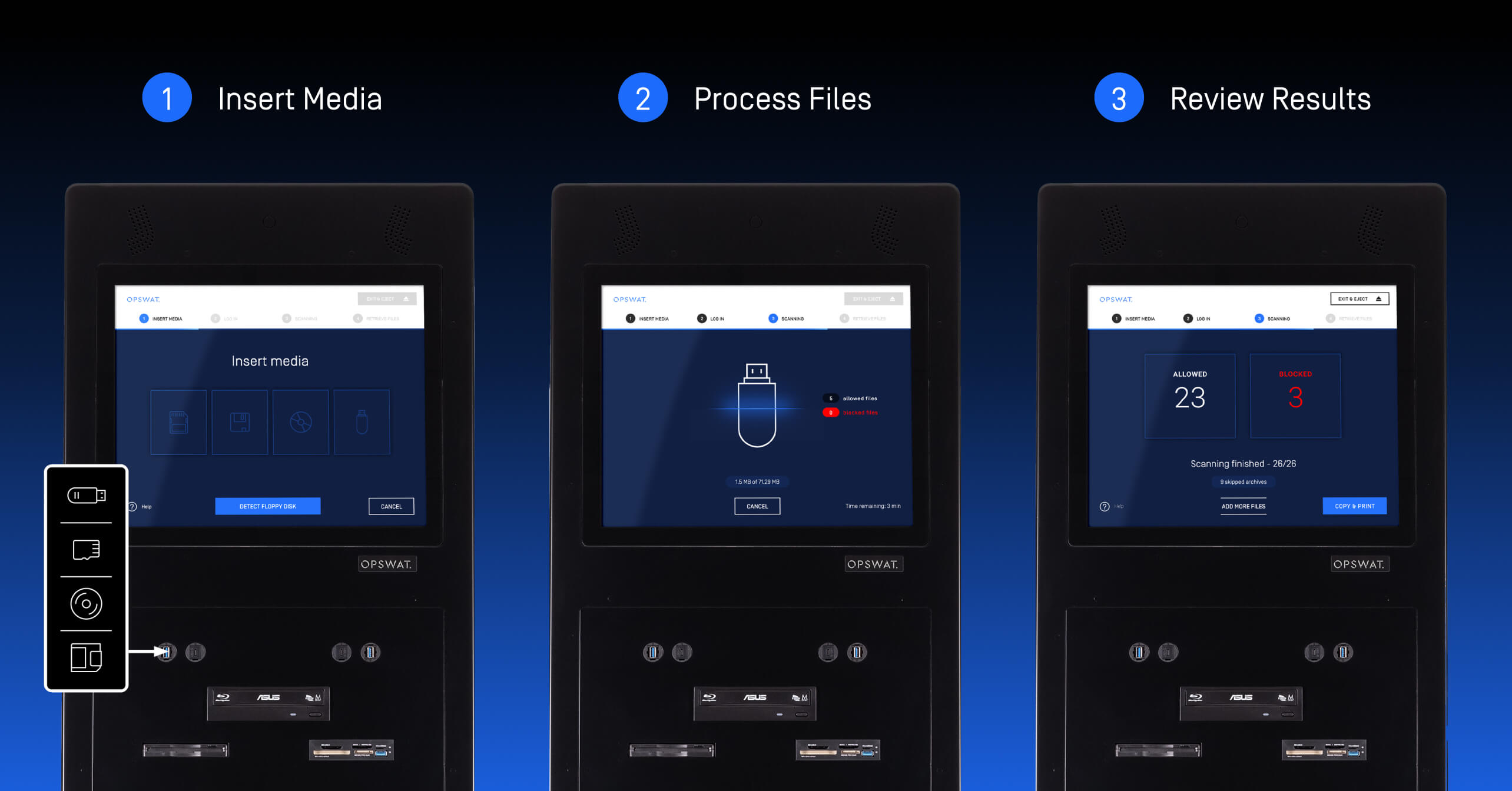

Noi di OPSWAT aderiamo alla filosofia "Trust no file. Trust no device.™", che si concentra sull'implementazione di soluzioni zero-trust e di tecnologie brevettate e leader di mercato a ogni livello dell'infrastruttura critica dei nostri clienti. Proteggiamo reti, dati e dispositivi risolvendo i loro problemi dalla fabbrica al cloud, in tutto il mondo. Siamo consapevoli dei rischi per la cybersecurity posti dai dispositivi periferici e dai supporti rimovibili ai sistemi essenziali. Per questo abbiamo sviluppato MetaDefender Kiosk , una stazione di sanificazione avanzata per periferiche e supporti rimovibili, che aiuta a prevenire molti attacchi dai dispositivi USB .

MetaDefender Kiosk aiuta a proteggere le risorse consentendo il controllo del flusso di dati in entrata e in uscita dall'organizzazione. Può essere utilizzato come stazione di scansione dei supporti sul proprio hardware o sui Kiosk di OPSWAT. Media come i dispositivi USB , i DVD, le schede SD, le unità flash o i dischetti vengono elaborati da Kiosk. Al termine della scansione, Kiosk genera un rapporto dettagliato.

Con le misure di hardening MetaDefender Kiosk incorporate, Kiosk migliora significativamente la sua immunità contro gli attacchi USB .

Il video seguente dimostra l'efficacia di MetaDefender Kiosk nella protezione dagli attacchi basati su USB, in particolare quelli che utilizzano USB Rubber Ducky.

Rivolgetevi oggi stesso a uno dei nostri esperti e scoprite perché MetaDefender Kiosk è il vantaggio fondamentale per prevenire le minacce provenienti da periferiche e supporti rimovibili.

Loc Nguyen è un Senior Penetration Tester presso OPSWAT. Migliora in modo proattivo la sicurezza dei prodotti di OPSWATe li protegge da potenziali minacce informatiche prima che raggiungano i clienti. Inoltre, condivide attivamente la sua esperienza in materia di sicurezza informatica con i colleghi e gli studenti del programma di borse di studio di OPSWAT .