Alle 6:58 del mattino, un paziente carica un modulo di richiesta di visita specialistica sul portale del vostro ospedale. Sembra un altro innocuo PDF tra migliaia. Alle 7:15, quel file è già stato replicato su tre livelli di backup. Quello che nessuno sa è che contiene un exploit zero-day che nessun antivirus per endpoint ha mai visto prima. A mezzogiorno, il ransomware ha crittografato i vostri sistemi di imaging, la radiologia è fuori uso e i team di assistenza sono in difficoltà.

Non si tratta di un'ipotesi drammatica. È la realtà attuale della sicurezza informatica nel settore sanitario moderno. E illustra una dura verità: la protezione degli endpoint da sola non è più sufficiente per garantire la sicurezza dei dati dei pazienti o delle operazioni ospedaliere.

Il settore sanitario deve attualmente affrontare i costi più elevati in termini di violazioni rispetto a qualsiasi altro settore, con una media di 7,42 milioni di dollari per incidente, e quasi un terzo di questi casi riguarda il ransomware. I file vengono trasferiti troppo rapidamente, su una portata troppo ampia e attraverso troppi sistemi perché gli endpoint possano costituire l'unica linea di difesa.

Perché Endpoint non riesce a bloccare le minacce trasmesse tramite file nel settore sanitario

Gli strumenti endpoint tradizionali sono stati creati per gli ambienti desktop, non per gli ecosistemi ospedalieri in continua espansione, dove i file passano attraverso sistemi di imaging, archiviazione cloud, reti di fornitori e pipeline di IA senza mai toccare un endpoint protetto. Questo crea enormi punti ciechi che gli aggressori sfruttano.

Come il malware trasmesso tramite file elude Endpoint

Il malware moderno è progettato per eludere gli strumenti endpoint basati su firme e persino quelli comportamentali. Gli exploit zero-day si nascondono all'interno di file PDF e DICOM. Il malware polimorfico muta costantemente. I backup e gli archivi cloud replicano i file dannosi prima che gli agenti endpoint possano intervenire.

In molti ospedali, il primo segno di infezione potrebbe essere una workstation radiologica bloccata o un archivio di immagini danneggiato, piuttosto che un file bloccato.

Miti che mettono a rischio gli ospedali

Nonostante ciò, nel settore persistono diversi pericolosi pregiudizi. Gli ospedali spesso credono che:

- "LaEndpoint è sufficiente."

- "Cloud si assumono la responsabilità della sicurezza."

- "Archivia prima e poi scansiona: così non ti sfugge nulla."

- "La crittografia risolve il problema."

Ma le minacce spesso penetrano attraverso le reti di archiviazione o imaging, aggirando completamente gli endpoint, e i fornitori di servizi cloud proteggono solo l'infrastruttura, non i contenuti caricati dagli ospedali.

L'approccio "archivia e poi scansiona" è particolarmente dannoso. Se il malware viene rilevato solo dopo che un file è stato replicato nei backup o nei sistemi a valle, il contenimento diventa esponenzialmente più difficile. Gli sforzi di ripristino si protraggono per giorni o settimane, non per ore.

Come il ransomware e le minacce trasmesse tramite file si diffondono nei sistemi ospedalieri

Le operazioni ospedaliere dipendono dal costante movimento di file: caricamenti dei pazienti, referenze, scansioni, risultati di laboratorio, richieste di rimborso assicurativo, file dei fornitori e ora anche dati di addestramento dell'IA. Ogni movimento rappresenta un potenziale percorso di attacco.

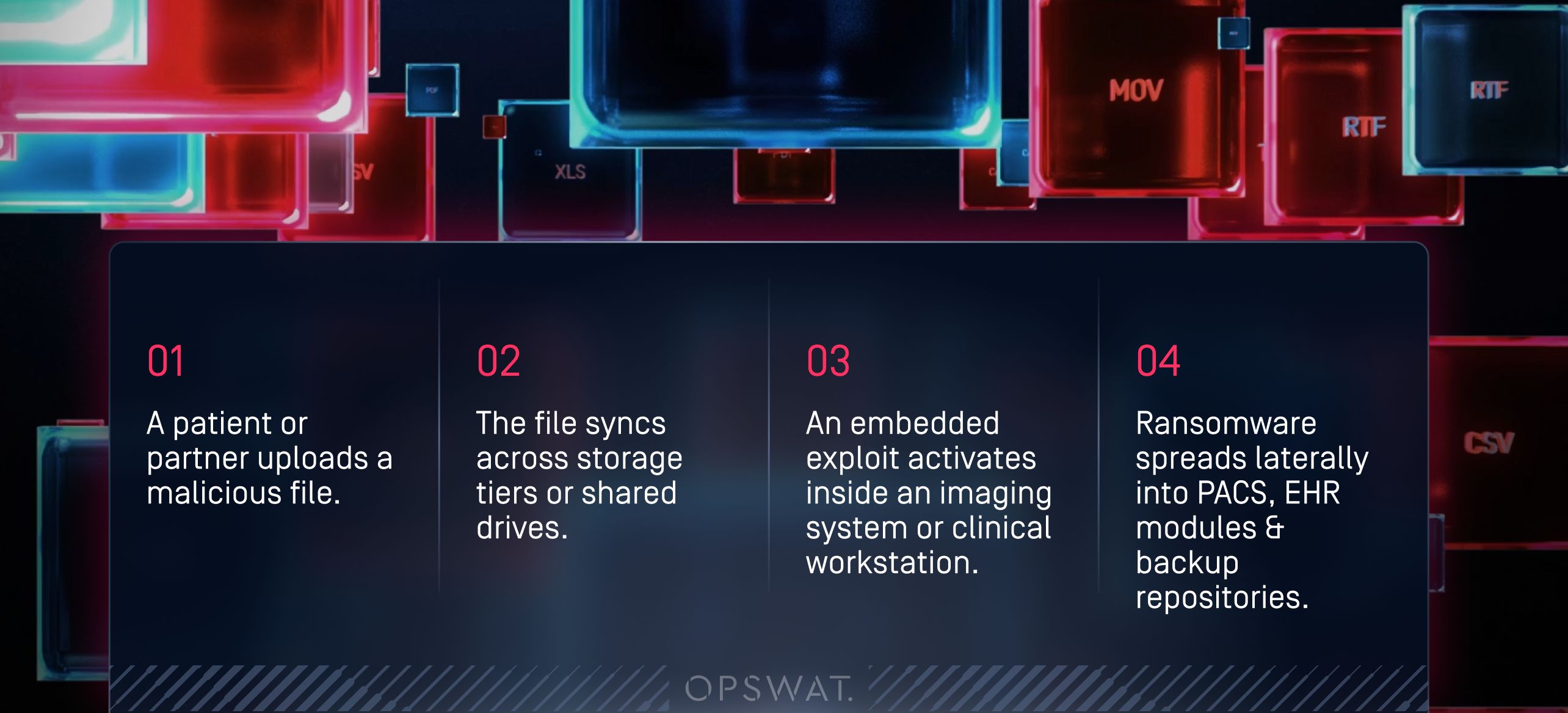

Una cronologia tipica di un attacco

Un singolo file dannoso può passare da un punto di ingresso esterno a sistemi critici in pochi minuti. La sequenza spesso è la seguente:

- Un paziente o un partner carica un file dannoso.

- Il file viene sincronizzato tra i livelli di archiviazione o le unità condivise.

- Un exploit incorporato si attiva all'interno di un sistema di imaging o di una workstation clinica.

- Il ransomware si diffonde lateralmente nei moduli PACS, EHR e nei repository di backup.

Una volta che i backup sono stati infettati, il ripristino dopo un incidente diventa una corsa contro il tempo.

Imaging, PACS e dispositivi connessi: obiettivi di alto valore

I sistemi di imaging sanitario presentano alcune delle vulnerabilità più particolari e pericolose. I file DICOM possono contenere script nascosti o malware. I dispositivi legacy e i sistemi operativi obsoleti creano punti di accesso facili. I flussi di lavoro di imaging interconnessi forniscono un terreno fertile per il movimento laterale.

Se un hacker compromette un singolo file di imaging, l'effetto a catena può bloccare l'attività radiologica per giorni.

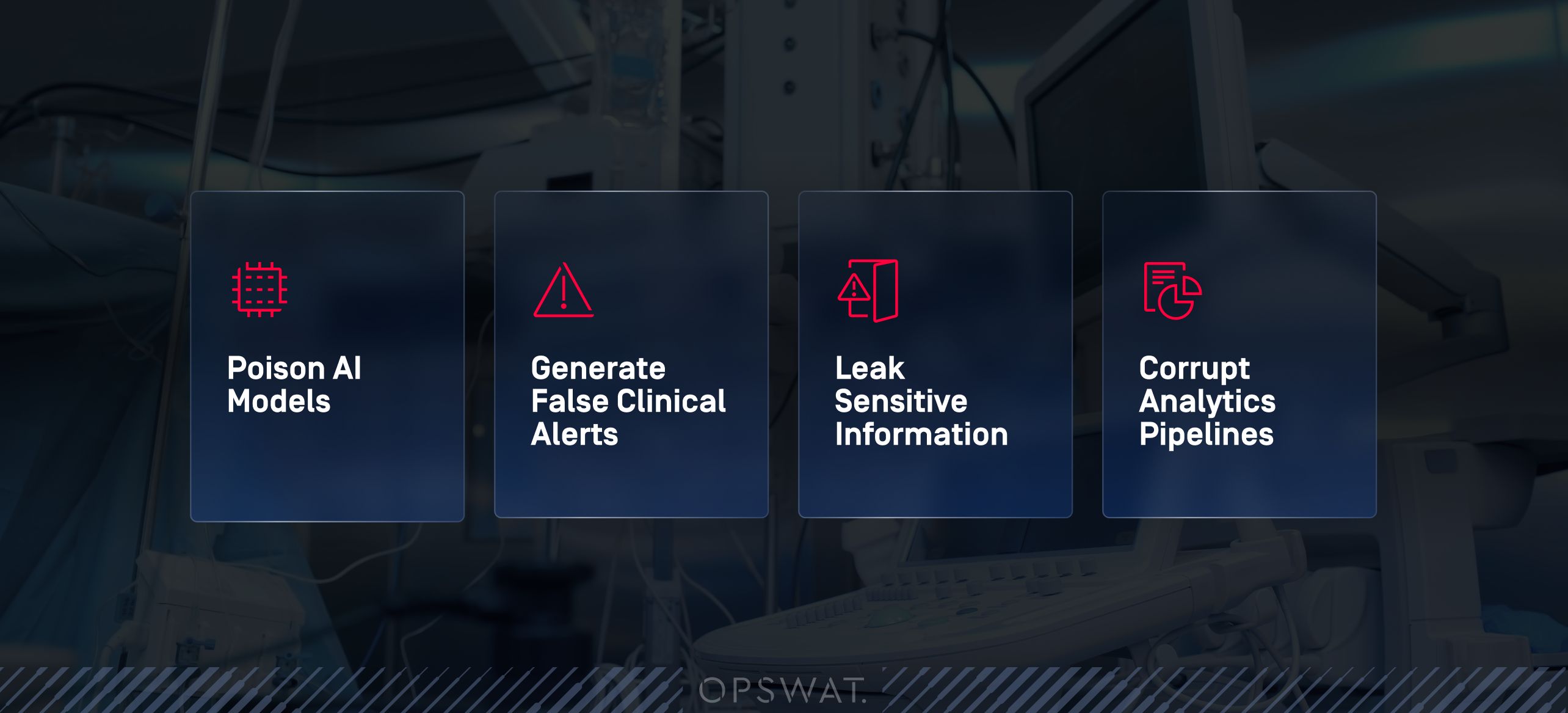

Pipeline AI: la nuova frontiera degli attacchi tramite file

I modelli di intelligenza artificiale e apprendimento automatico acquisiscono enormi volumi di documenti, moduli e immagini. Questi flussi di lavoro sono potenti, ma ampliano anche notevolmente la superficie di attacco. I file dannosi o manipolati possono:

- Modelli Poison AI

- Generare falsi allarmi clinici

- Divulgazione di informazioni riservate

- Pipeline di analisi corrotte

Gli ospedali che utilizzano OPSWAT ora sanificano e controllano ogni file prima che entri in un flusso di lavoro AI, garantendo che l'AI clinica rimanga una risorsa e non un rischio.

Sicurezza dei file: un imperativo di conformità, non una semplice casella da spuntare

La sicurezza dei file sanitari viene spesso erroneamente interpretata come semplice crittografia o controllo degli accessi. Tuttavia, normative quali HIPAA, GDPR e NIS2 richiedono alle organizzazioni di andare ben oltre, garantendo l'integrità, e non solo la riservatezza, dei dati dei pazienti.

Comprendere le ePHI nel contesto della sicurezza dei file

Le informazioni sanitarie protette elettronicamente sono presenti ovunque: nei file di imaging, nei documenti di riferimento, negli elenchi di attività, nei set di dati di intelligenza artificiale, nei referti di laboratorio e persino nei metadati. Qualsiasi file contenente identificatori o contesto clinico deve essere protetto, monitorato e verificabile.

I requisiti di conformità stanno diventando più severi

Le autorità di regolamentazione ora si aspettano che gli ospedali dimostrino:

- Visibilità end-to-end dello spostamento dei file

- Rilevamento e segnalazione rapidi degli incidenti

- Controlli di integrità che impediscono la manomissione dei dati

- Registri verificabili degli eventi di scansione e sanificazione

Una sicurezza dei file frammentata o reattiva rende questi requisiti quasi impossibili da soddisfare.

Sicurezza dei file e sicurezza dei pazienti: direttamente collegate

Quando le minacce trasmesse tramite file compromettono i sistemi di imaging, di laboratorio o i flussi di lavoro relativi ai farmaci, la sicurezza dei pazienti ne risente immediatamente. Più che un semplice problema informatico, il ransomware mette a rischio l'integrità operativa dell'intera struttura sanitaria.

Strategie avanzate per la sicurezza multilivello dei file nel settore sanitario

Le organizzazioni sanitarie lungimiranti stanno andando oltre gli endpoint verso un'architettura di sicurezza dei file proattiva e multistrato.

Multiscanning: la forza dei numeri

Anziché affidarsi a un unico motore antivirus, Metascan™MultiscanningOPSWATsfrutta contemporaneamente oltre 30 motori, rilevando oltre il 99% delle minacce note e sconosciute.

Questo riduce drasticamente le finestre di esposizione e intercetta le minacce che altri strumenti non riescono a rilevare.

Disarmo e ricostruzione dei contenuti: sanificazione dei file dalle minacce incorporate

Deep CDR™ rimuovei contenuti attivi, il codice di exploit e le minacce incorporate, quindi rigenera una versione sicura e funzionante del file. È particolarmente efficace per:

- PDF e documenti Office

- Immagini DICOM

- Moduli caricati dai pazienti o dai partner

- Formati di file con archivi nidificati

Deep CDR, con unpunteggio di protezione e accuratezza del 100% assegnato da SE Labs, previene minacce note e sconosciute preservando la piena funzionalità dei file in pochi millisecondi.

Adaptive e DLP basato sull'intelligenza artificiale

Quando i file richiedono un esame più approfondito, l'emulazione basata suOPSWATAdaptive Sandbox analizza il loro comportamento in tempo reale.Il Proactive DLP™basato sull'intelligenza artificiale rileva e blocca o censura le ePHI e altri contenuti sensibili, aiutando a rispettare gli obblighi HIPAA e GDPR.

Sanificazione dei file in linea: protezione di ogni punto di ingresso

L'ispezione in linea significa che i file vengono scansionati e ripuliti prima di entrare nel tuo ambiente, non ore dopo. Permette di:

- Rimozione immediata delle minacce

- Registrazione completa della catena di custodia

- Risposta rapida agli incidenti

- Protezione coerente su portali, e-mail, MFT, imaging e flussi di lavoro AI

Casi di studio reali: la prova che la sicurezza multilivello dei file funziona

Le organizzazioni sanitarie di tutto il mondo stanno adottando questo approccio e ottenendo risultati misurabili.

Clalit Health Services: gestione di milioni di file al giorno

Clalit, una delle più grandi organizzazioni sanitarie al mondo, ha implementato MetascanMultiscanning Deep CDR per ispezionare milioni di file ogni giorno. Il risultato: minacce zero-day bloccate, maggiore conformità normativa e un nuovo punto di riferimento per la sicurezza dei file su larga scala.

Recupero da ransomware senza spegnimento

Un importante fornitore di servizi sanitari ha utilizzatoMetaDefender File Transfer™ (MFT), una MFT sicura che si integra perfettamente con le tecnologie di sicurezza dei file OPSWAT, per ripulire i file ripristinati durante un recupero da ransomware. Ha mantenuto la continuità operativa e dimostrato la conformità, evitando sanzioni legali significative.

Luzerner Psychiatrie AG: bloccare il malware trasmesso tramite e-mail

Di fronte a frequenti attacchi di phishing,Luzerner Psychiatrie AG ha implementatoAdaptive Sandbox MetaDefender Security™per impedire che allegati contenenti malware raggiungessero il personale clinico. I dati dei pazienti sono rimasti protetti e le violazioni sono scese a zero.

Misure concrete per andare oltre Endpoint

I responsabili della sicurezza sanitaria che intendono rafforzare la sicurezza dei file dovrebbero iniziare con una roadmap strutturata.

1. Effettuare una valutazione dei rischi relativi alla sicurezza dei file

Mappare ogni flusso di lavoro dei file (portali pazienti, PACS, archiviazione cloud, pipeline AI) e identificare dove i file entrano senza essere sottoposti a scansione o sanificazione.

2. Proteggi i flussi di lavoro di imaging e trasferimento

Applicare la scansione e il CDR per i file DICOM, garantire scambi sicuri con i fornitori e assicurare la verificabilità di ogni punto di contatto dei file.

3. Secure delle pipeline di analisi dei dati e Secure

Sanificare e convalidare tutti i dati prima dell'acquisizione per prevenire la contaminazione e la fuga di dati.

4. Costruire un'architettura pronta per il futuro

Combina multiscanning, CDR, sandboxing, DLP basato su IA e sanificazione in linea per una protezione completa e conforme.

Siete pronti a fare il prossimo passo?

Leggi il white paper completo per scoprire come gli ospedali leader utilizzano la sicurezza multilivello dei file per neutralizzare le minacce prima che raggiungano una workstation o un paziente.