Negli ultimi dieci anni, la convergenza delle tecnologie ha reso la sicurezza delle reti un'impresa impegnativa. La crescente diffusione di applicazioni Web che utilizzano portali di condivisione di file ha ampliato la superficie di attacco.

I rischi per la sicurezza informatica associati al caricamento di file sono numerosi. Il malware può infiltrarsi nelle reti attraverso il caricamento di file contenenti codice o URL dannosi o sfruttando vulnerabilità zero-day non rilevate in precedenza.

In questo articolo illustreremo le migliori pratiche per proteggere le reti da questi tipi di attacchi. Infine, illustreremo come una soluzione antivirus (AV) ICAP possa aggiungere un ulteriore livello di protezione, proteggendo le applicazioni dal caricamento di file dannosi.

1. Trovare la migliore combinazione di soluzioni di sicurezza di rete per le vostre esigenze

Esiste una varietà di dispositivi di rete, molti dei quali garantiscono la sicurezza della rete. Questi dispositivi di rete gestiscono attività di sicurezza di rete come la gestione dell'accesso alla rete, la gestione dei criteri di sicurezza, l'archiviazione dei dati di conformità alle normative e la garanzia della sicurezza dei container.

I proxy, come i forward e reverse proxy, proteggono le connessioni nascondendo gli indirizzi IP e fornendo un unico punto di ingresso e uscita. I bilanciatori di carico offrono funzionalità simili, ma anche orchestrazione, gestione dei criteri e automazione per applicazioni su larga scala.

I firewall per applicazioni Web (WAF) ispezionano il traffico di rete per impedire l'accesso non autorizzato e proteggere da minacce come il cross-site scripting e gli attacchi distributed denial of service. I firewall di nuova generazione (NGFW) si concentrano sul traffico che si muove attraverso i livelli 3-4 per proteggere le reti interne dagli attacchi esterni. I controller di ingresso sono simili ai bilanciatori di carico e ai proxy, ma progettati per gli ambienti container.

I gateway web Secure (SWG) fungono da filtro tra gli utenti e il traffico Internet, bloccando le connessioni ad applicazioni e servizi Internet non approvati e crittografando il traffico. Gli Application Delivery Controller (ADC) offrono funzionalità di proxy, bilanciamento del carico e WAF, oltre a gateway API , accelerazione delle applicazioni e terminazione SSL. In genere sono gestiti dal team operativo di sviluppo anziché dal team di sicurezza. Infine, il trasferimento gestito di file (MFT) consente di trasferire file di grandi dimensioni in modo sicuro e gestito, cosa che non viene fornita dai servizi FTP o HTTP tradizionali.

2. Scansione dei file in rete e dei dispositivi di archiviazione

Anche con queste soluzioni, esiste comunque il rischio che file dannosi entrino nella rete o vengano memorizzati nel sistema. Per ridurre questo rischio, è fondamentale implementare la scansione antivirus su tutti i file che entrano e vengono memorizzati nella rete. In questo modo è possibile rilevare e rimuovere qualsiasi malware prima che possa causare danni. Con una strategia di sicurezza completa che include più livelli di protezione, le organizzazioni possono tutelarsi meglio contro le minacce in continua evoluzione del panorama digitale odierno.

Analogamente, il trasferimento di un gran numero di file tra team interni e clienti può creare opportunità per gli aggressori. Le fonti esterne (fornitori di terze parti, partner esterni) possono inavvertitamente introdurre malware nell'ambiente. Per questo motivo, è altamente consigliabile che le organizzazioni esaminino il contenuto di tutti i file trasferiti nelle loro reti, eseguendo scansioni per rilevare e bloccare il malware sul perimetro.

3. Secure Contro le minacce comuni

I motori antivirus e antimalware faticano a tenere il passo con il volume delle nuove minacce sviluppate dagli aggressori. La situazione peggiora se si considera la crescente complessità del malware e delle minacce persistenti avanzate (APT) che colpiscono le organizzazioni. Inoltre, il malware sconosciuto e le minacce zero-day continuano a tormentare i team di sicurezza.

La scansione dei file alla ricerca di minacce note è un primo livello di difesa efficace contro il caricamento di file dannosi. Tuttavia, le soluzioni AV tradizionali che utilizzano solo uno o due motori non sono in grado di rilevare abbastanza velocemente il malwareper proteggere adeguatamente la rete. Le ricerche antivirus rivelano che sono necessari più di 20 motori antivirus e antimalware per raggiungere tassi di rilevamento superiori al 99%.

4. Rilevare le minacce sconosciute al di là della tradizionale scansione antivirus.

L'aumento della sofisticazione e della complessità delle minacce informatiche consente loro di aggirare le difese tradizionali. Ad esempio, i motori antimalware rilevano le minacce note, consentendo al malware zero-day di sconfiggere facilmente le soluzioni antivirus basate sulle firme. I file di produttività come Word, Excel, PDF, archivi o file di immagine possono essere utilizzati per nascondere minacce incorporate in macro e script, che non sempre sono rilevabili dai motori AV o da soluzioni di analisi dinamica come le sandbox.

Una tecnica di prevenzione efficace consiste nel rimuovere tutti i potenziali oggetti dannosi incorporati con la sanitizzazione dei dati, o Content Disarm and Reconstruction (CDR). Deep CDR Questa tecnologia rimuove il contenuto dei file dannosi senza affidarsi al rilevamento del malware. Elabora i file in entrata, quindi li rigenera in modo da garantire che i nuovi file siano utilizzabili e innocui. In altre parole, Deep CDR aiuta a proteggere il traffico di rete prevenendo sia le minacce note che quelle sconosciute.

5. Ridurre le informazioni sensibili

Anche con le migliori soluzioni automatizzate, gli insider malintenzionati e gli utenti negligenti possono far trapelare dati sensibili. Sono necessarie ulteriori soluzioni per proteggere dalle fughe di dati e dalle violazioni della conformità.

Le organizzazioni hanno diversi motivi per preoccuparsi dell'esposizione delle informazioni di identificazione personale (PII), che vanno dalle normative di conformità come PCI-DSS e GDPR agli attacchi informatici mirati o alle fughe involontarie di insider. Per ridurre i rischi di perdita dei dati, è fondamentale eliminare le informazioni sensibili dai file che vengono caricati o condivisi all'esterno.

6. Aumentare l'efficienza con una soluzione ICAP

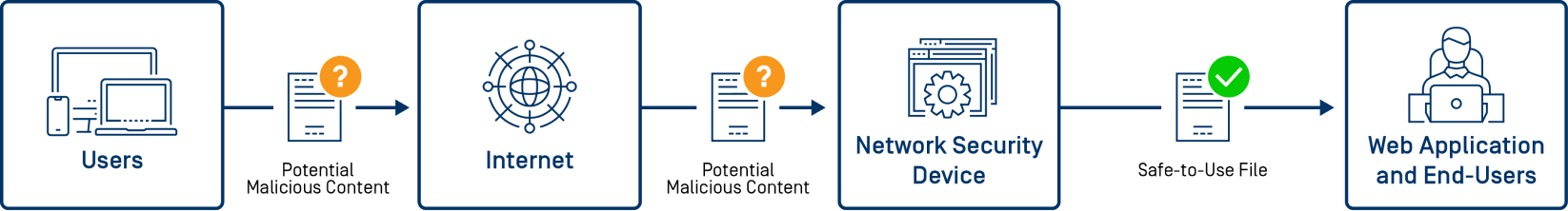

Utilizzando l'Internet Content Adaptation Protocol (ICAP), una soluzione ICAP consente alle apparecchiature di sicurezza di rete di scaricare il traffico di rete su un server dedicato per attività come la scansione antivirus/anti-malware o la sanificazione dei dati. In questo modo si garantisce che tutti i file vengano scansionati utilizzando lo stesso criterio.

Dirottando il traffico verso un server ICAP , le appliance di rete possono concentrarsi sul loro scopo principale, come le prestazioni della rete, mentre il server specializzato ICAP analizza e sanifica rapidamente i file in transito con un impatto minimo sulle prestazioni. Questo approccio è particolarmente efficace per la sicurezza della rete, in quanto fornisce un'ampia protezione del perimetro, servizi a valore aggiunto e un ulteriore livello di fiducia sia per l'azienda che per i partner terzi.

Domande frequenti

Che cos'è ICAP Server ?

I server del protocollo di adattamento dei contenuti Internet (serverICAP ) sono simili a un server HTTP, tranne per il fatto che l'applicazione serve le richieste ICAP . L'RFC3507 afferma che "le richiesteICAP DEVONO iniziare con una riga di richiesta che contiene un metodo, l'URI completo della risorsa ICAP richiesta e una stringa di versione ICAP ".

Che cos'è un client ICAP ?

Un client ICAP è un'applicazione software che stabilisce connessioni con i server ICAP per inviare richieste.

Come intercettare la connessione tra un utente finale o un dispositivo e Internet?

È possibile estendere i server proxy trasparenti. Un proxy trasparente, noto anche come inline proxy, intercepting proxy o forced proxy, è un server che intercetta la connessione tra un utente finale o un dispositivo e Internet.

Cosa sono le cache proxy HTTP trasparenti?

Le cache proxy HTTP trasparenti sono server che intercettano la connessione tra Internet e un utente finale o un dispositivo e i server del protocollo di adattamento dei contenuti InternetICAP serverICAP ) sono generalmente utilizzati per implementare la scansione dei virus e i filtri dei contenuti in essi.

Che cos'è il filtraggio dei contenuti?

È possibile utilizzare un filtro ICAP per inviare un messaggio a un server preconfigurato per l'adattamento dei contenuti. Ad esempio, questo include operazioni specifiche come la scansione antivirus, il filtraggio dei contenuti, l'inserimento di annunci e la traduzione linguistica.

Che cos'è una risorsa ICAP ?

Come una risorsa HTTP, ma l'URI (Uniform Resource Identifier) si riferisce a un servizio ICAP che esegue adattamenti di messaggi HTTP.

Cosa sono la modalità di modifica della richiesta e la modalità di modifica della risposta?

Nella modalità "modifica della richiesta" (reqmod), un client invia una richiesta HTTP a un server ICAP . Il server ICAP può quindi:

- Invia una versione modificata della richiesta.

- Invia una risposta HTTP alla richiesta.

- Restituisce un errore.

I client ICAP devono gestire tutti e tre i tipi di risposta.

OPSWAT MetaDefender ICAP Server - Fiducia nel traffico di rete

OPSWAT MetaDefender ICAP Server fornisce una protezione avanzata dalle minacce per il traffico di rete contro il caricamento di file dannosi, gli attacchi zero-day e l'esposizione di dati sensibili. MetaDefender ICAP Server analizza e ispeziona tutti i contenuti dei file in entrata prima che raggiungano la rete dell'azienda. La soluzione può essere integrata con qualsiasi dispositivo di rete abilitato a ICAP: load balancer, proxy forward/reverse, ingress controller, managed file transfer (MFT) e altro ancora. Per saperne di più MetaDefender ICAP Server